プライバシーはデジタルセキュリティにおける核心的な価値です。サイバーセキュリティの進化のダイナミックなペースは、プライバシー保護の重要性を強調しており、それにはユーザーのアイデンティティを保護し、データのプライベート、安全、セキュアなオンラインでの保護が含まれます。このブログ記事では、私がこの分野で20年以上にわたり得た専門知識を、SOC PrimeのCISOとして共有したいと思います。

SOC Primeでの過去7年間、私たちは顧客とコミュニケーションを取り、フィードバックを収集し、製品とサービスを適切かつスケーラブルな比率で組み合わせる独自の方法を見つけました。フォーチュン500およびグローバル2000企業向けに専門的なSIEMおよび共同管理サービスを提供する中で、さまざまな組織や業界のサイバーセキュリティエンジニアが限られたリソースにもかかわらず、適切な検出メカニズムを構築するために適用した多くの巧みなアプローチを目にしました。プライバシー懸念の根本原因とそれを扱う方法を説明するために、製造業の歴史と類似性を引きましょう。

人類は試行錯誤の長い歴史の結果として、商品を作る正しい方法を生み出しました。この旅は個人消費のためだけの手作り品から始まり、中世の市場での販売のための手工芸品に続き、そして自動化された製造プロセスを通じて大衆市場に向けた本格的な製造に到達しました。

この類推をサイバーセキュリティ分野のコンテンツ開発に当てはめると、多くの企業は依然としてブロンズ時代にあり、インハウスコンテンツが現在の脅威と同期していない状況で制作されています。それにはいくつかの理由があります。まず、所有権をめぐる難しさがあります。大企業では、何かを真に所有することは困難です。そのため、誤った決定をする責任を負うのはかなりの挑戦です。また、熟練した専門家を採用し維持することも挑戦です。これは約300万人の人材不足のためであり、トップの専門家はしばしば専門特化したビジネスに進化するためです。たとえば、強力なマルウェア研究およびリバースエンジニアリングスキルを持つ専門家は、EDRベンダーに移行する可能性が高く、彼らをインハウスに留めるには大きな努力が必要です。抑えられた予算とコンテンツ開発に割ける限られた時間もまた、悩みの種です。

最後に、コンテンツ開発の課題に関して、プライバシー懸念は依然として問題です。インハウスコンテンツ開発以外のすべてのオプションは、組織の機密データへのサードパーティのアクセスを必要とします。同時に、エッジ、クラウド、SaaS、および「クラウンジュエル」アプリケーションから来るすべてのログとテレメトリには、しばしば規制の対象となる機密データが含まれており、会社の知的財産が含まれている可能性があります。このデータは通常SIEM、ログ分析、EDRサイロに蓄積され、そのアクセスはしばしば特権的で無制限です。今日の市場でこの課題に対処する利用可能なオプションは、サードパーティに完全なアクセスを与える必要があります。もしそのサードパーティが確立されたMSSPまたはMDRであれば、プライバシーの懸念はそれほど重要ではありませんが、コンテンツ開発はしばしば、数十人のチームを持ち、非エンジニアリングポジションを含むスタートアップのようなサードパーティベンダーにアウトソースされていますが、彼らはフォーチュン100の会社のデータを「自分たちのように」保護しようとしています。

政府や連邦機関のような組織にとっては、そのようなサードパーティの機密データへのアクセスを承認することはほぼ不可能です。ここでは、既存のプライバシーの懸念を明らかにし、実際にコンテンツ開発における産業革命が発生したことを証明しようと思います。プライバシーは、検出アルゴリズムの開発、特に自動化されたプロセスの開発の障害ではなくなっています。

まず、用語を同じページにするため、一歩下がって合意しましょう。アラート、シグナル、または検出 — どのように呼んでも — その本質的には、特定の結果(アウトカム)を伴うログ、テレメトリ、API情報(データ)に適用される検出ルールまたはハンティングクエリ(アルゴリズム)で構成されています。

当社のコンテンツ開発成熟度モデルの紹介

プライバシーの観点から高品質のルールを作成するには、SIEM / EDR / XDR / データ分析 / ログ分析 / 脅威ハンティングプラットフォーム(以下、 プラットフォーム)、データソース、アラートの結果へのアクセスが必要です。サードパーティを関与させる予定がなければ、プライバシーの懸念はありません。私たちは、さまざまな顧客の多くのルールを分析し、彼らの独自のアラート処理方法を含め、お客様のプライバシーリスクを軽減するためにSOC Primeが使用する以下のコンテンツ開発成熟度モデルを構築しました。このモデルは、コンテンツ開発の成熟度を4つの段階に分け、ステージが高くなるほど、コンテンツ開発プロセスは成熟し、プライバシー保護の観点からも向上します:

- コンサルティングサービスによるコンテンツ開発。 この段階では、ライブインフラストラクチャからのログを収集し、不審なパターンを見つけ、それらをルール、クエリ、または特定のプラットフォーム形式での機械学習(ML)レシピとして記述し、同じインフラストラクチャ全体にこれらのコンテンツアイテムを実装することが含まれます。これには、顧客のプラットフォーム内の生ログ、ルール、クエリ、トリガーされたアラートへのアクセスが必要です。通常、この段階では、検出コンテンツ開発はコンサルティングサービスによって提供されます。

- 共同管理サービスによるコンテンツ開発。 この段階では、ラボ環境での典型的なログ/イベントを分析し、ログ内の攻撃パターンを捕捉するための最新の脅威と攻撃をシミュレートすることに焦点を当てています。また、顧客側でリアルタイム検出ルール、脅威狩猟クエリ、またはMLレシピを作成し、結果を確認してルール/クエリを微調整することも含まれます。これらの操作を実行するには、顧客のプラットフォーム内のルール/クエリおよびトリガーされたアラートへのアクセスが必要です。通常、この段階では、検出コンテンツ開発は共同管理サービスによって提供されます。

- フィードバックループ付きのクラウドソーシング開発モデル。 この段階は、世界中の数百人の外部セキュリティエンジニアおよび研究者が参加し、ラボ環境でログを分析し、さまざまなSIEM、EDR、または他のログ分析プラットフォームがサポートするユニバーサル言語を使用してルールまたはクエリを記述し、事前に定義されたカスタマイゼーションのセットを使用して異なるインフラストラクチャにこれらのルールやクエリを自動的に実装することを特徴としています。顧客のプラットフォームでのトリガーされたアラートに関する匿名化および集計された統計を含む、ルール/クエリへのアクセスを得ることが重要です。

- フィードバックループなしのクラウドソーシング開発モデル。 この段階では、検出コンテンツ開発が最も成熟した状態に達します。さまざまなSIEM、EDR、または他のログ分析プラットフォーム向けのクロスツールコンテンツの開発は、顧客からの継続的なフィードバックを受け取ることなく利用可能です。この段階は第三の段階によく似ていますが、ルールまたはクエリの精度は、長期間にわたってさまざまな顧客から収集されたフィードバックに依存しています。顧客からのフィードバックが高く評価されますが、必須ではありません。この段階では、顧客のプラットフォームでのルール/クエリへのアクセスが必要です。ただし、顧客が手動でコンテンツアイテムをデプロイする場合にはアクセスは必要ありません。

オプション* — アクセスは、顧客がコンテンツアイテムを手動でデプロイする場合には必要ありません。

説明されているコンテンツ開発成熟度モデルの最初の段階は、プライバシーリスクに最も敏感です。顧客のプライバシーの懸念に加えて、コンテンツ開発は、顧客のインフラストラクチャでのコンテンツが顧客のログに基づいて作成された場合、そのコンテンツは顧客にのみ帰属するため、IP(知的財産)権のさらなる課題をも提起します。これらの課題は、なぜSOC Primeの製品およびサービスが最も成熟度が低く、プライバシーに脆弱な最初の段階で提供できないかを明確に説明します。SOC Primeは第2段階で共同管理サービスを提供することで作業できますが、第3および第4段階のクラウドソーシング開発モデルは、より成熟し、プライバシーへの認識を高めます。第4段階で達成された最も高いコンテンツ開発の成熟度は、SOC Primeが他のサイバーセキュリティベンダーと一線を画す理由の一つです。私たちはすでに長期間にわたって顧客からのフィードバックを収集してきました。

プライバシーの懸念をさらに深く掘り下げるため、次にSOC Primeの主要製品と機能の例を挙げて、一般的なプライバシーリスクの軽減方法を説明します。まずは Uncoder.IOから始めます。これはSOC Primeの先駆的プロジェクトのひとつであり、プライバシーの観点から非常に注目に値します。

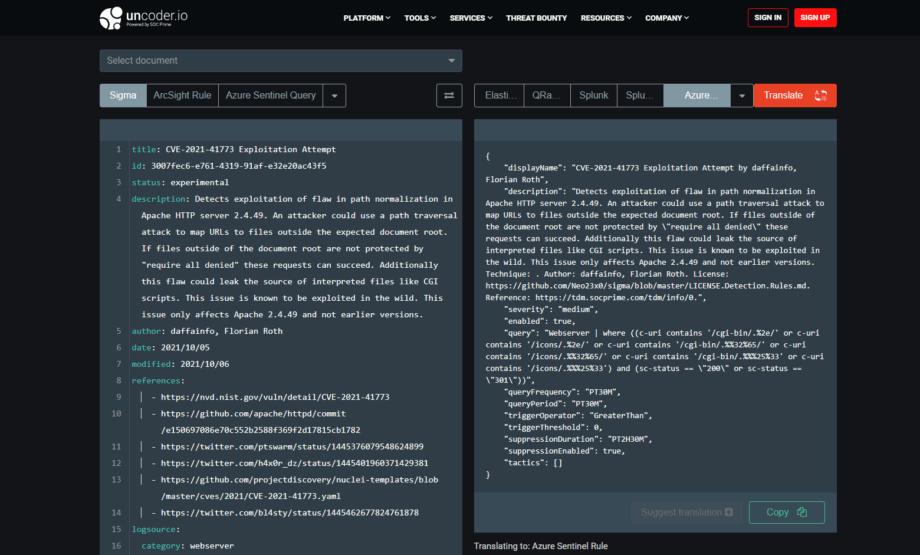

Uncoder.IO

Uncoder.IO SIEM保存された検索、クエリ、フィルター、APIリクエストのためのオンラインSigma翻訳エンジンであり、SOCアナリスト、脅威ハンター、検出エンジニアが検出を選択されたSIEMまたはXDRフォーマットに即座に変換するのを支援します。

Unocoder.IOを使用するすべてのユーザーのデータプライバシー保護を保証するために、次の業界最高のプラクティスを適用しています:

- 完全匿名:登録なし、認証なし、ログ記録なし

- すべてのデータはセッションベースでメモリに保存され、サーバーディスクには保存されません

- 24時間ごとに完全リイメージ

- マイクロサービスベースのアーキテクチャ

- コミュニティで検証されたプロジェクト「sigmac」ベース

- Amazon AWSホスティング

- AES-256暗号化アルゴリズムを使用した、業界標準に基づく静止データの暗号化

- TLS1.2暗号化プロトコルを使用した転送中のデータの暗号化

- Qualys SSL Labsによる総合評価A+

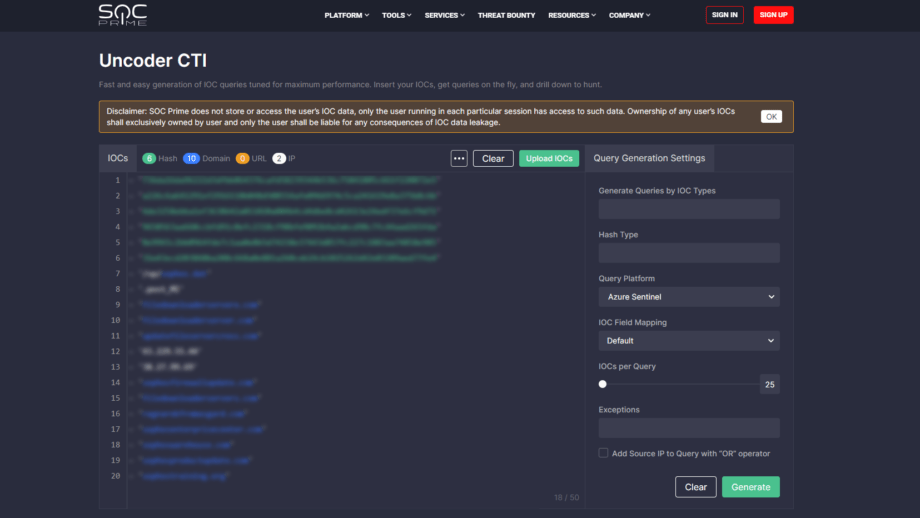

Uncoder CTI

Uncoder CTIとその公開バージョン、 CTI.Uncoder.IOは、IOC(インジケーターオブコンプロマイズ)に基づく脅威ハンティングをより簡単かつ迅速に行えるオンラインコンバータツールです。Uncoder CTIを使用することで、脅威インテリジェンスの専門家や脅威ハンターは、IOCを選択したSIEMまたはXDRで実行可能なカスタム狩猟クエリに簡単に変換できます。

標準的な脅威インテリジェンスプラットフォーム(TIP)とは異なり、Uncoder CTIは、任意のフィードまたはソースからIOCを取得できます。Uncoder.IOと同様に、Uncoder CTIはプライバシーを考慮して設計されています。特定のUncoder CTIセッションで実行するユーザーのみがIOCデータにアクセスできます。SOC PrimeはIOCやそのログを収集せず、第三者もこのデータにアクセスできません。

Uncoder CTIは次のようにプライバシーの懸念に対処しています:

- 完全匿名:登録なし、認証なし、IOCログ記録なし、IOC収集なし

- すべてのデータはセッションベースでメモリに保存され、サーバーディスクには保存されません

- 24時間ごとに完全リイメージ

- マイクロサービスベースのアーキテクチャ

- Amazon AWSホスティング

- コミュニティで検証されたプロジェクト「sigmac」ベース

- Sigmaの翻訳は専用のマイクロサービスで行われ、いかなる段階でも保存されません

- すべての変換はパフォーマンス、スケーラビリティ、プライバシーを保証するためにRAM(ランダムアクセスメモリ)で行われます

- プラットフォームはIOCをユーザーのブラウザ環境でローカルに解析し、IOCはUncoder CTIサーバー側に送信されません

- プラットフォームは暗号化されたチャネルを介してクエリを直接ブラウザに返します

- 業界標準のAES-256暗号化アルゴリズムを使用している、静止データの暗号化

- TLS1.2暗号化プロトコルを使用している、転送中のデータの暗号化

- CTIレポートはローカル環境(コンピュータとブラウザ)から外に出ません

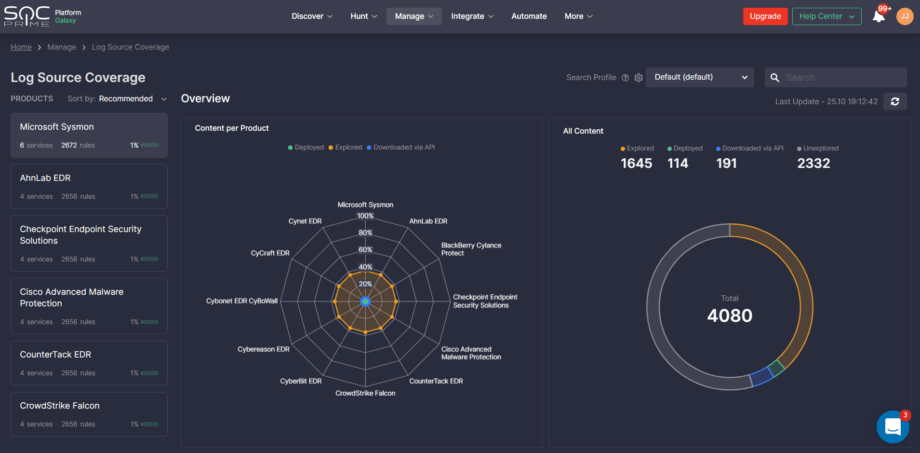

ログソースとMITRE ATT&CKカバレッジ

世界初の共同サイバー防御、脅威狩猟、発見のためのプラットフォーム は、SIEMまたはXDRを使用して脅威検出の有効性とデータカバレッジを追跡するための管理ツールをセキュリティ専門家に提供します。

ログソースカバレッジは、組織固有のログソースがThreat Detection MarketplaceからのSOCコンテンツによってどの程度カバーされているかを可視化し、会社全体の脅威検出プログラムを追跡し、オーケストレーションすることを可能にします。MITRE ATT&CK®カバレッジは、検出されたまたは実装された検出コンテンツに基づいて、ATT&CK戦術、手法、サブ手法の対応状況をリアルタイムで表示します。

ログソースおよびMITRE ATT&CK®カバレッジの両方は、次の情報保護手段によりプライバシーリスクを軽減するよう設計されています:

- ユーザーデータに対する第三者のアクセスはありません

- 業界標準のAES-256暗号化アルゴリズムを使用している、静止データの暗号化

まもなく、カバレッジデータをCSVおよびJSON形式にエクスポート可能にし、 MITRE ATT&CK Navigator ツールと互換性を持たせます。この機能は、Excelや ウェブベースの MITRE ATT&CK Navigator ツールでオフラインで作業するセキュリティ担当者に便利です。.

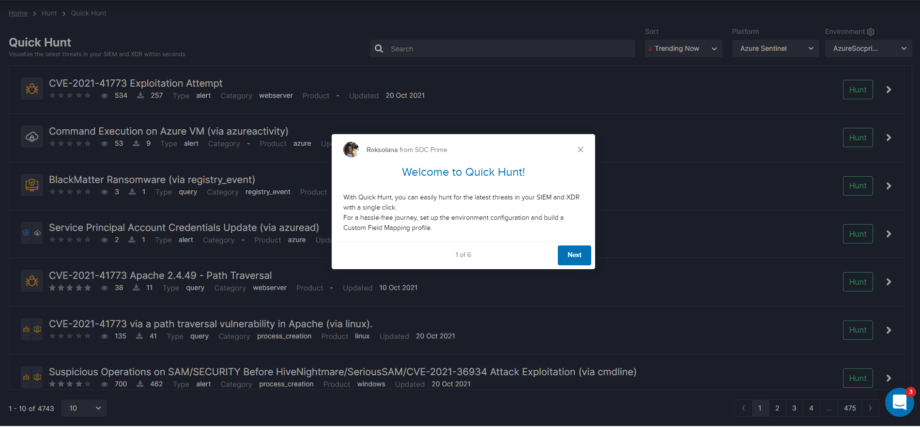

Quick Hunt

Quick Huntは、SIEM & XDRで最新の脅威を単一のクリックで視覚化して狩猟するのを脅威ハンターに支援します。Quick Huntは、特にプライバシー保護のベストプラクティスに従って設計されています:

- すべてのハンティングクエリは、既存のブラウザセッション中に開始されます

- TLS1.2暗号化プロトコルを使用している、転送中のデータの暗号化

- ユーザーのフィードバックは完全に匿名化され、ユーザーの選択に基づいてのみ提供されます

Threat Detection Marketplace

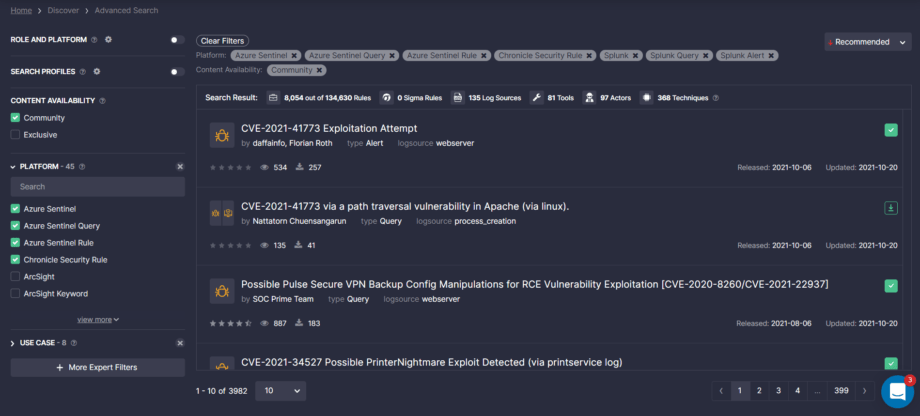

世界初のバウンティ駆動型のSOCコンテンツのためのThreat Detection Marketplaceは、Sigmaベースの最新の脅威検出コンテンツを300以上の研究者から集め、20以上のSIEMおよびXDRプラットフォームにサブスクリプション経由でネイティブに提供します。SOC PrimeのThreat Detection Marketplaceは、MITRE ATT&CKフレームワークと連携し、常に更新される13万以上の検出を含みます。ユーザーのセキュリティ役割とニーズにあわせてコンテンツ検索をカスタマイズするため、SOC Prime Threat Detection Marketplaceは、ユーザープロファイル内で設定されたカスタマイズオプションとフィルターを提供します。ただし、このユーザープロファイルのカスタマイズは推奨エンジンに基づくものであり、任意です。

SOC Prime Threat Detection Marketplaceは、データプライバシー保護を確保するための次のベストプラクティスに準拠しています:

- 一次パスワード(OTP)

- 二要素認証(2FA)

- ログオン、表示、ダウンロードの履歴は、専用の分析サーバーに保存されています

- セキュリティログ(監査トレイル)

- Amazon AWSホスティング

- Webアプリケーションファイアウォール(WAF)保護

- 業界標準のAES-256暗号化アルゴリズムを使用している、静止データの暗号化

- TLS1.2暗号化プロトコルを使用している、転送中のデータの暗号化

- Qualys SSL Labsによる総合評価A+

継続的コンテンツ管理

SOC PrimeのDetection as Codeプラットフォームにより強化された継続的コンテンツ管理(CCM)モジュールは、ユーザーの環境に直接適合したSOCコンテンツをストリーミングします。CCMモジュールは、最も関連性のある検出コンテンツをリアルタイムで自動的に提供し、セキュリティチームを解放して、より多くの時間をセキュリティ強化に費やし、狩猟に費やす時間を削減します。リアルタイムのコンテンツ配信と管理を可能にし、時代の流れを先取りするため、CCMモジュールはCI/CDワークフローデベロップメントプラクティスに向けた積極的なアプローチに従って構築されました。

CCMモジュールは、次の方法でプライバシーリスクを軽減します:

- SIEM、EDR、XDR環境からログデータは収集されません

- SOC Primeは、稼働中のルールとそのヒット率のみの情報を持っています

- ユーザーデータ、IP、またはホスト情報はCCMを通じて収集されません

- オープンソースAPIスクリプトは、読みやすく検証しやすい

- 業界標準のAES-256暗号化アルゴリズムを使用している、静止データの暗号化

- 転送中のデータはTLS 1.2暗号化プロトコルで暗号化されています。

最後に、SOC Primeのプライバシーアプローチに関連する最も重要なポイントに焦点を当てたいと思います。これには独立した監査によって確認されたすべての技術的制御の効率、およびソリューション、ビジネスオペレーション手順、技術インフラストラクチャに関する上記の技術的制御を備えていることを確認するSOC 2タイプIIコンプライアンスの取得が含まれます。すべてのプロジェクトはSOC Primeのインハウスチームによって運営されており、SOC PrimeのDetection as Codeプラットフォームへの第三者アクセスはありません。静止データの暗号化にはAES-256暗号化アルゴリズム、転送中のデータの暗号化にはTLS 1.2暗号化プロトコルという、業界標準に基づくベストプラクティスを使用しています。これにより、SOC Primeはデータセキュリティとプライバシーに対する取り組みを示しています。 SOC 2 Type II compliance validates that SOC Prime has all the above mentioned technical controls in place for its cybersecurity solutions, business operations procedures, and technical infrastructure. All the projects are run by SOC Prime’s in-house team, ensuring no third-party access to the SOC Prime’s Detection as Code platform. Data encryption using industry standards and best practices, like AES-256 encryption algorithm for data encryption at rest and TLS 1.2 encryption protocol for data in transit, illustrates SOC Prime’s commitment to data security and privacy.

SOC Primeでのプライバシーへの適応方法を詳細に探るために、 https://my.socprime.com/privacy/.