目的

このブログ投稿の目的は、SOC PrimeのThreat Detection Marketplaceに導入された、痛み、実行可能性、SIEMインパクト、深刻度のメトリクスを紹介することです。

導入

SOC Primeの Threat Detection Marketplace 質の高い検出コンテンツでセキュリティオペレーションを強化します。すべての防御技術と同様に、可能なすべてのコンテンツを「そのまま」展開することは推奨されません。どのコンテンツが最も価値があるかを選択するのは時に難しいです。新しいメトリクス、SIEMインパクト、痛み、実行可能性、深刻度を使用することで、自分に適したルールを決定するのがより簡単になることをSOC Primeは願っています。

しかしながら、これらのメトリクスはコンテンツ項目の質を直接反映するものではありません。あるルールは、たとえほとんどのメトリクスで低いスコアを持っていても、それでも質の高い検出となる可能性があります。

- SIEMインパクト: SIEMへの予想されるパフォーマンスへの影響

- 痛み: スコアは、ルールが痛みのピラミッドでどこに位置するかを反映します。痛みの高いルールは、脅威ハンターやL3オペレーターに最適です。

- 実行可能性: トリアージの明瞭さ。高い実行可能性スコアは、L1アナリストが次のステップを迅速に理解できることを反映しています。低い実行可能性ルールは、メモリフォレンジックス、アカウント所有者への連絡、または多くの追加検索を必要とするかもしれません。

- 深刻度: このロジックによって引き起こされたアラートを確認することの重要性。これはSIGMAレベルフィールドから導かれます。

痛み、実行可能性、深刻度は、ルールを作成したアナリストによって、ルールの特質を反映するため誠実に提供されます。SOC Primeはすべてのコンテンツをレビューし、専門知識と顧客のフィードバックに基づいて値を調整できます。SIEMインパクトは現在半自動化された方法で割り当てられており、将来的には完全に実装される予定です。

以下のセクションでは、これらの項目がThreat Detection Marketplace内でどのようにスコアリングされ、扱われているかを説明します。

メトリクスの取得

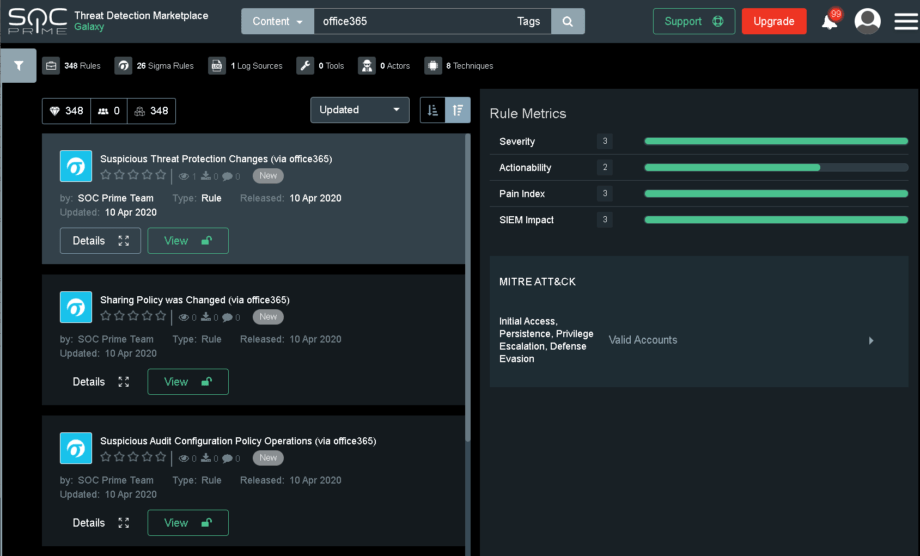

検索パネルでルールを選択すると、画面の右側にそのルールに関するメトリクスが表示されます。これらのメトリクスは、コミュニティや専属のコンテンツに利用可能です。

SIEMインパクト(1 – 3、高いほど影響が少ない)

SIEMインパクトは、ルールを実行するシステムへの予期される影響です。

SIEMは、ポジティブなアウトカムを得るために莫大な計算能力を必要とする分析システムです。これにより、SIEMの設定のビットやバイトを毎日調整することが日常となります。SIEMと検出エンジニアリングに何年も携わっている人や、正規表現のベストプラクティスに熟知している人は、event=/.*threat.*/ ステートメントを持つルールが「飢えている」ルールであることを知っています。それを大規模なプロダクションインストールに追加すると、検索が遅くなることがあります。100個追加すると、分散システムでもパフォーマンスを失い始めます。脅威を見つけるのがいかに簡単であるかを強調するため、さまざまなSIEMベンダーがトレーニングで「飢えている」ステートメントを提供していることを観察してきました。しかし、プロダクションでは、コスト効率の良いルールを作成することが重要であり、これがこのメトリクスを導入した理由です。

ルールの複雑さとデータソースのノイズの量が増えると、SIEMインパクトスコアは低くなります。

| スコア | 論理 | 推論 |

| – | message contains “a” OR “b” OR “c” OR “d” OR “e” OR “f” OR “g” OR “h” OR “i” OR “j” OR “k” OR “l” OR “m” OR “n” OR OR “o” OR “p” OR “q” OR “r” OR “s” OR “t” OR “u” OR “v” OR “w” OR “x” OR “y” OR “z” OR “1” OR “2” OR “3” | このルールは影響が大きすぎるため受け入れられません。 |

| 1 | user = “*$” AND (commandline contains “TVqAA”) (commandline contains “http://” OR commandline contains “https://” OR commandline contains “ftp” OR commandline contains “file:\\”) | 多数のワイルドカード/コンテンツ使用 |

| 2 | eventid=4688 AND commandline contains “scrobj.dl” | コンテンツの使用はSIEMに負荷をかけます。 |

| 3 | eventid:5140 AND sharename:Admin$ | フィールドを正確に一致させることはパフォーマンスの観点で理想的です |

_

痛み(1 – 3、高いほど行動的/迂回しづらい)

痛みのスコアは、ルールがDavid Biancoの 痛みのピラミッド においてどこに適合するかと、論理がどれほど容易に回避できるかの抽象です。行動的で回避されにくいほど、痛みのスコアは高くなります。行動ベースのルールは一般に脅威のハンティングに優れており、しばしばノイズが多く、効果的にするために積み重ねのカウントなどが必要となることがあります。IOCベースのルールはノイズが少なくなるべきですが、非常にまれにしかトリガーされず、または履歴分析にのみ有用な場合があります。このスコアでは、ログメカニズムの無効化や完全な回避は考慮されていません(例:ツール ゴーストインザログ)

| スコア | 論理 | 推論 |

| 1 | destination.ip=”1.1.1.1″ AND destination.port=53 | これはIPベースの検出で、IPは容易に変更できます。 |

| 2 | eventid=4688 AND commandline contains “scrobj.dl” | これは行動検出ですが、scrobj.dllは改名してこの検出を回避できます。 |

| 3 | eventid:5140 AND sharename:Admin$ | 誰かがMicrosoftの管理シェアに接続する場合、このログは容易には回避できません |

_

実行可能性(1 – 3、高いほど明らか)

実行可能性スコアは、ルールがどれほど「消化しやすい」かを反映します。これはしばしばログソース自体に直接反映されます。元のログソースで利用可能なコンテキストが多いほど、実行可能性スコアが高くなる可能性が高いです。再びこれはアラートデータ自体に基づいています。環境内のすべてのルールの実行可能性は、オートメーションやオーケストレーションを通じて大幅に向上する可能性があります。この点は考慮されていません。

| スコア | 論理 | 推論 |

| 1 | destination.ip=”1.1.1.1” AND destination.port=53 | データソースにより、このアラートのトリアージは非常に困難になる可能性があります。しばしばこのようなルールは管理されていないホスト(ゲストネットワークなど)でトリガーされます。さらにDHCPは、加害者となったホストの特定に複雑さをもたらす可能性があります。 |

| 2 | eventid:5140 AND sharename:Admin$ | WindowsイベントID5140は、シェアにアクセスしたユーザー名とホスト名/IPを提供します。ただし、これは妥協の結果であるかどうかを特定するために、追加の検索が必要になる可能性があります。 |

| 3 | eventid=4688 AND commandline contains ”scrobj.dl” | WindowsイベントID4688は、アナリストにとって直ちに有用なコンテキストを多く提供します。このアラートを視聴するだけで、妥協の可能性を特定することが可能である可能性が高いです。 |

深刻度(1 – 3、高いほど重大度が高いアラート)

深刻度は、SIGMAレベル(低、中、高、重大)に基づく抽象です。

| スコア | SIGMAレベル | 推論 |

| 1 | Low | 参照してください: https://github.com/Neo23x0/sigma/wiki/Rule-Creation-Guide |

| 2 | 中 | |

| 3 | 高 & 重大 |

結論

ニーズに適したコンテンツを見つけることは、できるだけシンプルであるべきです。SIEMインパクト、痛み、実行可能性、深刻度のメトリクスを導入することで、SOC Primeは、Threat Bounty Programの開発者があなたの防御オペレーションの要件に適合したコンテンツを提供する手助けをすることを期待しています。

内部の検出エンジニアリングチームを持っている場合、これらの概念を実装し、防御コンテンツ作成中にそれらをメトリクスとしてキャプチャすることをお勧めします。

メタ

発行 – 2020年4月

最終更新 – 2020年4月15日