なぜ脅威ハンティングプロセスを短縮するのか?

あらゆるセキュリティオペレーションの取り組みと同様に、最小限のリソースで最高の結果を出すために、有効性と効率性のバランスを取りたいと考えています。

残念ながら、脅威ハンティングは「贅沢」と見なされ、豊富な予算を持つ最先端のセキュリティ運用チームだけが利用できるものとされています。専門家のリソースに資金を投入し、あいまいな成果物とビジネス価値を持つハンティング演習に時間を費やすことができる場合に限られます。脅威ハンティングのプロセスは、通常のTier I/IIのSOCアナリストワークフローよりも確かに複雑です。また、歴史的に見て、脅威ハンティングの成果をステークホルダーに意味のある形で示すことが難しかったことも事実です。

しかし、SOC Primeでは、より良い技術、ツール、コミュニティの協力を通じて現状を変えることを目指しています。本記事では、現在の脅威ハンティングプロセスの様子を確認し、チームの規模、レベル、および成熟度に関係なく、先行的に脅威を捉えるためにプロセスを短縮する方法を探ります。

脅威ハンティングプロセスはどのように見えるのか?

まず、脅威ハンティングの非常に一般的なフレームワークを確立することから始めましょう。

- 調査対象またはトピックを特定する

- 調査を行う

- 仮説を立てる

- 仮説を検証する

- 発見内容を記録し、行動を起こす

詳細を意図的に省略したことに気づくかもしれません。このトピックに関する専門家の意見の集大成は、それほど大規模ではないにせよ、本質的に脅威ハンティングの姿を理解するための主要なリソースであるべきです。ただし、一般的に、ほとんどの脅威ハンターは、上記の箇条書きが一般的なプロセスの公平な要約であることに同意しています。

*注意 – SOC Primeはこのビデオの所有権を主張せず、Insomni’hackまたはプレゼンターとは提携していません。上記のビデオは、脅威ハンティングへの一般的なアプローチにさらなる文脈を提供するためのものです。Roberto RodriguezとJose Luis Rordiguezによるこのプレゼンテーションは私のお気に入りの一つです。両プレゼンターともオープンソースの脅威ハンティング開発コミュニティの著名な思想リーダーおよび貢献者です。ぜひフルレングスのビデオを視聴し、それぞれのブログもチェックすることを強くお勧めします。

脅威ハンティングプロセスを短縮する方法

有効性と効率性のバランスを取る際に、本当に取り組んでいる問題は次の通りです。

- 技術

時間をかけた複雑な検索を実行する際には、スピードが重要です。特定のプラットフォームを批判せずに言えば、 一部の ログストレージおよびSIEM技術は他のものよりも迅速に検索を実行できることに注意すべきです。年間で数百の演習を考慮すると、30秒かかる検索と3分かかる検索の差は、リアルな効率性の向上に繋がります。

- 情報

「情報」という用語を使用して大きく網を広げています。脅威ハンティングの実践において、情報は内部および外部の複数の場所から得られ、注意を集中し、演習を豊かにするために用いられるべきです。簡単に言えば、より情報に基づく戦略的な脅威ハンティングは、無作為な検索やダッシュボードを用いた盲目的なハンティングよりも効果的です。

- 脅威インテリジェンスフィード

- 内部ハニーネット

- 外部ハニーネット

- 脅威モデリング(理想的にはMITRE ATT&CKフレームワークにマップされ、技術的およびビジネス的なステークホルダーの意見を反映)

- OSINT

- マルウェア逆コンパイル

- 理想的にはMITRE ATT&CKフレームワークにマップされ、技術的およびビジネス的なステークホルダーの意見を反映している。

- 人材

適切な人材を持つことがなぜ重要かについて論じることはできますが、このタイプの会話が、この業界の現在のスキルのギャップを考慮すると、あまり影響力がないことも知っています。この分野での意味のある会話は、既存の労働力の自動化または強化に関するものです。

- プロセス

これは、すべてを結びつけ、技術、情報、人材に有効性と効率性をもたらす接着剤です。

I. 成果物の理解/影響の理解

- 脅威ハンティングはどのようにしてあなたの全体的なセキュリティポスチャーを向上させるのか?

- GRC

- 保護

- 検出

- 対応

II. 進捗/価値の定量化

- 脅威ハンティングプログラムの進捗をどのように測定するのか?

- 成果物の増減はビジネス価値と相関しているのか?

率直に言って、これらすべての要因は深く関連しており、個別の存在として統合するのは難しいです。要するに、脅威ハンティングプロセスを短縮するには、以下のようなソリューションが必要です(a最良の技術と連携し、(b) 先進的で関連性のある情報を提供し、(c) 自動化または豊富化によって作業量を減らし、(d) 価値を理解し定量化するための手続き的な構造を提供する)。SOC Primeの Detection as Codeプラットフォーム過去5年間、SOC PrimeはDetection as Codeプラットフォームを通じて、組織の脅威ハンティング運用を実現するのに役立ってきました。

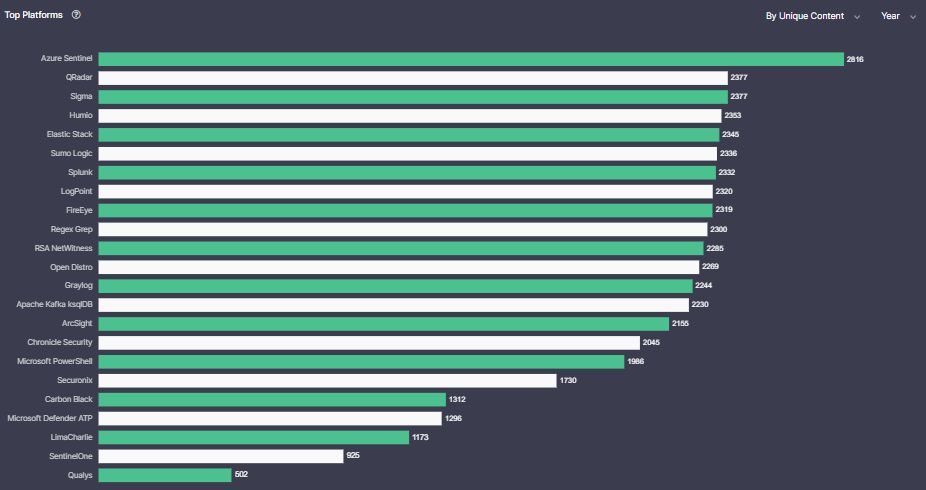

このプラットフォームは技術、情報、人材、プロセスの問題を解決するための100,000以上のクロスプラットフォーム脅威特化ルールの武器庫です。項目(a)、SOC Primeの Detection as Codeプラットフォームのコンテンツはすべての主要SIEMプラットフォームと互換性があります。

業界の主要SIEMプラットフォーム向けにコンテンツを開発しています。現在使用中のプラットフォーム、または移行を検討中のいかなるプラットフォームでも、正しい検出情報をお届けする準備が整っています。項目(b)、私たちの検出コンテンツは進化する脅威に対して先進的で関連性があります。

業界の主要SIEMプラットフォーム向けにコンテンツを開発しています。現在使用中のプラットフォーム、または移行を検討中のいかなるプラットフォームでも、正しい検出情報をお届けする準備が整っています。項目(b)、私たちの検出コンテンツは進化する脅威に対して先進的で関連性があります。

コミュニティプラットフォームとして、SOC Primeの Detection as Codeプラットフォームは、SOC PrimeのR&Dチーム、独立した脅威バウンティハンター、コミュニティ開発者による新しい検出コンテンツのアグリゲーターとして機能します。新しいコンテンツを毎日リリースおよび更新し、チームが急速に進化する脅威環境に対応するのを支援します。項目(c)、プラットフォームはElasticと統合されており、ケース/インシデント管理、豊富化、自動化のためのSOCワークフローアプリケーションが付属しています。

コミュニティプラットフォームとして、SOC Primeの Detection as Codeプラットフォームは、SOC PrimeのR&Dチーム、独立した脅威バウンティハンター、コミュニティ開発者による新しい検出コンテンツのアグリゲーターとして機能します。新しいコンテンツを毎日リリースおよび更新し、チームが急速に進化する脅威環境に対応するのを支援します。項目(c)、プラットフォームはElasticと統合されており、ケース/インシデント管理、豊富化、自動化のためのSOCワークフローアプリケーションが付属しています。

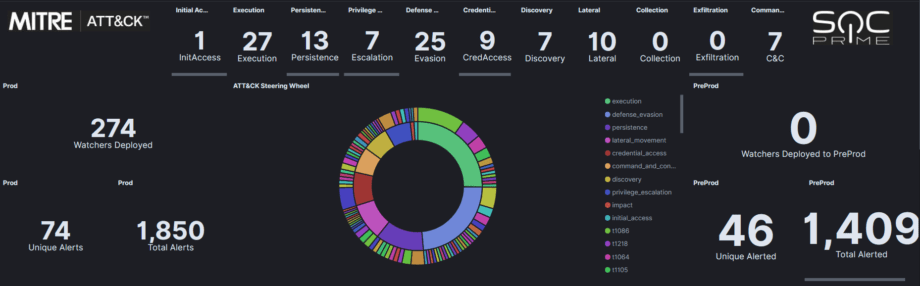

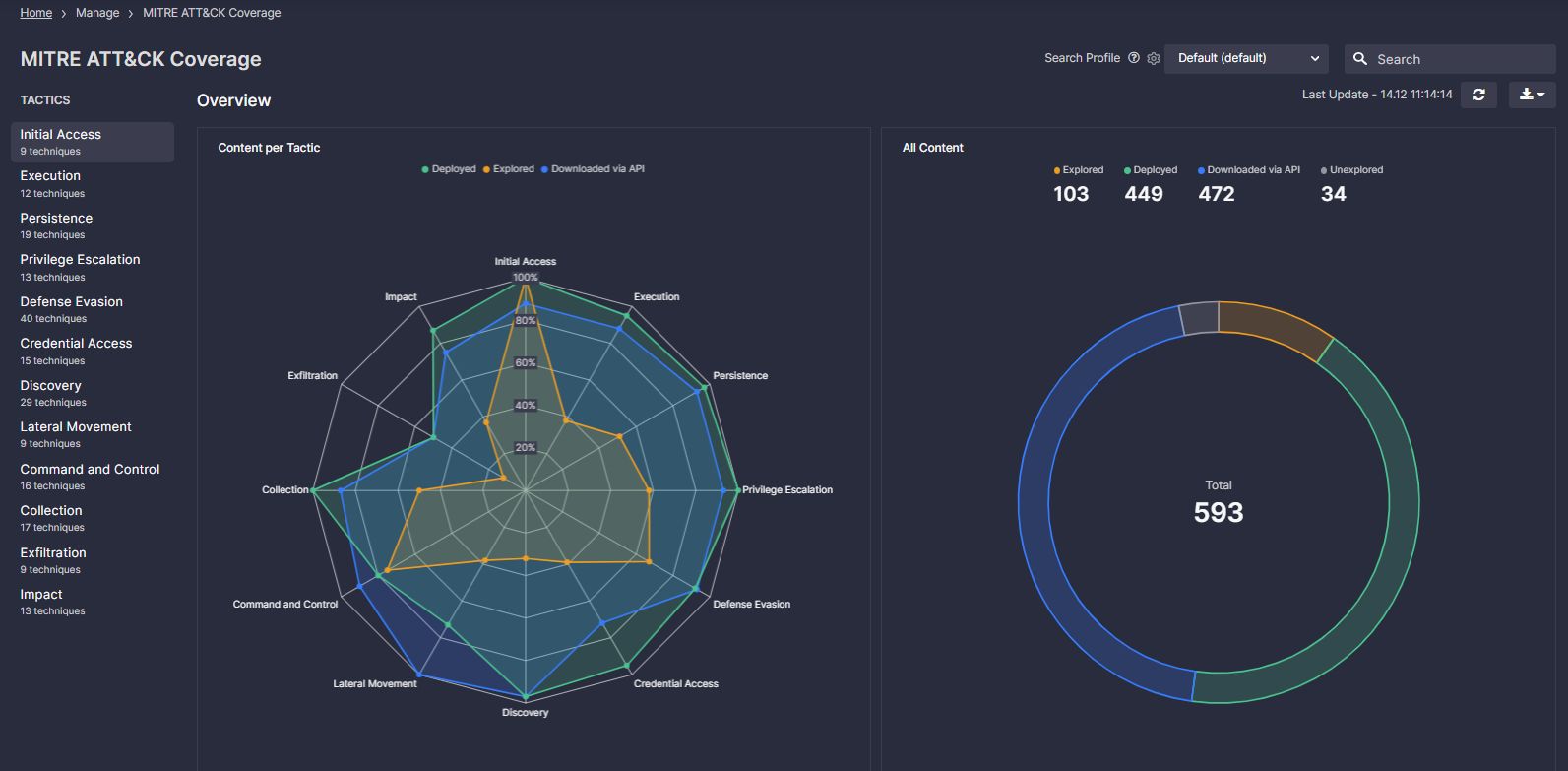

30,000以上のルールが利用可能で、コンテンツを迅速に運用することが成功の鍵です。ほとんどの有料ティアに含まれるSOCワークフローアプリは、ネイティブなケース管理およびSOARのような機能をスタックから直接提供します。項目(d)、私たちの検出コンテンツはMITRE ATT&CKフレームワークにマップされており、概念的な構造を提供し、ステークホルダーに価値と進捗を伝えるためのツールとして機能します。検出コンテンツの95%以上をMITRE ATT&CKフレームワークにマップしています。これにより、組織は私たちのコミュニティの専門知識に依存することで自身の能力を向上させることができます。

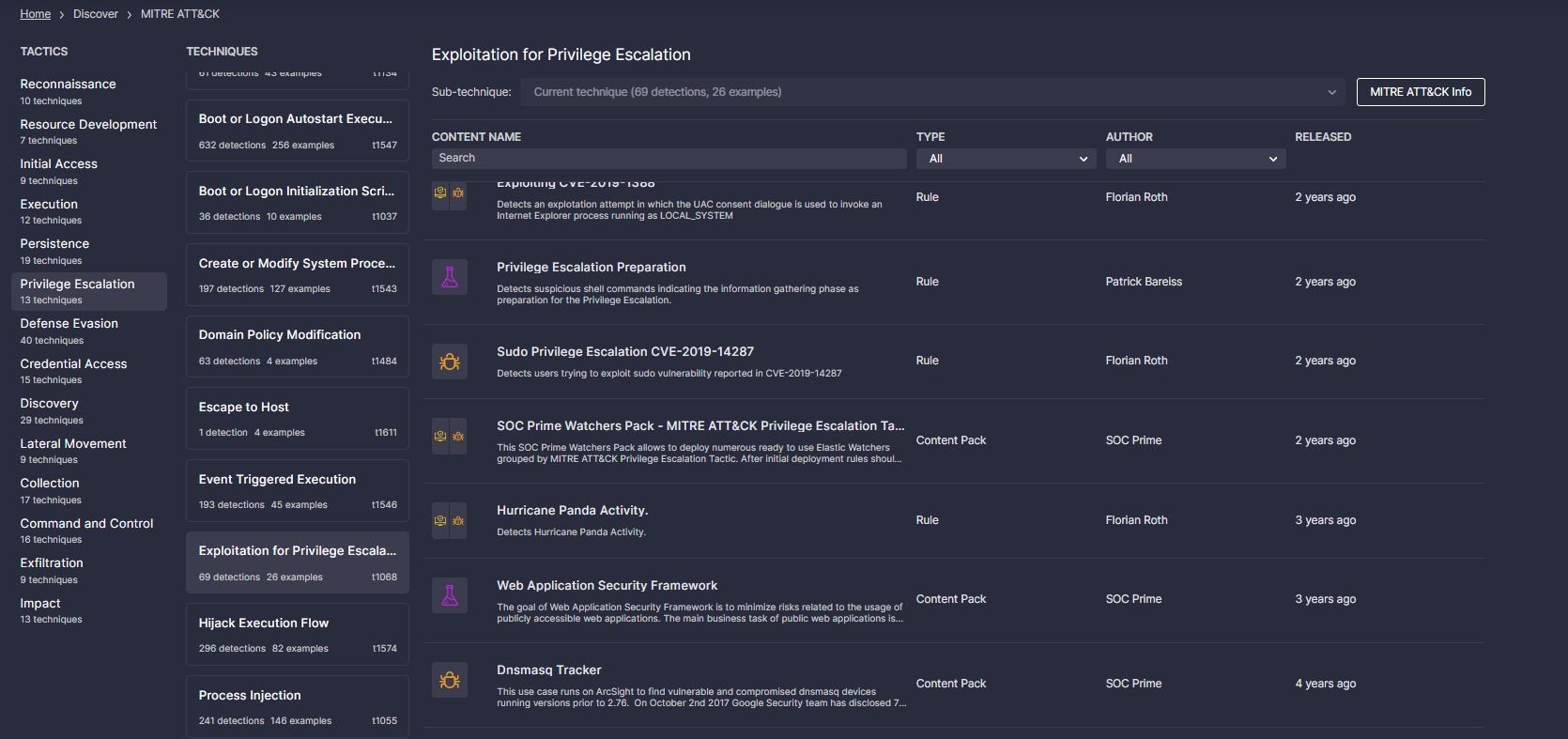

30,000以上のルールが利用可能で、コンテンツを迅速に運用することが成功の鍵です。ほとんどの有料ティアに含まれるSOCワークフローアプリは、ネイティブなケース管理およびSOARのような機能をスタックから直接提供します。項目(d)、私たちの検出コンテンツはMITRE ATT&CKフレームワークにマップされており、概念的な構造を提供し、ステークホルダーに価値と進捗を伝えるためのツールとして機能します。検出コンテンツの95%以上をMITRE ATT&CKフレームワークにマップしています。これにより、組織は私たちのコミュニティの専門知識に依存することで自身の能力を向上させることができます。 ここから、チームは迅速にハントターゲットを特定し、関連する脅威アクターおよびTTPについてさらに調査し、脅威特化のクエリおよびルールにアクセスすることができます。これらを使用することで、わずか数クリックでハンティングを開始できます。

ここから、チームは迅速にハントターゲットを特定し、関連する脅威アクターおよびTTPについてさらに調査し、脅威特化のクエリおよびルールにアクセスすることができます。これらを使用することで、わずか数クリックでハンティングを開始できます。

私たちはルールをATT&CKフレームワークにマップしているため、環境全体での検出カバレッジを測定し、時間をかけて進捗をベンチマークすることができます。

たとえば、6か月前には20/144のテクニックをカバーしていたのに対し、欠落しているテクニックに対して追加のルールを系統的に実装した結果、今日では60/144のテクニックをカバーしています。それは3倍の検出カバレッジです!さらに、セキュリティオペレーションロードマップも手に入れました。

- 現在の検出ギャップ

- タクティクス

- テクニック

- 脅威アクター

- ロジソースの取得/オンボード

- イベントタイプの設定

例:

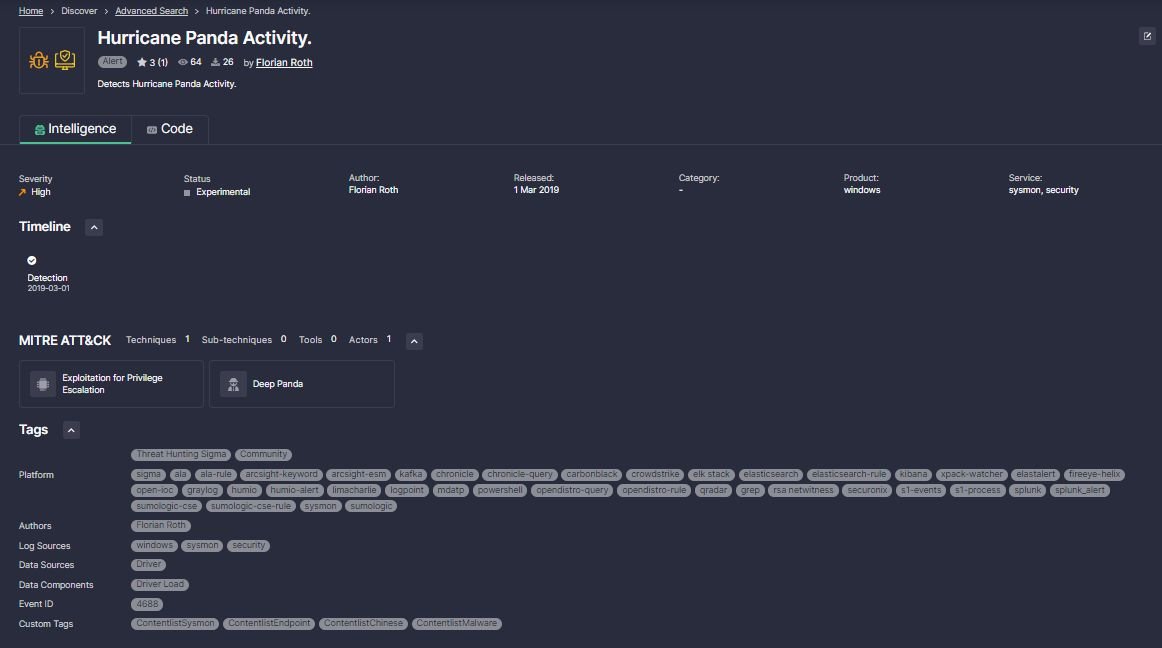

https://tdm.socprime.com/tdm/info/FHh5xhYB3zlf/例として、「権限昇格のためのエクスプロイト」テクニックを「権限昇格」タクティクの下で選択しました。ここから、「ハリケーンパンダ活動」シグマルールを見つけることができました。これには基となった研究記事への直接的な参照と、この脅威アクターが使用する技術やコマンドに特有の条件が含まれています。ルールが整備されているため、脅威ハンターはすぐに演習を開始し、最も長くリソースを消費する調査および仮説形成のフェーズをスキップできます。

まとめ:

製品として、SOC Primeの Detection as Codeプラットフォームは、脅威ハンティングプロセスを加速するために設定された4つの要件すべてを満たします。もちろん、しばしば人手が足りない場合にこれらの価値を提供することも目的としたプロフェッショナルサービスのカタログ全体もあります。

プラットフォームへのコミュニティアクセスは無料です!「TDM.SOCPRIME.COM」にサインアップして、今日から検出コンテンツを探索し始めましょう。いつでもご質問やミーティングのために直接ご連絡いただけます。