AIによるサイバー攻撃は、企業に対する脅威の状況を急速に変化させており、新たなレベルの洗練さとリスクをもたらしています。サイバー犯罪者はますます人工知能を活用して、金銭を目的とした攻撃を強化しており、サイバー脅威の一例として FunLocker ランサムウェアや Koske マルウェアが最近の例です。

最近の発見では、Microsoftの検出および応答チーム(DART)が、OpenAIアシスタントAPIを完全に新しい方法で利用する高度なバックドアを特定しました。これを指揮および管理(C2)通信チャンネルとして使用しています。この方法により攻撃者は、感染したシステム内で悪意ある操作をひそかに管理・調整し、従来のセキュリティ防御を回避します。この発見は、AIがサイバー犯罪にどのように利用されているかを示し、企業が警戒を続け、セキュリティ戦略を適応させる必要性を強調しています。

SesameOpバックドア攻撃を検出

攻撃者が人工知能を活用して重要なビジネスシステムを標的にするにつれて、組織は新たなサイバーリスクの時代に突入しています。 生成AI は新たな脆弱性を生み出すだけでなく、より洗練された適応的な攻撃方法も可能にしています。Splunkの”State of Security 2025″レポートは、 セキュリティリーダーが、脅威アクターが生成AIを利用して攻撃をより効果的にし(32%)、頻度を高め(28%)、まったく新しい攻撃技術を発明(23%)、詳細な偵察を行う(17%)ことを予測していることを示しています。これらのトレンドは、組織がサイバーセキュリティ戦略を再考し、AI駆動の脅威に対するよりインテリジェントで先取りの防御を採用しなければならないという緊急性を強調しています。

SOCプライムプラットフォームに登録 して、AIの防御能力を活用し、SesameOpバックドア攻撃を開発の最初期段階で検出しましょう。このプラットフォームは、リアルタイムサイバー防衛のための完全なプロダクトスイートによって支えられた、タイムリーな脅威インテリジェンスと実行可能な検出コンテンツを提供します。 検出を探る をクリックして、SesameOpマルウェア活動に特化した検出ルールにアクセスするか、Threat Detection Marketplaceで「SesameOp」タグを使用してください。

すべての検出は複数のSIEM、EDR、データレイクソリューションと互換性があり、 MITRE ATT&CK®フレームワークにマップされています。さらに、各ルールには、 脅威インテル リファレンス、攻撃タイムライン、トリアージの推奨事項など、詳細なメタデータが組み込まれています。

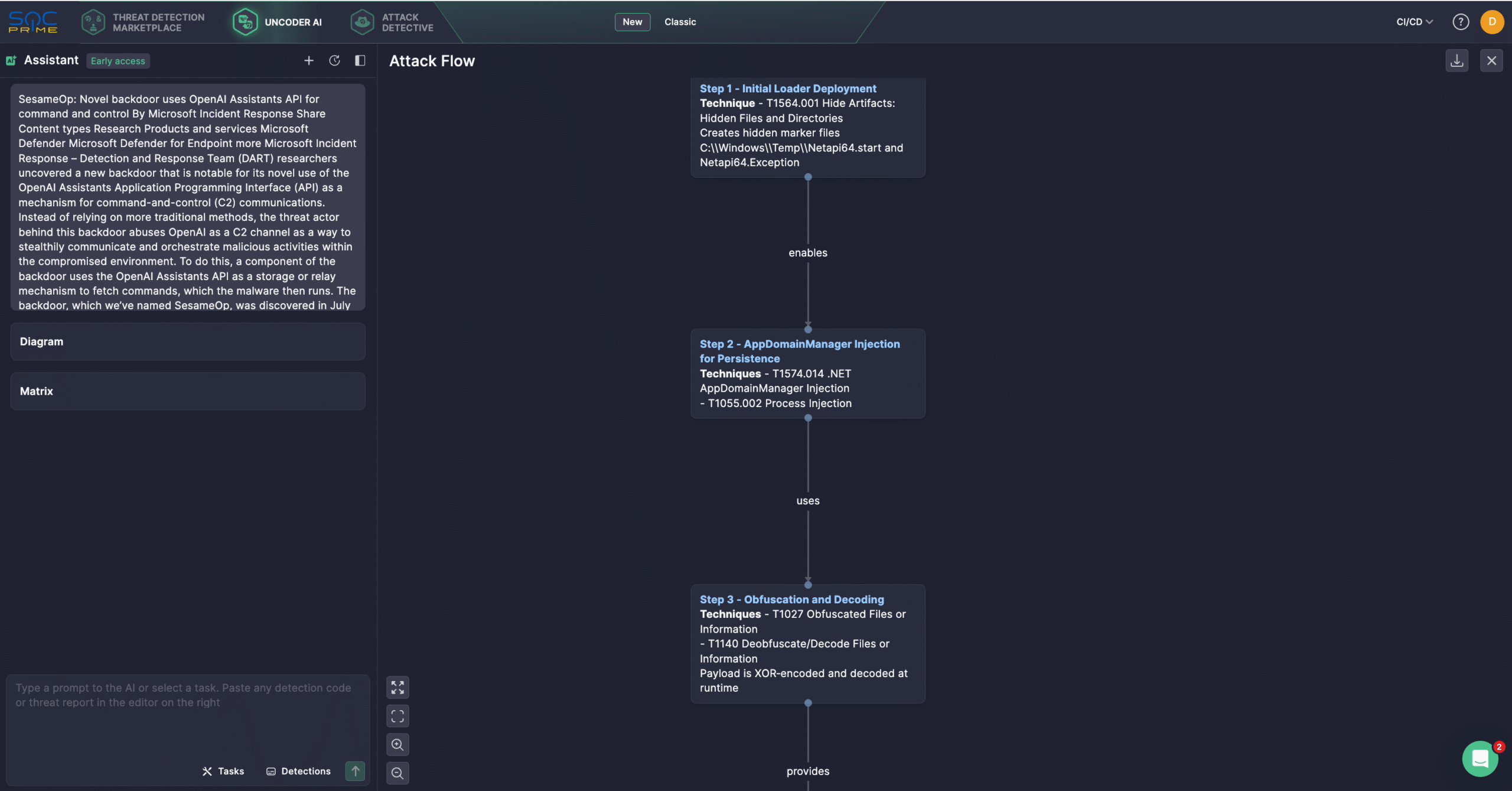

セキュリティエンジニアはまた、 Uncoder AIを利用して検出エンジニアリングのためのIDEとコパイロットとして活用することができます。Uncoderを使用することで、防御者はIOCを即座にカスタムハンティングクエリに変換し、生の脅威レポートから検出コードを作成し、アタックフローダイアグラムを生成し、ATT&CKタグの予測を有効にし、AI駆動のクエリ最適化を活用し、複数のプラットフォームにまたがる検出コンテンツを翻訳することができます。たとえば、セキュリティ専門家はMicrosoftのDART 研究 の詳細を使用して、数回のクリックでアタックフローダイアグラムを生成できます。

SesameOpマルウェア攻撃の分析

最近、Microsoftの研究者は SesameOpという新しいバックドアを特定しました。このバックドアは、OpenAIアシスタントAPIをC2操作のために革新的に利用することで区別されます。従来の方法とは異なり、敵対者はOpenAI APIを隠れた通信チャネルとして利用し、侵害された環境内で命令を発行・管理しました。マルウェアの一部はこのAPIを中継メカニズムとして使用し、感染システムに指示を取得して実行しました。OpenAIアシスタントAPIは、C2操作に使用され、開発者がAI駆動のエージェントをアプリケーションやワークフローに組み込むことを可能にします。

2025年7月に、Microsoftが長期侵入の調査中に、このSesameOpが発見されました。このネットワーク内では、攻撃者は数ヶ月にわたり持続性を保っていました。分析により、侵害されたMicrosoft Visual Studioのユーティリティに埋め込まれた厚めのマルウェアプロセスとリンクされた内部Webシェルの入り組んだ構造が明らかになりました。 .NET AppDomainManager インジェクション、既知の防御回避戦術。

類似に手を加えられたVisual Studioユーティリティをさらに探したところ、内部Webシェルネットワークとの通信をサポートするよう設計された追加コンポーネントが見つかりました。そのようなコンポーネントの一つが新たに発見されたSesameOpマルウェアでした。SesameOpは、長期的な持続のために構築されたカスタムバックドアであり、攻撃者がひっそりと侵害システムを制御することを可能にします。これは、作戦の主な目的が長期的なスパイ活動であったことを示唆しています。

感染連鎖にはローダー(Netapi64.dll)と.NETバックドア(OpenAIAgent.Netapi64)が含まれ、OpenAIアシスタントAPIをC2チャネルとして利用します。DLLは大いに難読化されており、 Eazfuscator.NETで構築されたもので、ステルス性、持続性、暗号化通信を実現しています。ランタイムにおいて、 Netapi64.dll はホストプロセスに注入され、 .NET AppDomainManager インジェクションで引き起こされ、ホスト実行ファイルと共にバンドルされた特別に作成された .config ファイルによってトリガーされます。

OpenAIAgent.Netapi64 がバックドアの中核機能を持ちます。その名前にも関わらず、OpenAI SDKsを使用したり、ローカルでモデルを実行したりしていないもので、むしろOpenAI Assistants APIから圧縮・暗号化されたコマンドを取得し、これを解読してホストで実行し、次に結果をAPIメッセージとして返します。圧縮と暗号化は、着信ペイロードと送信応答の両方をレーダーの下に維持するために使用されます。

悪意のあるメッセージは3つの記述タイプを使用します: SLEEP (スレッドを一時停止する)、 ペイロード (メッセージから指示を抽出し、別スレッドで実行する)、および 結果 (実行出力をOpenAIに「結果」として記述されて返す)。この攻撃キャンペーンに関連する敵のアイデンティティは不明のままですが、合法的なサービスを悪用して悪意のある活動を隠すという継続的な乱用を強調します。意識を高めるために、MicrosoftはOpenAIとその発見を共有し、疑わしいAPIキーとアカウントを無効にしました。OpenAIはこのAPIを2026年8月に廃止し、新しいResponses APIに置き換える予定です。

SesameOpバックドア攻撃を未然に防ぐための潜在的な緩和ステップとして、ベンダーはファイアウォールとWebサーバーログを定期的に監査し、インターネットに接続しているすべてのシステムを保護し、エンドポイントとネットワークのプロテクションを使用してC2通信をブロックすることを推奨します。Microsoft Defenderで変更防止とリアルタイム保護を有効にし、エンドポイント検出をブロックモードで実行し、自動調査と修復を構成して潜在的な脅威に迅速に対応することが不可欠です。さらに、チームがクラウド提供の保護を有効にし、潜在的な望まれないアプリケーションをブロックすることで進化する攻撃によるリスクを減少させることが必要です。革新的な方法とAI技術を利用したサイバー攻撃が増加する中、敵を先取りするために防御者にはより高い警戒が求められています。

OpenAI APIをC2チャネルとして独自に悪用し、密かに悪意のある活動を調整するSesameOpというバックドアの登場は、脅威アクターがますます洗練された戦術を採用しているトレンドを反映しています。 AIネイティブ検出インテリジェンスプラットフォーム をSOCチームのために使用し、クロスプラットフォームのリアルタイム検出インテリジェンスを提供することで、サイバー脅威をより迅速かつ効果的に予期し、検出し、検証し、対応することができます。これにより、グローバルな組織は強固なサイバーセキュリティ生態系を構築し、重要な攻撃を先んじて防ぐことができます。