調査は、OSINTの証拠分析、ローカル証拠、攻撃被害者からのフィードバック、アクターのアトリビューションに使用されるMITRE ATT&CKの方法論に基づいています。SOC Primeは、独立したセキュリティ研究者や逆向きエンジニアリングレポートと攻撃分析をパブリックソースや企業ブログで共有してくれた専門セキュリティ企業に感謝の意を表します。当社の側では、このTTPアトリビューションの脅威概要とArcSight、QRadar、Splunk用の脅威検出SIEMコンテンツを共有します。

エグゼクティブサマリー

Bad Rabbit は、2017年10月24日に発生した、主にCISおよびAPAC諸国で多数の業界に影響を与えたグローバルなランサムウェアワームの流行です。

Cisco Talosによるフォレンジックレポートは、最初の初回ダウンロードが2017-10-24 08:22 UTC頃に観測されたと述べています。SOC Primeは2017-10-24 10:12 UTCにウクライナの輸送組織の一つから攻撃について情報を受け取りました。当時、その組織はすでに暗号化されていたため、攻撃実行の最も決定的な証拠はTalosが報告した08:22 UTCであることに同意します。

2017-10-25 08:24 UTCの時点で、攻撃がAPT性質であることを示す公開証拠はありません。しかし、Lokyランサムウェアが同じ諸国を使い、Microsoft Word DDEの脆弱性を利用して悪意のある電子メールの添付ファイルを配信ベクトルとしてヒットした別のランサムウェア攻撃と並行して実行されました。いくつかの研究者がとの類似性を指摘しました NotPetya 攻撃ですが、TTPアトリビューションが明確に脅威アクターが同一でないことを示しているため、この主張には強く反対します。他の証拠が提示されない限り、攻撃はサイバー犯罪活動として考慮されるべきであり、国家が支援する攻撃ではありません。ただし、同年2017年6月のNotPetyaの間にAPT作戦を隠すためにおとり攻撃を開始する同じパターンを確認しています。

攻撃にはワームの機能があり、迅速に拡散するため、SIEM技術における事前的脅威検出制御の配置と、Windowsホストシステムの一時的なワクチン設定の展開が強く推奨されます。脅威名:Bad Rabbit別名:Discoder / Win32/Diskcoder.D / Trojan-Ransom.Win32.Gen.ftl / DangerousObject.Multi.Generic / PDM:Trojan.Win32.Generic脅威タイプ:ランサムウェアアクタータイプ:サイバー犯罪脅威レベル:高地理別影響:ロシア、ウクライナ、ブルガリア、トルコ、日本、ルーマニア、ドイツ。業界別影響:輸送業および小売業(主にウクライナ)、メディア部門(主にロシア)感染ベクトル:感染したウェブサイト上の悪意のあるJavaScriptによるドライブ・バイ・ダウンロード影響を受けたIT資産:Windows OS。関連APT:証拠不足のため決定的なアトリビューションを提供できません。

脅威アクターのアトリビューションとTTP分析

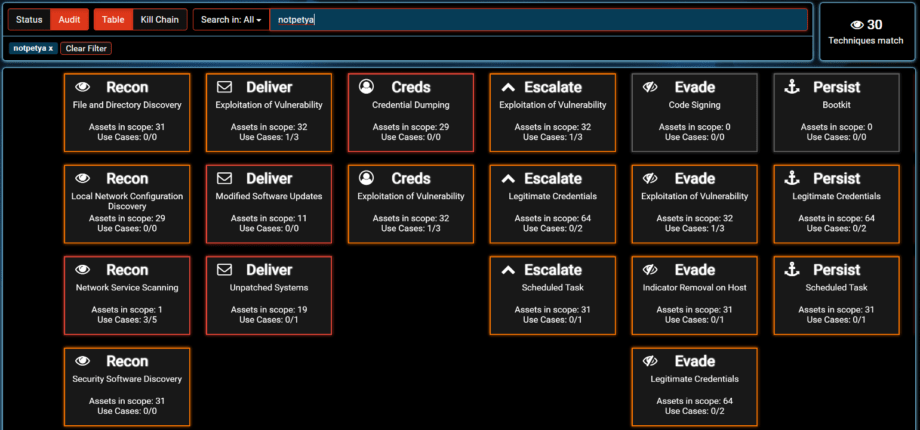

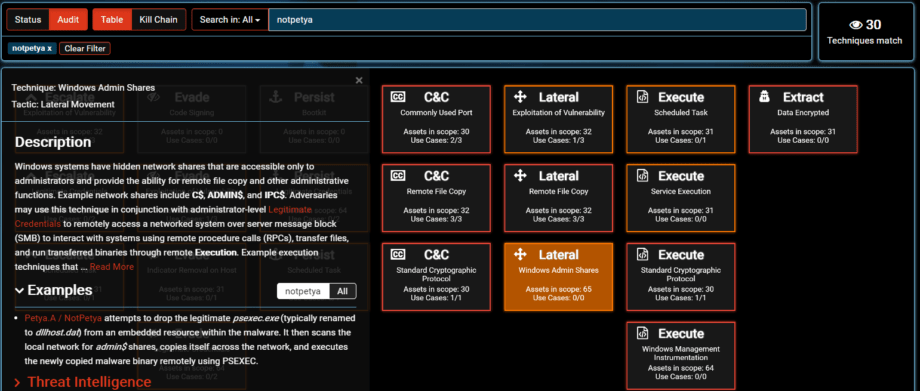

いくつかの研究会社はBad Rabbit攻撃がNotPetyaと類似していると述べています。これはPRとメディアの宣伝の問題であり、多くのセキュリティ専門家が独自に「次の大きな脅威」を追い求めていると考えます。2017-10-25 08:24 UTCの時点で、Bad Rabbit攻撃がAPTであるまたはNotPetyaやSandwormと類似したTTPを持つという公的な技術的証拠はありません。さらに、いくつかの研究会社はBad RabbitとNotPetyaランサムウェアコンポーネントの13%のソースコードの重複を報告していますが、NotPetyaはおとりと注意をそらすためにPetyaランサムウェアと大きな類似性を持っていました。PetyaとNotPetyaランサムウェアのコードは複数のアクターに利用可能です。MITRE ATT&CKの方法論とSOC Prime SVA AIのカスタム脅威モデルを利用してNotPetyaのTTPを詳しく見てみましょう: NotPetyaの背後にいるアクターは、攻撃を実行するために30の技術を使用しました。

NotPetyaの背後にいるアクターは、攻撃を実行するために30の技術を使用しました。

Bad RabbitとNotPetyaのTTPの違い:

- サプライチェーン攻撃ベクトル(修正されたM.E.Docソフトウェアのアップデート)

- EternalBlue脆弱性(Bad Rabbitはこれを使用していません)

- ホスト上のインジケーターを削除(MS EventLogをクリアすることによって。Bad Rabbitはこれを行いません)

- PsExecはBad RabbitでWindows管理共有の水平移動に使用されていません

- Bad Rabbitはハードコードされた資格情報を使用していないNotPetyaの使用しているものです

- 適切な資格情報はNotPetyaによってC2で管理されました。これにより攻撃者はMicrosoft SCCMサービスアカウントなどの特定のActive Directoryアカウントを水平移動に使用することが可能でした。

議論された類似点:1. ブートキットは、Sandwormアクターの「署名」手法として、データ破壊「ワイパー機能」(BlackEnergyキャンペーン等)やブート時のデータを不可逆的に暗号化するためにノットペティアキャンペーンで広範に使用されました。Bad Rabbitは、ランサムウェア通知をブートローダに配置するだけの完全なブートキットは持っていません。

議論をさらに展開するために、Bleeping Computerからの引用を使用します

Bad Rabbitに関しても、ランサムウェアはPetyaやNoPetyaと同様のディスクコーダです。Bad Rabbitは最初にユーザーのコンピュータ上のファイルを暗号化し、次にMBR(マスターブートレコード)を置き換えます。Bad Rabbitがその仕事を終えると、ユーザーのPCを再起動し、カスタムMBRランサムノートにはまります。このランサムノートは、6月の発生時に使用されたNotPetyaのものとほぼ同一です。

ここでの主な違いは、NotPetyaが実際にブート時にデータをブートキットで暗号化し、OSレベルで暗号化するためにMFTを追加の技術として修正したことです(元のPetyaの「機能」)。Bad Rabbitは、ブート画面を置き換えるだけです。同一の画面デザインは簡単に偽装できます。Bad RabbitとNotPetyaのTTP類似性:

- クレデンシャルダンピングのための同じバージョンのMimikatzの使用

- 水平移動のためのSMB共有の使用

- 水平移動のためのWMIの使用

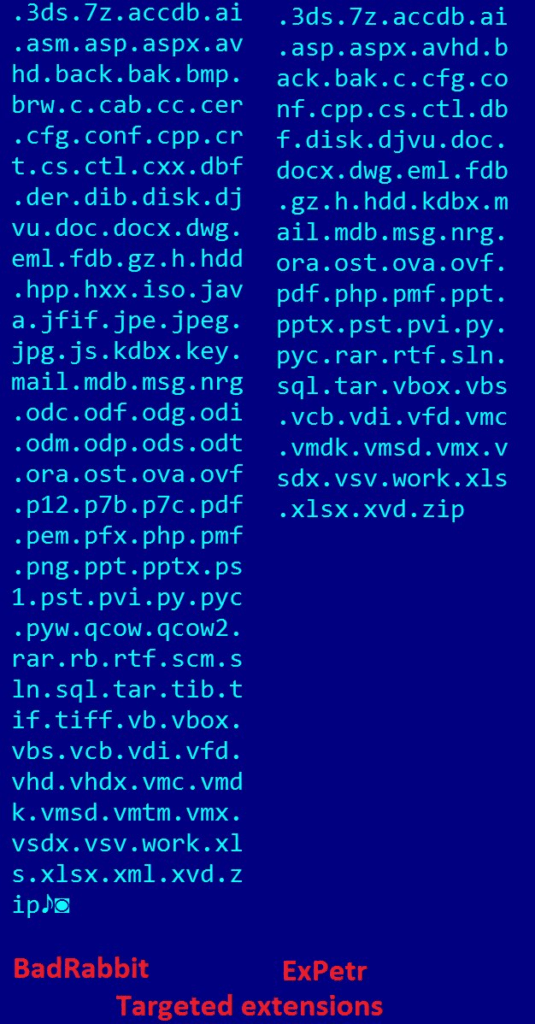

また、Bad RabbitとNotPetyaで標的とされるファイル拡張子が大きく異なります。典型的なランサムウェアはより多くのファイルを標的とし(Bad Rabbit)、ランサムウェアをファイル削除手法として使用するAPT攻撃は特定のファイルを追い求めます。 また、感染ベクトルとしてのハッキングされたウェブサイトからのウォーターホール攻撃についても議論があります。適合しない部分は、ハッキングされたサイトが影響を受けた国での人気トップ100にも入っていないということです。

また、感染ベクトルとしてのハッキングされたウェブサイトからのウォーターホール攻撃についても議論があります。適合しない部分は、ハッキングされたサイトが影響を受けた国での人気トップ100にも入っていないということです。

予防:ホストベースのワクチンとネットワーク保護

ネットワーク保護コントロール周辺機器レベルデバイスで185.149.120[.]3へのネットワークアクセスをブロックする

セキュリティウェブゲートウェイ/プロキシで感染したすべてのURLをブロックする。ホストベースのワクチン接種インストールされたファイルinstall_flash_player.exeは被害者によって手動で実行される必要があります。正しく操作するには標準のUACプロンプトを使用してエレベーテッドな管理者権限を取得しようと試みます。起動されると悪意のあるDLLがC:Windowsinfpub.datとして保存され、rundll32を使って起動されます。

- 可能な場合は、一時的な緩和策としてWMIサービスを無効化します

- 次のファイルC:Windowsinfpub.datおよびC:Windowscscc.datを作成し、これらのファイルからすべての許可(継承)を削除します。

コンプロマイズインジケーター

IPアドレス

| IP | ソース |

| 185.149.120[.]3 | https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| ファイルハッシュ | ファイル名 | ソース |

| 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6 | cscc.dat | http://blog.talosintelligence.com |

| 16605a4a29a101208457c47ebfde788487be788d | https://www.welivesecurity.com | |

| 1d724f95c61f1055f0d02c2154bbccd3 | infpub.dat | https://securelist.com |

| 2f8c54f9fa8e47596a3beff0031f85360e56840c77f71c6a573ace6f46412035 | http://blog.talosintelligence.com | |

| 301b905eb98d8d6bb559c04bbda26628a942b2c4107c07a02e8f753bdcfe347c | http://blog.talosintelligence.com | |

| 3d05f09fb436c0e4dea85a8c6a12d47502016795df6ea5c8844da1655f1657b4 | dispci.exe | https://www.virustotal.com |

| 413eba3973a15c1a6429d9f170f3e8287f98c21c | https://www.welivesecurity.com | |

| 4f61e154230a64902ae035434690bf2b96b4e018 | page-main.js | https://www.welivesecurity.com |

| 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 | infpub.dat | http://blog.talosintelligence.com |

| 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da | http://blog.talosintelligence.com | |

| 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 | cscc.dat | https://www.welivesecurity.com |

| 7217fae6f3634cde7d54eba3858e8958eb1e5e85e2c36d968818cdce75a3fae9 | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 79116fe99f2b421c52ef64097f0f39b815b20907 | infpub.dat | https://www.welivesecurity.com |

| 80c336a30aa746f5a05a21056e36328b9527c4ace59cd9e2fbb5211e87e5841d | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 84ac3d2f1ca70bc83149bec52b00009639e9006f941caed3ca83e4e8e47f64bd | https://www.hybrid-analysis.com | |

| 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 | dispci.exe | https://www.hybrid-analysis.com |

| 8fd96bb2ce94146f1b0271d18ba52f176d4ebf8fabd275f1d16d59ed9d91d2da | https://www.hybrid-analysis.com | |

| afeee8b4acff87bc469a6f0364a81ae5d60a2add | dispci.exe | https://www.welivesecurity.com |

| b14d8faf7f0cbcfad051cefe5f39645f | dispci.exe | https://securelist.com |

| de5c8d858e6e41da715dca1c019df0bfb92d32c0 | install_flash_player.exe | https://www.welivesecurity.com |

| fbbdc39af1139aebba4da004475e8839 | install_flash_player.exe | https://securelist.com |

スケジュールされたタスク名

外部参照

1. https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/

2. https://securelist.com/bad-rabbit-ransomware/82851/

3. http://blog.talosintelligence.com/2017/10/bad-rabbit.html

4. https://gist.github.com/roycewilliams/a723aaf8a6ac3ba4f817847610935cfb

5. https://gist.github.com/Belorum/7b57e925a0bcc6ed6a72b6af07006ace

6. https://www.hybrid-analysis.com/sample/8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93?environmentId=100

7. https://www.hybrid-analysis.com/sample/99b695b3d2ce9b0440ce7526fea59f7a4851d83d9a9d9a6cf906417068bc7524?environmentId=100

8. https://twitter.com/craiu/status/922911496497238021

9. https://blog.qualys.com/news/2017/10/24/bad-rabbit-ransomware

10. https://threatprotect.qualys.com/2017/10/24/bad-rabbit-ransomware/?_ga=2.71482960.293546626.1508923179-346340547.1500997518

11. https://analyze.intezer.com/#/analyses/d41e8a98-a106-4b4f-9b7c-fd9e2c80ca7d

12. https://www.bleepingcomputer.com/news/security/bad-rabbit-ransomware-outbreak-hits-eastern-europe/