SOC Primeは、Threat Bounty Programの参加者によって開発された最新のコミュニティルールの小規模なダイジェストをあなたにお届けします(https://my.socprime.com/en/tdm-developers).

このダイジェストには、トロイの木馬やHidden Tearランサムウェアを検出するのに役立つ5つのルールが含まれています。今後、特定の脅威アクターや人気のエクスプロイトを検出するコンテンツの選択肢を引き続き公開します。

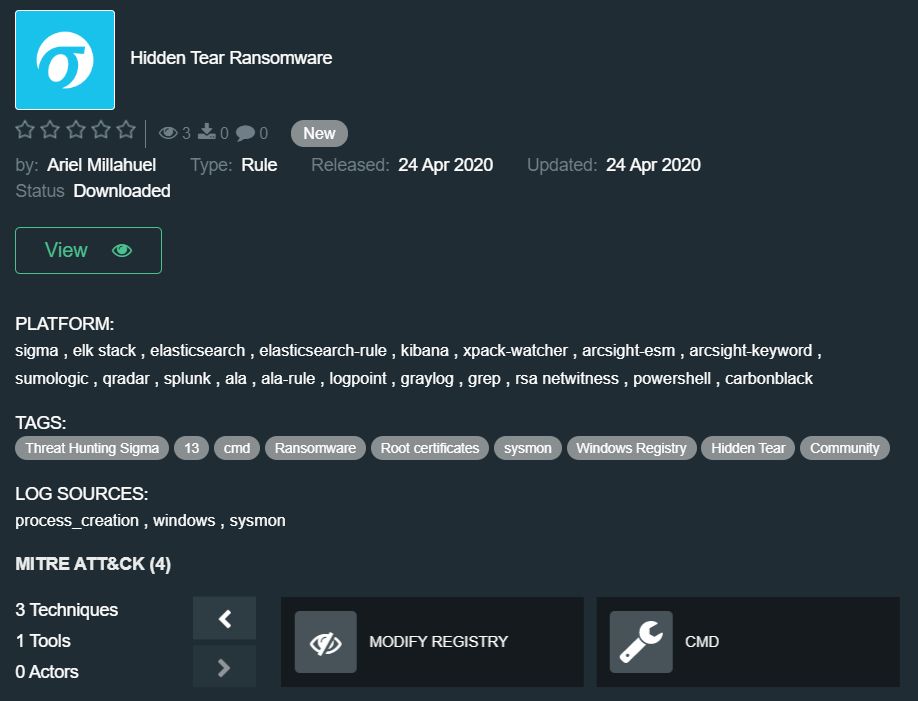

Hidden Tearランサムウェア by Ariel Millahuel – https://tdm.socprime.com/tdm/info/K6UvKXunM7lJ/

Hidden Tearランサムウェアは、2015年以降GitHubでオープンソースプロジェクトとして利用可能です。このコードに基づいて、敵対者は複数のランサムウェアサンプルを作成し、『マイナーリーグプレイヤー』による攻撃で積極的に使用されています。ランサムウェアは引き続きビジネスに対する最大のサイバー脅威の1つであり、成功した攻撃はデータの暗号化、業務の中断、経済的損失を引き起こします。

対応プラットフォーム: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

必要なログソース: process_creation, windows, sysmon

のルールはMITRE ATT&CK®メソドロジーに基づいて以下のテクニックをカバーします: Command-Line Interface (T1095), Install Root Certificate (T1130), Modify Registry (T1112)

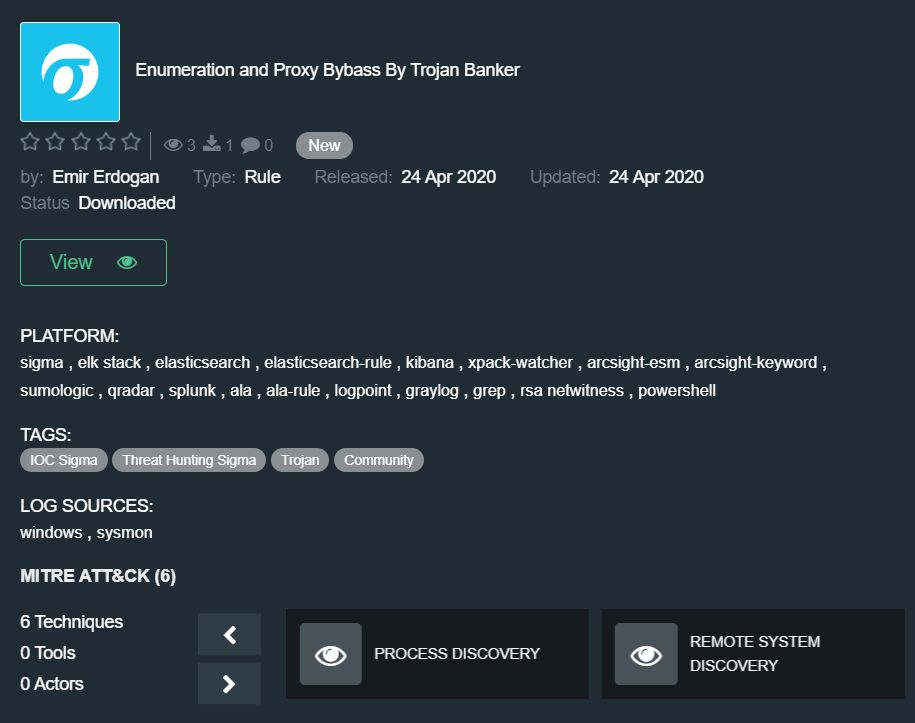

トロイの銀行員による列挙とプロキシバイパス by Emir Erdogan – https://tdm.socprime.com/tdm/info/jEyi2VylBLJY/

このルールは、感染したマシン上のトロイの銀行員の活動を検出し、データ漏洩や追加のマルウェアのインストールを防ぐのに役立ちます。

対応プラットフォーム: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

必要なログソース: windows, sysmon

のルールはMITRE ATT&CK®メソドロジーに基づいて以下のテクニックをカバーします: Command-Line Interface (T1059), Network Share Discovery (T1135), Process Discovery (T1057), Remote System Discovery (T1018), System Information Discovery (T1082), System Network Configuration Discovery (T1422)

LatentBotマルウェア by Ariel Millahuel – https://tdm.socprime.com/tdm/info/gL01KDZRPL07/

LatentBotは、Delphiで書かれたマルチモジュラートロイの木馬で、2013年半ばから攻撃に使用されています。その作者は、いくつかの層の難読化と独自のデータ送信メカニズムを実装しており、LatentBotは主に金融サービスや保険分野の組織を感染させるのに非常に成功しました。

対応プラットフォーム: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

必要なログソース: windows, sysmon

のルールはMITRE ATT&CK®メソドロジーに基づいて以下のテクニックをカバーします: Install Root Certificate (T1130), Modify Registry (T1112)

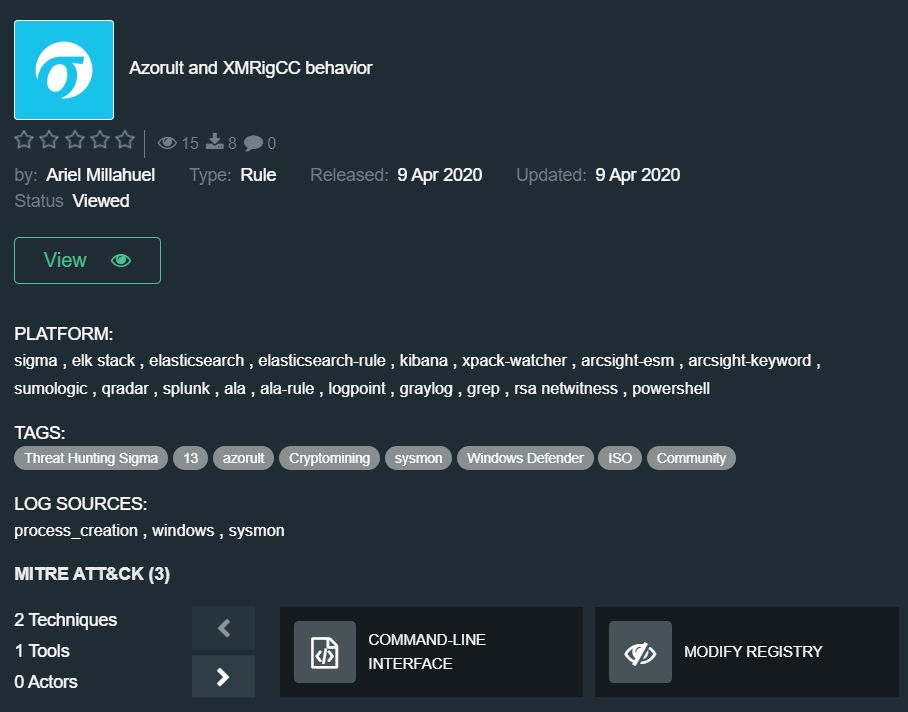

AzorultとXMRigCCの挙動 by Ariel Millahuel – https://tdm.socprime.com/tdm/info/itC7LOXsrKbf/

このルールは、新しい Azorult の挙動を検出します。この挙動は、XMRigCC暗号通貨マイナーのバリアントをダウンロードすることを試みています。Azorult情報窃盗ツールは2016年に発見され、資格情報、ブラウジング履歴、クッキーなどを盗むことができます。また、攻撃者は他のマルウェアのダウンローダーとしてAzorultを使用します。

対応プラットフォーム: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

必要なログソース: process_creation, windows, sysmon

のルールはMITRE ATT&CK®メソドロジーに基づいて以下のテクニックをカバーします: Command-Line Interface (T1095), Modify Registry (T1112)

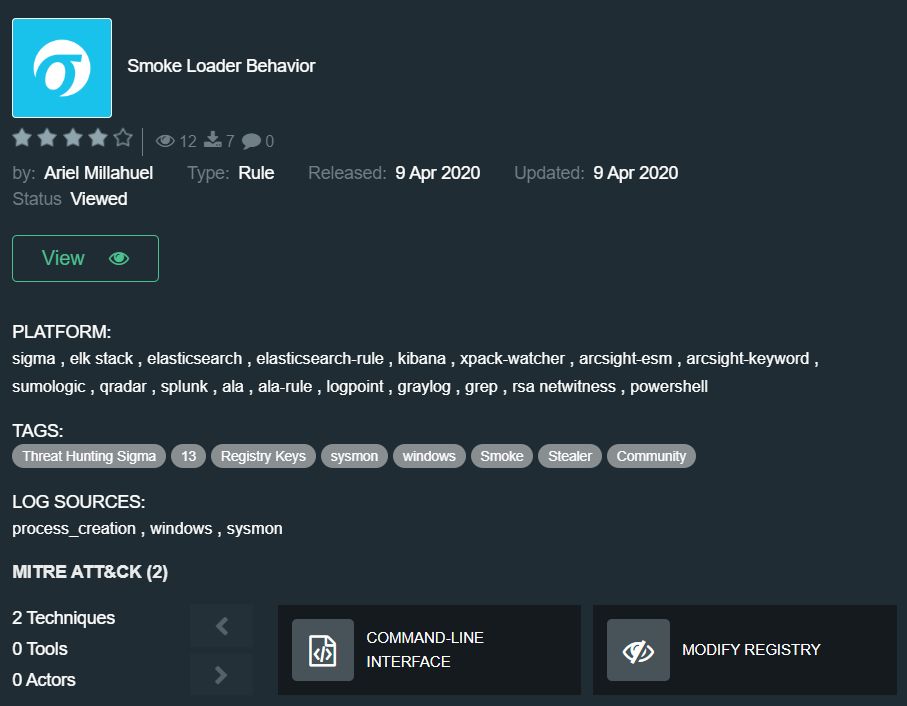

Smoke Loaderの挙動 by Ariel Millahuel – https://tdm.socprime.com/tdm/info/ApdAHZWWtgd4/

このルールは、 Smoke Loader の挙動をコマンドラインとsysmonを通じて明らかにします。Smoke Loaderは、2011年からサイバー犯罪者によって使用されてきた地理ターゲティングのモジュラーローダーで、バックドア、ランサムウェア、暗号通貨マイナー、パスワードスティーラー、PoSマルウェア、バンキングトロイの木馬などをインストールするのに使われます。32と64アーキテクチャに対応した異なるモジュールがあり、ブラウザやメールプログラムから資格情報を取得できます。Smoke Loaderは、その柔軟性で知られており、これがさらに欺瞞的で自己保護的にしています。

対応プラットフォーム: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

必要なログソース: process_creation, windows, sysmon

のルールはMITRE ATT&CK®メソドロジーに基づいて以下のテクニックをカバーします: Command-Line Interface (T1095), Modify Registry (T1112)