こんにちは再び、お約束したように、今日はファイアセールのフェーズ1と信じている詳細情報(リサーチインテル)を提供します。 選挙期間中にウクライナのメディア業界全体を襲ったサイバー攻撃です。 まず良い知らせです。地元ウクライナのCERTによる事件の概括が既にあります。こちらでご覧いただけます: http://cert.gov.ua/?p=2370。

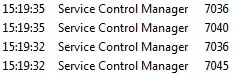

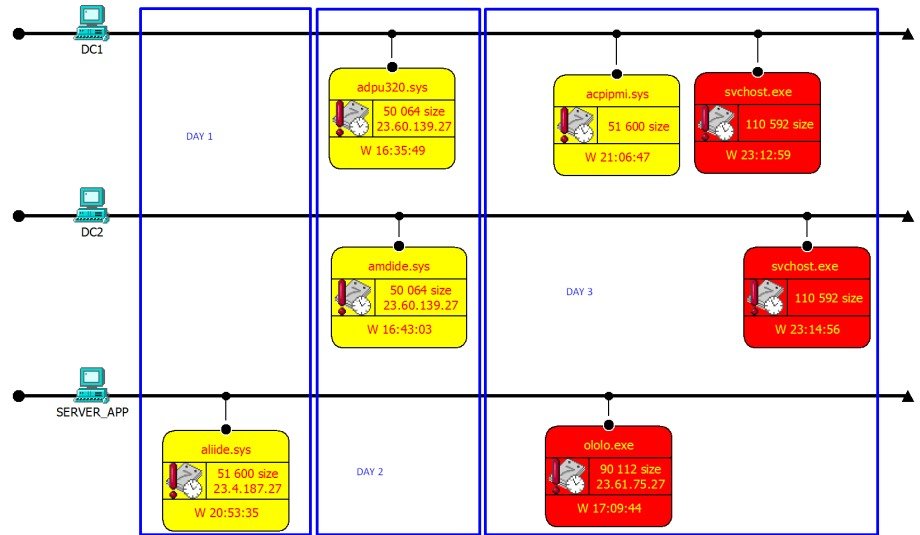

私たちは、攻撃が2つの主要なコンポーネント、つまりデリバリーのためのバックドアとペイロード/(サイバー)兵器を使用して実行された証拠を持っています。そして実際に業界全体に広がりましたが(前述の通り)、選挙の放送を中断することはありませんでした – おそらくそれを意図していなかったのかもしれません。これは、何かもっと悪いものの試験だったのか、私たちが彼らの予想を超えて迅速に発見したのか、運が良かったのか、複数の要因が混在しているので少し不安です。「ファイアセール」のバックドア部分バックドアファイルの名前は:aliide.sys, amdide.sysそして、研究が進むにつれ、さらなるファイルが発見されました: acpipmi.sys, adpu320.sysまたは任意のランダムドライバ名.sys。悪意のある*.sysファイルは、 Windows/System32/drivers ディレクトリにある、正規のドライバを装ったファイルです。最も一般的なのは aliide.sys and amdide.sysです。

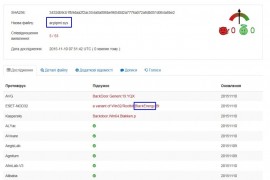

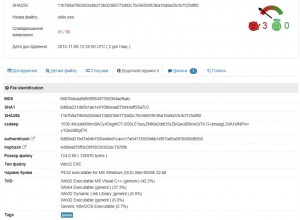

正規のドライバと区別する簡単な方法はサイズを比較することです:正規のドライバは20KB未満で、ウイルスは20KB以上、通常は最大50KBです。最初にファイルをVirusTotalにアップロードし、どのアンチウイルスもそれを悪意のあるものとはしていませんでした。

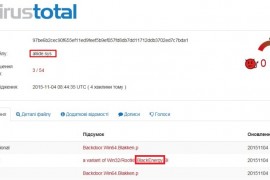

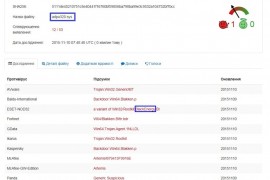

その後、AVベンダーに直接連絡し、一社ずつ署名を発行し、マルウェアの出所を確認しました(だから皆さんありがとう!!)。ここに私の手元に渡ったサンプルの最新のVirusTotal結果があります:

検出はまだ初期段階ですが、私たちはかつて有名だった BlackEnergy マルウェアを扱っています。これは2015年にICSシステムを対象とするために使用されたとCyberXによって報告されました。

このシナリオでは、BlackEnergyは選挙日(10月25日)の数ヶ月前に偽のIDEコントローラーとCPUドライバを通じて仕込まれたものでした。皆さん、これが計画されていたかどうか考えてみてください…

CERT-UAによって公開されたバックドアに関する非常にもっともらしい仮説があります。基本的には元のドライバには有効な証明書の署名があり、置き換えられたもの(バックドア/ルートキットなど)は自己署名されています(良いニュースですよね?!)。

結論1:BlackEnergyは復活し、先進的なサイバー兵器を運ぶ隠密な輸送システムとして機能しています。それは正規のWindowsドライバを装い、ランダムな名前を持ち、自己署名された証明書の署名を持っています。まだ何かもっと不吉なことが起ころうとしていると思います。…でも、それはただの1D10tの意見です 😉th).I will let you folks think about that and if it was planned or not…

There is one very plausible hypothesis regarding the backdoor published by CERT-UA basically telling that original drivers have a valid certificate signature, while replaced ones (backdoors / rootkits, etc.) are self-signed (that’s good news, right?!).

Conclusion 1: BlackEnergy has resurrected and is acting as a stealthy transportation system to deliver advanced cyber weaponry, it is installed to pretend to be a legit Windows driver, having a random name but a self-signed certificate signature. I think there is something more sinister coming up…. But hey that’s just an 1D10t’s opinion 😉

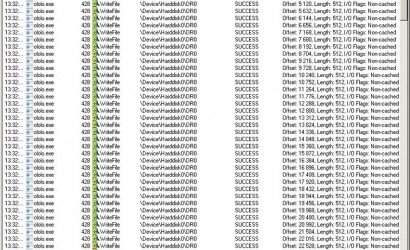

ペイロード発見されたペイロード/兵器ファイルの名前は ololo.exe または感染した svchost.exe です(通常の場所 c:WindowsSystem32ではなく c:Windows に配置されています)ファイルは悪意のあるペイロードとして。

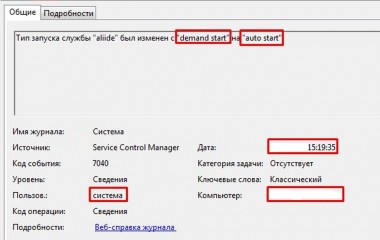

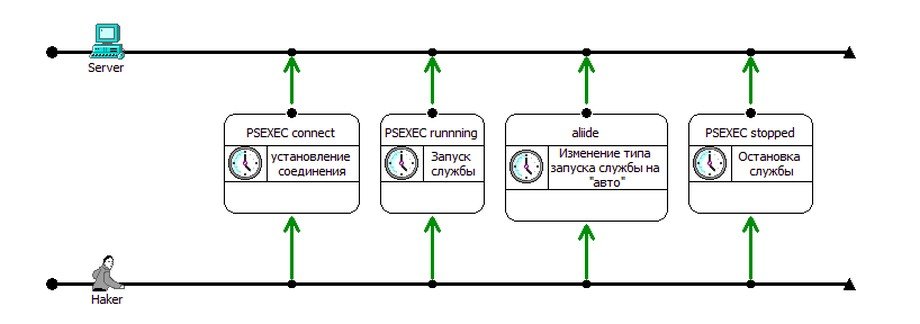

まず、攻撃当日に何が正確に起こるのでしょうか?バックドアが自己起動し、「要求開始」から「自動起動」にプロセスのスタートアップパラメータを変更します。これが数秒で感染したマシン上すべてで攻撃が発生するのを可能にしました – 誰かがリモコンやトリガーを押すのを想像してくださいが、実際にはターゲットへのネットワーク接続を開始する必要はありません!

ololo.exe/svchost.exe を配信するために起動しました。

この標的型攻撃の最も危険な部分は、BlackEnergyバックドアが各攻撃に個別に構築され(少し考えてみてください) 、非常に選択的に配布されていることです(もう一度考えてみて…)。

またしても、BlackEnergyボットネットは死んでいるどころか遠くあり、非常に進化した形で再登場していることを確認し、結論を出すことができます。そして(ネタバレ注意!)それは公共のブラックリストやインテルフィードには見つかりません。

ペイロード/兵器の詳細に戻ると、 ファイル名を持っているだけでは完全なIOC(侵害の指標)としては十分ではありませんが、ここでは今、AVベンダーにマルウェアサンプルを送った結果のVirusTotalからのハッシュがあります。

ファイル名を持っているだけでは完全なIOC(侵害の指標)としては十分ではありませんが、ここでは今、AVベンダーにマルウェアサンプルを送った結果のVirusTotalからのハッシュがあります。

ペイロード/兵器の研究(および完全なリバース)はまだ進行中ですが、既に芸術作品であることは明らかです – 309以上の関数と140以上の変数が今チェックされ、設定され、操作されています。大部分のコードはVisual C++で書かれており、コードはきれいで非常にプロフェッショナルに見えます。

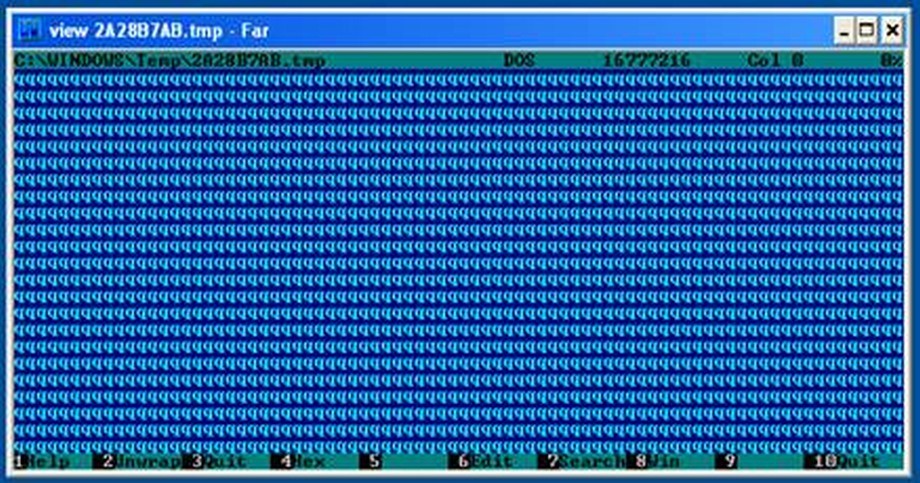

これを作成したのは$ランダムな人々ではありません。これを知っている人たちです。この.exeファイルには、ユーザーコンテキスト、環境などを見ている複数の関数/入力とステップがあります。動作は実行したユーザーに依存します。非管理者アカウントから実行すると、ololo.exe/svchost.exeがイベントを作成し、ハードドライブ(WindowsTemp_random_name.tmp)を16MBのファイルで埋め尽くします。このファイルには、1つのランダムなASCII文字が16MBサイズに達するまで繰り返されます。 ololo.exe/svchost.exe is not enough to serve as full IOC (Indicator Of Compromise), but here are the hashes from VirusTotal that now became available as we sent out malware samples to AV vendors.

The study(and full reverse) of the payload/weapon is still ongoing, but it is already clear that it is really a work of art – it has over 309 functions now and over 140 variables that it checks, sets, works with. Major part of code is written in Visual C++ and the code looks nice and very professional.

These are NOT some $Random people who created this, these are the guys know exactly what they are doing. This .exe file has multiple functions/inputs and steps that look at user context, environment, etc. Behavior also depends on which user it managed to run from. Running from non-admin account, ololo.exe/svchost.exe creates an event that fills up the hard drive (WindowsTemp_random_name.tmp) with 16 MB files that contain one random ASCII character that repeats itself until 16 MB size is reached.

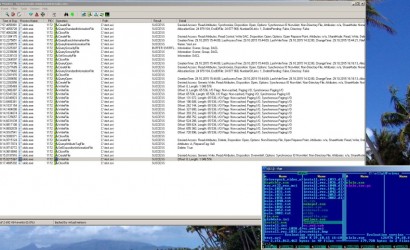

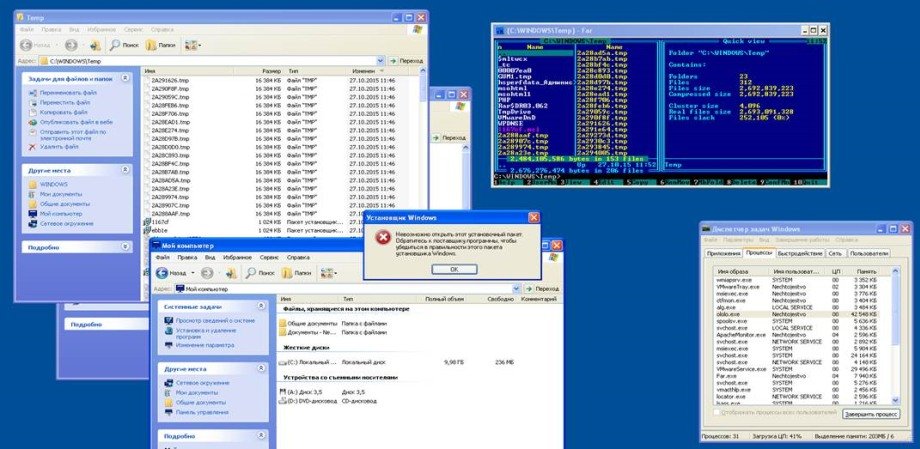

次のスクリーンが感染したホストからのものです。ここではプロセスとしてololo.exeを見つけ、管理者を呼びたくなるポップアップを作成します!(作業としてはかなりクールだと思います)

次のスクリーンが感染したホストからのものです。ここではプロセスとしてololo.exeを見つけ、管理者を呼びたくなるポップアップを作成します!(作業としてはかなりクールだと思います)

このイベントは(仮定ですが)管理者が自分のラップトップ/デスクトップに対処するために支援を求めるよう、Windowsベースのクライアントのローカル管理者ではないユーザーに強制するために使用されています。 マルウェアが管理者アカウントに変更されたコンテキストを検出すると、完全に異なる動作をします。 まず、ペイロードはターゲット環境の完全な偵察を行い、1つの被害者が観察したところでは40分以上かけて行います。悪意ある行動は、感染したPC/ラップトップのブートレコード/ローダーを変更することから始まります。

このイベントは(仮定ですが)管理者が自分のラップトップ/デスクトップに対処するために支援を求めるよう、Windowsベースのクライアントのローカル管理者ではないユーザーに強制するために使用されています。 マルウェアが管理者アカウントに変更されたコンテキストを検出すると、完全に異なる動作をします。 まず、ペイロードはターゲット環境の完全な偵察を行い、1つの被害者が観察したところでは40分以上かけて行います。悪意ある行動は、感染したPC/ラップトップのブートレコード/ローダーを変更することから始まります。

その後、感染したコンピュータ上のファイルを探し始めます。

ウイルスが探しているものを発見すると、すべてのファイルに0を書き込んで、痕跡やそれが存在する証拠を消去し始めます(メディア業界では作業ステーション上の.avi、.mpeg、.mjpegなどのファイルを探すことを意味していました)。

なお、マルウェアが調べる拡張子でのファイルタイプの合計数は2830以上に達します – これには文書、マルチメディア、アーカイブ、データベース、実行可能ファイル、ソースコードなど、思いつく限りのものが含まれます。おそらくC&Cペイロードによって知的に選択されているのでしょうか?40分間、何が正確に探されているのか、この段階では不明です。40分が関係あるのかは定かではありませんが、タイマーの可能性は非常に低く、むしろ特定の感染したマシンでの検索速度の指標です。そのため、マルウェアサンプルのさらなるリバースエンジニアリングが必要です…ここで面白いことは、以前に私が見た攻撃と同様に他のスパイウェアのように振る舞うことです。もう一度考えてみてください、攻撃者が本当は誰だったのか、そしてその終わりのゲームは何だったのかを…

さて、この原因でどのような他の脅威が発生するか考えてみてください?マルウェアの振る舞いは見つけたものに基づいて変動するため、攻撃者が望むほとんどあらゆることを実行できます。例えば、ドメインコントローラからSAMファイルを取得し、パスワードハッシュを「ホームロケーション」にアップロードするためのさらなる手段として、それはバックドアやペイロードをネットワーク全体にさらに分配し、トンネルを開けるなどのこともできます。このことは、攻撃のターゲットが状況をきれいにするのに多くの時間とリソースを必要とするため、脅威の持続性を確立します(こんにちはAPT)。企業がバックドアをきれいにしている間に、トンネルは依然としてオープンであり、トンネルをクリーンアップしている間に、既に新しく検出できない武器をプレロードし続けます。

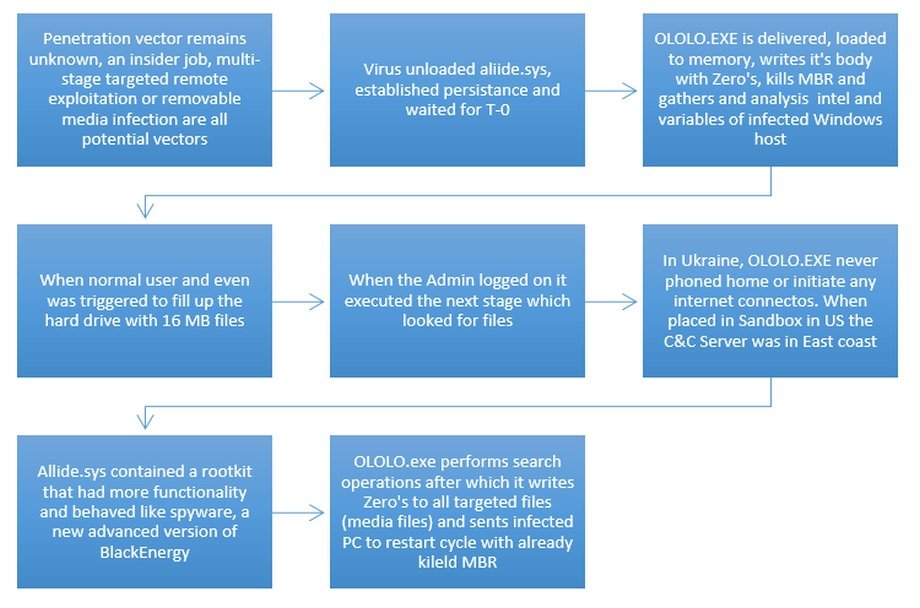

また、ウイルスが位置または時間についても認識していることが判明しました。マルウェアサンプルを世界中の複数のサンドボックスに送信しましたが、マルウェアを見つけたのは1つだけでした。そのサンドボックスは米国にあり、接続が示されました:あるコマンド/関数が、ケンブリッジ、マサチューセッツにあるNTT Americas Data Centerにあり、サーバーIPが23.61.75.27であるサーバーへの接続を開始します。  これは次の攻撃段階が米国を目指している、またはC&Cが米国にある、またはC&Cが米国にあるCDN(Akamai)を経由している、またはマルウェアが時間を知っていて、特定の時間が経過した後にC&Cにアクセスするだけであることを意味する可能性があります(おそらく米国のサンドボックスだけがタイマーを起動していた)。いずれにしても、見つかった唯一のIPとペイロードは以下の通りです:これで攻撃ステージを要約し、最初の結論を導くことができます:

これは次の攻撃段階が米国を目指している、またはC&Cが米国にある、またはC&Cが米国にあるCDN(Akamai)を経由している、またはマルウェアが時間を知っていて、特定の時間が経過した後にC&Cにアクセスするだけであることを意味する可能性があります(おそらく米国のサンドボックスだけがタイマーを起動していた)。いずれにしても、見つかった唯一のIPとペイロードは以下の通りです:これで攻撃ステージを要約し、最初の結論を導くことができます:

- 外部リコン(情報不足?選挙キャンペーンに関するOSINTかもしれません)

- 侵入 – BlackEnergyバックドアの注入。

- 内部リコン – マルウェアは環境を調査し、140以上の変数チェックを行い、原始的なAIに似ており、結果に基づいてさらなるアクションを変更します

- 持続性の確立 – トンネル、様々なバックドアにより、クリーンアップが困難になり、AVに対する耐性を持つようにします。

- 攻撃目的のタイミングされ同期された実行 – OLOLO.exe/SVCHOST.exe または他の兵器の配信と実行。

攻撃ステージマップ

マルウェア/ペイロードが悪事を終えたら、自分自身を削除し、メディアファイル(または他に狙っているファイル)とデリバリーファイル(バックドア、何のバックドア?)を含むすべてをゼロにし、自分の署名と存在の証拠を消去します。BlackEnergy自身は非常にステルスで行動し、その後消去されることが重要です(痕跡を隠す、でしょうか?)。

マルウェア/ペイロードが悪事を終えたら、自分自身を削除し、メディアファイル(または他に狙っているファイル)とデリバリーファイル(バックドア、何のバックドア?)を含むすべてをゼロにし、自分の署名と存在の証拠を消去します。BlackEnergy自身は非常にステルスで行動し、その後消去されることが重要です(痕跡を隠す、でしょうか?)。

感染のスポット方法を今や明確に理解できますが、C&Cと配信ネットワークについてはまだわかっていません。IPアドレスとマルウェアハッシュを持ち、すべての既知の脅威情報フィードを使用して検索しました。Zeus tracker, OTX, VxVault, IPvoid, VirusTotalを含む100以上のフィードを調べましたが、ヒットは0でした。また、10商用ソース、非常に優れたフィードも含めて、ハッシュとIPをチェックしましたが、またしても結果はありませんでした。これは、BlackEnergyが非常に秘密裏に使用されている新しいボットネットであることを意味し、現在、ほとんどの脅威情報ソリューションの周りを通過していることを意味します。もう1つの重要なポイントは、バックドアがインターネット通信を開始しなかったため、プロトコルのトンネリング(つまり、DNS、DHCP、ICMP)が発見されませんでした(まだ!)。脅威情報が効果的でないとは言いません。逆に、グローバルに防御を構築するための最速の方法ですが、攻撃(または攻撃の概念実証)が最初に確認されたときでした。

攻撃に関連する詳細をさまざまなCERTに提供し、我々とパートナのテクノロジーを使用して攻撃や将来の攻撃をどのように防ぐことができるかを企業と話し合っています。現在、SOC PrimeはQUALYS(バックドアを検出するかどうかを最速で検出する方法)で機能する攻撃検出署名をリリースしました。SNORT、OSSEC、ARCSIGHT、SPLUNK、QRADAR。これらの検出ツールは必要とするすべての人に無料で提供されているので、直接SOC Primeに連絡してください。私は調査が進むにつれて更新を投稿し、マルウェアサンプルの完全なリバースエンジニアリングが利用可能になります。