ランサムウェア検知とは?ランサムウェアを検知する方法

目次:

安全な暗号鍵交換の方法は、1976年にウィットフィールド・ディフィーとマーティン・ヘルマンによって導入されました。公開鍵と秘密鍵のペアのクールなところは、暗号化鍵から復号鍵をいかなる方法でも解読することができないことです。

この特徴は、ランサムウェアの攻撃者がデータを暗号化し、復号鍵または鍵(ディレクトリやファイルを個別に暗号化する場合)と引き換えに高額な支払いを要求し、被害者が再びデータにアクセスできるようにするために利用しています。

しかし、デジタルフォレンジクスに精通している人々は、特別なツールが 復号化 or して 完全に破壊されたデータを復元するのに役立つことを知っています。バックアップも有効です。だからこそ、敵対者はハイプロファイルなターゲットに対して別の圧力を必要とし、それを見つけました – マルチエクストーション。 研究 によれば、2021年には2020年から85%のエクストーションの増加が見られ、2,566名の被害者がリークサイトにさらされ、追随攻撃の脅威にさらされました。

したがって、ランサムウェアの存在の初期兆候を検出することが重要です。身代金要求の前に発生するすべてのパターンは、被害が発生する前に特定されなければなりません。

によれば SOC Primeの年次検出としてのコード・イノベーションレポート、ランサムウェアは2021-2022年を通じて継続的な課題であり、侵入の洗練度が高まる中で注目されるランサムウェア攻撃の量も増加しました。

ランサムウェア検出の定義

ランサムウェア検出 は、ランサムウェアに関連する脅威行動を特定するための技術、プロセス、ソリューションのセットです。これは主にエンタープライズ向けのセキュリティオペレーションセンター(SOC)における必要なサイバーセキュリティポリシーの一環としてプロフェッショナルレベルで使用されます。

あなたは「なぜランサムウェアを検出するのか?」と考えるかもしれません。それがシステムに感染して以来、領収書を表示し、戻る方法はありません。はい、ただし、ランサムウェアの身代金要求が表示される前には、多くの裏での活動が行われます。これには、ネットワーク探索、権限の昇格、データ流出、および暗号化が含まれることがあります。SOCアナリストは、これらの行動のすべてをできるだけ早く認識したいと考えています。提供されたランサムウェアは、検知を回避するようにも設計されているため、容易な作業ではありません。

ランサムウェア検出の例

疑わしい活動のいくつかの兆候は、セキュリティ研究者にランサムウェアの存在の可能性を示唆させます。エンタープライズ攻撃は通常、正確にターゲットを定めているため、攻撃者は高度に保護されたエンティティに侵入し、貴重なデータにアクセスし、影響を及ぼすための一定のスキルが必要です。攻撃が次の手を講じるまでの時間をかけている間、それを検出する良い機会です。

通常、次のようなデジタルシステムは、ランサムウェアの早期徴候があるかどうか確認できます:

- ネットワーク

-

-

- 異常なトラフィック量 – データ流出の兆候である可能性があります。

- 疑わしい場所からのログオン – 侵害されたアカウントやC2サーバー接続の可能性があります。

- ダウンロード – ゼロクリックダウンロードを特に無線接続から確認してください。

-

- エンドポイント

-

-

- スケジュールされたタスク – インジェクションの有無を確認する必要があります。

- ファイル – 悪意のあるファイルか感染した正規のファイルである可能性があります。

- コード署名システム – 侵害された証明書の有無を確認します。

- 通信 – フィッシング、内部関与、中間者攻撃などの有無を確認します。

-

- クラウド

-

-

- API – クラウドの多くの機能はAPIによって有効化されているため、最弱点です。制御プレーンが実行のために利用される可能性があります。

- 脆弱性 – 攻撃のさまざまな段階で悪用される可能性があります。修正済みのものでも、前回のパッチを回避する新たな攻撃手順で再発することがあります。

- コマンドラインツール – 認証情報を保存しているディレクトリを探すために悪用されることがよくあります。疑わしいネットワーク発見、横方向の動き、権限の昇格を検出しようとしてみてください。

-

- DevOps環境

-

-

- 開発ツール – 一部の攻撃者は、開発およびCI/CD環境、ツールチェーン、オープンソースライブラリを取り込もうとし、それは検出するのが特に難しいです。

- 機密情報 – コーディングプラクティスの性質上、開発者は複数の権限を持つことを意味します。そのため、彼らの認証情報、セッショントークンなどはサイバー攻撃の標的として熟してます。

- ネイティブの脆弱性 – プログラミング言語や暗号アルゴリズムには、多くの脆弱性があります。その行動はコーディング段階では非常に予測が難しいが、一つの脆弱性が数千もの依存関係を通して容易に拡散されることがあります。

-

サイバーセキュリティアーキテクチャには、ホスト侵入防止システム(HIPS)のようなソリューションが含まれる可能性があり、疑わしい改変、すなわち暗号化をブロックします。ウェブアプリケーションファイアウォール(WAF)、侵入防止システム(IPS)、侵入検知システム(IDS)も役立つ可能性があります。最小限の組織でも毎日膨大な量のデータを処理しているので、一般のトラフィックの安全網として機能する自動層が必要です。これらのデバイスの多く(ステートフルインスペクションファイアウォールを除く)は、コンテキストを考慮していないことを覚えておいてください。

ランサムウェア検出がどのように機能するか?

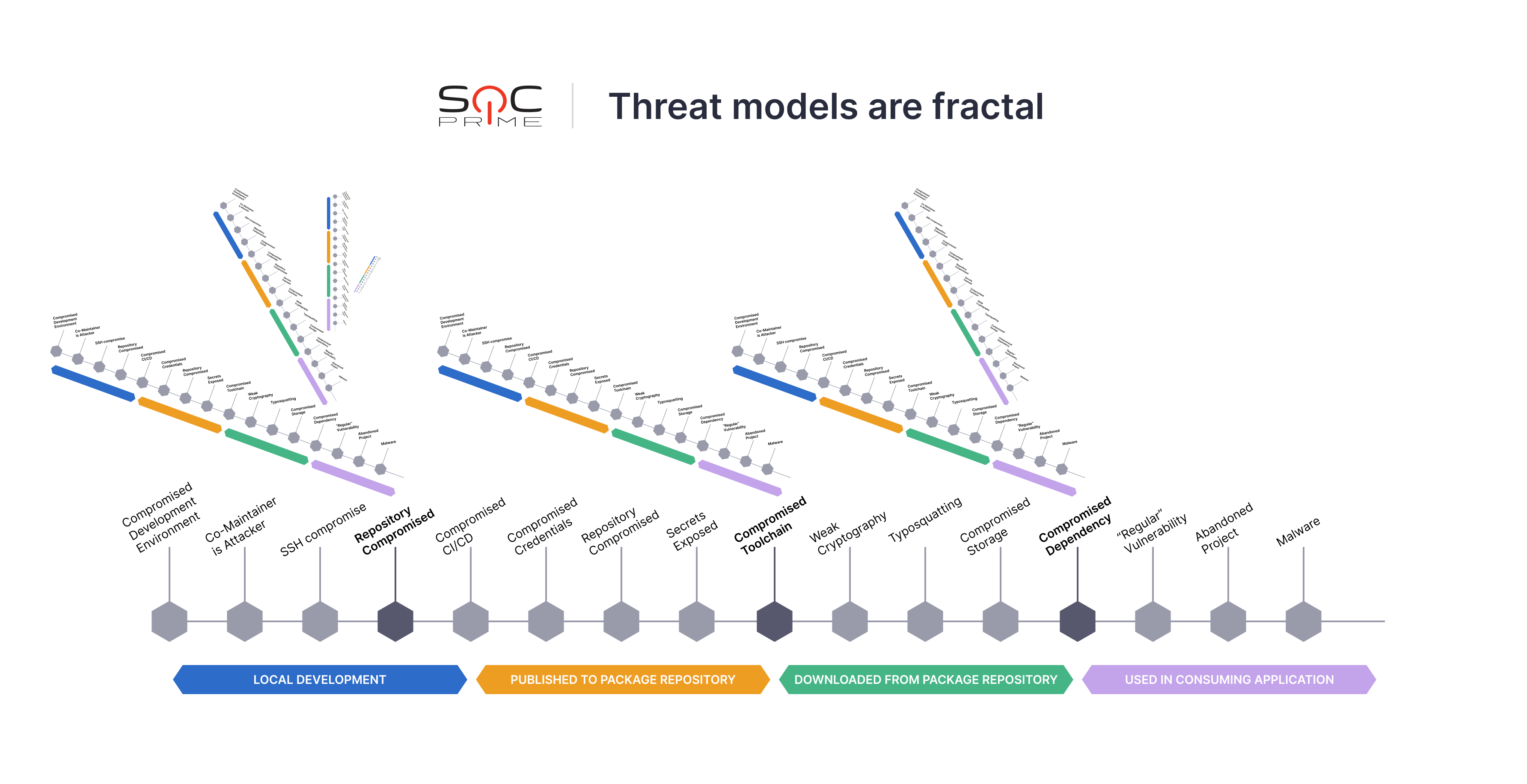

ご存知の通り、現代のランサムウェアは、ただのデータ暗号化とスクリーンロッカーを含む以上のものです。したがって、ランサムウェア検出の実践は、単にランサムウェアだけではありません。代わりに、セキュリティアナリストは、ネットワーク全体の健全性を理解し、最小限の悪意を見分けたいと考えています。言い換えれば、これはあまり励みにならないかもしれませんが、ランサムウェアキルチェーンにはさまざまな種類のマルウェアのパックが含まれている可能性があります。Microsoft Researchが示したように、異なる段階のソフトウェア供給チェーンでの攻撃傾向があります。 マイクロソフトリサーチ:

さて、組織がトッププレイヤーリストにある場合(例えば、国際的な銀行など)や重要なインフラ機能(石油供給、通信など)を扱っている場合、事前攻撃のパターンに特に注意を払う必要があります。偵察の成功はAPT攻撃者にとってすべてを意味します。ただし、厳密な技術的セキュリティコントロールはそれをカバーしません。ここで組織はリスクポリシーと収集または観察する決定を下す情報に戻る必要があります。彼らが共有する情報も重要で、PR戦略もリスクアセスメントが必要です。実際、公式の FBIの警告 によると、ランサムウェアの攻撃者は合併や買収を追跡し、正確にそのタイミングで攻撃を仕掛ける傾向があります。彼らはそのような主要な財務イベントについてどのように知っているのか?ニュースからです。

技術的なセキュリティコントロールに関しては、焦点を can 追跡します。例えば:

- リアルタイムネットワーク分析。 ここでは、東・南、西・北で何が起こっているかを見ることが重要ですが、コンテナ、VM、ユーザーが何をしているか、どのプロセスが実行されているか、どこから来ているかも確認します。Cisco Stealthwatchのようなサービスは暗号化されたトラフィックさえも分析できます(ベンダーに依存しません)。

- 静的データ。 これは敵が喜んで利用する盲点となるかもしれません。バックアップストレージ上のスキャン、電源障害、クラウドへの同期などの疑わしい行動を探します。マルウェアは静かに座っていて、ランサムウェアがヒットするとデータ回復をブロックします。もう使用されていないデータを洗浄することや保持しているものに対して定期的なセキュリティチェックを実行することが賢明です。

- ログ。SIEMはログソースからすべてのデータを収集し、正しく設定されていれば検出ルールが適用され、悪意のある動作を検索します。脅威インテリジェンスを取り込むと、AIが一部のケースを処理することができます。ここにあります データソースのリスト 。疑わしいファイルは検疫され、マルウェア解析に送られます。時には、特にダウンロードされたサンプルがセキュリティアナリストによって構造分解され、その動作を観察するために捕獲されることもあります。注意して取り扱ってください!

- ファイル. Suspicious files are quarantined and sent to Malware Analysis. Sometimes, malicious samples are specifically downloaded or caught in a honeypot by Security Analysts that want to deconstruct it and see how it works. Handle with care!

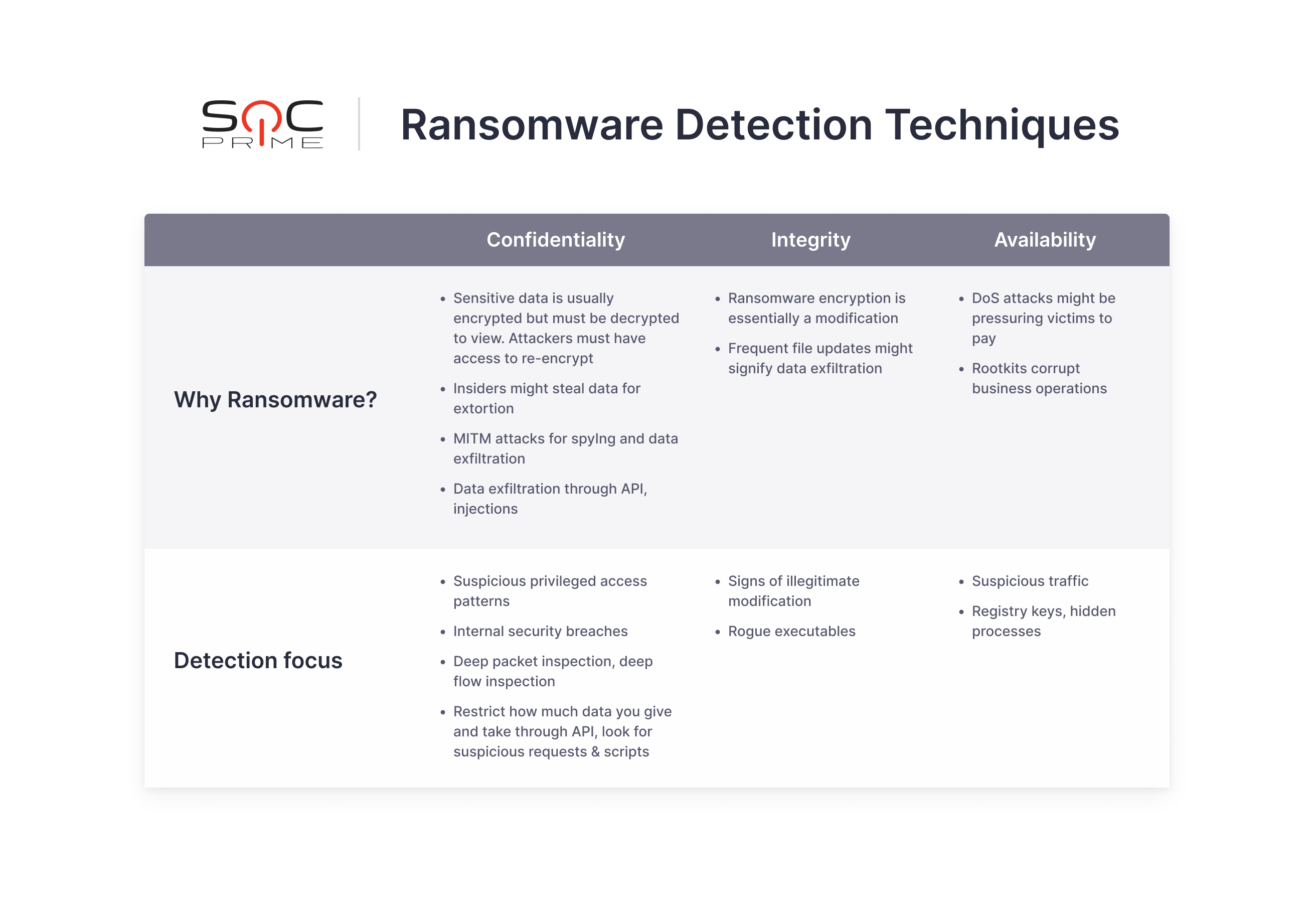

今、いくつかのランサムウェア検出技術について見ていきます。あなたはシグネチャベース、行動ベース、欺瞞検出について聞いたことがあるでしょう。別のアプローチを取りましょう。

ランサムウェア検出技術

ランサムウェア検出においては、機密性、完全性、可用性の三位一体(CIAトライアド)を常に念頭に置いておく必要があります。それはすべてのセキュリティポリシーの核であり目的です。簡単に言えば、ランサムウェアの検出は、三つの主要な用語に煮詰めることができます:

もちろん、これが網羅的なリストではありません。上記のような主要な概念に固執し、見つけた有益なアイデアを書き留めて自分自身のテーブルを作成することができます。日々処理する情報が膨大なため、途中で貴重な考えが失われることがありますので、思考を整理することが非常に重要です。また、MITRE ATT&CK®にマッピングされたランサムウェアの戦術、技術、手順(TTP)に関する構造化された レポート があります。ランサムウェアの動向に焦点を当て、検出の優先順位をつけるのに役立ちます。

いくつかのランサムウェア検出技術には次のものが含まれるかもしれません。

予防措置

明らかに、ランサムウェアの検出は十分な注意と注意がないまま実施されるべきではありません。機密情報や専有データが十分に保護されていない場合、待って何が起こるかを見ることには何の意味もありませんし、来る可能性のあるあらゆるものを検出する理由もありません。

データを保護するプロセスは通常、使用中または保存中のビジネスにとってクリティカルな情報を分類することから始まります。感度ラベルがさまざまな情報源に貼り付けられます。それが完了すると、SOCチームはサイバーセキュリティのベースラインを設定し始めることができます。データの管理者が割り当てられ、資産のセキュリティを維持します。

予防的なセキュリティコントロールは、異なるレベルで実施されます:

- ネットワーク

トラフィックフィルタリング、負荷分散。悪意のあるスクリプトとダウンロードの自動ブロック

- ゼロトラストアーキテクチャ

アクセス管理 – 必要情報の基礎、職務分離

- ソフトウェアレベル

トラスティッドコンピューティングベース(TCB)、ソフトウェア構成分析、CI/CDパイプラインにおけるセキュリティテスト(静的アプリケーションセキュリティテスト(SAST)、コンテナイメージスキャンツール、動的アプリケーションセキュリティテスト(DAST)、ランタイムアプリケーションセルフプロテクション(RASP)、ウェブアプリケーションファイアウォール(WAFs))

- 物理レベル

トラスティッドプラットフォームモジュール(TPM)、バックアップ

脅威ハンティング

いくつかのイベントは、表面的には完全に正当なもののように見えますが、その実、悪意のあるものである可能性があります。予防的なコントロールがそれを捕らえない可能性があります。受動的な検出も同様です。そのような洗練された攻撃が始まるときです。何らかのインシデントが実際に発生しているとは限りません。代わりに、脅威ハンティングの前提は、何かが間違っているのですが、それを見ることができないということです。

脅威ハンティングは、次の3つの主要なアプローチを基にすることができます:

- 仮説駆動型

- インテリジェンス駆動型

- カスタム

もっと詳しく知りたい場合は、私たちのガイドを見てください 脅威ハンティング and 脅威ハンティング仮説 の例を参照することを考慮してください。また、学習するのも良いでしょう。 監査ログ.

全体として、イベントを取り巻くコンテキストは、カスタム脅威調査において大きな役割を果たします。たとえば、Windowsの組み込みコマンドAT(at.exe)は、攻撃者に使用される可能性がありますが、管理者が使用している可能性もあります。したがって、ローカルのコンテキスト、例えばどのコマンドがスケジュールされていたかを確認することが不可欠です。脅威ハンターは次のような質問をするかもしれません:

- その前に何が起きたのか?

- その後何が起きたのか?

- ネットワーク上で他に何が起きたのか?

- 他のネットワークで何が起きたのか(脅威インテリジェンス)

状況意識とセキュリティエンジニアのプロフェッショナルな経験は、クリティカルな脅威の特定とトリアージの時間を短縮するのに重要かもしれません。しかし、仮説を支持する証拠のみを収集しようとするのではなく、仮定に挑戦することも必要です。インテリジェンス駆動型の脅威ハンティングでは、見たことのある脅威インテルフィードと一致する特定の発生を探しているため、ランサムウェアをどのように検出するかが簡単になるかもしれません。

層防御

層防御の背後にある論理的な理由はシンプルです。デジタルインフラストラクチャのすべてのレイヤーにセキュリティを実装し、どのレイヤーでも攻撃を阻止し、複数の異なる方法でランサムウェアを特定できるようにします。それは保険のようなものであり、あるレイヤーがマルウェアを捕らえなかった場合、他の層がそれを捕らえる可能性があるということです。

探知コントロールの成功は主に、さまざまな脆弱性の悪用を特定するために関連する検出アルゴリズムの一定の流れを提供することに依存しています。検出プロセスを迅速にし、様々なツールやソリューションでコードを再利用可能にするために、ベンダーに依存しないシグマ形式が使用されることがあります。ランサムウェア検出のためのシグマルールの豊富なプールを見つけるために、SOC Primeのサイバー脅威検索エンジンを探ることができます。関連インテリジェンスとMITRE ATT&CKのマッピングで強化されたサイバー脅威調査のためのものです。

レビューと改善

最後に、どんなセキュリティポリシーも永遠に良いということはありません。ランサムウェア検出活動の効率性を最高に保つために、定期的な評価、分析、レビューが必要です。

セキュリティ専門家がよく尋ねる質問:検出ルールが実際に機能することをどうやって確かめますか?

Googleの検出および対応ディレクター、ティム・グエンによって 紹介されました。彼は、「良いとは手動による見直しと精査によるものである」と言います。Googleでは、ケースの週次レビューを行い、タイム-to-トリアージや脅威への実際の対応などの指標を比較します。それは、平均検出時間(MTTD)を追跡するのではなく、新鮮なアプローチです。 by the Director of Detection and Response at Google, Tim Nguyen. He says that “Good is a matter of manual review and scrutiny.” At Google, they have weekly reviews of cases, comparing metrics like time-to-triage and the actual response to a threat. That’s a fresh approach, as opposed to tracking Mean Time to Detect (MTTD).

2022年の最も危険なランサムウェア

GuidePoint Research and Intelligence Team が明らかにしました Lockbit 2.0 は、208人の被害者を攻撃した2022年第2四半期の中で最も一貫していたランサムウェアアクターでした。このレポートで言及されている他の活発なグループは、Conti、Alphv、およびBlackbastaです。研究者によると、最もターゲットにされている国は米国です。2022年6月に新バージョン Lockbit 3.0 がリリースされましたが、報告書にはその後のランサムウェアオペレーターの活動は含まれていません。

デジタルシャドウ が2022年第1四半期と比較して、第2四半期のランサムウェア活動の増加を観察しました。また、巨額データリーク後のContiの閉鎖と、Mandiantへの偽装Lockbit攻撃についても述べていますが、後者は 情報の公開の後です。巨大企業の崩壊や多くのデータリークウェブサイトの終了にもかかわらず、新参者の数が増加し急速に成長しています。Black Bastaも最活発な一つとして言及されています。最新のREvilの襲撃と逮捕の後、研究者たちはある活動を観察しましたが、高く成功したものではありませんでした。

TechTargetは ランサムウェア攻撃データベース を作成しました – 最新の攻撃を素早く見てください。また、Googleの脅威分析グループ(TAG)は最近、CERT-UAの調査結果に基づき、2022年4月から8月までの自社の調査に基づいた、ポストConti活動に関する 重要なアップデート を発表しました。

最新のランサムウェア検出

あらゆる脅威のタイムラインとコンテキストを追うのは圧倒的です。セキュリティエンジニアは、SOC Primeのサイバー脅威検索エンジンを利用して最新の脅威検出を追跡できます。シグマルールへの即時アクセスやベンダー固有のクエリフォーマットは、トリアージ時間を短縮しつつ、TTPカバーを管理するのに役立ちます。あらゆる検出はMITRE ATT&CKにマッピングされており、すべての関連CTIコンテキストが含まれています。

最新のランサムウェア検出ルールをここでチェックしてください:

そして、あなたがサイバーエクスペリエンスを共有し収益化したいと思っているなら、当社の 脅威バウンティプログラム を発見してみてください – 世界中からセキュリティエンジニアが協力し、検出としてのコードコンテンツの継続的な流れを強化し合うクラウドソーシングイニシアティブ。