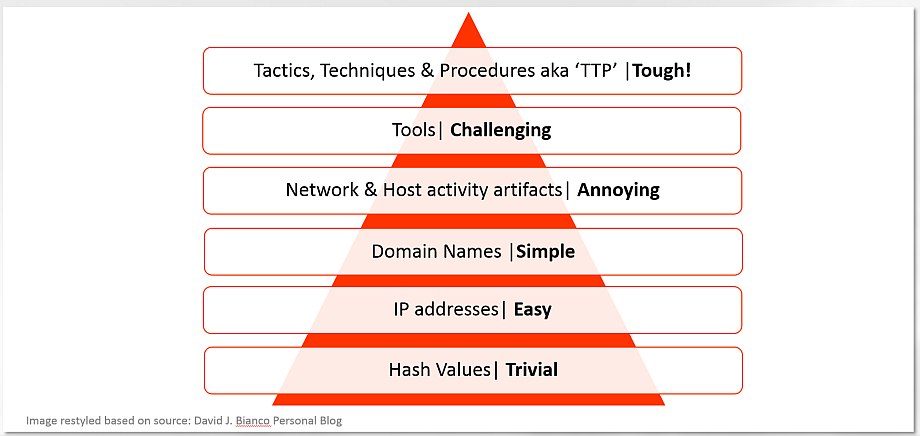

今年の夏はセキュリティ業界にとって熱いものでした:最初に疑われたランサムウェアPetya.Aが、実際には 見た目以上のものであることが判明するまでに一週間もかかりませんでした。世界中のセキュリティ研究者たちはこのマルウェアをNotPetyaやEternalPetyaと名付けました。なぜなら、このマルウェアはランサムを要求するためのものではなく、APT攻撃の一環としてのワイパー成分のカモフラージュだったからです。ウクライナにおけるサイバー戦争の震源地での約16日間のフィールドワークとラボ調査を経て、私たちは予備的なTTPを公表できます。世界の多くの人々が別のWannaCryクローンを成功裏に対処したのに対し、ウクライナはおそらく初のAIによるサイバー武器の攻撃を受けました。より伝統的な方法として、このキャンペーンを自律的なワーム成分を持つAPTとして提示できますが、まだ学ぶことがたくさんあります。本日現在、パートナーや顧客、協力的なセキュリティ研究者の助けを借りて、私たちのチームは悪名高いSandworm APTグループを指すTTPを収集しました。以前にウクライナの電力網停止を引き起こしたBlackEnergy攻撃の背後にいた同じアクターです。さて、TTPが何であるかを簡単に思い出してみましょう: 逆アセンブリレポートで、すべてのハッシュ、IP、ドメイン値を参照できます: Microsoft、ウクライナの現地鑑定会社 ISSP ラボとgithubのスレッドにおける Vulners。我々は MITRE ATT&CK のオープンな方法論を使用してTTPを説明します(毎日更新されます)。

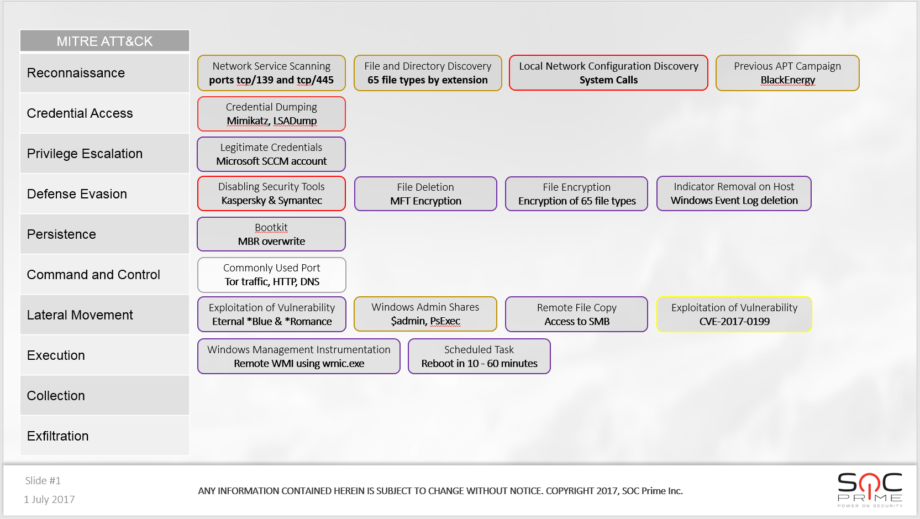

逆アセンブリレポートで、すべてのハッシュ、IP、ドメイン値を参照できます: Microsoft、ウクライナの現地鑑定会社 ISSP ラボとgithubのスレッドにおける Vulners。我々は MITRE ATT&CK のオープンな方法論を使用してTTPを説明します(毎日更新されます)。

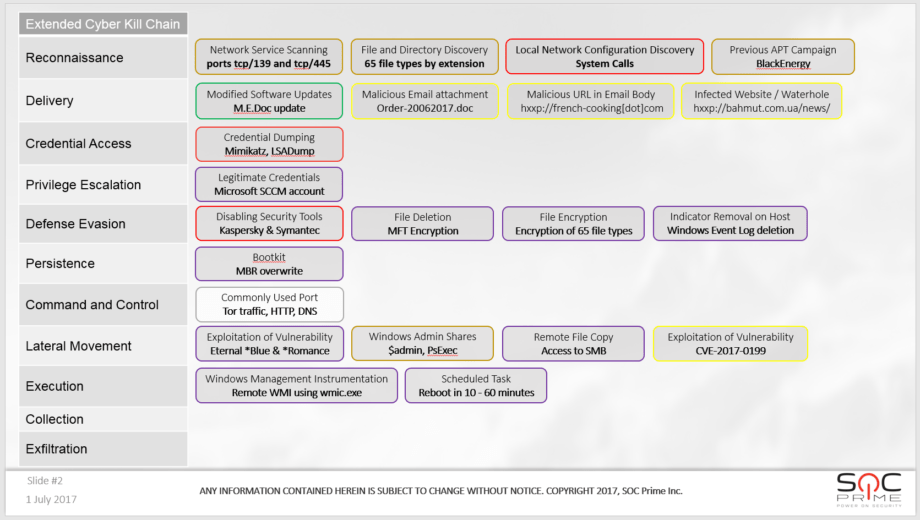

攻撃を完全に説明し、アクターの特定を行うためには、現場での証拠収集を必要とする配信フェーズを含める必要があります。フレームの色はどうなっているのか?セキュリティ業界には攻撃の詳細を共有する際の標準が欠けています。もちろん、STIXとTIPsによるその実装がありますが、NotPetyaやWannaCryでうまく機能しませんでしたよね?そこで、皆が使用できるオープンな基準を提案したいと思います。アイデアは、異なるIOCや技術があり、こうしたアウトブレイク時に頼りにできるもので、セキュリティ分野ではどのサンプルが関連性があるか、IOCはどうなっているかの全体的な混乱があることです。これがIOCのオープンスタンダードとして導入されうることを提案します(TLPと混同しないでください!):

攻撃を完全に説明し、アクターの特定を行うためには、現場での証拠収集を必要とする配信フェーズを含める必要があります。フレームの色はどうなっているのか?セキュリティ業界には攻撃の詳細を共有する際の標準が欠けています。もちろん、STIXとTIPsによるその実装がありますが、NotPetyaやWannaCryでうまく機能しませんでしたよね?そこで、皆が使用できるオープンな基準を提案したいと思います。アイデアは、異なるIOCや技術があり、こうしたアウトブレイク時に頼りにできるもので、セキュリティ分野ではどのサンプルが関連性があるか、IOCはどうなっているかの全体的な混乱があることです。これがIOCのオープンスタンダードとして導入されうることを提案します(TLPと混同しないでください!):

色: GREY、重み1 – 仮説。主に誰かが帰属を行い、これはこの種の脅威を知っているので可能性があると言うことです。例えば、ランサムウェアはしばしばTorを使用し、APTアクターもTorを使用するため、Tor接続を確認すべきです。また、APTがDNSトンネルをフォールバックチャンネルとして使用するのを見たことがあるので、それも検索してみましょう。

色: YELLOW、重み2 – 外部の脅威インテリジェンス、サンドボックス、OTXパルスなどからのIOC。これらは GREY よりも遥かに優れている可能性がありますが、依然として100%信頼できるわけではありません。OTXパルスを偽装することができます。研究者たちは脅威を最初に報告しようとする際にミスを犯す可能性があります。SIEMで1+2を追加すると重みが増します。例としてランサムウェアがTorを使用し、TIがC2およびTorとしてタグ付けされたIP:portを投稿することがわかります。

色: BLUE、重み3 – 現場からのIOC、例えばブルーチームです。これは現場で集められた証拠であり、攻撃被害者から何らかの形で共有された詳細です。SIEMで3か月前のデータを見ることや、回収されたエンドポイントからLogParserまたはsyslogsを探索することによって得られるデータです。問題は、 BLUE この証拠はTIよりもはるかに高い精度を持っていることです。また、他の地域で発生した脅威についてAVベンダーによる報告との差別が生まれます。

色: RED、重み4 – RedチームからのIOC。最も得難いもので、最も正確であり、SIGMAおよびIOCベースのSIEMルールに不可欠です。

これがカラーミキシングルールに繋がりますYELLOW + RED = ORANGE

YELLOW + BLUE = GREEN。インシデントレスポンスやSOCに使用できる価値のある審査された脅威インテリジェンス。BLUE + RED (もしそれが起こるとすれば) = PURPLE。壮大な発見(ワールドオブウォークラフトのように, 笑)。そして、すべての重みを合わせると合計で10になります(SIEMの相関に利用可能)。そして、最終色を決定する必要があります。茶色はあまり魅力的に聞こえませんので、それを GOLDにしましょう。上のスライドには2つの GOLD インジケーターがあります – $admin & PsExec – 現場のイベントログ)で確認され、脅威インテリジェンスやもちろん理論上の可能性としても確認されました。

おそらくあなたはReconnaissanceでのBlackEnergyのアトリビューションに気付いたかもしれません。それは大きな一歩のように見えるでしょうか?それを説明するために RED, BLUE (onsite event logs), threat intel and of course it was a theoretical possibility.

Perhaps you noticed a GOLD とともにブラックエネルギーからのすべての技術をATT&CKを通じて確認し、Lockheed MartinのCyber Kill Chainの配信フェーズを追加し、私たち自身の調査を思い出す必要があります。それを行う前に、上の図を配送と混ぜ合わせてレビューし、現在これを拡張サイバーキルチェーンと呼びましょう。 GREY we will have to compare the TTPs by looking through all Techniques from BlackEnergy in ATT&CK, adding the Delivery phase from Lockheed Martin’s Cyber Kill Chain and recalling our own investigation. Before we do that, let’s review above diagram with Delivery mixed in, let’s dub it Extended Cyber Kill Chain for now.

ご覧のとおり、私たちはカラーマーク法を使用して、M.E.Docの更新を GREENとして確認しました。外部の研究のみで報告されただけでなく(Microsoftのテレメトリは強力な証拠であり、強力なセキュリティ上の懸念でもあります) – 我々はまたAPTの犠牲者のSIEMからネットワークとADのログも掘り起こし、 BLUE 攻撃の日にアクティブなM.E.Docの接続を示す明確な証拠があります。他にもあります、APTワームの情報パターンを描き出し、それが本当にどれほどのAIであるか見てみましょう?

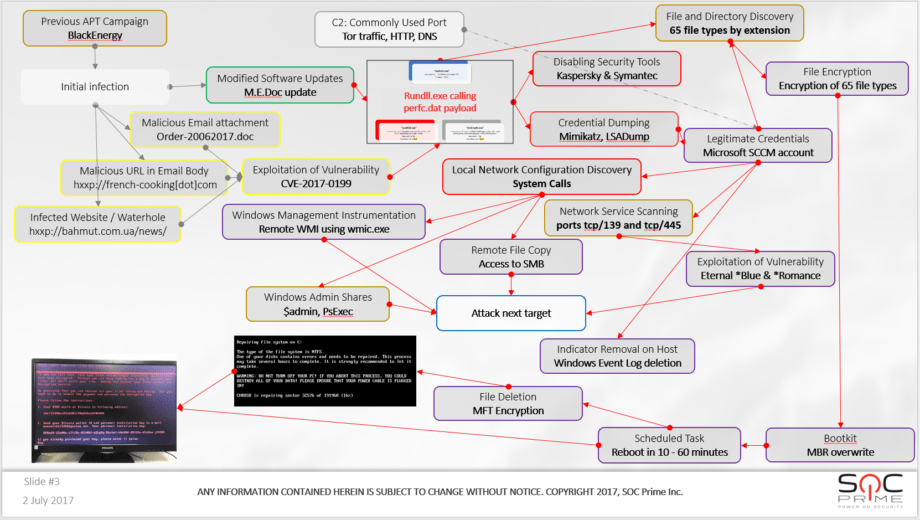

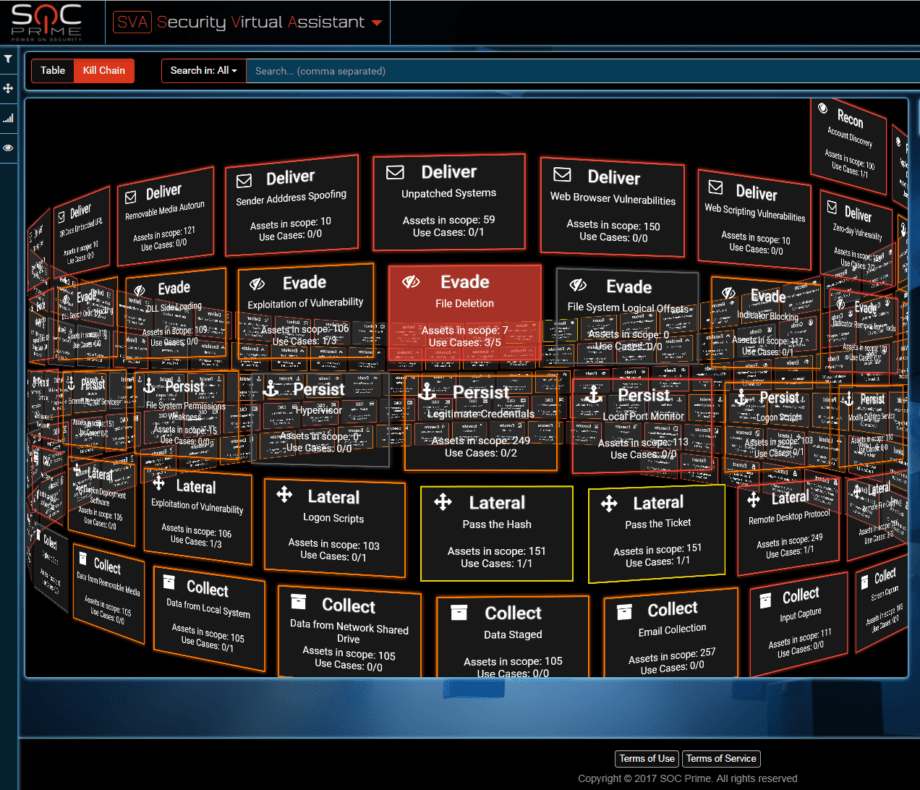

ご覧のとおり、私たちはカラーマーク法を使用して、M.E.Docの更新を GREENとして確認しました。外部の研究のみで報告されただけでなく(Microsoftのテレメトリは強力な証拠であり、強力なセキュリティ上の懸念でもあります) – 我々はまたAPTの犠牲者のSIEMからネットワークとADのログも掘り起こし、 BLUE 攻撃の日にアクティブなM.E.Docの接続を示す明確な証拠があります。他にもあります、APTワームの情報パターンを描き出し、それが本当にどれほどのAIであるか見てみましょう? 現在の証拠では、APTアクターはターゲットのインフラストラクチャの知識を使用してサイバー兵器を構築したことを示唆しています。暗号化された企業の名前と一致させた場合、これらが2015/2016年のBlackEnergy攻撃時の犠牲者と非常によく似ていることがわかります(メディア、エネルギー、公共部門、輸送)。 BLUE 証拠:M.E.Docの機械からActive Directoryへの接続を、Microsoft SCCMアカウントを使用して発見しました。我々は2つの企業において現地でフォレンジックを行い、両者ともSCCMの資格情報を用いてPsExecの記録があります。最大の疑問は、SCCMアカウントとどのようにして作業するという決定がなされたのかということです。 RED それを証明する逆アセンブリレポートはありませんでした。したがって、特定の時点でのC2があったか、または私たちは証拠/サンプルの重要な欠落を見逃している可能性があります。したがって GREY Tor/DNSトンネル/HTTP C2へのヒントです。また、攻撃者がWindowsについて深い知識を持っていることも注意できます。我々が知っているすべての191の技術を視覚化してみましょう:

現在の証拠では、APTアクターはターゲットのインフラストラクチャの知識を使用してサイバー兵器を構築したことを示唆しています。暗号化された企業の名前と一致させた場合、これらが2015/2016年のBlackEnergy攻撃時の犠牲者と非常によく似ていることがわかります(メディア、エネルギー、公共部門、輸送)。 BLUE 証拠:M.E.Docの機械からActive Directoryへの接続を、Microsoft SCCMアカウントを使用して発見しました。我々は2つの企業において現地でフォレンジックを行い、両者ともSCCMの資格情報を用いてPsExecの記録があります。最大の疑問は、SCCMアカウントとどのようにして作業するという決定がなされたのかということです。 RED それを証明する逆アセンブリレポートはありませんでした。したがって、特定の時点でのC2があったか、または私たちは証拠/サンプルの重要な欠落を見逃している可能性があります。したがって GREY Tor/DNSトンネル/HTTP C2へのヒントです。また、攻撃者がWindowsについて深い知識を持っていることも注意できます。我々が知っているすべての191の技術を視覚化してみましょう: 選ぶものがたくさんありますね?SandwormとBlackEnergyはメールの添付ファイルを使用します。

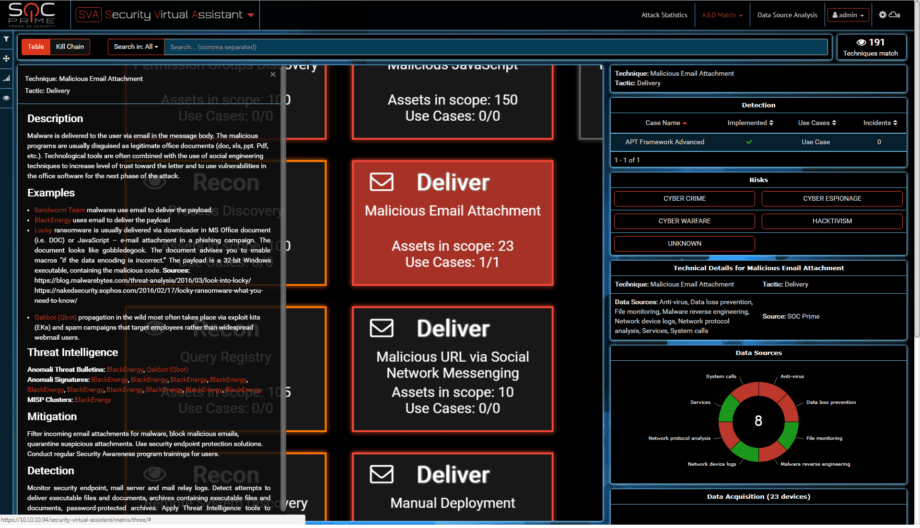

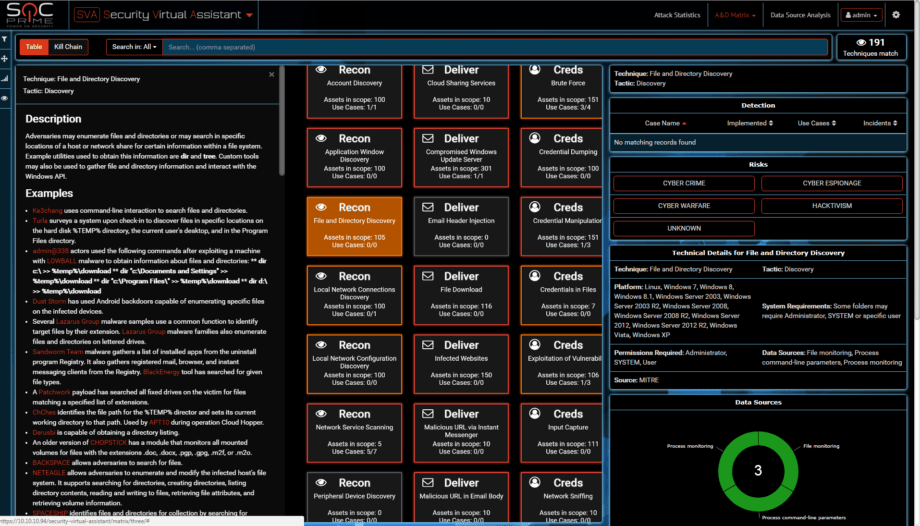

選ぶものがたくさんありますね?SandwormとBlackEnergyはメールの添付ファイルを使用します。 また、大規模なファイルとディレクトリの発見能力を持ち、攻撃はパスワードボールトのような65の重要なファイルをターゲットとしましたが、ランサムウェアが狙う百のファイルとは異なります。

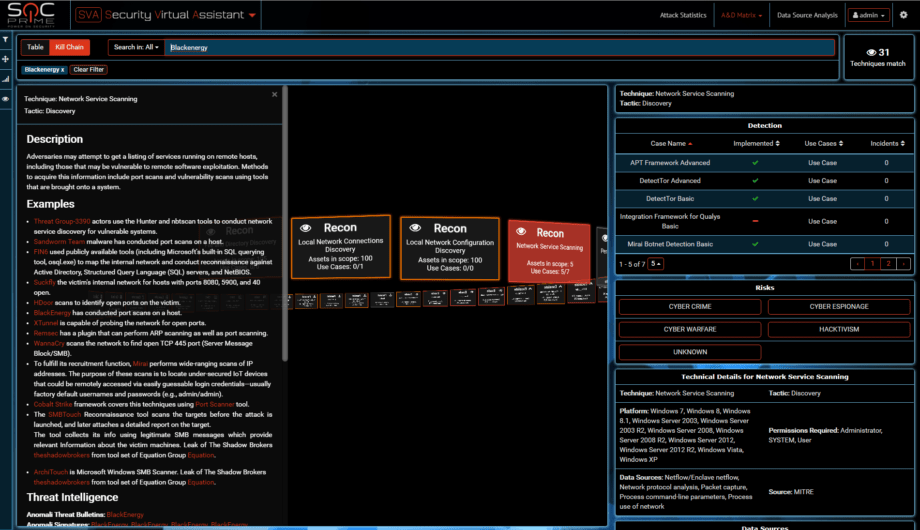

また、大規模なファイルとディレクトリの発見能力を持ち、攻撃はパスワードボールトのような65の重要なファイルをターゲットとしましたが、ランサムウェアが狙う百のファイルとは異なります。 スキャン能力もSandwormとBlackEnergyに知られています。

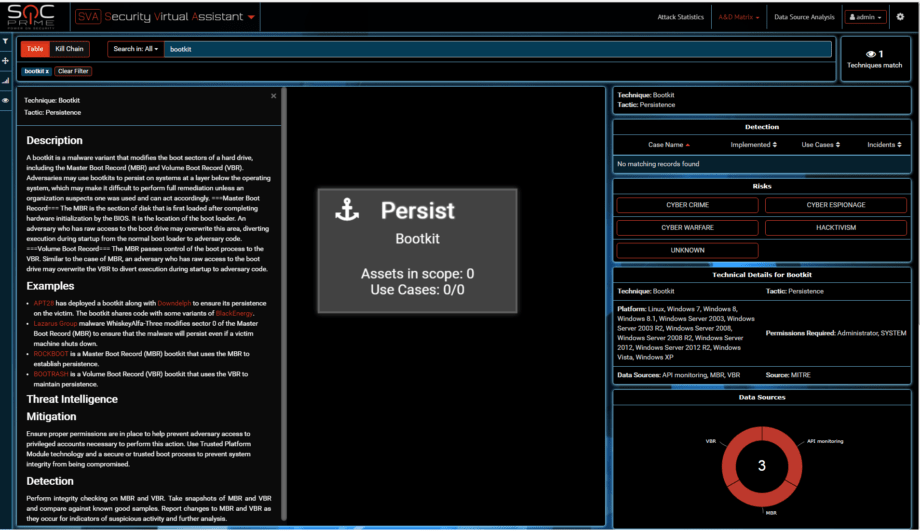

スキャン能力もSandwormとBlackEnergyに知られています。 ブートキットは多くの知られたアクターによって使用されません。Petyaが使った?APTのカモフラージュにはいいですね。

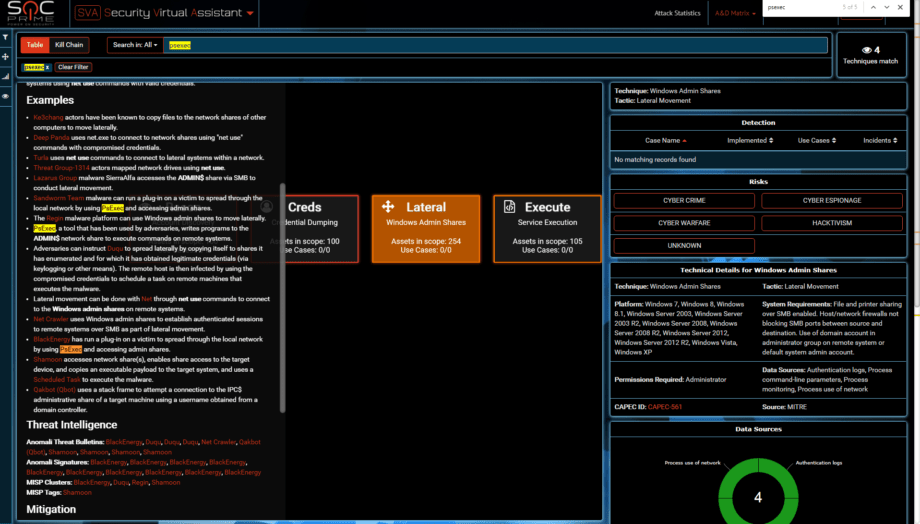

ブートキットは多くの知られたアクターによって使用されません。Petyaが使った?APTのカモフラージュにはいいですね。 PsExecとWMIにおける専門家がどれか当ててみてください。

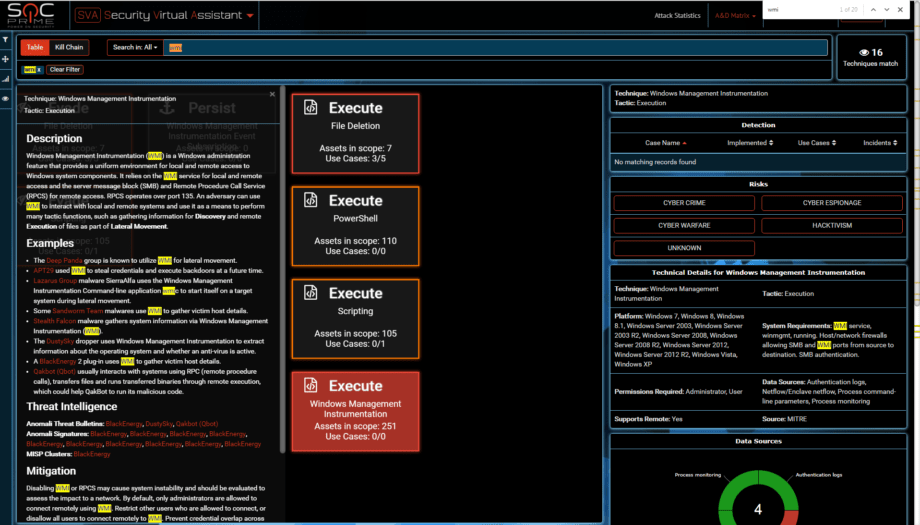

PsExecとWMIにおける専門家がどれか当ててみてください。

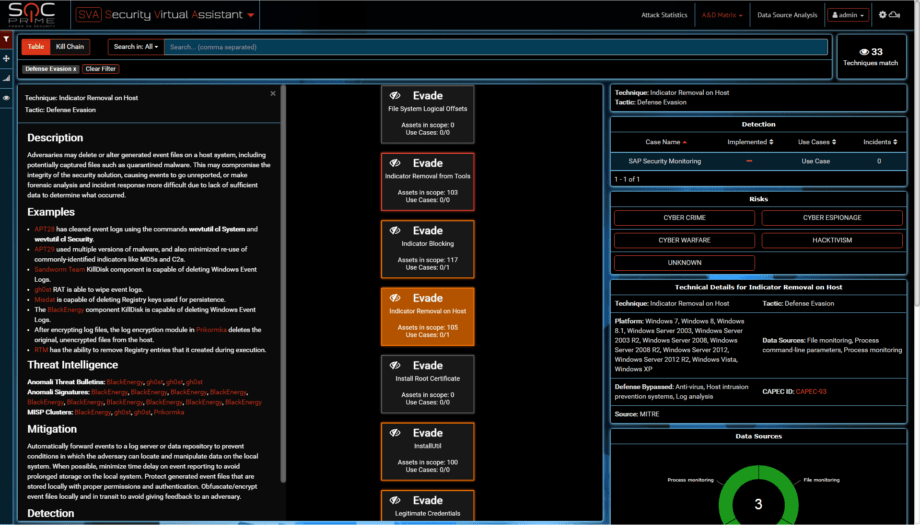

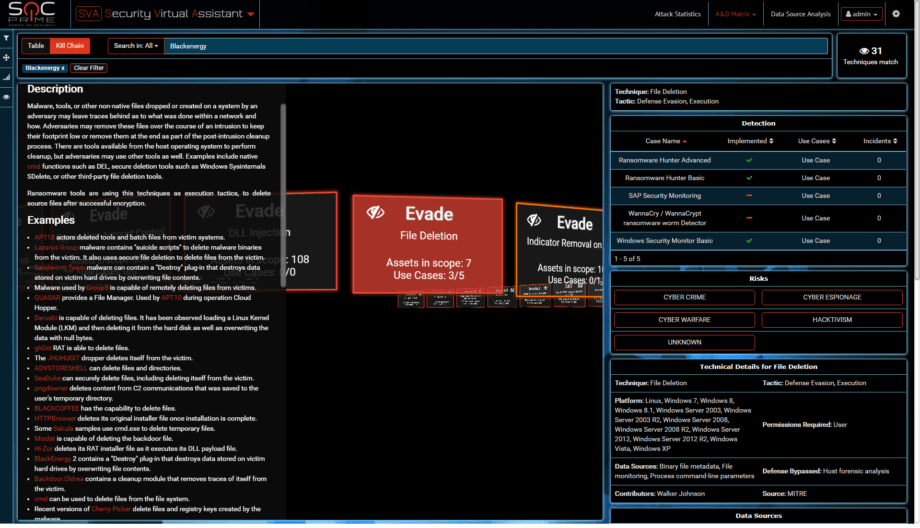

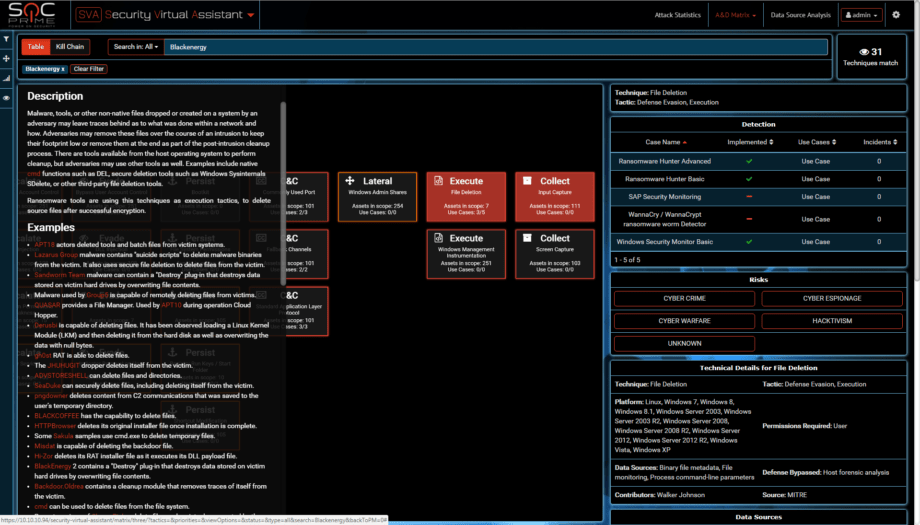

wevtutilによるイベントログのクリアリング = ATT&CK内でのホスト上でのインジケーターの削除

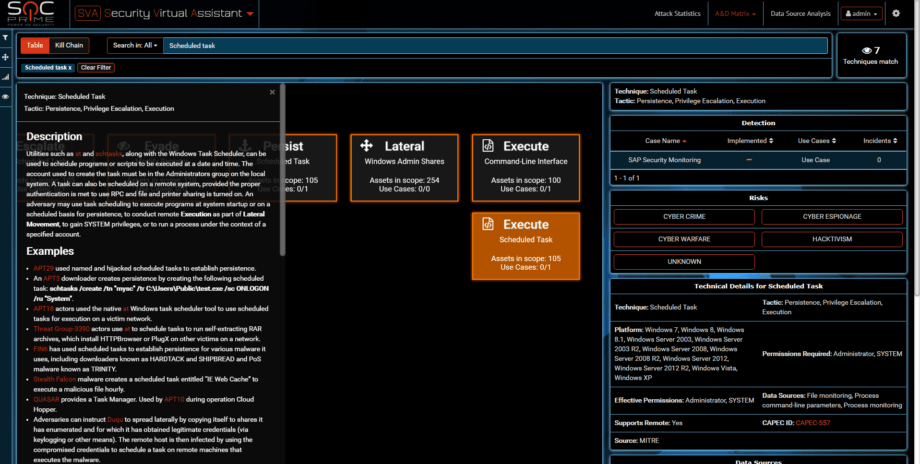

wevtutilによるイベントログのクリアリング = ATT&CK内でのホスト上でのインジケーターの削除 実行段階でのスケジュールタスクの再起動

実行段階でのスケジュールタスクの再起動 データをワイパーコンポーネントで破壊する前に。KillDiskはデータを削除し0を書きましたが、NotPetyaはSalsa20キーを保持せずにそれを破壊しました。私の本では、これは同等のデータ破壊です。

データをワイパーコンポーネントで破壊する前に。KillDiskはデータを削除し0を書きましたが、NotPetyaはSalsa20キーを保持せずにそれを破壊しました。私の本では、これは同等のデータ破壊です。 そして私たちは皆、BlackEnergy攻撃がデータを削除するためではなく、フェーズ2のためにそれを流出させるためであったことを知っています。

そして私たちは皆、BlackEnergy攻撃がデータを削除するためではなく、フェーズ2のためにそれを流出させるためであったことを知っています。 これが同じアクターだったのでしょうか?Sandwormは本当に存在するのでしょうか?これはAIサイバー兵器と呼べるのでしょうか?少なくとも今はこの質問に答えるのを助けるAIのエキスパートシステムが存在します…

これが同じアクターだったのでしょうか?Sandwormは本当に存在するのでしょうか?これはAIサイバー兵器と呼べるのでしょうか?少なくとも今はこの質問に答えるのを助けるAIのエキスパートシステムが存在します…

p.s. BlackEnergyのような脅威と戦うためにそのキャリアを捧げた仲間のセキュリティ研究者の最近の引用を参照したいです。「ダークサイドは団結している」。まったく同感です。セキュリティのジェダイたちが再び力を合わせる時が来ました。