SOC Primeでは、各セキュリティツールから最大限の価値を引き出し、新たな脅威からの効果的な防御を可能にする使命に取り組んでいます。

2020年8月、SIGMAプロジェクトはSOC PrimeのSysmonバックエンドを採用しました。このバックエンドはSysmon設定に追加するSysmonルールを生成し、「include」ベースのフィルタリングを使用するユーザーにとって革新的です。

Sysmonイベント

Microsoft-Windows-Sysmon/Operational EventLogは、Sysmonによって生成されるすべてのイベントを含みます。イベントLogに依存するセキュリティ製品によって生成されたイベントの選択は、全体的なイベントモニタリングを調整し、それぞれを個別に分析することを容易にします。

効果的な使用のために Sysmon を検出ツールとして使用する際には、効果的かつ構造化されたXML設定スキーマが重要です。SysmonのインスタンスをXML設定ファイルを通じて設定できます。フィールドに適用する論理操作は、異なるスキーマバージョンにより異なる場合があることに注意してください。

現在のSysmonバージョンでサポートされているイベントタイプの確認は こちら.

Sysmonルール

Sysmonルールを使用して、次の方法でフィルタリングを設定できます:

- EventTypeフィルター

- RuleGroupsを使用したEvenTypeフィルターの組織化

- EventTypeフィルターをRuleGroups内のルールセットに組織化

各EventTypeのインスタンスを最大2つまで実装できます – 全体設定のための1つの「include」と1つの「exclude」、フィルター間のデフォルト関係はANDです。フィルターが一致する場合、それらは含まれ、ANDロジックを使用してEventLogに配置されます。

Sysmonルールグループ

RuleGroup要素は、より詳細なアクションイベントを選択する機会を提供します。複数のフィルターを持つ複数のルール要素を作成することで、複雑なロジックのルールを構築できます。

RuleGroupには名前とgroupRelationオプションがあります:

- イベントスキーマにRuleGroup名用の専用フィールドがないため、名前値はRuleNameフィールドに示されます

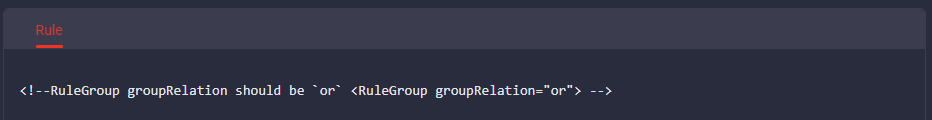

- RuleGroupロジックを設定するには、「and」または「or」groupRelationを適用する必要があります

また、同じフィルタータイプの要素だけで実行可能なRuleGroupを確立することはできません(例:Include-Include)。「Include」フィルタータイプには、AND groupRelationを使用して「Exclude」フィルターがRuleGroupに添付される必要があります。

SOC Prime Threat Detection MarketplaceからSysmonルールで既存の設定を更新するには:

- 管理者権限で実行: sysmon.exe -c sysmonconfig.xml

- Sysmonルールに含まれる指示内のRuleGroup groupRelation値を確認:

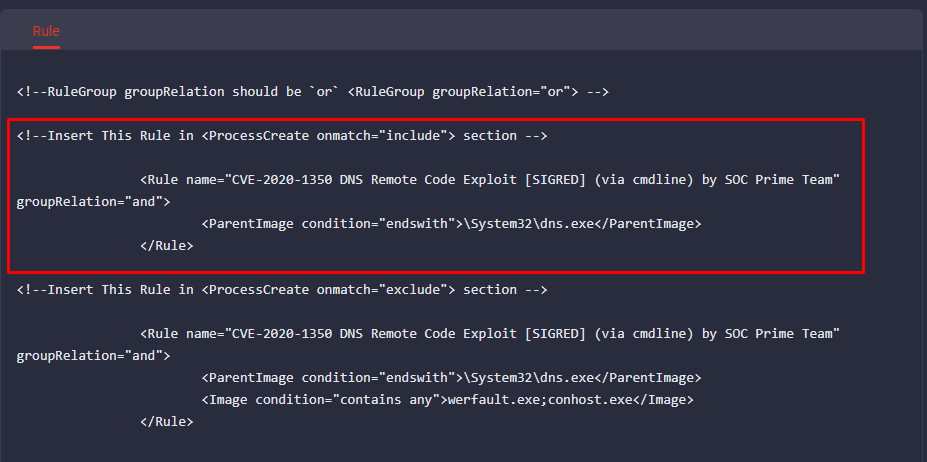

3. 追加の指示に従い、「include」フィルター値を適切なRuleGroupセクションに挿入:

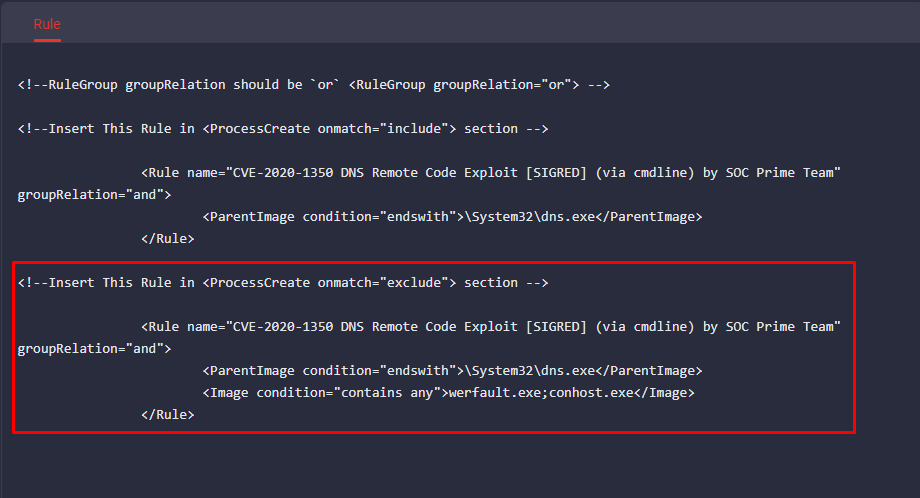

4. 「exclude」フィルター値を適切なRuleGroupセクションに挿入:

特定のルールによってトリガーされたイベントには、RuleName値が追加され、トリガーされたイベントの詳細を簡単に調べることができます。

Sysmonの検出コンテンツ

Sysmonに適用されるすべてのコンテンツを取得するには、Threat Detection Marketplaceのコンテンツ検索パネルに移動し、プラットフォームバーでSysmonを選択してください。

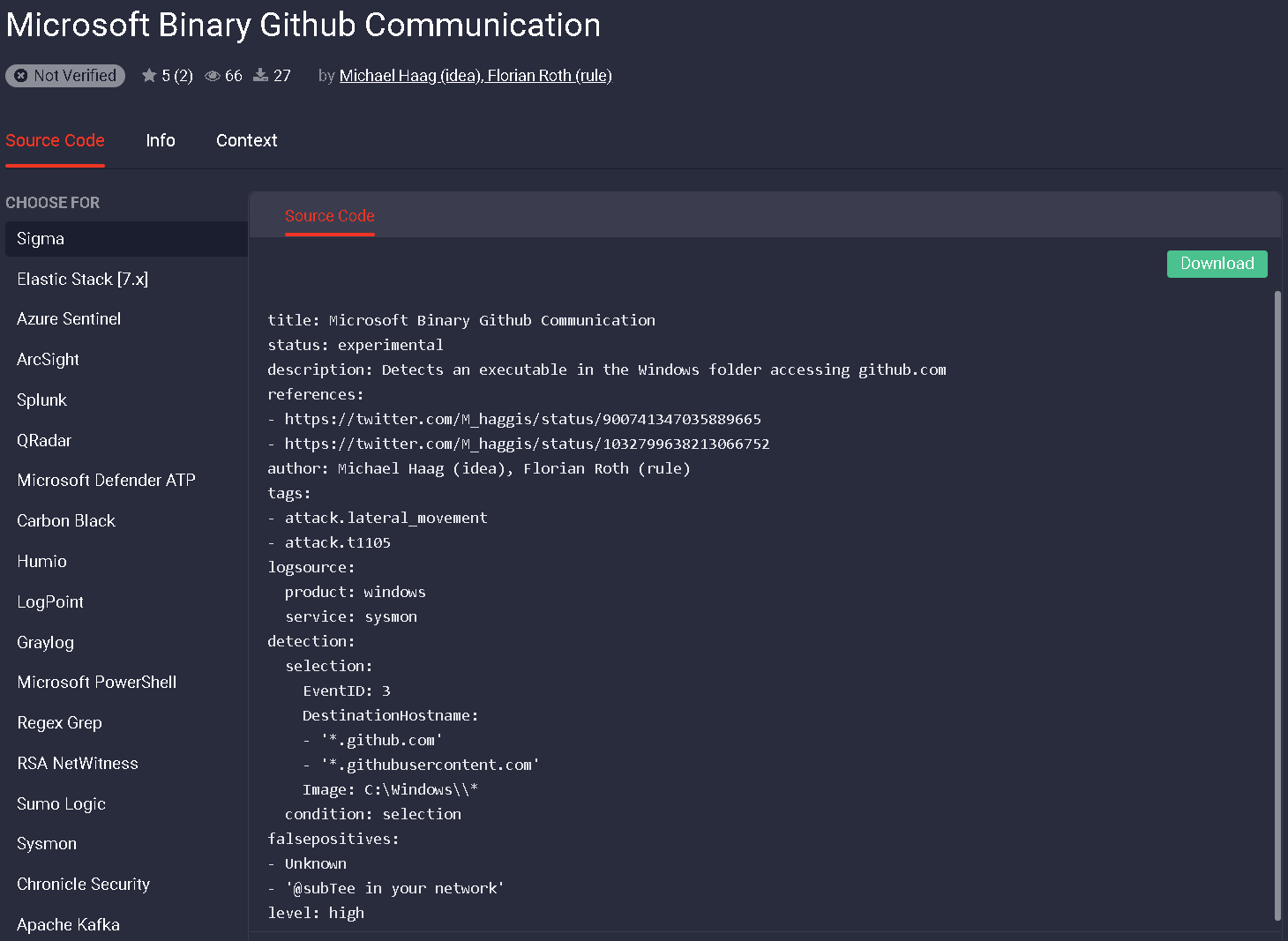

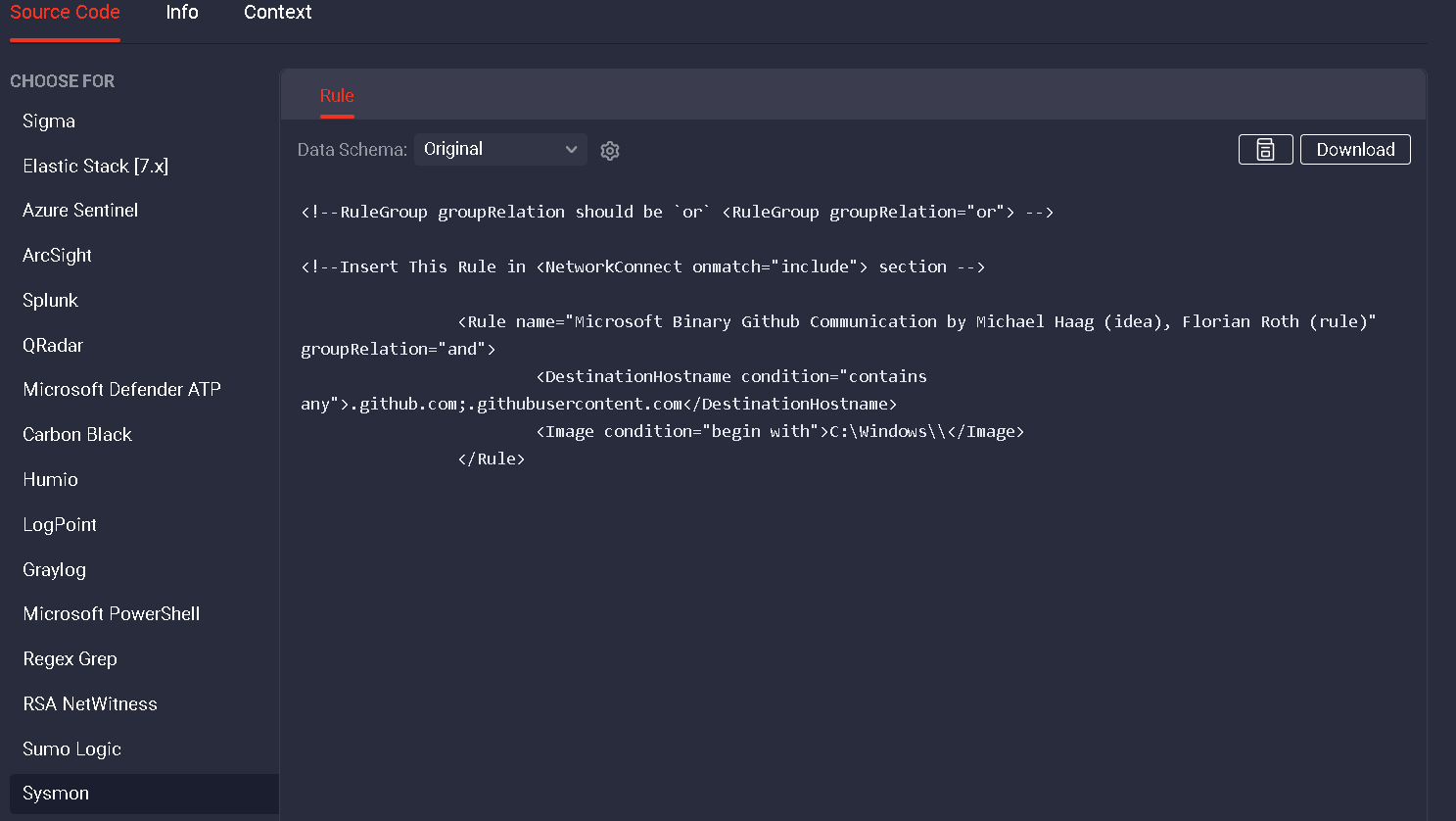

例えば、Michael HagとFlorian RothによるSIGMAルール「Microsoft Binary Github Communication」を見てみましょう。このルールは、C:Windows(およびすべてのサブディレクトリ)のバイナリからgithub.comへのネットワーク接続を探しています。

この活動が「include」ベースのsysmonフィルターによってキャプチャされていることを確認するために、Threat Detection Marketplaceの生成された翻訳を使用して「sysmon」を選択できます。以下に示すように、バックエンドはSigmaルール用に「include」ベースのSysmonフィルターを生成します。

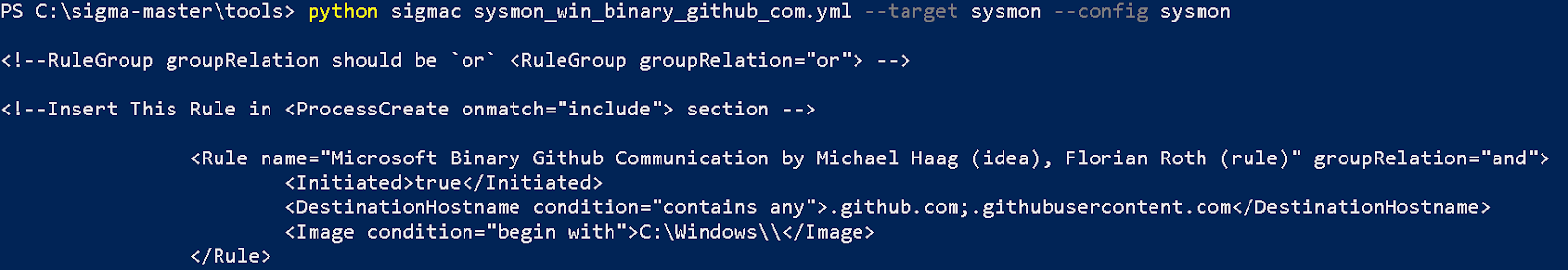

また、SIGMAリポジトリのSIGMAC pythonプログラムを利用してsysmon設定を生成することもできます。単にSIGMAC –configと–targetを「sysmon」に設定します:

![]()

注: sysmonは現在、「exclude」フィルターに優先順位を与えています。したがって、C:windowssystem32内のすべてを除外し、選択的に興味深いバイナリ(例えば、rundll32.exe)を「include」することはできません。したがって、sysmon設定に除外が含まれている場合、関連する「include」ルールが失敗する可能性があります(Includeが一致してもイベントは生成されません)。

Threat Detection Marketplaceに登録する ことにより 90,000を超える検出および対応ルール、パーサー、検索クエリ、およびCVEとMITRE ATT&CK®フレームワークにマッピングされた他のコンテンツにアクセスできます。 独自の検出コンテンツを作成したいですか? 私たちのThreat Bounty Programに参加してください そしてグローバルな脅威ハンティングイニシアチブに貢献してください。