ディフェンダーは、GrayAlpha脅威アクターによって組織された非常に洗練されたキャンペーンを特定しました。このキャンペーンでは、ハッカーは偽のブラウザ更新や他の感染経路を利用して、高度な悪意のあるストレイン、カスタムのPowerShellローダーであるPowerNetと NetSupport RATを配信しています。特に、このキャンペーンの背後にいる攻撃者は、悪名高い財務的動機を持つ集団として広く認識されている FIN7.

GrayAlpha作戦に関連する悪意のある活動を検出する

サイバー犯罪は 予測されている 2025年までに世界に年間10.5兆ドルの損失をもたらすと、財務的に動機付けされた高度な攻撃によって推進されています。デジタル脅威がますます複雑化する中、FIN7のような財務的な目的を持つグループは2023年の解体の主張にもかかわらず活動を続けています。実際、最近、セキュリティ研究者は新しい脅威グループ、GrayAlphaによる洗練されたキャンペーンを発見しました。それは悪名高いFIN7と顕著に重なることを示しており、過去10年間で最も多産なサイバー犯罪アクターの進化を示唆しています。

SOC Prime Platformに登録して、GrayAlphaに関連する悪意のある活動を検出するためのSigmaルールのキュレートされたセットを入手し、AIを活用した検出エンジニアリング、自動脅威ハンティング、先進的脅威検出のための完全な製品スイートによってサポートされています。以下の ボタンを押して、関連する検出スタックに直ちにアクセスしてください。 Explore Detections button below and immediately drill down to a relevant detection stack.

FIN7グループに関連するサイバー攻撃を検出するためのより関連性の高いコンテンツを求めるサイバー防御者は、「FIN7」タグでThreat Detection Marketplaceを検索することで、関連する検出アルゴリズムの全コレクションにアクセスできます。

すべてのルールは、複数のSIEM、EDR、Data Lakeテクノロジーと互換性があり、 MITRE ATT&CK® にマッピングされており、脅威の調査を効率化します。さらに、各ルールは、参照事項、攻撃のタイムライン、監査設定、優先度推奨事項などの豊富なメタデータで強化されています。 CTI references, attack timelines, audit configurations, triage recommendations, and more.

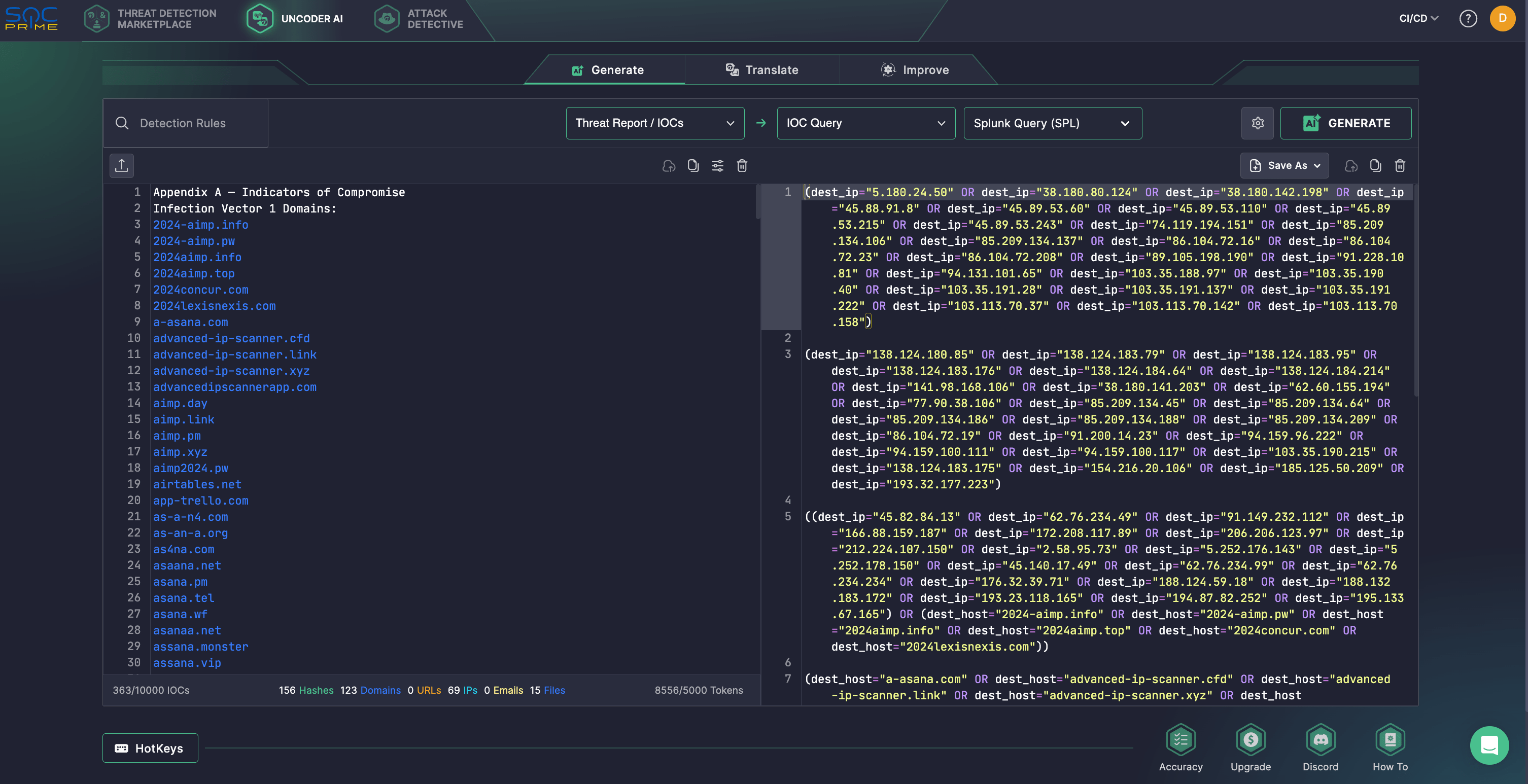

セキュリティエンジニアはまた、 Uncoder AI—脅威に基づく検出エンジニアリング専用に設計された非エージェントAIを活用できます。Uncoderを使用すれば、専用の Recorded Futureレポート からIOCを自動でハンティングクエリに変換し、GrayAlphaの活動を効率的に調査できます。さらに、Uncoderは生の脅威レポートから検出ロジックを作成するためのATT&CKタグ予測、AIによるクエリ最適化、複数プラットフォームにわたる検出コンテンツの翻訳をサポートしています。

GrayAlpha作戦分析

Recorded FutureのInsikt GroupがGrayAlphaに関連する新しい高度な攻撃キャンペーンを発見しました。このグループは、悪名高い財務的動機を持つFIN7グループと関係があります。攻撃者のインフラストラクチャには、ペイロード配信のために最近登録されたドメインや悪意のあるキャンペーンに関連するIPアドレスが含まれます。研究者たちは、NetSupport RATを展開するために設計された、新しく発見されたカスタムPowerShellローダー、「PowerNet」と、GrayAlphaに関連するアーティファクトを含むFakeBatに似た難読化されたバリアント「MaskBat」を発見しました。 uncovered a new advanced offensive campaign linked to GrayAlpha, a hacking group with ties to the notorious financially motivated FIN7 group. The adversary infrastructure includes recently registered domains used for payload delivery and additional IP addresses linked to the malicious campaign. Researchers have discovered a new custom PowerShell loader named PowerNet, designed to decompress and execute the NetSupport RAT, as well as another loader named MaskBat, an obfuscated variant sharing similarities with FakeBat, which contains artifacts associated with GrayAlpha.

調査によって三つの主要な感染方法が明らかになりました:偽のブラウザ更新プロンプト、偽の7-Zipダウンロードサイト、およびTAG-124として識別されたトラフィック分配システム(TDS)で、これは以前には公開されていませんでした。分析時点で、すべての感染ベクターが同時に観察されましたが、偽の7-Zipサイトだけがまだ活動しており、新しいドメインが2025年4月に登録されたばかりでした。これらのドメインのさらなる精査により、GrayAlpha作戦に関連すると推定される個人が特定されました。

GrayAlphaは、ロシア支援のFIN7と密接にリンクしているハッキングギャングで、少なくとも2013年から活動している多産で技術的に高度なサイバー犯罪組織です。FIN7はプロフェッショナルな企業のように機能しており、マルウェア開発、フィッシング、マネーロンダリングの専任チームを持ち、主に小売業、ホスピタリティ、金融部門をターゲットにして支払いデータを盗むことや企業ネットワークへのアクセスを行っています。

時間の経過とともに、FIN7は ランサムウェアに拡大し、 REvil やMazeなどのグループと提携し、 Darkside and やや NetSupport RAT などの独自の作戦を展開しました。2024年の夏中盤に、FIN7ハッキングコレクティブは、Google広告を武器化し、人気ブランドを偽装して

過去1年間、研究者たちはGrayAlphaがNetSupport RATを配信するために使用した3つの主要な感染ベクターを追跡しました:偽のソフトウェア更新ページ、悪意のある7-Zipダウンロードサイト、およびTAG-124トラフィック分配システム(TDS)。これらのキャンペーンは、PowerNetおよびMaskBat PowerShellベースのローダーを活用しました。

最初の攻撃ベクターとして、GrayAlphaは2024年4月以降、偽のブラウザ更新サイトを運営しており、Google Meet、SAP Concur、CNNなどのブランドを偽装しています。これらのサイトは通常、getIPAddress()、 や and trackPageOpen() といった被害デバイスのフィンガープリンティング用スクリプトを含んでおり、/download.phpやそのバリアントのエンドポイントを通じてペイロードを配信します。一部のキャンペーンでは、侵害されたまたは任意の名前を付けられたドメインを利用しており、しばしば疑わしいメールアカウントに関連し、共有された悪質なインフラストラクチャ上にホスティングされています。

第2の感染ベクターは、偽の7-Zipダウンロードサイトを含み、他の偽装されたソフトウェアページと同じホストフィンガープリンティングスクリプトを使用し、カスタムのPowerNetローダーを配信しました。PowerNetは通常、ターゲットマシンが企業ドメインに属しているかどうかを確認した後に処理を進め、チェックに失敗すると実行を停止します。ディフェンダーはドメインチェックをバイパスするものや、MSIXパッケージの代わりにリモートURLからペイロードを取得するものを含む5つのPowerNetバリアントを特定しました。特に、Usradm Loaderにおいても出現するエンタープライズチェックコードが確認され、FIN7関連のWaterSeedグループとリンクされたツールです。

2024年4月以来の活動である7-Zipキャンペーンが、Insikt Groupがその発見を発表した時点で唯一使用されているベクターであり、最新のドメインは2025年4月に登録されました。

第3の攻撃ベクターはTAG-124 TDSに依存し、偽のブラウザ更新ページやClickFix戦術を通じてマルウェアを配信する侵害されたWordPressサイトのネットワークです。2024年8月に初めて観察され、これはGrayAlphaによるTAG-124の初使用を示し、またPowerNetを展開するためにも使用されました。

3つの攻撃手段は最終的にNetSupport RATの感染につながり、以前にFIN7に帰属されたサンプルとライセンス識別子を共有し、GrayAlphaと悪名高いサイバー犯罪グループとの関連を強化しています。

GrayAlpha攻撃のリスクを軽減するための潜在的な対策として、ディフェンダーは脅威ランドスケープの綿密な監視、最小特権の原則に基づくアクセス制御の厳守、および機密データの保存制限による影響の最小化を推奨しています。APTキャンペーンは通常、国家支援の脅威アクターと関連付けられますが、GrayAlphaは財務的動機を持つサイバー犯罪者が比較可能なレベルの持続性を示す場合があることを示しています。攻撃作戦がより専門的かつ協力的に成長し、 RaaSの構造を模倣しているため、組織は進化する脅威に先んじるために柔軟で包括的なサイバーセキュリティ戦略を採用する必要があります。 SOC Prime Platform は、進歩的な組織が洗練された攻撃を未然に防ぎ、データ侵害のリスクを最小限に抑えるために、AI、オートメーション能力、およびリアルタイムの脅威インテルの融合によって企業が即対応可能な完全な製品スイートを備えたセキュリティチームを装備します。