防御者は、一連の脆弱性について詳しく説明し Ivanti クラウドサービスアプライアンス(CSA)は、さらなる悪用のためにチェーン化できます。 CISAとFBIによる最新の共同警報 は、CVE-2024-8963、CVE-2024-9379、CVE-2024-8190、およびCVE-2024-9380として追跡されているIvantiの脆弱性を利用した少なくとも2つのエクスプロイトチェーンをグローバル防御者コミュニティに通知します。 悪意のある者は、フラグを兵器化したエクスプロイトチェーンを利用して初期アクセスを達成したり、RCEを実行したり、資格情報を盗んだり、標的ネットワークにマルウェアを展開したりできます。

CVE-2024-8963、CVE-2024-9379、CVE-2024-8190、およびCVE-2024-9380エクスプロイトチェーンを検出

Ivantiクラウドサービスアプライアンス(CSA)の脆弱性は、安全なリモートアクセスと認証を管理する際の重要な役割から、企業のセキュリティへの重大なリスクを表します。一般的にインターネット向けに配置されているため、Ivanti CSAは機密企業ネットワークへの不正アクセスを求める攻撃者にとって特に魅力的です。

CVE-2024-8963、CVE-2024-9379、CVE-2024-8190、およびCVE-2024-9380の脆弱性を兵器化した最新のエクスプロイトチェーンが実際に野放しに使用されています。これらのエクスプロイトは、攻撃者に企業システムを制御し、さまざまな悪意のある操作を実行することを可能にします。 この脅威の拡大に対処するには、サイバー防御者による迅速な行動が不可欠です。

The SOC Primeプラットフォーム は、集団的なサイバー防御のために、最新のIvanti CSAの脆弱性の悪用の試みを対象とするキュレーションされた検出ルールを提供します。脅威の研究と検出エンジニアリングのための完全なツールキットによって支えられたプラットフォームは、組織が新たな脅威に対して積極的に防御する力を授けます。下の Explore Detections ボタンを押すだけで、AA25-022A勧告で説明されている悪用の試みをカバーする関連する検出スタックに即座にアクセスできます。 AA25-022A勧告.

すべてのルールは MITRE ATT&CK®フレームワーク にマッピングされており、40以上のSIEM、EDR、およびデータレイクソリューションと互換性があります。 各ルールは、メディアリファレンス、攻撃タイムライン、監査設定、その他のメタデータを含む広範な CTIで充実しています。

プロアクティブな脆弱性の悪用検出ユースケースに合ったさらなる検出コンテンツを求めるセキュリティの専門家は、Threat Detection MarketplaceをブラウジングしてSigmaルールの全コレクションにアクセスできます。 CVEタグを使用して。加えて、サイバー防御者はいつでも新たな脅威に対応するため私たちの主な アクティブ脅威ダッシュボード で最新の脅威を追跡することができます。 – 現在はSOC Primeプラットフォームへの個人アクセスで無料で利用可能です。

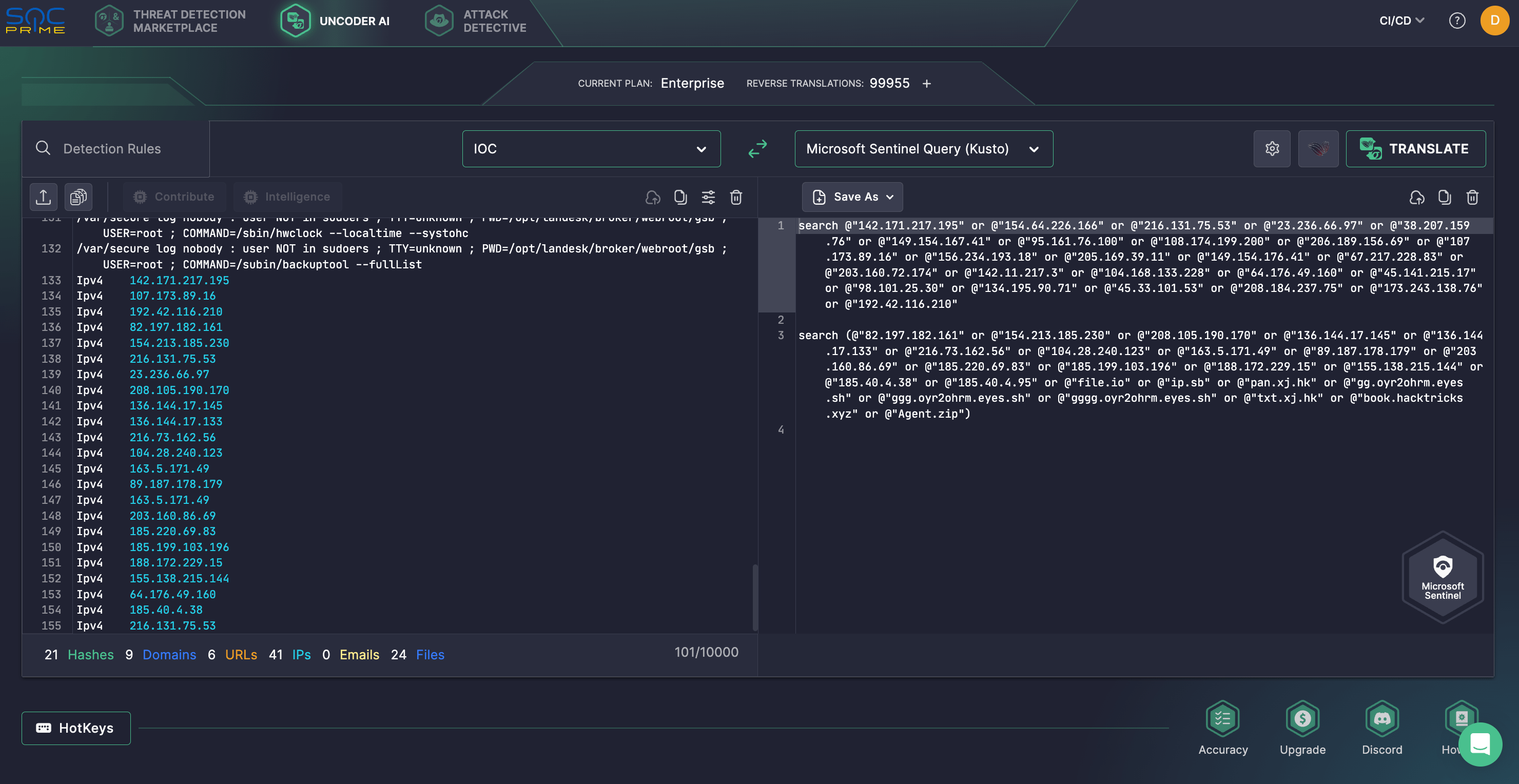

また、脅威の研究を簡素化するために、セキュリティの専門家はCISAが提供するAA25-022A勧告内のIOCを簡単にハントできます。SOC Primeの Uncoder AI を使用して、数秒でカスタムIOCベースのクエリを作成し、選択したSIEMまたはEDR環境で自動的に作業します。以前は企業クライアントにのみ提供されていましたが、Uncoder AIは現在個人の研究者にもそのフル機能を提供しています。詳細は こちら.

重大なIvanti CSA脆弱性分析

2025年1月22日、CISAとFBIは共同サイバーセキュリティ 警告AA25-022A を、CVE-2024-8963などの重要なIvanti CSA脆弱性の悪用の後に発行しました。 CVE-2024-8963として追跡されている管理者バイパスの欠陥、 CVE-2024-9379として追跡されているSQLインジェクションの脆弱性、およびRCEの欠陥 CVE-2024-8190 およびCVE-2024-9380として追跡されています。

敵対者は、上記の脆弱性をエクスプロイトチェーンで兵器化し、初期アクセス、RCE、資格情報の盗難、および侵害されたネットワークへのさらなるウェブシェルの展開を行いました。攻撃者は主に2つの脆弱性のエクスプロイトチェーンを使用しました:1つはCVE-2024-8963とCVE-2024-8190およびCVE-2024-9380を組み合わせたもので、もう1つはCVE-2024-8963とCVE-2024-9379をリンクさせたものでした。1つの確認された事件では、攻撃者はその後2つの追加のサーバーに横移動しました。

2024年9月に、ベンダーは CVE-2024-8190 and CVE-2024-8963の悪用を明らかにする2つのセキュリティアドバイザリーを発表しました。2024年10月には、Ivantiが続いて 別のアドバイザリー を、CVE-2024-9379、CVE-2024-9380、およびCVE-2024-9381の悪用について発表しました。

ベンダーのアドバイザリーによれば、4つのセキュリティ問題は、ビルド519以前のIvanti CSAバージョン4.6xに影響を与えており、CVE-2024-9379およびCVE-2024-9380は5.0.1バージョン以前にも影響を与えています。Ivantiによると、これらの脆弱性はバージョン5.0では悪用されていません。

サイバーセキュリティの報告によれば、これらの脆弱性はゼロデイとして悪用されました。アクティブな悪用の証拠があるため、CISAはそれらをその 既知の悪用された脆弱性 (KEV) カタログ.

に含めました。 最初のエクスプロイトチェーンでは、ハッカーはCVE-2024-8963をRCEのセキュリティ欠陥CVE-2024-8190およびCVE-2024-9380と組み合わせて兵器化しました。最初にセッションとCSRFトークンを取得するためにGETリクエストを送信し、POSTリクエストを使用して setSystemTimeZone 関数を操作してコードを実行しました。場合によっては、base64エンコードされたPythonスクリプトを使用して管理者の暗号化された資格情報を盗みました。資格情報を取得した後、攻撃者はログインし、CVE-2024-9380を使用して管理者権限でコマンドを実行しました。彼らは持続のためにウェブシェルを植え付け、場合によっては逆TCP C2チャネルを作成しました。別の事件では、DateTimeTab.phpの脆弱性を無効化してアクセスを維持し、ウェブシェルを取り除き、sudoコマンドを使用して悪用の痕跡を消去しました。

2番目のエクスプロイトチェーンでは、敵対者はCVE-2024-8963およびCVE-2024-9379を利用して、特定のGETリクエストを通じて初期アクセスを獲得しました。ターゲットネットワーク内に入ると、彼らはGETおよびPOSTリクエストでロックアウト試行入力にSQLインジェクションを行い、CVE-2024-9379を悪用してウェブシェルを作成しようとしました。 インジェクションにより、攻撃者はuser_infoテーブルにユーザーを挿入する許可を得て、エントリにbashコードを埋め込みました。ログイン試行は失敗しましたが、アプリケーションは誤ってbashコードを処理し、攻撃者にechoコマンドを使用してウェブシェルを構築することを可能にしました。ただし、機能的なものを作成することに成功したという兆候はありません。

Ivanti CSAバージョン4.6は保存期間が終了し、パッチが提供されなくなり、サイバー攻撃に非常に脆弱になっています。そのため、組織は緊急に攻撃に対する防御を強化する必要があります。Ivanti CSAの脆弱性悪用のリスクを軽減するために、ネットワーク管理者は最新のサポートされているIvanti CSAバージョンにアップグレードすることを強くお勧めします。組織はログやアーティファクトを収集して悪意のある活動の兆候を分析し、CISA & FBIのアドバイザリーに記載されたインシデント対応ガイダンスに従うことを推奨します。規模での防御を強化し、プロアクティブなサイバーセキュリティ戦略を実装するために SOC Primeプラットフォーム は、新しい脆弱性の悪用試行に対抗するために高度な脅威検出、自動脅威捜索、およびインテリジェンス駆動型検出エンジニアリングのための完全な製品スイートを高度な実行可能かつ革新的なソリューションとして提供しています。