新たな深刻な ゼロデイ Microsoft WindowsのRCE脆弱性がCVE-2025-33053として追跡され、 ステルスファルコン (別名:FruityArmor)APTグループによって積極的に悪用されています。この欠陥は、 RCE システムの作業ディレクトリを操作することで発生します。攻撃者は、WebDAVサーバーからファイルを実行するために、正当なWindowsツールの作業ディレクトリを変更する未知の方法を利用し、高度な分析防止技術を依存して検知回避を図っています。

ステルスファルコンAPTによるCVE-2025-33053の悪用を検出する

脆弱性の悪用は、最も一般的な初期攻撃ベクトルの一つです。2025年には、攻撃者が初期アクセスのために脆弱性を利用するケースが 34%増加し、前年よりも多くのセキュリティ侵害を引き起こしています。

高度なハッキンググループはしばしば、ゼロデイエクスプロイト、カスタムマルウェア、隠蔽戦術などの高度な対抗技術を融合して利用し、世界中の著名な組織に深刻なリスクをもたらします。最新のステルスファルコンのキャンペーンもそうです。

関連する検出コンテンツを探しているセキュリティチームは、専用の 「ステルスファルコン」タグ を使用してThreat Detection Marketplaceを閲覧したり、 「CVE」タグ.

を適用してより広範なアルゴリズムコレクションを探索できます。すべての検出は、複数のSIEM、EDR、およびData Lake技術で使用可能で、MITRE ATT&CKフレームワークに整合して脅威調査を促進します。SOC Prime Platformは、セキュリティチームにCTIリンク、攻撃タイムライン、監査設定、トリアージ推奨事項、その他の関連コンテキストで強化された高品質な検出コンテンツを提供します。

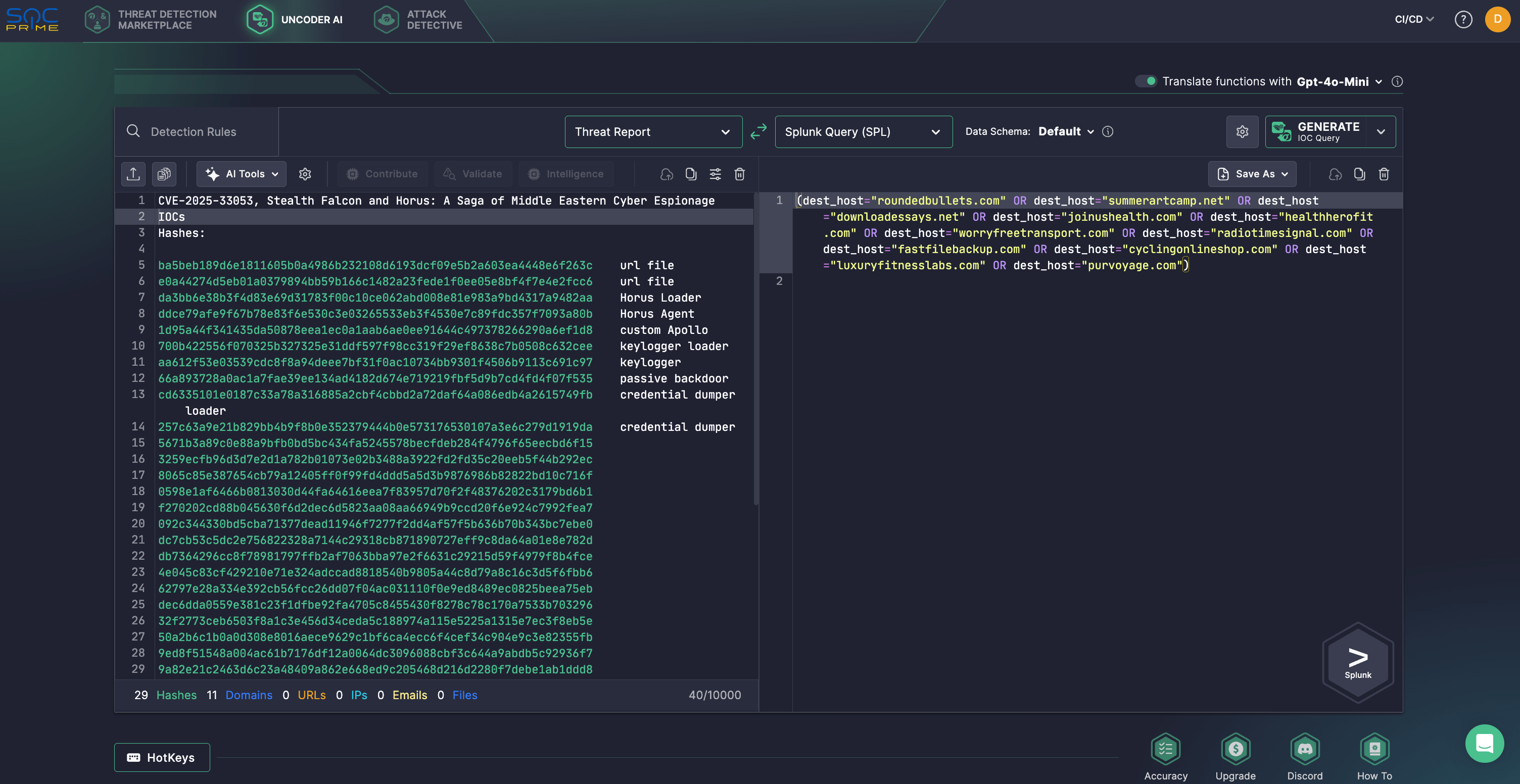

セキュリティエンジニアはまた、 Uncoder AI—脅威に基づく検出エンジニアリング専用に設計された非エージェントのプライベートAIを活用することができます。Uncoderを使用すると、専用のCheck PointレポートからIOCを自動的に行動可能なハンティングクエリに変換し、CVE-2025-33053を悪用するステルスファルコンAPT活動を効率的に調査できるようになります。さらに、Uncoderは生の脅威レポートから検出ロジックを作成し、ATT&CKタグ予測、AI駆動のクエリ最適化、複数プラットフォーム間の検出コンテンツの翻訳をサポートします。

CVE-2025-33053の解析

Check Pointの研究者は、ステルスファルコンとして知られるAPTグループによる新しいキャンペーンを特定しました。このキャンペーンでは、URLファイルを利用してゼロデイエクスプロイトを武器化しています。これが have identified a new campaign by the APT group known as Stealth Falcon, which leveraged a URL file to weaponize a zero-day exploit. Tracked as CVE-2025-33053として追跡され、高いCVSSスコア8.8に達するこの欠陥は、WebDAVにおけるファイル名やパスの外部制御をエクスプロイトして、ネットワーク経由でリモートコードを実行することを可能にします。

ステルスファルコンは少なくとも2012年以来、中東でのサイバーエスピオナージを展開していることで知られています。最新のキャンペーンでは、中東およびアフリカの著名な組織をターゲットにし、トルコ、カタール、エジプト、イエメンの公共および防衛セクターを含む高価値のエンティティを標的にしています。ステルスファルコンはWebDAVと LOLBins を悪用するリンクや添付ファイルを含むスピアフィッシングメールに依存し続けています。

彼らのツールキットには、オープンソースのレッドティーミングフレームワークMythicを基に作られたカスタムインプラントが含まれています。これらのインプラントは、分析防止技術を備えており、より高度なペイロードを投入する前に被害者のシステムを検証します。ステルスファルコンはまた、エジプトの鷹頭の神にちなんで名付けられたMythicベースの特注インプラントであるHorus Agentを配備します。さらに、ステルスファルコンは、キーロガー、隠ぺいバックドア、ドメインコントローラーのクレデンシャルダンパーなど、以前見たことのないカスタムツールをいくつか使用します。

攻撃フローは、通常、ZIPアーカイブ内で正規のドキュメントに偽装された悪意のあるURLファイルを含むフィッシングメールで始まります。このファイルは、iediagcmd.exeを悪用してCVE-2025-33053をエクスプロイトし、 iediagcmd.exe を使用して、不正な route.exe を攻撃者のWebDAVサーバから実行します。初段では、Code Virtualizerで保護されたC++ベースのローダーであるHorus Loaderが関与します。100以上のアンチウイルスプロセスを17社のベンダーからスキャンし、マッピング技術を手動で行うなど、先進的な防分析技術を使用して検知を回避します。被害者を惑わすために、暗号化されたおとりのPDFを解読し開きます。その後、IPv6アドレスからペイロードをデコードするためのIPfuscationを使用し、 kernel32.dll and ntdll.dllに注入し、システムコールを使用して msedge.exe の中に注入します。 ZwAllocateVirtualMemory, ZwWriteVirtualMemory、および NtResumeThread.

最終ペイロードであるHorus Agentは、文字列暗号化、フローフラット化、APIハッシュを含むカスタムOLLM技術で著しく難読化されています。それは、AESで暗号化されたHTTPを使用して最大4つのドメインと通信し、12月31日、2099年の期限付きでキルスイッチを備えたC2インフラストラクチャと通信します。サポートされている機能には、システム偵察と隠密なシェルコードインジェクションが含まれます。感染チェーンはまた、Mythicから派生したC++インプラントであるSpayloadを組み込んでおり、高度な事後悪用機能を提供します。

Supported functionalities include system reconnaissance and covert shellcode injection. The infection chain also incorporates Spayload, a C++ implant derived from Mythic, offering sophisticated post-exploitation capabilities.

継続的な悪用により、CISAは CVE-2025-33053をそのKEVカタログに追加しました。 FCEB機関が2025年7月1日までにパッチを適用することを義務付けています。CVE-2025-33053の公開直後に脅威に素早く対応するために、 Microsoftはパッチをリリースしました。 2025年6月10日。CVE-2025-33053の悪用を試みるリスクを軽減するための潜在的な緩和策として、ディフェンダーは、Windowsシステムを最新の修正バージョンに更新し、スピアフィッシング試行を発見するためにスタッフを訓練し、疑わしいドメインへのWebDAVトラフィックを監視し、LOLBinsの悪用や不正なプロセス注入を検出するための実行可能なセキュリティソリューションを使用することを推奨しています。

CVE-2025-33053の利用に見られるステルスファルコンの活動は、同グループが中東における高価値ターゲットに対する高度な能力と戦略的な焦点を持っていることを示しています。この脆弱性は、エンタープライズ環境でのリモートファイル共有やコラボレーションにWebDAVが広く利用されているため、組織に深刻なリスクをもたらします。即時のパッチ適用と継続的な脅威監視が、かかる重大な脅威に対抗するために重要です。SOC Primeは 完全な製品スイート を提供し、 ゼロトラスト の原則を基に構築され、AI、自動化、実行可能な脅威インテリジェンスによって支えられ、グローバルな組織にサイバー脅威に対抗するために必要なすべてを提供します。