序論

On 2020年8月 新しいタイプのマルウェアが、 ランサムウェア カテゴリーに属し、サイバー脅威の風景に現れました。これを開発した脅威アクターはそれを「DarkSide 」と名付け、このタイプの他のマルウェアと同様に、 ビッグゲームハンティング (BGH) キャンペーンで運用されています。ほぼ同時期に、DLS (Dedicated Leak Site) が ダークウェブ ( TOR ネットワークの背後)で利用可能になり、最初の被害者を報告しました。

DarkSideのDLSでは、 オペレーターがサイバーオペレーションを実施する経験を有しており、以前には他の、特に同定されていないランサムウェアの変種を使用したことがあると主張していました。実際に彼らの最初の操作のいくつかの特徴は、グループが他の R-a-a-S (Ransomware as a Service) プログラムの元アフィリエイトであり、自前のランサムウェアを書いて第三者との犯罪活動の利益を分け合うことを避けようとした可能性を支持しています。

洞察

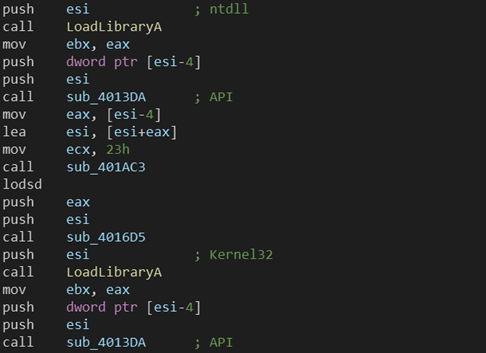

DarkSide は、 よく書かれている マルウェアファミリーであり、2020年8月/9月に分析された最初のバージョンと比較してあまり変わっていません。通常、このファミリーに属するサンプルは、分析をより困難にすることを目的としたいくつかの特徴を持っています。例えば、最近のサンプル(sha256: 17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61)では、 0040182A で、動的に sub DLLを解決する ことを目的とした and API が見つかります。 LoadLibrary / GetProcAddress. sub_4016D5, sub_4013DA and sub_401AC3 もこのプロセスに関与しています。以下のスクリーンショットは、この目的で設計された全体の関数から抽出されたコードの塊を示しています:

これは、同じマルウェアファミリーのさらなる変種を検出するために使用されることを目的とした コード ベースの Yara ルールを作成するのに便利な場所かもしれません。いくつかの代表的な断片を選択した後、次のようなものを得ることができます:

rule DarkSide_Ransomware_827333_39928 : CRIMEWARE {

meta:

author = “Emanuele De Lucia”

description = “DarkSideランサムウェアの可能性のある変種を検出します”

hash1 = “17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61”

/*

call 0x4016d5

push esi

call 0x408195

mov ebx, eax

push dword ptr [esi – 4]

push esi

call 0x4013da

mov eax, dword ptr [esi – 4]

lea esi, [esi + eax]

mov ecx, 0x23

*/

strings:

$ = { E8 [4] 56 E8 [4] 8B D8 FF 76 ?? 56 E8 [4] 8B 46 ?? 8D 34 06 B9 ?? ?? ?? ?? }

condition:

any of them

}

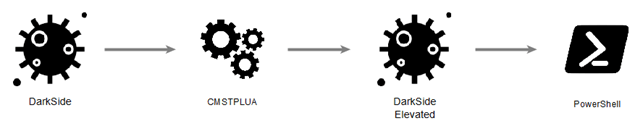

Darkside はまた、特権昇格と(ユーザーアクセスコントロール) バイパスのための技法を採用しています。このケースで観察された技法は UAC CMSTPLUA UAC バイパス として知られ、 関数を 関数を インターフェース インターフェース {3E5FC7F9-9A51-4367-9063-A120244FBEC7} {3E5FC7F9-9A51-4367-9063-A120244FBEC7}で利用します。これにより、次のグラフに従ってプロセスを昇格した権限で開始できます:

Powershell はシャドウ・コピーを削除して、以前バックアップされたファイルをそれを通じて回復するのを防ぐために使用されます。次の構文に従います:

powershell -ep bypass -c

“(0..61)|%{$s+=[char][byte](‘0x’+’4765742D576D694F626A6563742057696E33325F536861646F77

636F7079207C20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

.Substring(2*$_,2))};iex $s”

デコード済み:

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

簡単な Sigma ルールを使って、同様の システム側 の挙動を狩り出すために使用できます。

タイトル: シャドウコピー削除に使用されたPowerShellのコマンドラインを通じてDarkSide感染を検出します

ステータス:安定

説明: シャドウコピー削除に使用されたPowerShellのコマンドラインを通じてDarkSide感染を検出します

著者: Emanuele De Lucia

参考文献:

– 内部研究

タグ:

– attack.t1086

– attack.t1064

日付: 2020/12/01

ログソース:

カテゴリ: プロセス作成

製品: Windows

検出:

選択:

Image|endswith:

– ‘powershell.exe’

CommandLine|contains|all:

– ‘(0..61)|%%{$s+=[char][byte]’

– ‘4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C

20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20′

condition: 選択

レベル: 高

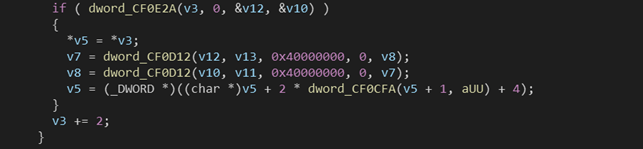

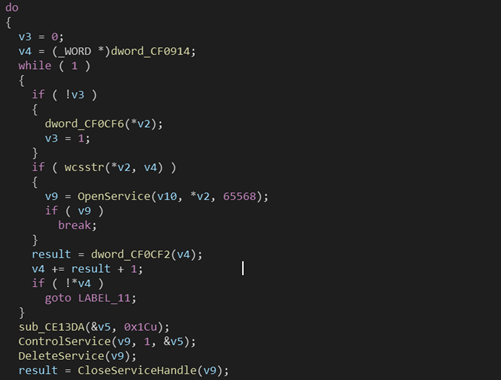

メインのペイロードを実行する前に、サンプルは情報収集(例:ディスク情報の取得)や、ファイルの暗号化プロセスに影響を与える可能性のあるシステムサービスを停止するためのプリファイルされたリストとの比較など、いくつかの他の活動を行います。

分析されたサンプルにおいてマルウェアが探すサービスは以下の通りです:

以下のサービスは、マルウェアが分析されたサンプルで探すものです:

sql

oracle

ocssd

dbsnmp

synctime

agntsvc

isqlplussvc

xfssvccon

mydesktopservice

ocautoupds

encsvc

firefox

tbirdconfig

mydesktopqos

ocomm

dbeng50

sqbcoreservice

excel

infopath

msaccess

mspub

onenote

outlook

powerpnt

steam

thebat

thunderbird

visio

winword

wordpad

notepad

これらの領域もまた、 悪名高い コードの一部を抽出するために考慮することができます:

rule DarkSide_Ransomware_827333_39929 : CRIMEWARE {

meta:

author = “Emanuele De Lucia”

description = “DarkSideランサムウェアの可能性のある変種を検出します”

hash = “17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61”

/*

push 0x10020

push dword ptr [edi]

push dword ptr [ebp – 4]

call dword ptr [0xcf0e66]

mov dword ptr [ebp – 8], eax

cmp dword ptr [ebp – 8], 0

je 0xce4d83

push 0x1c

lea eax, [ebp – 0x30]

push eax

call 0xce13da

lea eax, [ebp – 0x30]

push eax

push 1

push dword ptr [ebp – 8]

call dword ptr [0xcf0e6a]

push dword ptr [ebp – 8]

call dword ptr [0xcf0e6e]

*/

strings:

$ = {68 [4] FF 37 FF 75 ?? FF 15 [4] 89 45 ?? 83 7D [2] 74 ?? 6A ?? 8D 45 ?? 50 E8 [4] 8D 45 ?? 50 6A ?? FF 75 ?? FF 15 [4] FF 75 ?? FF 15 ?? ?? ?? ??}

condition:

any of them

}

暗号化フェーズの後で、 Darkside は、その被害者(victimID)に関する詳細および暗号化されたファイルの回復やアフィリエイト特定に役立つさらなるパラメータを共有するために、そのコマンド&コントロールサーバーと通信するよう設計されています。

おそらく、これらのネットワーク機能はR-a-a-Sモデルのサポートを目的として追加されたものでしょう。分析されたサンプルでは、CnC(コマンド&コントロール)は次のドメイン名上に照合されています。 securebestapp20.com。この脅威に関連するネットワーク活動を検出するには、次のようなSNORTルールを書くことを含めることができます:

alert udp $HOME_NET any -> any 53 (msg:”DNS request for blacklisted domain ‘securebestapp20.com'”; content:”|0f|securebestapp20|03|com|00|”;nocase; reference:url,https://www.emanueledelucia.net/; sid:[SID HERE]; rev:1;)

このドメイン名は 2020/09/16 に作成され、執筆時には( two 2 )つのAレコードが関連付けられています。興味深いのは、というIPにリンクされている点です )つのAレコードが関連付けられています。興味深いのは、 。このドメイン名の の間のpDNS カウント値は )つのAレコードが関連付けられています。興味深いのは、2020/09/21 (最初に解決が観察された日の )から )つのAレコードが関連付けられています。興味深いのは、2021/01/05 180 (最後に解決が観察された日)までに R-a-a-S 未満で、その大半は11月初旬から今日まで発生しています。これは、拡散の増加およびもちろんの DarkSide ビジネス を示唆しています。一般的に、さらに、この数値は2020年11月中旬までに観察されたキャンペーンの低い全体量とも一致しています。これはまた、私がこのマルウェアファミリーに対して使えるペイロード側のグローバルビジビリティによってもさらに確認されています。 以下に示すのは、年末までのDarkSideマルウェアファミリーの検出ヒットで、12月2020年に向けての検出率の一般的な増加を観察することができます。

Darksideへのようこそ

2020年10月11日

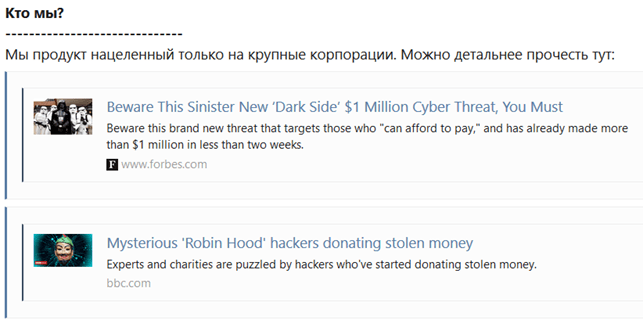

On 「 」というタイトルのお知らせをユーザーが投稿しました。[Affiliate Program] Darkside Ransomwareロシア語を話す ダークウェブフォーラムの その投稿に含まれるテキストが、プロジェクトのアフィリエイトプログラムを公式に開始しました。プログラム自体やグループの技術を宣伝するために、プレス記事が使用されました。それらのスキルは「大企業のみを目標とする」と脅威アクター自身によって元々投稿されました:

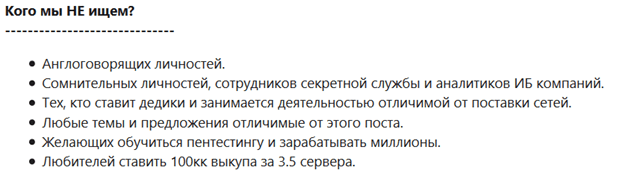

アフィリエイトプログラムには、他にも、英語を話す人、秘密サービスの社員、セキュリティ研究者、欲深い人(少なくとも私にはそういう風に見えます)などは歓迎されません。さらに、

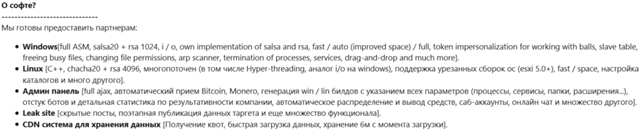

には理由を軽視して尊重すべきいくつかのルールがあり、ウクライナやジョージアを含む独立国家共同体や、教育、医療、公的、非営利のセクターに属する機関をターゲットにしないなどです。 CIS (としても他の職に就いているかのように、このプログラムに含まれるには面接などを通る必要があります。これは候補者のスキルや経験、過去に何らかのプログラムにアフィリエイトされていたかどうかのチェックが含まれます。グループはWindows、LinuxバージョンのDarkSideランサムウェア、管理パネル、リークサイト、データストレージ用のCDNシステムを提供しています。、さらには、

の国に属するエンティティを狙わないことなどのルールがいくつかあります。 インタビュー を通じて、 Windows and Linux バージョンのDarkSideランサムウェアに加えて、管理パネル、リークサイト、 データストレージ用CDNシステムが提供されています。 したがって、

ESXiを持っていますか?

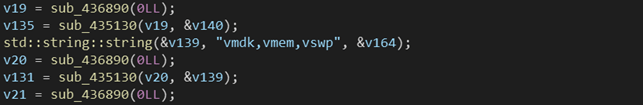

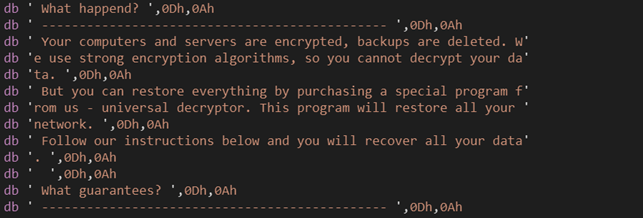

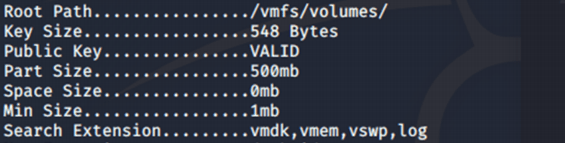

2020年11月末、 Linux バリアントの DarkSide ランサムウェアが 有名な オンラインマルウェアリポジトリにアップロードされました。アップロード時点での検出率は、ほとんど存在しませんでした。執筆時点でも(2021年1月)検出率は非常に低いです(2/63)。それはWindowsの対応よりもかなり異なる目的を持っているようです。後者がワークステーション上のユーザーファイルすべてを暗号化するために生まれたのに対し(文書、画像、PDFなど…)、Linuxバージョンはサーバー上の仮想マシンに損害を与えるために作成されました。実際、サンプルは以下のものに関連する拡張機能を探します: VMWare ファイル形式例 .vmdk, .vmem, .vswp および一般的なログ形式。

Windowsのものと同様の身代金要求書で、実行された際の実行可能ファイルの出力もまた、

環境に焦点が当てられていることを確認します。 環境に焦点が当てられていることを確認します。 はデフォルトの仮想マシンの場所です。

as /はデフォルトの仮想マシンの場所です。 is the default location of 環境に焦点が当てられていることを確認します。 DarkSideのLinuxバリアントを識別するのに役立つ厳格なYaraルールは、次のようなものでしょう:

rule DarkSide_Ransomware_827333_39930 : CRIMEWARE {

meta:

author = “Emanuele De Lucia”

description = “Linux DarkSideランサムウェアのバリアントを検出します”

hash1 = “da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5”

strings:

$ = “vmdk,vmem,vswp,log” fullword ascii

$ = “XChaCha20” fullword ascii

$ = “Partial File Encryption Tool” fullword ascii

$ = “main.log” fullword ascii

condition:

(uint16(0) == 0x457f and all of them)

}

Linuxバージョンでも、外部への通信は以前に報告されたのと同じドメイン名と、各被害者に特別に作成されたURLを通じて行われます。Sigmaを使用することで、実際にコマンド&コントロールが認証されているドメイン名へのDNS解決要求を検出することを目的としたルールを書くことができます:

タイトル: DarkSideコマンド&コントロールのドメイン名への解決要求を検出します

status: stable

説明: DarkSideコマンド&コントロールのドメイン名への解決要求を検出します

参考文献:

– https://www.emanueledelucia.net/fighting-the-darkside-ransomware/

author: Emanuele De Lucia

日付: 2020/12/01

タグ:

– attack.t1071.001

ログソース:

category: dns

検出:

選択:

query:

– ‘securebestapp20.com’

condition: 選択

falsepositives:

– 内部研究

レベル: 高

Adversary Profile

2020年11月中旬から、アフィリエイトプログラムにより、ランサムウェアの専用利用を特定の脅威アクターに結びつけることがより難しくなっています。 DarkSide ランサムウェアを特定の脅威アクターに結びつけること。

しかし、いくつかの類似点が Revil がこのソリューションに精通している可能性があることを示唆しており、専用アフィリエイトプログラムによってさらに強化された独自のプロジェクトを立ち上げた元Revilアフィリエイトであると推測することができます。運営の背後にある特定のアクターには関わらず、 DarkSide 通常、ターゲットに関する情報を収集した後、複数のベクターを通じて配信されることができます。

私の可視性によれば、少なくとも1人の脅威アクターが DarkSide フィッシング技術を採用しました(T1566) 最初のステージ ペイロードを配信し、その利用により最終的に被害者環境内でDarkSideバリアントの配信が可能になりました。他の侵入技法としては、公開されたアプリケーションの脆弱性を利用すること(T1190)から最初の足場を手に入れ、その位置から横方向の動きを実行することが含まれます。

Indicators of Compromise

|

Observable |

Description |

Value |

|

sha256 |

payload-delivery |

da3bb9669fb983ad8d2ffc01aab9d56198bd9cedf2cc4387f19f4604a070a9b5 |

|

sha256 |

payload-delivery |

17139a10fd226d01738fe9323918614aa913b2a50e1a516e95cced93fa151c61 |

|

domain |

network-activity |

securebestapp20.com |