Introduzione

Questa è una guida pratica basata sulle raccomandazioni di Zoom e CheckPoint, elaborata con buon senso e specifica per l’uso di Zoom nella nostra Azienda, ossia attività di lavoro da casa (WFH) come ogni azienda nel mondo attualmente e attività di vendita/pre-vendita come fornitore.

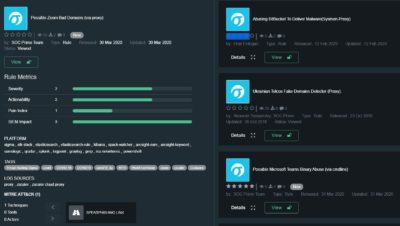

A causa della natura specifica della nostra attività, oltre al rinforzo, facciamo ciò che sappiamo fare meglio, abbiamo sviluppato contenuti analitici di rilevamento delle minacce per SIEM basati su rapporti Zoom disponibili tramite API, registri proxy e registri delle postazioni di lavoro.

Approccio a Strati

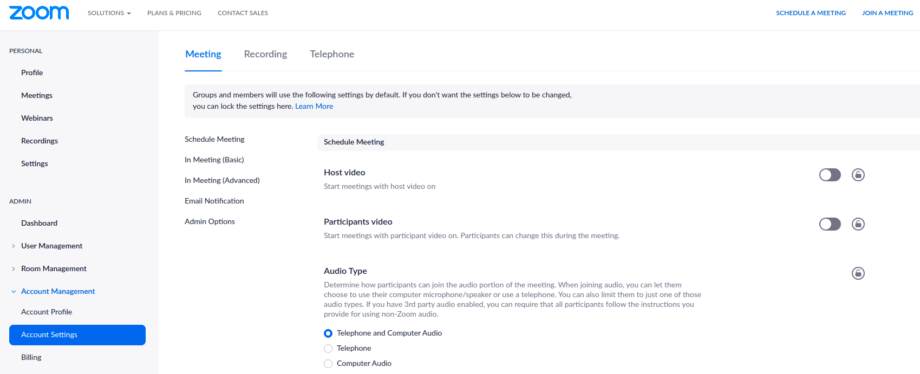

Tutte le impostazioni configurabili di Zoom possono essere controllate a 3 livelli. Ereditarietà gerarchica in atto:

- Livello Account (stato “predefinito” o “bloccato”)

- Livello Gruppo (stato “predefinito” o “bloccato”)

- Livello Utente (stato “predefinito”)

Impostazioni predefinite – raccomandato ma può essere modificato da un utente. Se un’impostazione viene modificata a livello di account, diventa l’impostazione predefinita per tutti i gruppi e gli utenti nell’account a meno che l’impostazione non sia stata precedentemente modificata da un gruppo o un utente.

Impostazioni bloccate – obbligatorie e non modificabili da un utente. Ogni impostazione può essere bloccata a livello di account o di gruppo. Bloccare un’impostazione a livello di account significa che l’impostazione non può essere modificata da alcun utente. Bloccare l’impostazione a livello di gruppo significa che i membri del gruppo non possono modificare l’impostazione.

Consigli tecnici

- Per ogni gruppo che richiede impostazioni diverse, naviga fino a Impostazioni del gruppo > nome_gruppo > Impostazioni.

- Per bloccare le impostazioni a livello di account o gruppo – clicca l’icona del lucchetto a destra del nome dell’opzione.

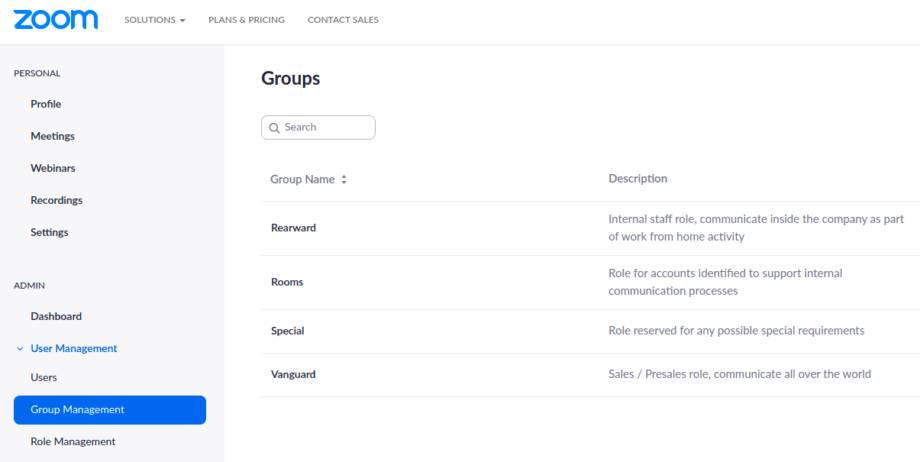

Innanzitutto, i gruppi di utenti devono essere identificati in base al modo di lavorare, alla comunicazione interna specifica e alla specificità del business aziendale. Per ora abbiamo identificato i seguenti (sì, questo non è costante, stiamo crescendo, stiamo cambiando):

- “Avanguardia” – Ruolo di Vendite / Pre-vendite, comunica in tutto il mondo, massime opzioni raccomandate, minime restrizioni per essere più flessibili e raggiungere tutti i possibili clienti. Tutti i rischi associati sono coperti da un’attività di sensibilizzazione adeguata e formazione su come mitigare l’attività di intrusione con i controlli delle riunioni di Zoom.

- “Retroguardia” – Ruolo per il personale interno, comunica all’interno della compagnia come parte dell’attività di lavoro da casa, uno a uno, uno a molti, riunioni istantanee, riunioni programmate, ecc. La comunicazione con il mondo esterno è limitata. Massime restrizioni e meno attività di sensibilizzazione.

- “Stanze” – Un ruolo per gli account identificati per supportare i processi di comunicazione interna, come stanze sempre aperte ecc. Restrizioni specifiche.

- “Speciale” – Ruolo riservato per eventuali esigenze speciali. Minime restrizioni. Non dovrebbe essere utilizzato in modo continuo.

Impostazioni a livello di Account

In dettaglio:

- Partecipa prima dell’host – impostazione predefinita disabilitata

- Usa ID Personal Meeting (PMI) quando si pianifica una riunione – disabilitato

- Usa ID Personal Meeting (PMI) quando si inizia una riunione istantanea – disabilitato

- Solo gli utenti autenticati possono partecipare alle riunioni – abilitato predefinito

- Richiedi una password quando si pianificano nuove riunioni – abilitato bloccato

- Identifica i partecipanti ospiti nella riunione/seminario – abilitato bloccato

- Richiedi una password per riunioni istantanee – abilitato bloccato

- Richiedi una password per ID di Meeting Personale (PMI) – abilitato bloccato

- Richiedi una password per ID Riunione Sala (solo per Zoom Rooms) – abilitato bloccato

- Incorpora password nel link di invito per un accesso con un clic – abilitato predefinito

- Chat – abilitato predefinito

- Trasferimento file – disabilitato bloccato

- Consenti all’host di mettere in attesa i partecipanti – abilitato bloccato

-

Condivisione dello schermo – abilitato predefinito

- Chi può condividere? – Tutti i partecipanti

- Chi può iniziare a condividere quando qualcun altro sta condividendo? – Solo host

- Annotazione – abilitato predefinito

- Lavagna – abilitato predefinito

- Controllo remoto – abilitato predefinito

- Consentire ai partecipanti rimossi di riunirsi – disabilitato bloccato

- Assistenza remota – impostazione predefinita disabilitata

- Sottotitoli – impostazione predefinita disabilitata

- Salvare i sottotitoli – impostazione predefinita disabilitata

- Controllo della telecamera a distanza – disabilitato bloccato

- Sfoca istantanea sull’iOS task switcher – abilitato bloccato

-

Registrazione locale – abilitato bloccato

- Gli host possono dare ai partecipanti il permesso di registrare localmente – disattivato

- Registrazione automatica – disabilitato bloccato

- Controllo degli accessi per indirizzo IP – abilitato bloccato

- Solo gli utenti autenticati possono visualizzare le registrazioni cloud – abilitato bloccato

- Discalimer di registrazione – abilitato bloccato

Impostazioni a livello di Gruppo

Impostazioni a livello di gruppo “Avanguardia”

- Partecipa prima dell’host – disabilitato bloccato

- Usa ID Personal Meeting (PMI) quando si pianifica una riunione – disabilitato bloccato

-

Chat privata – impostazione predefinita disabilitata

- Può essere abilitata se necessario per la comunicazione tecnica dell’host, co-host, ecc.

- Co-host – abilitato predefinito

- Mostra un link “Partecipa dal tuo browser” – abilitato predefinito

- Sala d’attesa – abilitato bloccato

Impostazioni a livello di gruppo “Retroguardia”

- Partecipa prima dell’host – disabilitato bloccato

- Usa ID Personal Meeting (PMI) quando si pianifica una riunione – disabilitato bloccato

- Solo gli utenti autenticati possono partecipare alle riunioni – abilitato bloccato

- Chat privata – disabilitato bloccato

- Controllo remoto – disabilitato bloccato

- Sala d’attesa – abilitato bloccato

- Assistenza remota – disabilitato bloccato

Impostazioni a livello di gruppo “Stanze”

- Partecipa prima dell’host – abilitato predefinito

- Sala d’attesa – impostazione predefinita disabilitata

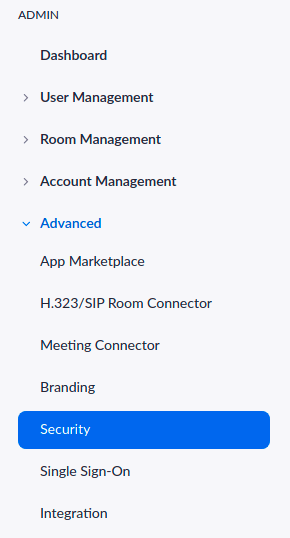

Impostazioni di Sicurezza Account

Abbiamo deciso di utilizzare Google per l’autenticazione, dove abbiamo già in vigore l’imposizione della password, 2FA e controlli aggiuntivi.

|

Metodi di accesso

Sicurezza

L’utente deve inserire il codice host per reclamare il ruolo di host con la lunghezza di: 10 |

Raccomandazioni generali e di buon senso

- Quando condividi il tuo link di riunione sui social media o altri forum pubblici, ciò rende il tuo evento estremamente pubblico. CHIUNQUE con il link può partecipare alla tua riunione.

- Evita di usare il tuo ID riunione personale (PMI) per ospitare eventi pubblici. PMI è fondamentalmente una riunione continua e non vuoi che estranei invadano il tuo spazio virtuale personale dopo che la festa è finita. Genera un ID riunione casuale per le riunioni dove possibile.

- Secondo la ricerca (5), gli host delle riunioni Zoom non devono nemmeno inviare un link pubblico affinché gli utenti partecipino alle loro riunioni. Richiedi sempre una password per partecipare.

- Se davvero necessario, condividi ID riunioni casuali sui social network ma invia una password tramite messaggio diretto.

- Non provare mai ad aprire link URL o immagini inviati tramite Chat.

- Configura un’adeguata autenticazione a livello di account, Google, Password Locale con i controlli adeguati in atto, SAML, 2FA, utilizza l’autenticazione pertinente alla tua politica di sicurezza aziendale.

- Famigliarizzati con le impostazioni e le funzionalità di Zoom in modo da sapere come proteggere il tuo spazio virtuale quando ne hai bisogno. Come disattivare l’audio, come spegnere il video per i partecipanti, mettere in attesa gli spettatori, ecc.

- Configura la raccolta dei log dal tuo account Zoom al tuo SIEM e stabilisci meccanismi di allerta / monitoraggio.

- La raccolta dei log dal tuo server proxy e EDR è obbligatoria per l’attuale paesaggio delle minacce. Basta coprire gli attacchi specifici di Zoom tramite questi log.

Contenuto per rilevare attacchi correlati a Zoom

Possibili domini Zoom malevoli (tramite proxy) –https://tdm.socprime.com/tdm/info/MrDuoDkETUIP/

Possibili domini Zoom malevoli (tramite DNS) –https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Possibili domini Zoom malevoli (tramite DNS) –https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Possibile abuso binario di Zoom (tramite cmdline) –https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Possibile abuso binario di Zoom (tramite cmdline) –https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Possibile fuga di credenziali NTLM tramite percorso UNC esterno non desiderato (tramite cmdline) –https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Possibile fuga di credenziali NTLM tramite percorso UNC esterno non desiderato (tramite cmdline) –https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Riferimenti

———————————-

- https://blog.zoom.us/wordpress/2020/03/20/keep-the-party-crashers-from-crashing-your-zoom-event/

- https://threatpost.com/as-zoom-booms-incidents-of-zoombombing-become-a-growing-nuisance/154187/

- https://support.zoom.us/hc/en-us/articles/115005269866-Using-Tiered-Settings

- https://blog.checkpoint.com/2020/03/26/whos-zooming-who-guidelines-on-how-to-use-zoom-safely/

- https://support.zoom.us/hc/en-us/articles/360034291052-Predicting-Zoom-Meeting-IDs

- https://support.zoom.us/hc/en-us/articles/360034675592-Advanced-security-settings

- https://support.zoom.us/hc/en-us/articles/360038247071-Setting-up-and-using-two-factor-authentication

- https://support.zoom.us/hc/en-us/articles/360032748331-Using-Operation-Logs

- https://www.bleepingcomputer.com/news/security/zoom-client-leaks-windows-login-credentials-to-attackers/

- https://library.myguide.org/myguide-library/categories/zoom/zoom-web/zoom-web-guides