Per almeno due decenni, siamo stati testimoni di cambiamenti implacabili nel panorama delle minacce verso crescita e sofisticazione, con attori di basso profilo e collettivi sostenuti da stati che ideano campagne offensive sofisticate contro organizzazioni a livello globale. Nel 2024, gli avversari, in media, procedono con 11,5 attacchi al minuto. Contemporaneamente, secondo la ricerca condotta da IDM e Ponemon Institute, ci vogliono 277 giorni per i team SecOps per rilevare e contenere una violazione dei dati. Una delle ragioni di tale ritardo è l’enorme carenza di talenti all’interno del settore, con il 71% delle organizzazioni che hanno posizioni vacanti.

Alla luce del divario di talenti esistente e della superficie di attacco in continua espansione, è essenziale prendere decisioni informate sulla giusta priorità e condurre operazioni di cyber difesa efficaci in termini di risorse.

Definizione dell’Intelligenza delle Minacce

Gartner afferma che l’intelligenza delle minacce, nota anche come intelligenza delle minacce informatiche (CTI), è un elemento cruciale dell’architettura di sicurezza. Aiuta i professionisti della sicurezza a rilevare, classificare e investigare le minacce, migliorando così la postura di sicurezza di un’organizzazione. Migliorando la qualità degli avvisi, riducendo i tempi di investigazione e offrendo copertura per gli attacchi e gli attori informatici più recenti, il CTI gioca un ruolo vitale nella difesa cibernetica moderna.

Secondo Gartner, l’intelligenza delle minacce è definita come “conoscenza basata su evidenze (ad esempio, contesto, meccanismi, indicatori, implicazioni e consigli orientati all’azione) sulle minacce o pericoli esistenti o emergenti per gli asset.” In altre parole, il threat intel è un dato completo e azionabile volto ad anticipare e contrastare minacce informatiche specifiche per le organizzazioni. Il CTI consente ai team di sicurezza di adottare un approccio basato sui dati per resistere proattivamente ed efficacemente agli attacchi informatici prima che si intensifichino, facilitando al contempo le attività di rilevamento e caccia.

Uno studio di Statista prevede che il mercato CTI supererà i 44 miliardi di dollari statunitensi entro il 2033, evidenziando l’importanza crescente delle difese informate e basate sui dati nelle strategie commerciali contemporanee. Questa previsione si allinea con i risultati del rapporto 2023 State of Threat Intelligence di Recorded Future, che rivela che il 70,9% degli intervistati ha un team dedicato alla raccolta e all’analisi dell’intelligenza delle minacce.

Integrare l’intelligenza sulle minacce nella tua strategia di cybersicurezza può essere impegnativo. Richiede di dare priorità alle esigenze informative specifiche della tua organizzazione e di valutare i controlli di sicurezza per rendere effettivamente operativa l’intelligenza delle minacce. Un cattivo uso del CTI può portare a un sovraccarico di avvisi e un aumento dei falsi positivi, sottolineando l’importanza di una corretta implementazione.

Tipi di Intelligenza delle Minacce

L’intelligenza delle minacce può essere raggruppata in tattica, strategica e operativa a seconda degli obiettivi dell’organizzazione, delle parti coinvolte, dei requisiti specifici e degli obiettivi complessivi in uno scenario di ciclo di vita.

- L’intelligenza delle minacce strategiche fornisce approfondimenti a livello alto sulla superficie d’attacco mondiale e su come un’organizzazione vi si adatta. È principalmente utilizzata per decisioni a lungo termine che trasformano i processi e favoriscono il progresso dei programmi di cybersicurezza. Gli stakeholder sfruttano l’intelligenza delle minacce strategiche per allineare le strategie e gli investimenti di cybersicurezza organizzativa con il panorama della cybersicurezza.

- L’intelligenza delle minacce tattiche coinvolge indicatori di compromissione (IOC), come indirizzi IP, domini, URL o hash consumati dai controlli di sicurezza ma anche utilizzati manualmente durante le indagini. Aiuta i Centri Operativi di Sicurezza (SOC) a rilevare e rispondere agli attacchi informatici in corso, concentrandosi su IOC comuni, come indirizzi IP collegati a server C2 avversari, hash di file provenienti da incidenti identificati o le righe dell’oggetto di email associate ad attacchi di phishing. Questo tipo di intelligenza delle minacce aiuta a filtrare i falsi positivi e a scoprire gli attaccanti nascosti, aiutando i team di sicurezza nelle loro operazioni quotidiane SOC. In sintesi, il CTI tattico è destinato a servire decisioni a breve termine, come emettere avvisi urgenti, intensificare i processi di cybersicurezza o regolare le configurazioni all’interno dell’infrastruttura esistente.

- L’intelligenza delle minacce operative, nota anche come CTI tecnico, consente alle organizzazioni di prevenire in maniera proattiva gli attacchi informatici concentrandosi su TTP avversari noti. Leader della sicurezza informatica come CISOs e Manager SOC sfruttano questo tipo di CTI per anticipare potenziali attori di minacce e implementare misure di sicurezza mirate per contrastare gli attacchi che sono più impegnativi per l’azienda.

Chi può beneficiare dell’intelligence sulle minacce?

L’intelligence sulle minacce comprende dati estesi e azionabili progettati per anticipare e contrastare le minacce specifiche di un’organizzazione indipendentemente dalla sua dimensione, settore o livello di maturità nella sicurezza informatica. Il CTI fornisce ai team di sicurezza i dati necessari per difendersi proattivamente ed efficacemente dagli attacchi informatici, facilitando sia gli sforzi di rilevazione che di risposta e consentendo alle aziende di ottenere una comprensione olistica delle minacce esistenti o delle misure proattive non ancora collegate agli attacchi informatici.

Per le piccole e medie imprese, l’intelligence sulle minacce offre un livello di protezione altrimenti irraggiungibile. Le grandi aziende con team di sicurezza estesi possono ridurre costi e requisiti di competenze utilizzando l’intelligence sulle minacce esterne, rendendo i loro analisti più efficaci.

A seconda del tipo di intelligenza delle minacce, qualsiasi membro di un team di sicurezza può sfruttare al meglio il CTI per elevare le difese dell’organizzazione:

- Analisti della sicurezza e IT possono migliorare le capacità di rilevazione e fortificare le difese. Correlano il CTI raccogliendo dati grezzi sulle minacce e dettagli correlati alla sicurezza da una vasta gamma di fonti, inclusi feed CTI open-source, comunità di scambio di informazioni guidate dai pari o fonti di log specifiche dell’organizzazione.

- Analisti SOC correlano e analizzano l’intelligenza delle minacce tattiche per identificare tendenze, schemi e comportamenti avversari e classificare gli incidenti in base al rischio e all’impatto potenziale, il che a sua volta migliora l’accuratezza dell’identificazione delle minacce e riduce i falsi positivi.

- Cacciatori di minacce si affidano al CTI operativo nelle loro indagini basate su ipotesi, fornendo approfondimenti sui TTP degli attaccanti per dare priorità alle minacce più critiche. Sfruttano anche l’intelligenza delle minacce tattiche per facilitare la caccia basata su IOC e documentare gli indicatori di compromissione legati alle minacce emergenti ed esistenti. Il CTI facilita anche la caccia alle minacce proattiva, permettendo di rilevare potenziali minacce nelle prime fasi dell’attacco prima che possano causare danni significativi.

- CSIRT (Computer Security Incident Response Team) può sfruttare l’intelligence delle minacce per accelerare le capacità di risposta agli incidenti. L’intelligence delle minacce fornisce al CSIRT informazioni cruciali sulle minacce più recenti, inclusi gli IOC e i modelli di attacco utilizzati da attori malevoli, per identificare immediatamente e risolvere gli incidenti all’interno dell’organizzazione. Integrando il CTI nei loro flussi di lavoro, il CSIRT può migliorare l’efficienza della priorizzazione e della risposta agli incidenti, risultando in azioni più rapide e in un minor impatto degli attacchi informatici.

- Management esecutivo, come CISOs, SOC Manager e altri decisori della sicurezza informatica, sfruttano l’intelligenza delle minacce strategiche per ottenere una visibilità completa sulle minacce che sono più sfidanti per l’azienda. Ciò favorisce la pianificazione strategica per anticipare future minacce e vulnerabilità e mitigare efficacemente il loro impatto.

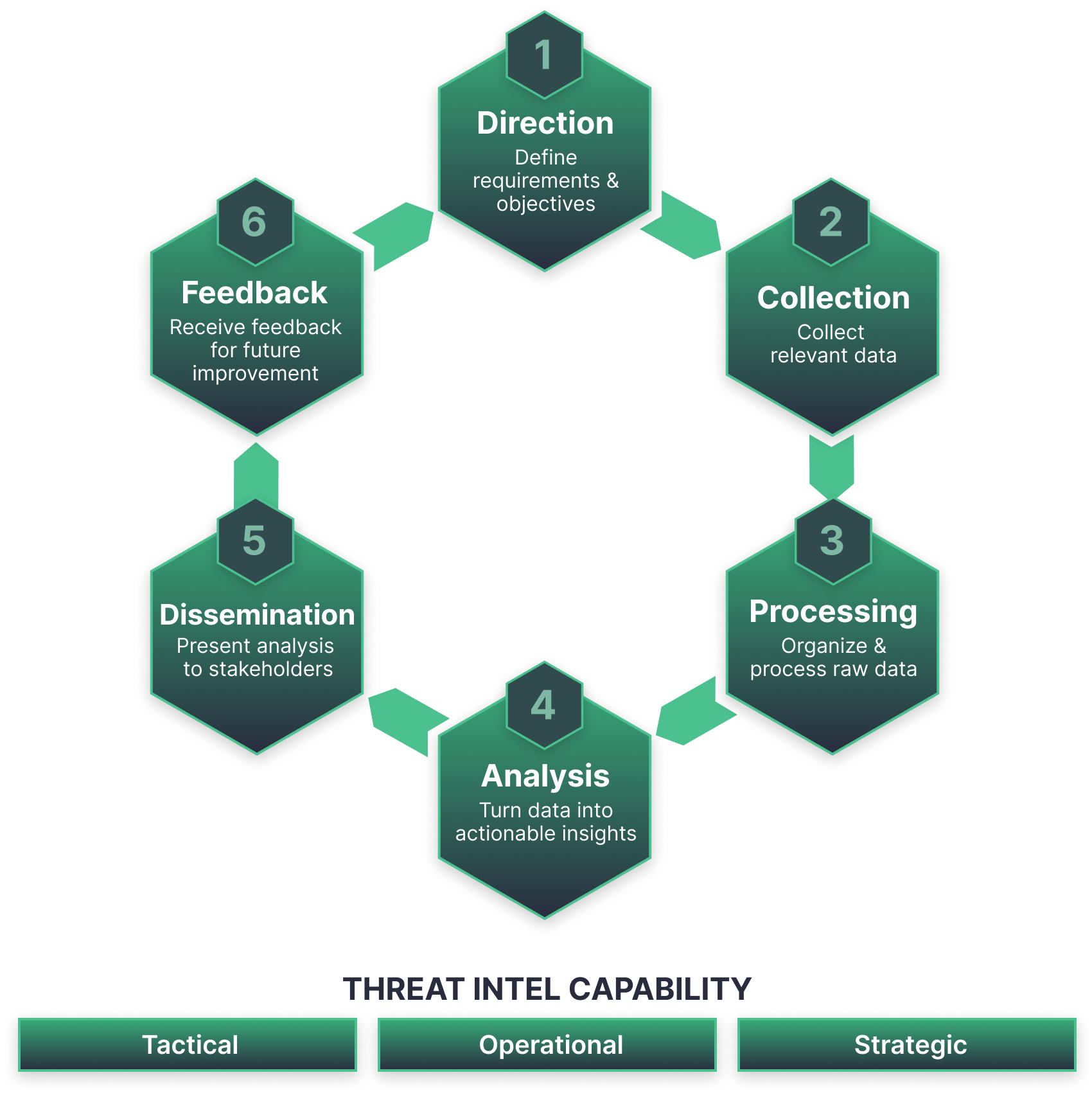

Ciclo di Vita dell’Intelligence sulle Minacce

L’operazione correlata al CTI è un processo continuo di trasformazione dei dati grezzi in intuizioni azionabili per decisioni informate. Il ciclo di vita del CTI funziona come un quadro semplice per consentire ai dipartimenti SecOps di ottimizzare i loro sforzi e risorse verso una difesa informatica informata dalle minacce. Sebbene gli approcci possano variare leggermente, in genere, il ciclo di vita dell’intelligenza delle minacce consiste in 6 principali tappe che portano a un flusso di lavoro efficace e a un ciclo di feedback continuo per miglioramenti su larga scala.

- Direzione. In questa fase, i team di sicurezza stabiliscono i requisiti e gli obiettivi per una particolare operazione di CTI. Durante questa fase di pianificazione, i team creano una roadmap, con obiettivi, metodologia e strumenti definiti in base alle esigenze delle parti coinvolte.

- Raccolta. Una volta che gli obiettivi e le finalità sono chiari, i team possono iniziare il processo di raccolta dati. Ciò comporta la raccolta di dati da varie fonti, inclusi log di sicurezza, feed sulle minacce, forum, social media, esperti di materia, ecc. In effetti, l’idea è di raccogliere quante più informazioni pertinenti possibile.

- Elaborazione. Una volta che tutte le informazioni necessarie sono disponibili, la fase successiva del ciclo di vita presume la loro elaborazione e organizzazione in forma utilizzabile. Normalmente, include la valutazione dei dati per rilevanza, filtraggio, rimozione di dettagli irrilevanti, traduzione di informazioni da fonti straniere e strutturazione dei dati principali per ulteriori analisi.

- Analisi. Avendo un dataset pronto a disposizione, i team procedono con un’analisi approfondita per convertire pezzi di dati disparati in CTI azionabile, incluso il profiling degli attori delle minacce, la correlazione delle minacce e l’analisi comportamentale.

- Diffusione. Una volta eseguita l’analisi, nella fase di diffusione i team garantiscono che i risultati principali e le raccomandazioni giungano ai portatori di interesse.

- Feedback. L’ultima fase consiste nel ricevere feedback dalle parti e dai portatori di interesse coinvolti per determinare gli aggiustamenti e i miglioramenti da apportare nel ciclo successivo.

Piattaforma SOC Prime per la difesa collettiva della sicurezza informatica fornisce capacità CTI pronta all’uso, consentendo ai team di ridurre significativamente il tempo e lo sforzo richiesti per ciascun stadio del ciclo di vita dell’intelligenza delle minacce. Affidandosi a SOC Prime, gli esperti di sicurezza possono navigare rapidamente tra grandi volumi di dati ed esplorare contesti ricercati e confezionati su qualsiasi attacco informatico o minaccia, inclusi exploit zero-day, riferimenti MITRE ATT&CK® e strumenti del Red Team per identificare e sventare proattivamente le minacce che contano di più. Tutta l’intelligenza delle minacce e i metadati azionabili sono collegati a 13K+ regole Sigma, che includono raccomandazioni per la configurazione di triage e audit, per rendere la tua ricerca delle minacce perfettamente adatta alle tue esigenze attuali.

Casi d’uso dell’Intelligenza delle Minacce

L’intelligenza delle minacce è un elemento essenziale di un programma di cybersicurezza completo che ha applicazioni pratiche in molteplici aree di sicurezza per migliorare il rilevamento, la risposta e la preparazione complessiva alla cybersicurezza del futuro. Dall’accelerazione del triage degli incidenti e la prioritizzazione degli avvisi al supporto delle operazioni di sicurezza quotidiane e alla conduzione della caccia alle minacce proattive, offre approfondimenti critici sui casi d’uso comuni dell’intelligenza delle minacce.

- Triage e Prioritizzazione degli Avvisi. L’intelligenza delle minacce assiste gli analisti SOC nell’accelerare il triage degli avvisi aiutandoli a ottenere informazioni contestuali per comprendere pienamente e prioritizzare gli avvisi e valutare facilmente se sia necessaria l’escalation o il rimedio dell’incidente. Arricchendo gli avvisi con CTI azionabile, i difensori possono facilmente tagliare attraverso il rumore e ridurre i tassi di falsi positivi.

- Rilevamento e Caccia alle Minacce Proattive. L’intelligenza delle minacce è fondamentale nella caccia alle minacce basata su TTP, consentendo ai team di sicurezza di ricercare in modo proattivo segni di minacce avanzate all’interno del loro ambiente. Operativizzando l’intelligenza delle minacce, i team di sicurezza possono scoprire minacce e vulnerabilità nascoste che sfuggono ai controlli di sicurezza tradizionali, identificare rapidamente comportamenti sospetti durante le cacce e interrompere le minacce prima che colpiscano. L’intelligenza delle minacce facilita anche il tracciamento delle metriche di prestazione critiche, come il Mean Time To Detect (MTTD), aiutando a valutare l’efficienza degli sforzi di rilevamento e risposta delle minacce.

- Gestione delle Vulnerabilità. L’intelligenza delle minacce fornisce intuizioni sulle vulnerabilità emergenti e sugli exploit zero-day. Ciò consente alle organizzazioni di dare priorità agli sforzi di patching e mitigazione basati sulle minacce reali rilevanti per la loro infrastruttura.

- Rilevamento di Phishing e Frodi. Nell’anno dell’IA, gli attacchi di phishing sono aumentati del 58,2%, rispetto all’anno precedente, indicando l’aumentata sofisticazione e espansione degli avversari, sottolineando la necessità di rafforzare le misure difensive contro le campagne di phishing. L’intelligenza delle minacce aiuta a identificare le campagne di phishing, i domini malevoli e gli indirizzi IP sospetti associati ad attività fraudolente. Ciò consente alle organizzazioni di bloccare le comunicazioni malevole e difendersi proattivamente contro gli attacchi di phishing di qualsiasi scala.

- Decisioni Strategiche. L’intelligenza delle minacce aiuta a mappare il panorama delle minacce, valutare i rischi e offrire il contesto essenziale per prendere decisioni tempestive per perfezionare le strategie di cybersicurezza in linea con le priorità aziendali attuali. Comprendendo l’evoluzione del panorama delle minacce, le organizzazioni possono allocare risorse in modo efficace per rafforzare la loro postura complessiva di cybersicurezza.

- Collaborazione Comunitaria e Condivisione della Conoscenza. L’intelligenza delle minacce favorisce lo scambio di informazioni e la collaborazione globale del settore fornendo intuizioni preziose sulle minacce emergenti, le tendenze degli attacchi e le tattiche degli avversari. I team di sicurezza possono condividere CTI con pari del settore, agenzie governative e comunità guidate dai pari per rafforzare collettivamente le difese e mitigare i rischi migliorando la consapevolezza della situazione nell’intero panorama della sicurezza informatica. Inoltre, l’intelligenza delle minacce promuove un approccio guidato dalla comunità in cui le organizzazioni possono condividere la loro esperienza con aspiranti ingegneri della sicurezza e adattare insieme le strategie per combattere efficacemente le minacce informatiche. Discord di SOC Prime funge da piattaforma guidata dalla comunità dove professionisti della sicurezza informatica di diversi livelli di esperienza e background si connettono per scambiare le loro conoscenze e intuizioni con i nuovi arrivati, condividere algoritmi di rilevamento basati sul comportamento e intelligence sulle minacce, e discutere delle ultime tendenze della sicurezza informatica per ottenere un vantaggio competitivo contro gli avversari.

La suite dei prodotti di SOC Prime per il rilevamento avanzato delle minacce, l’ingegneria del rilevamento basata sull’AI e la caccia automatizzata delle minacce offre capacità CTI pronta all’uso, aiutando i team di sicurezza a risparmiare tempo e sforzi nelle operazioni di intelligence delle minacce. Affidandosi alla Piattaforma SOC Prime, le organizzazioni possono tenere il passo senza problemi con i TTP più recenti utilizzati dagli avversari sul campo, nonché con i metodi proattivi non ancora collegati ad attacchi informatici. Esplora il contesto pertinente collegato a 13K+ regole Sigma che affrontano qualsiasi attacco o minaccia informatica, inclusi exploit zero-day, referenze CTI e MITRE ATT&CK, o strumenti del Red Team per facilitare l’operativizzazione dell’intelligence delle minacce.