Il ciclo di vita della gestione delle vulnerabilità è un processo essenziale per difendersi dall’aumento del numero di minacce informatiche nella nostra moderna era digitale. Solo nel 2023, sono state individuate oltre 30.000 nuove vulnerabilità, con un aumento del 42% osservato nel 2024, sottolineando l’urgente necessità di strategie di gestione efficaci. Man mano che avversari, inclusi sofisticati gruppi sponsorizzati dallo stato come APT40, sfruttano rapidamente queste falle di sicurezza, le organizzazioni devono adottare una metodologia strutturata per la gestione delle vulnerabilità.

Il ciclo di vita della gestione delle vulnerabilità mira a colmare le lacune di sicurezza all’interno dell’infrastruttura IT di un’organizzazione. Il processo inizia con il rilevamento di potenziali falle tramite il monitoraggio continuo del sistema. Successivamente al rilevamento, queste debolezze di sicurezza sono valutate per il loro potenziale impatto e sfruttabilità, consentendo una correzione prioritaria. Le fasi conclusive comprendono l’implementazione delle correzioni necessarie e la redazione di rapporti dettagliati e documentazione, creando una difesa proattiva contro le minacce più recenti.

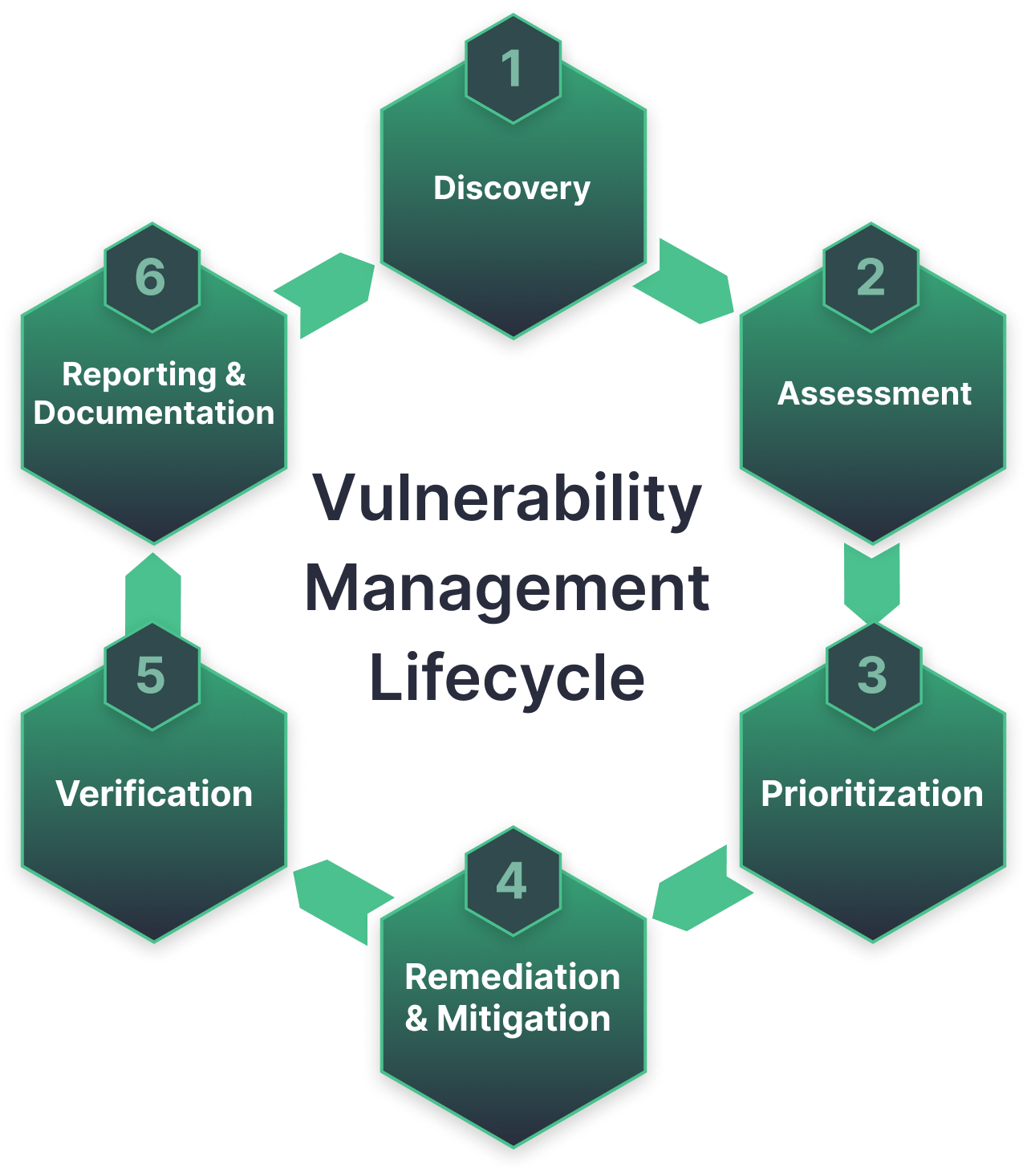

Il ciclo normalmente comprende sei fasi chiave volte a mantenere una postura di sicurezza inviolabile:

- Scoperta. Elencare tutti i beni IT che potrebbero contenere potenziali falle e mettere a rischio l’organizzazione.

- Valutazione. Valutare la gravità e le potenziali conseguenze delle falle di sicurezza identificate.

- Prioritizzazione. Classificare le lacune di sicurezza in base ai loro fattori di rischio per concentrare efficacemente gli sforzi di correzione.

- Correzione e Mitigazione. Implementare correzioni o patch per risolvere le vulnerabilità e istituire strategie di mitigazione per ridurre al minimo il loro impatto quando una risoluzione completa non è realizzabile.

- Verifica. Rivalutare e riprovare per assicurarsi che i problemi di sicurezza siano stati risolti efficacemente.

- Rapporti e Documentazione. Documentare tutti i dettagli del flusso di gestione delle vulnerabilità e i suoi risultati per gli stakeholder.

Gestendo continuamente le sei fasi sopra, i team di sicurezza possono costruire una difesa robusta riducendo al minimo i rischi di intrusione.

Fasi del Ciclo di Vita della Gestione delle Vulnerabilità

Scoperta

Il passo iniziale comporta un’identificazione completa di tutte le risorse all’interno della rete che potrebbero ospitare falle di sicurezza. Ottenere una comprensione approfondita dell’infrastruttura IT dell’organizzazione è fondamentale per verificare che nessuna risorsa sia trascurata, evitando così potenziali vettori di infezione.

Per garantire che i team di sicurezza raccolgano tutti i dati rilevanti per abilitare una scoperta esaustiva delle minacce, possono fare affidamento su Attack Detective di SOC Prime. La soluzione consente alle organizzazioni di rafforzare la loro postura SIEM con un piano operativo volto a massimizzare la visibilità delle minacce e affrontare le lacune della copertura di rilevamento, ottenere casi d’uso SIEM prioritizzati, facilmente configurabili e pronti per essere distribuiti come avvisi a basso rumore ma di alto valore, e fornire una capacità di ricerca delle minacce in tempo reale, ricercata e confezionata per eliminare i rischi di violazioni.

Valutazione

Una volta che tutti i componenti sono catalogati e classificati, queste risorse sono sottoposte a scansione e valutazione delle vulnerabilità per individuare quelle a rischio. Questa fase implica una valutazione delle problematiche identificate per determinare il loro potenziale impatto sulla postura di sicurezza dell’organizzazione. Metodi come il test di penetrazione e la modellazione delle minacce sono frequentemente utilizzati per replicare potenziali attacchi e valutare i rischi effettivi posti da queste debolezze di sicurezza.

Con il numero continuamente crescente di nuove vulnerabilità scoperte nel software popolare, il rilevamento proattivo dello sfruttamento delle vulnerabilità rimane uno dei casi d’uso di sicurezza più comuni. Threat Detection Marketplace di SOC Prime cura la più grande libreria mondiale di Detection-as-Code di algoritmi, affrontando qualsiasi attacco informatico o minaccia emergente in un SLA di 24 ore, inclusi oltre 1.000 pezzi di contenuto SOC per rilevare lo sfruttamento delle vulnerabilità.

Prioritizzazione

Dopo aver scoperto le lacune di sicurezza, è necessario valutarle e priorizzarle in base alla loro gravità, potenziale impatto e sfruttabilità. Normalmente, i team SOC utilizzano i seguenti criteri in questa fase:

- Valore delle Risorse. Basato sulla valutazione della prima fase, gli esperti di sicurezza dovrebbero considerare il valore della componente infrastrutturale che contiene il problema di sicurezza.

- Valutazioni CVE & CVSS. Questo può includere l’elenco di Common Vulnerabilities and Exposures (CVE) di MITRE o il Common Vulnerability Scoring System (CVSS). Tuttavia, la valutazione della criticità da sola non è sufficiente per prendere decisioni poiché il problema potrebbe essere presente in risorse di basso valore o avere un impatto commerciale limitato.

- Possibile Impatto sulle Attività Aziendali. Durante la prioritizzazione degli sforzi di correzione, i team di sicurezza dovrebbero determinare con precisione come le vulnerabilità possono influenzare le operazioni aziendali, inclusi l’interruzione dei servizi, la perdita di dati e le perdite finanziarie.

- Rischio di Sfruttamento. Questo si riferisce alla probabilità che una falla all’interno di un sistema IT venga scoperta e utilizzata da un attore minaccioso per causare danni.

- Esposizione. Questo rappresenta quanto accessibile è la vulnerabilità agli avversari. Se la risorsa vulnerabile è pubblicamente accessibile, è più probabile che venga presa di mira.

Questa fase è essenziale per ottimizzare l’allocazione delle risorse e concentrare gli sforzi sulle minacce significative. Per assistere i difensori nell’operazionalizzare efficacemente l’intelligence sulle minacce, Threat Detection Marketplace di SOC Prime fornisce ai difensori un contesto completo delle minacce collegato agli algoritmi di rilevamento che affrontano le minacce più recenti o esistenti, incluse le descrizioni CVE, POC di sfruttamento, riferimenti CTI e MITRE ATT&CK, mitigazione e collegamenti ai media.

Correzione e Mitigazione

Una volta che i team di sicurezza hanno una lista prioritaria delle falle di sicurezza, il passo successivo è affrontare le minacce potenziali. Esistono tre approcci alla risoluzione delle vulnerabilità:

- Correzione. Affrontare una vulnerabilità per impedire il suo sfruttamento implica misure come patchare un bug del sistema operativo, rettificare una configurazione errata o eliminare una risorsa vulnerabile dalla rete. Tuttavia, la correzione non è sempre realizzabile. Talvolta, le soluzioni complete non sono immediatamente disponibili, come nel caso delle vulnerabilità zero-day. In altri casi, il processo di correzione può essere eccessivamente dispendioso in termini di risorse.

- Mitigazione. Comprende strategie progettate per complicare la capacità di un attaccante di sfruttare una vulnerabilità o ridurre i danni causati dal suo sfruttamento, senza risolvere completamente la lacuna di sicurezza. Ad esempio, applicare misure di autenticazione e autorizzazione più rigorose all’interno di un’applicazione web può ostacolare gli attaccanti nel compromettere gli account. Analogamente, la creazione di piani di risposta agli incidenti per le vulnerabilità identificate può aiutare a mitigare gli effetti negativi degli incidenti informatici. I team di sicurezza ricorrono spesso alla mitigazione quando una correzione completa è inattuabile o proibitivamente costosa.

- Accettazione. In casi molto limitati, alcune vulnerabilità sono considerate di impatto così basso o improbabili da essere sfruttate che affrontarle potrebbe non giustificare il costo. In tali casi, l’organizzazione potrebbe scegliere di accettare il rischio posto dalla vulnerabilità.

Verifica

Per verificare il successo dell’intervento e della mitigazione, il team SOC esegue scansioni e test di follow-up sugli asset recentemente affrontati. Questi audit mirano a confermare che tutte le vulnerabilità identificate siano state risolte e che non siano emersi nuovi problemi dai rimedi.

Oltre a questa rivalutazione mirata, il team di sicurezza svolge anche una revisione più ampia della rete. Questo include l’identificazione di nuove vulnerabilità che potrebbero essere sorte dall’ultima scansione, la valutazione della rilevanza delle mitigazioni obsolete e l’annotazione di eventuali altri cambiamenti che potrebbero richiedere ulteriori interventi. I risultati di queste attività offrono preziosi approfondimenti per la fase successiva del ciclo di gestione delle vulnerabilità.

Rapporti e Documentazione

Nella fase conclusiva, i team di sicurezza registrano meticolosamente i risultati dell’ultimo ciclo, dettagliando le vulnerabilità scoperte, le azioni correttive intraprese e i risultati ottenuti. Questi rapporti dettagliati vengono poi diffusi ai principali stakeholder, come dirigenti, gestori di asset e responsabili della conformità.

Inoltre, il team di sicurezza esegue una valutazione completa delle prestazioni del ciclo. Questo include l’analisi di metriche critiche come il tempo medio di rilevamento (MTTD), il tempo medio di risposta (MTTR), il conteggio delle vulnerabilità critiche e i tassi di ricorrenza. Tracciare queste metriche nel tempo stabilisce un parametro di riferimento delle prestazioni per il programma di gestione delle vulnerabilità e individua le aree che necessitano di miglioramento. Gli approfondimenti ottenuti da ogni ciclo vengono utilizzati per perfezionare e migliorare gli sforzi futuri.

Seguendo diligentemente queste fasi, le organizzazioni possono adottare una posizione proattiva in materia di cybersicurezza, identificando e affrontando efficacemente potenziali vulnerabilità prima che possano essere sfruttate da entità malevole.

Vantaggi del Ciclo di Vita della Gestione delle Vulnerabilità

Implementare un ciclo di vita della gestione delle vulnerabilità migliora la strategia di cybersicurezza di un’organizzazione, rafforzandone la capacità di proteggere le risorse e mantenere difese solide. Il ciclo offre una serie di vantaggi che nel complesso contribuiscono a un ambiente IT più sicuro e resiliente.

Visibilità Completa Basata su Approfondimenti Guidati dai Dati. La scansione regolare delle vulnerabilità e l’applicazione tempestiva delle patch ostacolano significativamente gli attaccanti dal compromettere i sistemi. Questo consente ai team di sicurezza di rilevare e valutare sistematicamente potenziali debolezze, offrendo dati critici per decisioni informate sul rischio e sulla sicurezza. Questa comprensione approfondita consente di adattare le misure di sicurezza per affrontare specifiche vulnerabilità, migliorando così le strategie complessive di mitigazione del rischio.

Difesa Cibernetica Proattiva. Solide pratiche di gestione delle vulnerabilità consentono alle organizzazioni di affrontare e mitigare le vulnerabilità prima che gli attaccanti possano sfruttarle. Questo atteggiamento proattivo riduce la probabilità di attacchi riusciti, minimizza i potenziali danni e migliora la postura di sicurezza complessiva dell’organizzazione. Anticipando le potenziali minacce e identificando tempestivamente i punti ciechi di sicurezza che potrebbero influire sulla sicurezza dell’organizzazione, le organizzazioni possono mantenere una difesa robusta, proteggendo efficacemente le loro risorse e dati contro attacchi cibernetici di qualsiasi scala e complessità.

Ottimizzazione dell’Allocazione delle Risorse. L’identificazione e la mitigazione dei rischi di sicurezza aiutano le organizzazioni a minimizzare i tempi di inattività del sistema e proteggere i propri dati. Migliorare il processo di gestione delle vulnerabilità riduce anche i tempi di recupero dopo gli incidenti. Integrare il ciclo di vita della gestione delle vulnerabilità nella strategia di cybersicurezza consente un’allocazione più efficiente del tempo e delle risorse monetarie, priorizzando le debolezze di sicurezza in base al rischio e all’impatto. Questo garantisce che le risorse dell’organizzazione siano concentrate sui problemi più critici, risultando in una gestione delle vulnerabilità più efficace ed efficiente.

Approccio Strutturato alla Validazione delle Misure di Sicurezza. Il ciclo di vita della gestione delle vulnerabilità fornisce ai team di sicurezza un processo standardizzato per verificare l’efficacia dei controlli e degli sforzi di correzione, garantendo il miglioramento continuo delle misure di sicurezza. Questo approccio strutturato produce risultati più affidabili, consente alle organizzazioni di automatizzare flussi di lavoro cruciali e massimizza il valore degli investimenti in sicurezza. La convalida continua aiuta a mantenere una postura di sicurezza robusta e ad adattarsi al panorama della cybersicurezza in costante evoluzione.

Ciclo di Vita della Gestione delle Vulnerabilità Secondo le Linee Guida NIST

Per decenni, la gestione delle patch aziendali è stata un problema controverso, con il personale della sicurezza e del business/missione che spesso deteneva opinioni contrastanti. Le organizzazioni affrontano frequentemente la sfida di bilanciare i compromessi tra il rapido dispiegamento e i test approfonditi. Distribuire patch rapidamente riduce la finestra di opportunità per gli attaccanti, ma aumenta il rischio di interruzioni operative a causa di test insufficienti. NIST ha rilasciato la sua Pubblicazione Speciale 800-40r4, guida alla Pianificazione della Gestione delle Patch Enterprise: Manutenzione Preventiva per la Tecnologia, destinata ad aiutare i CISO, i dirigenti della cybersicurezza e altri che gestiscono il rischio organizzativo associato all’uso del software ad affrontare queste sfide e adottare agevolmente un approccio strutturato alla gestione efficace delle patch.

La guida funge da manuale estensivo per creare ed eseguire un programma robusto di gestione delle patch aziendali. Sottolinea un approccio metodico che evidenzia la necessità di Scoperta delle Risorse e Valutazione delle Vulnerabilità per identificare e comprendere potenziali vulnerabilità. La guida sottolinea l’importanza di dare priorità alle risorse e alle vulnerabilità, il che aiuta a sviluppare un programma di patching informato ed efficace.

La NIST SP 800-40r4 presenta il patching come un elemento essenziale della manutenzione preventiva per le tecnologie informatiche, considerandolo una spesa necessaria affinché le organizzazioni possano adempiere alle loro missioni. Affronta le sfide comuni nella gestione delle patch aziendali e raccomanda di costruire una strategia completa per ottimizzare e operativizzare il processo di patching migliorando la riduzione del rischio. Implementare la manutenzione preventiva attraverso la gestione delle patch aziendali è cruciale per prevenire compromissioni, violazioni di dati, interruzioni operative e altri incidenti negativi.

La Pubblicazione Speciale di NIST dettaglia la necessità di dare priorità alle vulnerabilità individuate attraverso valutazioni del rischio strutturate, portando ad Azioni di Correzione e Mitigazione efficienti. Questo garantisce un dispiegamento mirato delle patch, tenendo conto dei piani di manutenzione e delle eccezioni, per affrontare le vulnerabilità in modo preciso.

Inoltre, la guida sottolinea l’importanza della Validazione e del Monitoraggio per verificare l’efficacia delle patch, supportata da solidi meccanismi di Reporting e Miglioramento Continuo che migliorano continuamente i processi di patching.

Incorporando questi componenti essenziali, la pubblicazione fornisce una guida dettagliata, offrendo preziosi approfondimenti e metriche azionabili che consentono alle organizzazioni di rafforzare la loro postura di cybersicurezza, garantire miglioramenti continui e rispondere efficacemente al panorama delle minacce in evoluzione.

Con la superficie di attacco in costante espansione, è imperativo per le organizzazioni progressiste trovare una soluzione di gestione delle vulnerabilità a prova di futuro che faciliti l’ottimizzazione delle risorse e consolidi le capacità di visibilità, valutazione e correzione. Affidandosi alla piattaforma di SOC Prime per la difesa cibernetica collettiva basata su intelligence globale sulle minacce, crowdsourcing, zero-trust e AI, le organizzazioni possono accelerare il loro ciclo di vita della gestione delle vulnerabilità e assicurarsi di poter difendersi proattivamente contro le minacce critiche ed eliminare i rischi di violazione dei dati.