Il metodo di scambio sicuro di chiavi crittografiche è stato introdotto da Whitfield Diffie e Martin Hellman nel 1976. L’aspetto interessante della coppia di chiavi pubblica e privata è che la chiave di decrittazione non può essere decifrata in alcun modo a partire dalla chiave di crittografia.

Questa caratteristica è esattamente ciò che viene sfruttato dagli attori del ransomware che cifrano i dati e richiedono pagamenti elevati in cambio di una chiave o chiavi di decrittazione (quando criptano directory e/o file separatamente) in modo che la vittima possa accedere nuovamente ai propri dati.

Tuttavia, le persone esperte in informatica forense digitale sanno che strumenti speciali possono aiutare a decrittare or recuperare anche i dati completamente distrutti. Anche i backup funzionano. È per questo che gli avversari hanno bisogno di un’altra leva per colpire i bersagli di alto profilo. E l’hanno trovata: il multi-estorsione. Le ricerche mostrano che nel 2021 c’è stato un aumento dell’85% nelle estorsioni rispetto al 2020, con 2.566 vittime esposte a siti di fuoriuscita di dati e minacciate di attacchi successivi.

Ecco perché è importante essere in grado di rilevare i primi segnali della presenza di ransomware. Tutti i modelli che si verificano prima dell’arrivo della richiesta di riscatto devono essere identificati prima che possano causare danni.

Secondo il Rapporto annuale di innovazione in Detection as Code di SOC Prime, il ransomware ha continuato ad essere una sfida urgente tra il 2021 e il 2022, con la crescente sofisticazione delle intrusioni e l’aumento dei volumi di attacchi ransomware di alto profilo.

Definizione di Rilevamento del Ransomware

Il rilevamento ransomware è un insieme di tecniche, processi e soluzioni utilizzate per identificare il comportamento degli avversari associato ai ransomware. Viene principalmente utilizzato a livello professionale come parte delle politiche di sicurezza informatica necessarie nei centri operativi di sicurezza (SOC) che lavorano per le imprese.

Potresti chiederti, perché rilevare il ransomware? Se ha già infettato un sistema, mostra una richiesta di riscatto e non c’è modo di tornare indietro. Sì, ma ci sono molte attività che vengono eseguite in background prima che appaia una richiesta di riscatto. Questo potrebbe includere la scoperta della rete, l’escalation dei privilegi, l’esfiltrazione dei dati e la crittografia. Gli analisti SOC vogliono riconoscere tutti questi comportamenti il prima possibile prima che raggiungano un punto di non ritorno. Dato che il ransomware è progettato anche per evitare il rilevamento, non è un compito facile.

Esempi di Rilevamento del Ransomware

Alcuni segni di attività sospette consentono ai ricercatori di sicurezza di suggerire una possibile presenza di ransomware. Gli attacchi alle imprese sono normalmente mirati con precisione, quindi gli attaccanti necessitano di un certo grado di maestria per infiltrarsi in un’entità altamente protetta, raggiungere i dati preziosi e iniziare a causare impatti. Mentre gli attori impiegano il loro tempo per pianificare la prossima mossa, è un’ottima opportunità per rilevarli.

Tipicamente, i seguenti sistemi digitali possono essere controllati per i primi segnali di ransomware:

- Rete

-

-

- Volumi di traffico anomali – potrebbero essere segni di esfiltrazione di dati.

- Accessi da una posizione sospetta – potrebbe essere un account compromesso o una connessione a un server C2.

- Download – controllare i download zero-click, specialmente attraverso connessioni wireless.

-

- Endpoint

-

-

- Attività pianificate – devono essere controllate per iniezioni.

- File – potrebbero essere dannosi o infetti.

- Sistema di firma del codice – controllare i certificati compromessi.

- Comunicazione – verificare phishing, lavoro da insider, attacchi man-in-the-middle.

-

- Cloud

-

-

- API – la maggior parte delle cose nel cloud sono abilitate dagli API, quindi è il punto più debole. Il piano di controllo potrebbe essere sfruttato per l’esecuzione.

- Vulnerabilità – potrebbero essere sfruttate in varie fasi degli attacchi. Anche quelle già patchate potrebbero riemergere con una nuova procedura avversaria che trova un modo per aggirare le patch precedenti.

- Strumenti da linea di comando – spesso abusati per cercare directory che memorizzano credenziali. Prova a rilevare scoperta di rete sospetta, movimento laterale ed escalation dei privilegi.

-

- Ambientazioni DevOps

-

-

- Strumenti di sviluppo – alcuni attaccanti mireranno a compromettere ambientazioni di sviluppo e CI/CD, toolchain e librerie open-source, il che è particolarmente difficile da rilevare.

- Segreti – la natura della pratica di codifica implica che gli sviluppatori abbiano più privilegi. Le loro credenziali, token di sessione, ecc., sono un obiettivo maturo per gli attacchi informatici.

- Vulnerabilità native – linguaggi di programmazione e algoritmi di crittografia naturalmente hanno molte vulnerabilità. Il loro comportamento è estremamente difficile da prevedere nella fase di codifica, mentre anche un singolo exploit può facilmente diventare virale attraverso migliaia di dipendenze.

-

L’architettura di cybersecurity potrebbe anche includere soluzioni come i sistemi di prevenzione delle intrusioni host (HIPS) che possono bloccare modifiche sospette, cioè crittografia. Firewall per applicazioni web (WAF), Sistemi di prevenzione delle intrusioni (IPS) e Sistemi di rilevamento delle intrusioni (IDS) possono essere utili. Anche la più piccola organizzazione elabora enormi quantità di dati ogni giorno, quindi ci deve essere un livello automatizzato che funzioni come rete di sicurezza per i volumi generali di traffico. Ricorda che molti di questi dispositivi (ad eccezione dei firewall stateful inspection) non considerano il contesto.

Come Funziona il Rilevamento del Ransomware?

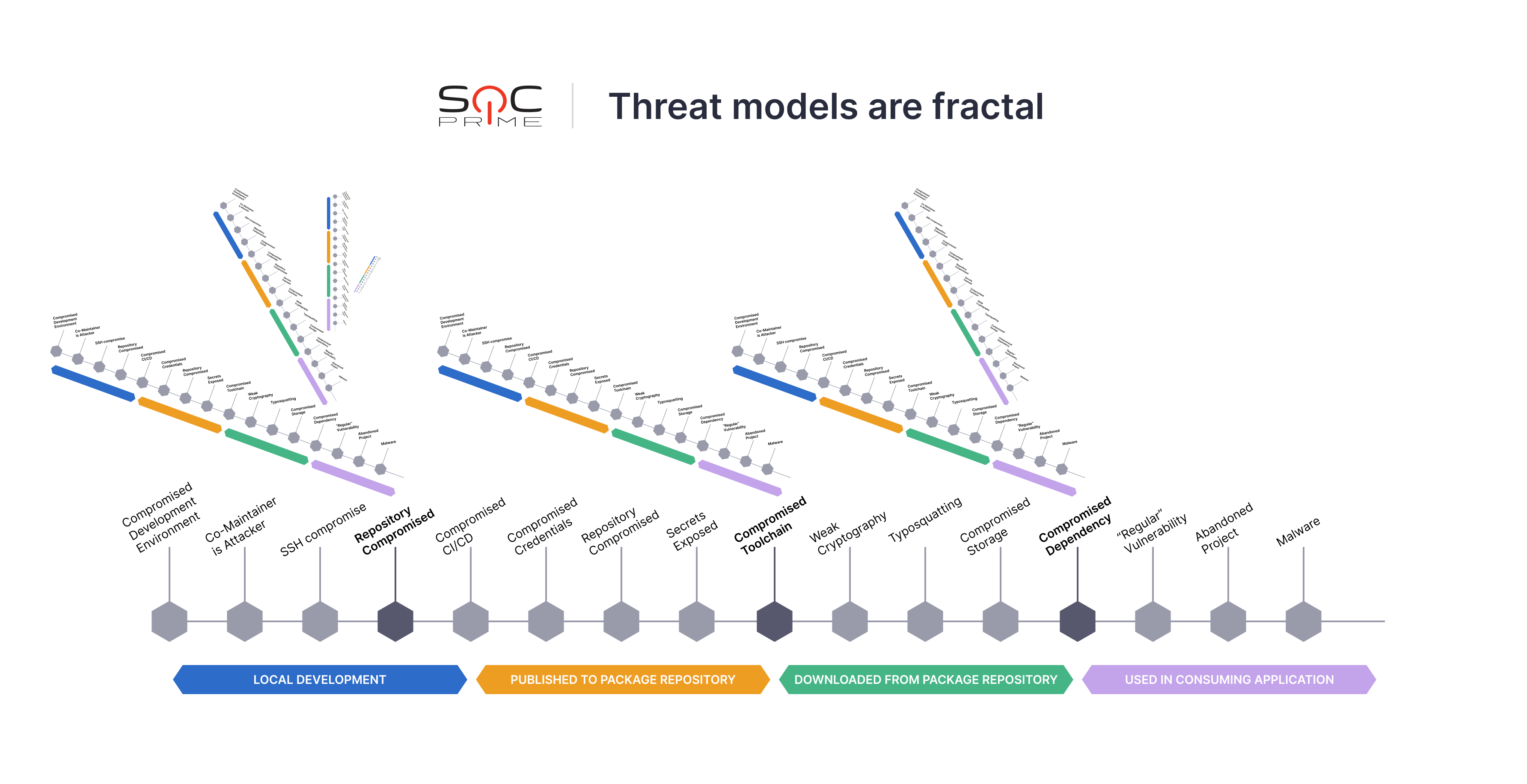

Come sai, i ransomware moderni sono molto più che semplici cifratori di dati con blocco dello schermo. Quindi, la pratica di rilevare ransomware potrebbe non riguardare solo il ransomware. Invece, gli analisti della sicurezza vogliono comprendere la salute generale delle loro reti per individuare i minimi segni di attività dannosa. In altre parole, questo potrebbe non sembrare molto incoraggiante, ma la catena di uccisione del ransomware potrebbe includere pacchetti di tutti i tipi di malware. C’è una tendenza a spostarsi a sinistra e a strumentalizzare le vulnerabilità in diversi stadi di una catena di fornitura software, come mostrato da Microsoft Research:

Tra l’altro, se l’organizzazione è nella lista dei principali attori (come una banca transcontinentale) o si occupa di infrastrutture critiche (come rifornimenti di petrolio, comunicazioni, ecc.), dovrebbero prestare particolare attenzione ai modelli pre-attacco. Il successo della ricognizione significa tutto per gli attaccanti APT; tuttavia, controlli di sicurezza strettamente tecnici non lo copriranno. Qui, le organizzazioni devono ritornare a politiche di rischio e informazioni che decidono di raccogliere o osservare. Anche le informazioni che condividono sono critiche, quindi una strategia PR deve essere valutata nel rischio. In realtà, un avvertimento FBI ufficiale dice che gli attori del ransomware tendono a monitorare fusioni e acquisizioni e a pianificare i loro attacchi precisamente in quel momento. Come fanno a sapere di eventi finanziari così importanti? Dalle notizie.

Quando si tratta di controlli tecnici di sicurezza, concentrati su ciò che can si monitora. Ad esempio:

- Analisi della rete in tempo reale. Qui vuoi guardare a ciò che accade a Est-Sud e Nord-Ovest, ma anche ai container, VM, ciò che fanno gli utenti, quali processi sono in esecuzione e da dove provengono. Servizi come Cisco Stealthwatch possono analizzare anche il traffico crittografato (ed è indipendente dal fornitore).

- Dati a riposo. Questo potrebbe essere un punto cieco che gli avversari usano volentieri. Cerca azioni sospette sullo storage di backup come scansioni, interruzioni di corrente e sincronizzazioni con il cloud. Un malware potrebbe stare in silenzio fino a quando il ransomware colpisce, e quindi bloccheranno il recupero dei dati. Potrebbe essere saggio sanificare i dati che non sono più in uso ed eseguire controlli di sicurezza regolari su ciò che viene mantenuto.

- Log. SIEM aggrega tutti i dati dalle fonti di log se configurato correttamente. Quindi, vengono applicate regole di rilevamento per cercare comportamenti dannosi. Se includi l’intelligence sulle minacce, l’IA può prendersi cura di alcuni casi. Ecco un elenco di fonti di dati che possono fornire log.

- File. I file sospetti vengono messi in quarantena e inviati all’analisi del malware. A volte, campioni dannosi vengono specificamente scaricati o catturati in un honeypot da analisti di sicurezza che vogliono decompilarli e vedere come funzionano. Maneggiare con cura!

Ora, esamineremo alcune delle tecniche di rilevamento del ransomware. Probabilmente hai sentito parlare di rilevamenti basati su firme, comportamenti e inganni, quindi prendiamo un approccio diverso.

Tecniche di Rilevamento del Ransomware

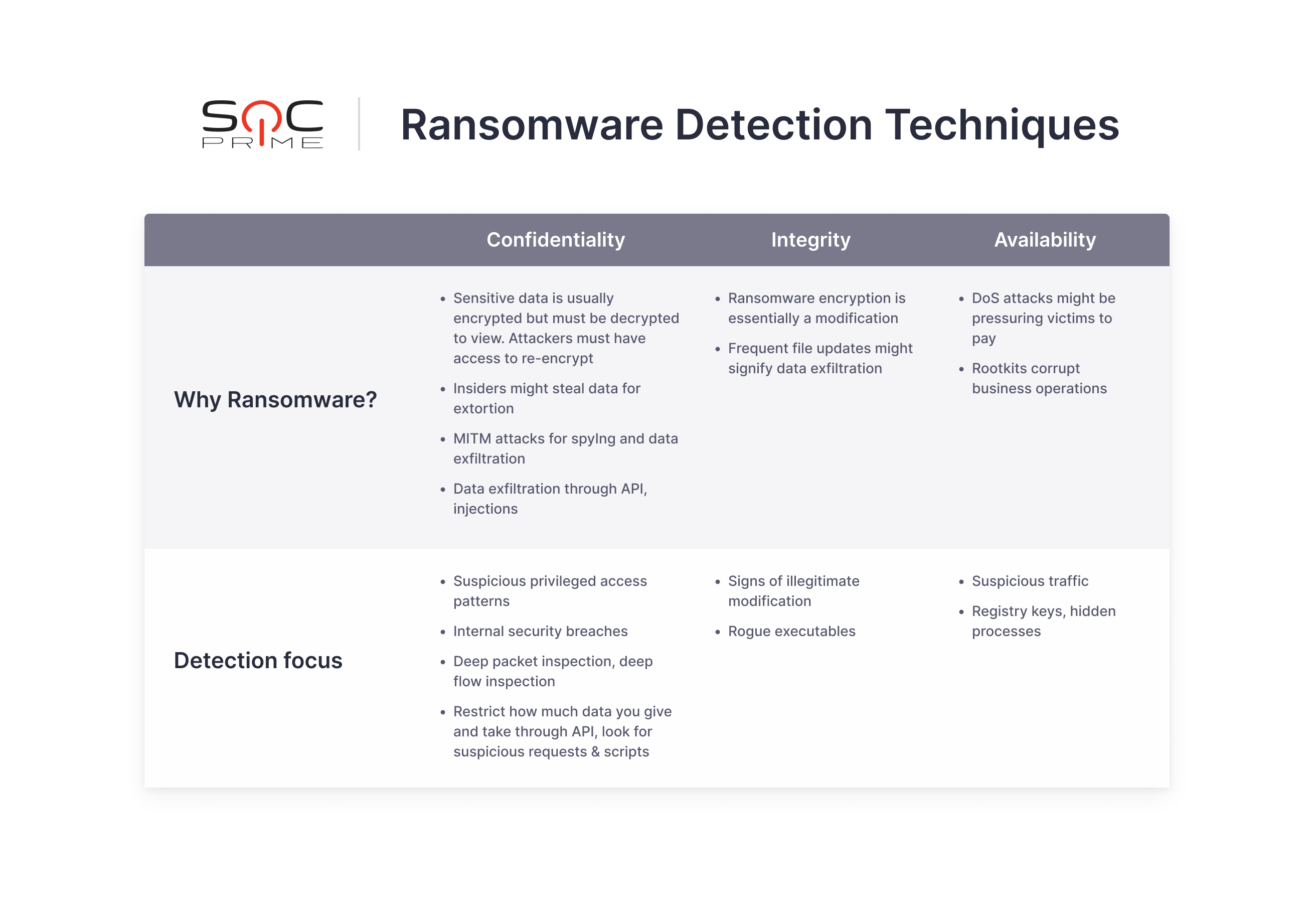

Nel rilevamento del ransomware, la triade di Riservatezza, Integrità e Disponibilità (CIA) dovrebbe essere sempre tenuta a mente. È il nucleo e lo scopo di ogni politica di sicurezza. Per quanto semplice possa sembrare, il rilevamento del ransomware può essere ridotto a tre termini principali:

Ovviamente, questo non è un elenco esaustivo. Puoi creare la tua tabella, attenendoti a concetti chiave come quelli sopra, e annotare idee utili che incontri. Organizzare i propri pensieri lungo la strada è estremamente importante perché, con le vaste quantità di informazioni da elaborare ogni giorno, alcuni pensieri preziosi potrebbero andare persi. Inoltre, ecco un rapporto strutturato sui TTP del ransomware mappati a MITRE ATT&CK®. Potrebbe aiutarti a concentrarti sulle tendenze del ransomware per dare priorità al rilevamento.

Alcune delle tecniche di rilevamento del ransomware potrebbero essere le seguenti.

Misure Preventive

Ovviamente, rilevare il ransomware non dovrebbe essere condotto senza la dovuta diligenza e cura. Perché se i dati sensibili e proprietari non sono opportunamente protetti, non ha senso aspettare per vedere cosa succede e rilevare tutto ciò che potrebbe arrivare.

Il processo di protezione dei dati solitamente inizia con la classificazione delle informazioni critiche per il business che sono in uso o a riposo. Alle diverse fonti informative vengono assegnate etichette di sensibilità. Una volta fatto questo, il team SOC può iniziare a configurare le basi di sicurezza informatica. Un custode dei dati può essere assegnato per mantenere la sicurezza del bene.

I controlli di sicurezza preventiva sono implementati a diversi livelli:

- Rete

Filtraggio del traffico, bilanciamento del carico. Blocco automatico di script e download dannosi

- Architettura Zero-Trust

Gestione degli accessi – basi del bisogno di sapere, separazione dei compiti

- Livello Software

Trusted Computing Base (TCB), analisi della composizione del software, test di sicurezza nella pipeline CI/CD (Test statici di sicurezza delle applicazioni (SAST), strumenti di scansione delle immagini dei container, Test dinamici di sicurezza delle applicazioni (DAST), Protezione automatica delle applicazioni runtime (RASP), Firewall applicazioni web (WAF))

- Livello Fisico

Trusted Platform Module (TPM), backup

Threat Hunting

Alcuni eventi potrebbero sembrare assolutamente legittimi in superficie, tuttavia, essere di natura dannosa. I controlli preventivi potrebbero non rilevarli. Neanche il rilevamento passivo. Quando un attacco così sofisticato si attiva, è tempo di fare un po’ di Threat Hunting. Nota che non è necessario avere un incidente di per sé. Invece, il presupposto del Threat Hunting è che qualcosa non va, ma non lo vediamo.

Il Threat Hunting può essere basato su tre principali approcci:

- Basato su ipotesi

- Basato su intelligence

- Personalizzato

Se vuoi saperne di più, salta alla nostra guida su Threat Hunting and Esempi di Ipotesi di Threat Hunting Considera anche di imparare su tracce di audit.

Nel complesso, il contesto che circonda un evento gioca un ruolo enorme nelle indagini di minacce personalizzate. Ad esempio, il comando integrato di Windows AT (at.exe) potrebbe essere potenzialmente utilizzato da un attaccante, ma potrebbe anche essere stato utilizzato da un amministratore. Ecco perché è essenziale controllare il contesto locale, come quali comandi sono stato pianificati. Un cacciatore di minacce potrebbe anche fare domande come:

- Cosa è successo prima?

- Cosa è successo dopo?

- Cos’altro è successo nella rete?

- Cosa è successo in altre reti (Threat Intelligence)

La consapevolezza situazionale e l’esperienza professionale di un Ingegnere della Sicurezza potrebbero essere vitali nel ridurre il tempo di identificazione e triage delle minacce critiche. Tuttavia, è anche necessario sfidare le tue ipotesi invece di cercare di raccogliere solo le prove che favorirebbero la tua teoria. Con il Threat Hunting basato su intelligence, potrebbe essere più facile sapere come rilevare il ransomware perché stai cercando specifiche occorrenze che corrispondono a quello che hai visto in un feed di intelligence sulle minacce.

Difesa a Strati

Il ragionamento logico dietro alla difesa a strati è semplice. Implementa la sicurezza su tutti i livelli dell’infrastruttura digitale per essere in grado di intercettare un attacco su ognuno di essi, oltre a essere in grado di identificare il ransomware in diversi modi. È come un’assicurazione: se un livello non cattura il malware, un altro potrebbe essere in grado di farlo.

Il successo dei controlli di rilevamento dipende in gran parte dalla capacità di fornire un flusso costante di algoritmi di rilevamento pertinenti mirati a identificare diversi modi di sfruttamento delle vulnerabilità. Per accelerare il processo di rilevamento e il riuso del codice su diversi strumenti e soluzioni, potrebbe essere utilizzato un formato Sigma indipendente dal fornitore. Esplora il motore di ricerca delle minacce informatiche di SOC Prime per trovare un ricco pool di regole Sigma per il rilevamento dei ransomware, arricchito con intelligenza pertinente e mappatura MITRE ATT&CK per un’indagine sulle minacce informatiche più snella.

Revisiona e Migliora

Infine, nessuna politica di sicurezza è abbastanza buona da durare per sempre. Valutazioni, analisi e revisioni regolari sono necessarie per mantenere la massima efficienza delle attività di rilevamento del ransomware.

Gli esperti di sicurezza si chiedono spesso: come possiamo essere sicuri che le regole di rilevamento funzionino davvero?

Uno dei modi interessanti per farlo è stato introdotto dal Direttore del Rilevamento e Risposta di Google, Tim Nguyen. Dice che “Buono è una questione di revisione manuale e scrutinio.” A Google, hanno revisioni settimanali dei casi, confrontando metriche come il tempo di triage e la risposta effettiva a una minaccia. Questo è un approccio fresco, opposto al monitoraggio del Tempo Medio di Rilevamento (MTTD).

I ransomware più pericolosi nel 2022

GuidePoint Research and Intelligence Team rivela che Lockbit 2.0 è stato l’attore di ransomware più coerente che ha attaccato 208 vittime nel secondo trimestre del 2022. Altri gruppi attivi menzionati nel rapporto sono Conti, Alphv e Blackbasta. Il paese più mirato, secondo i ricercatori, è stato gli Stati Uniti. Nel giugno 2022, è stata rilasciata una nuova versione di Lockbit 3.0 ma l’attività degli operatori di ransomware da allora non è coperta nel rapporto.

Digital Shadows ha visto un aumento dell’attività ransomware nel secondo trimestre rispetto al primo trimestre, 2022. Discutono anche della famigerata chiusura di Conti dopo una massiccia fuga di dati e un falso attacco di Lockbit a Mandiant dopo che quest’ultima ha rivelato alcune informazioni. Malgrado la caduta dei giganti e la chiusura di molti siti di fuga di dati, un numero crescente di nuovi arrivati ha mostrato una crescita rapida. Black Basta è anche menzionato come uno dei più attivi. Dopo gli ultimi raid e arresti di REvil, i ricercatori hanno visto anche qualche attività, ma non di successo notevole.

TechTarget ha creato un database di attacchi ransomware – dai un’occhiata per uno sguardo rapido agli ultimi attacchi. Inoltre, il gruppo di analisi delle minacce di Google (TAG) ha recentemente pubblicato aggiornamenti importanti sull’attività post-Conti basata sui risultati CERT-UA e sulla loro ricerca da aprile ad agosto 2022.

Ultime Rilevamenti Ransomware

Seguire la linea temporale e il contesto di ogni minaccia può essere travolgente. Gli ingegneri della sicurezza possono usare il motore di ricerca delle minacce informatiche di SOC Prime per tracciare i rilevamenti delle ultime minacce. Accesso immediato a regole Sigma, così come formati di query specifici del fornitore, aiuta a ridurre il tempo di triage pur mantenendo il controllo della copertura TTP. Ogni rilevamento è mappato a MITRE ATT&CK e viene fornito con tutto il contesto CTI pertinente.

Controlla qui le più calde regole di rilevamento ransomware:

E se senti che ti piacerebbe contribuire e monetizzare la tua esperienza informatica, scopri il nostro Programma Threat Bounty – un’iniziativa di crowdsourcing in cui ingegneri della sicurezza di tutto il mondo collaborano, arricchendo il nostro continuo flusso di contenuti Detection-as-Code.