INTRODUZIONE

Molti team di sicurezza stanno utilizzando MITRE ATT&CK® per avanzare nella maturità delle loro capacità di rilevamento e risposta. L’arsenale di strumenti EDR, log degli eventi, e strumenti di triage dei team di sicurezza sta aprendo il racconto di ciò che sta accadendo sugli endpoint. Tuttavia, le anomalie sono normali e questi allarmi e fonti di dati devono essere triageati per portare avanti le azioni di risposta o il filtraggio. Questo progetto MITRE fornisce ai difensori in evoluzione una base di conoscenze e risorse che possono essere utilizzate come strumenti per comprendere gli attacchi e, quindi, le regole e i metodi per il rilevamento. Utilizzando ATT&CK per questa riflessione personale ti aiuterà a progredire nel mondo della cybersecurity.

REQUISITI

Un laboratorio che esegue almeno un singolo host Windows 10 o Windows 11 è fondamentale per qualsiasi progresso personale dei difensori. Andare avanti senza pratica in un ambiente di laboratorio isolato porterà solo a una comprensione superficiale delle tecniche ATT&CK. Utilizzare un computer non isolato per testare le tecniche degli avversari non è consigliato. Raccomando vivamente, come minimo, di aumentare le impostazioni di logging (PowerShell, linea di comando dei processi, ecc.), installando e configurando Sysmon, e avere ProcMon and Wireshark in esecuzione in ogni momento.

COME PUÒ GUIDARE IL QUADRO ATT&CK DI MITRE AIUTARE?

Iniziamo innanzitutto a vedere cosa rappresenta ATT&CK. Comunemente indicato dalla comunità come un “quadro”, i creatori di ATT&CK lo definiscono una “base di conoscenze”. ATT&CK è stato creato da MITRE per documentare le tecniche degli attaccanti da utilizzare nelle emulazioni degli avversari. La “CK” in ATT&CK significa “Conoscenza Comune”. Le tattiche e le tecniche documentate in ATT&CK riflettono reali comportamenti avversari. Pertanto, ogni difensore dovrebbe essere consapevole di ogni tattica e tecnica.

Tutorial MITRE ATT&CK: Prima di iniziare

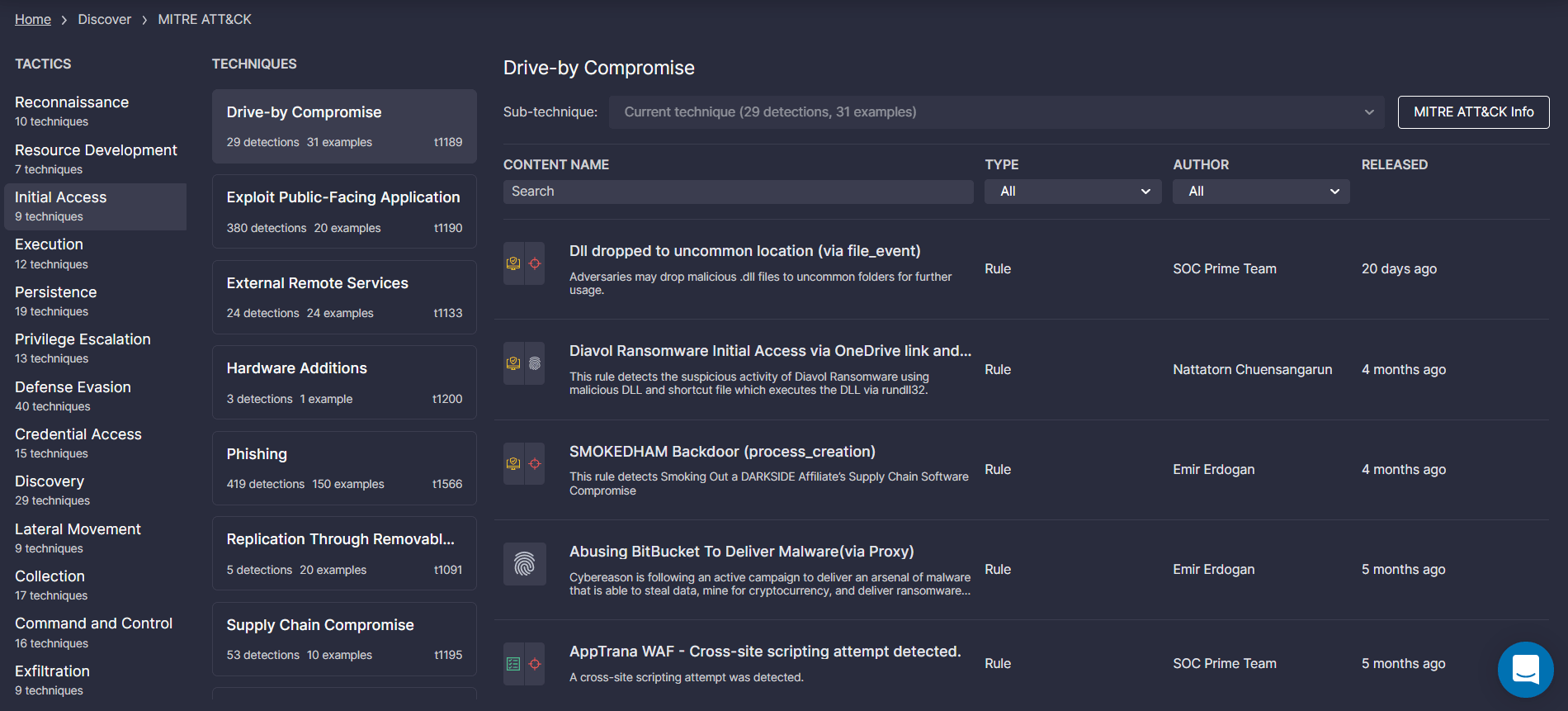

Devi identificare un luogo dove conservare le note su ogni tecnica. Un modo semplice è tramite lo strumento MITRE ATT&CK Navigator, che ha la capacità di scaricare la matrice in un file Excel. Inoltre, la piattaforma di Detection as Code di SOC Prime fornisce una selezione di contenuti di rilevamento centrata sulla minaccia allineata al più recente quadro ATT&CK con la capacità di approfondire le tattiche, le tecniche e le sotto-tecniche correlate.

MITRE Attack Navigator:

https://mitre-attack.github.io/attack-navigator/enterprise/

Risorse ATT&CK alimentate dalla piattaforma di SOC Prime:

https://tdm.socprime.com/mitre/

Ecco alcune note suggerite da prendere:

- Scrivi la tua descrizione della tecnica.

- Trova e conserva una copia del codice PoC (Proof of Concept).

- Conserva una copia delle firme scritte o delle idee di rilevamento.

- Conserva una copia (o un link) a strumenti gratuiti e open source utili per indagare la tecnica post-compromissione.

- Documenta le risorse più utili che hai identificato per ogni tecnica.

- Segui gli esperti che hai trovato maggiormente influenti per la tua comprensione.

COME UTILIZZARE ATT&CK: GUIDA GENERALE

1. Identifica le Tecniche ATT&CK

Il metodo più rapido e semplice per utilizzare le fonti di dati ATT&CK per il progresso personale è iniziare ad approfondire ogni tecnica elencata nella matrice ATT&CK da sinistra a destra. Questo approccio forza bruta ti porterà attraverso ciascuna tecnica; tuttavia, potrebbe non essere il più efficiente per garantire che tu stia maturando rapidamente nelle aree che contano di più.

Ecco alcune realtà delle tecniche ATT&CK che dovrebbero influenzare come ti avvicini all’uso di esse per guidare l’apprendimento:

- Alcune tecniche sono più difficili da comprendere e agire rispetto ad altre; non vuoi essere sopraffatto da tecniche complesse.

- Alcune tecniche sono molto specifiche e alcune sono “ampie”; ne parlerò meglio più avanti.

- Alcune tecniche sono più comunemente utilizzate dagli avversari rispetto ad altre. Ad esempio, le tecniche che abusano di .NET sono diventate più comuni poiché i team di sicurezza hanno posizioni migliori contro gli attacchi PowerShell.

Fortunatamente, Travis Smith di Tripwire ha rilasciato una personalizzazione quadro ATT&CK basata sulla sua esperienza di insegnamento per identificare metodi più semplici da quelli più difficili. Non aver paura di saltare e tornare su una tecnica se scopri che certe tecniche sono più difficili da comprendere.

Per ulteriori dettagli, consulta le seguenti risorse:

Nota: Tieni presente che man mano che ATT&CK si evolve, queste matrici personalizzate potrebbero diventare obsolete.

2. Leggi la Pagina della Tecnica MITRE ATT&CK Ogni tecnica elencata in ATT&CK è generalmente più complessa del sommario di circa 1.000 parole fornito da MITRE. Ad esempio, “drive by compromise”, elencata come la prima tecnica nell’angolo in alto a sinistra della matrice, è una tecnica molto ampia. Esistono molti metodi che si adattano a questa tecnica, come il targeting delle estensioni del browser, dei bug del browser o dei bug del sistema operativo. Il rilevamento e la comprensione di questi metodi possono differire estremamente. Ad esempio, rilevare un file flash dannoso è diverso dal rilevare JavaScript dannoso. Un exploit file flash è probabilmente contenuto nel formato SWF e probabilmente coinvolge l’analisi di ActionScript, mentre un exploit basato su JavaScript è un file di testo semplice e probabilmente prende di mira il motore JavaScript del browser.

Each technique listed in ATT&CK is generally more involved than the ~1,000-word summary MITRE provides. For instance, “drive by compromise” listed as the first technique in the top-left of the matrix is a very broad technique. Many methods that fit this technique exist, such as targeting browser extensions, browser bugs, or operating system bugs. The detection and understanding of these methods can differ extremely. For instance, detecting a malicious flash file is different from detecting malicious JavaScript. A flash file exploit is likely contained in the SWF format and probably involves analyzing ActionScript, while a JavaScript-based exploit is a plain text file and likely targets the browser’s JavaScript engine.

Il materiale fornito da MITRE su ogni pagina ATT&CK è una buona introduzione alla tecnica. Generalmente ti fornirà il linguaggio e abbastanza informazioni per guidarti in ulteriori ricerche. Per molte tecniche, la lettura della descrizione ATT&CK probabilmente ti lascerà con più domande che risposte. Questo è un bene.

Cose da considerare

Mentre leggi la ATT&CK Ogni tecnica elencata in ATT&CK è generalmente più complessa del sommario di circa 1.000 parole fornito da MITRE. Ad esempio, “drive by compromise”, elencata come la prima tecnica nell’angolo in alto a sinistra della matrice, è una tecnica molto ampia. Esistono molti metodi che si adattano a questa tecnica, come il targeting delle estensioni del browser, dei bug del browser o dei bug del sistema operativo. Il rilevamento e la comprensione di questi metodi possono differire estremamente. Ad esempio, rilevare un file flash dannoso è diverso dal rilevare JavaScript dannoso. Un exploit file flash è probabilmente contenuto nel formato SWF e probabilmente coinvolge l’analisi di ActionScript, mentre un exploit basato su JavaScript è un file di testo semplice e probabilmente prende di mira il motore JavaScript del browser., dovresti tenere a mente quanto segue:

-

Quali termini sono vaghi per me?

Ad esempio, cos’è “ActionScript”?

-

Quanti avversari sono elencati come utilizzatori di questa tecnica?

Generalmente, più avversari sono elencati, più comune e facile da abusare potrebbe essere la tecnica.

-

Quanto è specifica questa tecnica?

Alcune tecniche sono molto specifiche ed è possibile che non richiedano tanto ulteriori ricerche quanto una tecnica ampia.

- Quali strumenti offensivi sono elencati come associati a questa tecnica e sono open source o disponibili per i test?

3. Fare un po’ di ricerca

Per ogni tecnica, ci sono un’abbondanza di risorse situate in fondo alla pagina. Generalmente, le risorse copriranno la segnalazione delle implementazioni delle tecniche da parte degli avversari. Le migliori risorse per aumentare la tua comprensione sono quelle che entrano nell’implementazione tecnica delle tecniche e forniscono collegamenti alla ricerca offensiva o agli strumenti utilizzati dagli avversari. Inoltre, assicurati di controllare qualsiasi rapporto di ricerca offensiva originale o post del blog sulla tecnica.

Cose da considerare:

Mentre leggi le risorse, dovresti tenere a mente quanto segue:

-

Quali nomi sono vaghi per me?

Ad esempio, cos’è “ActionScript”?

- Quali strumenti offensivi sono elencati come associati a questa tecnica e sono open source o disponibili per i test?

- È disponibile il PoC Code o ci sono screenshot del codice utilizzato per implementare la tecnica?

- Quali meccanismi di prevenzione e rilevamento vengono presentati dal ricercatore? Chiamano specificamente la tecnica?

- Quali strumenti o tecniche sono disponibili per rilevare questa tecnica post-compromissione?

- Ho coperto tutti gli aspetti di questa tecnica? Ci sono metodi aggiuntivi di questa tecnica che non ho coperto?

- Gli autori di questa pubblicazione hanno pagine GitHub, post sul blog, un account Twitter, ecc.?

4. Esplorare Risorse Aggiuntive (Ricerca)

Poiché ATT&CK è una base di conoscenze comune, esistono molte risorse da parte dei ricercatori che non sono necessariamente legate ad ATT&CK. Le risorse possono aggregare esempi specifici di tecniche, identificare determinate rilevazioni e pubblicare ricerche offensive sulle tecniche.

Ecco alcuni dei miei link preferiti che coprono le tecniche avversarie in ATT&CK, e molti includono riferimenti a risorse aggiuntive:

- Progetto Living of the Land Binaries and Scripts su GitHub:

- Sito web e blog di Sean Metcalf

- Roberto Rodriguez’s Threat-Hunter Playbook su GitHub:

- Poster SANS

- Blog di Casey Smith

- Blog di Adam Hexacorn

Fortunatamente per noi, molte di queste tecniche sono state spiegate anche dai ricercatori di sicurezza nelle conferenze negli anni. Ecco alcuni classici:

- Difendere contro gli Attacchi PowerShell – Lee Holmes

- Abuso della Strumentazione di Gestione di Windows – Matt Graeber

- Progettare Backdoor DACL Active Directory – Andy Robbins e Will Schroeder

Cose da considerare:

See Passo 3.

5. Condurre un’Emulazione (Emulare)

Nota: Non scaricare strumenti di emulazione a meno che non possiedi la rete o hai un permesso esplicito. Gli strumenti di emulazione sono spesso segnalati dagli Anti-Virus e possono contenere exploit.

Emulare una tecnica in un laboratorio isolato è ottimo. Il codice PoC fornisce ai difensori una finestra per padroneggiare la comprensione di un attacco. Esistono molti script di emulazione gratuiti e codice PoC, e questi insiemi di strumenti forniscono una finestra sulla tecnica sotto forma di un codice semplificato. Semplicemente eseguire il codice e guardare il risultato non è sufficiente. Si dovrebbe tentare di leggere il codice linea per linea per comprendere la tecnica. Inoltre, i log catturati nativamente dal sistema operativo, da Sysmon, da ProcMon dovrebbero essere rivisti. In alcuni casi, potrebbe essere utile catturare ulteriore telemetria con strumenti come Wireshark, debugger, monitor API, dump di memoria, ecc. Inoltre, l’esecuzione di strumenti di forensics dopo l’emulazione (come quelli resi disponibili da Eric Zimmerman) potrebbe essere vantaggiosa a seconda della tecnica.

Scrivere e testare il rilevamento di quella tecnica è un altro ottimo modo per comprendere l’attacco e i limiti e il contesto dell’allerta su quell’evento. Oggi, molte regole sono condivise tramite SIGMA, un formato di linguaggio generico per più sistemi SIEM.

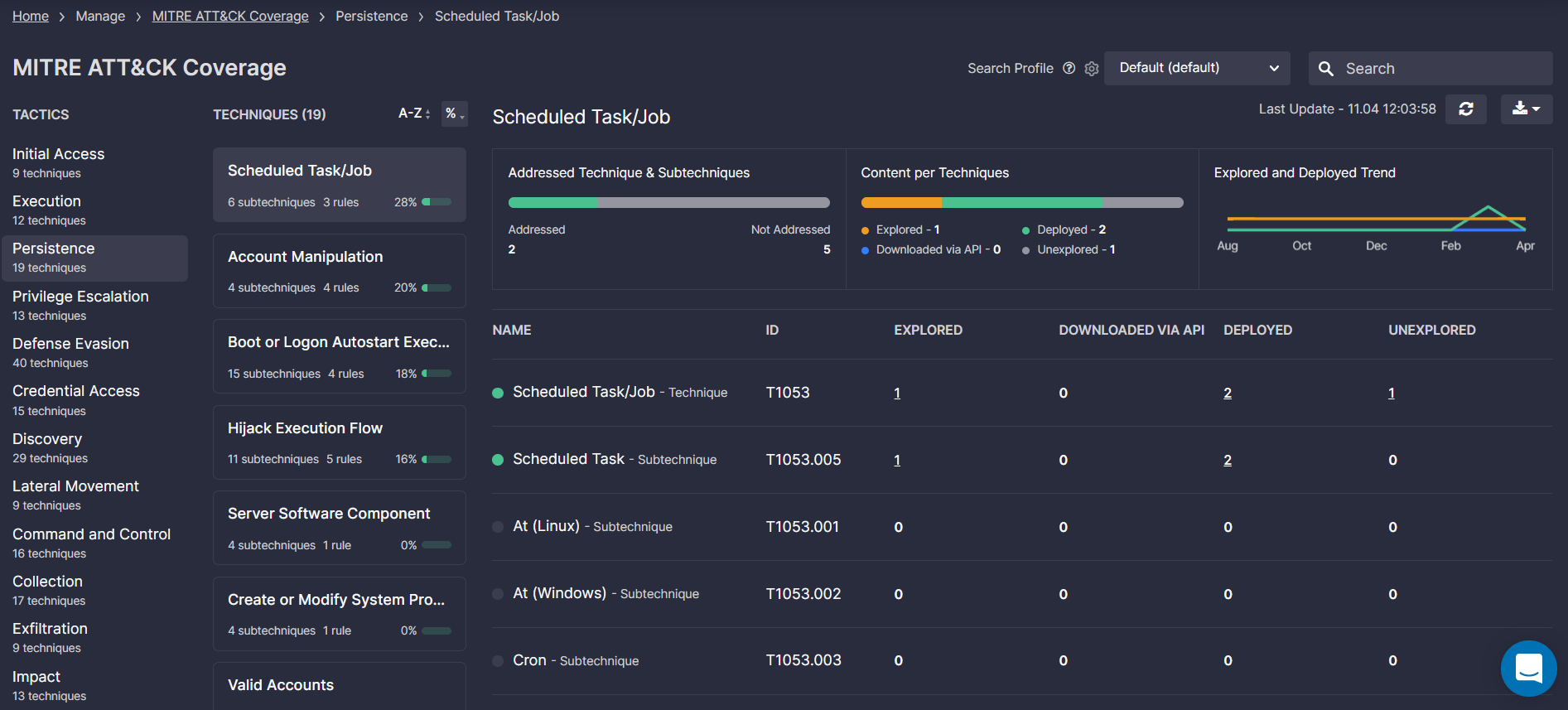

La piattaforma Detection as Code di SOC Prime fornisce nativamente oltre 130.000 rilevamenti basati su Sigma curati tramite abbonamento a oltre 20 formati SIEM e XDR che includono emulazioni e regole per la maggior parte delle tecniche disponibili nell’ultimo quadro ATT&CK. Crea un account gratuito su https://tdm.socprime.com/ e raggiungi l’ultimo contenuto di rilevamento su misura per il profilo delle minacce della tua organizzazione e lo strumento di sicurezza in uso. Con il Dashboard di Copertura MITRE ATT&CK , puoi monitorare le metriche in tempo reale sulla copertura delle minacce e valutare il progresso nel tempo sulle tecniche ATT&CK affrontate, tattiche e sub-tecniche con i contenuti dalla piattaforma SOC Prime.

Alcune tecniche possono essere incredibilmente difficili da comprendere o replicare senza una formazione avanzata e sperienza. È normale, anche dopo aver condotto un’emulazione, guadagnato intuizioni sulla tecnica o persino scritto il tuo codice, di non comprendere completamente cosa stia accadendo. Se sei arrivato fin qui e hai domande persistenti, contattare mentori o ricercatori direttamente potrebbe essere utile.

Cose da considerare

Mentre leggi le risorse, dovresti tenere a mente quanto segue:

- Posso cambiare / alterare il PoC per evitare il rilevamento?

- Sono disponibili PoCs aggiuntivi che si inseriscono in questa tecnica ma usano un metodo diverso?

LIMITAZIONI di ATT&CK

Tempestività

Il tempo dalla scoperta o dalla richiesta per una nuova tecnica da pubblicare alla tecnica pubblicata può richiedere diversi mesi. Alternative come seguire i ricercatori su Twitter sono un ottimo modo per anticipare il gioco. Tuttavia, separare il segnale dal rumore con il diluvio di informazioni che viene condiviso può essere un compito arduo.

Profondità

Non tutti gli argomenti applicabili alla cybersecurity sono coperti dalle tecniche ATT&CK. Ad esempio, probabilmente non si imparerà sulle complessità degli exploit basati su use-after-free. Esaminare altri quadri e basi di conoscenze come il Common Weaknesses Enumeration di MITRE può aiutare qui.

Unisciti alla piattaforma Detection as Code di SOC Prime per la difesa informatica collaborativa, la caccia alle minacce e la scoperta per combattere efficacemente le minacce digitali con la potenza di una comunità globale di oltre 20.000 esperti di sicurezza.