L’ingegneria del rilevamento delle minacce (DE) è più complessa di quanto possa sembrare inizialmente. Va ben oltre il rilevamento di eventi o attività anomale. Il processo DE include il rilevamento di stati e condizioni, il che è spesso più applicabile alla risposta agli incidenti o alla digital forensics. Come Florian Roth menziona nel suo blog, la definizione di ingegneria del rilevamento “dovrebbe essere considerata in fase di sviluppo.” Queste operazioni di sicurezza richiedono competenze nella comprensione delle tattiche, tecniche e procedure impiegate dagli attori delle minacce e nella traduzione di tale conoscenza in strategie di rilevamento efficaci.

L’ingegneria del rilevamento riguarda lo sviluppo di un ambiente all’interno di un’organizzazione in cui diversi team collaborano per affrontare meglio i rischi e mirare alle potenziali minacce. L’ingegneria del rilevamento implica la progettazione, lo sviluppo, il collaudo e la manutenzione della logica di rilevamento delle minacce. Questa logica di rilevamento delle minacce può essere una regola, un modello o persino una descrizione testuale. L’ambito del DE è ampio e opera in molteplici dimensioni, dalla gestione del rischio all’ intelligence sulle minacce.

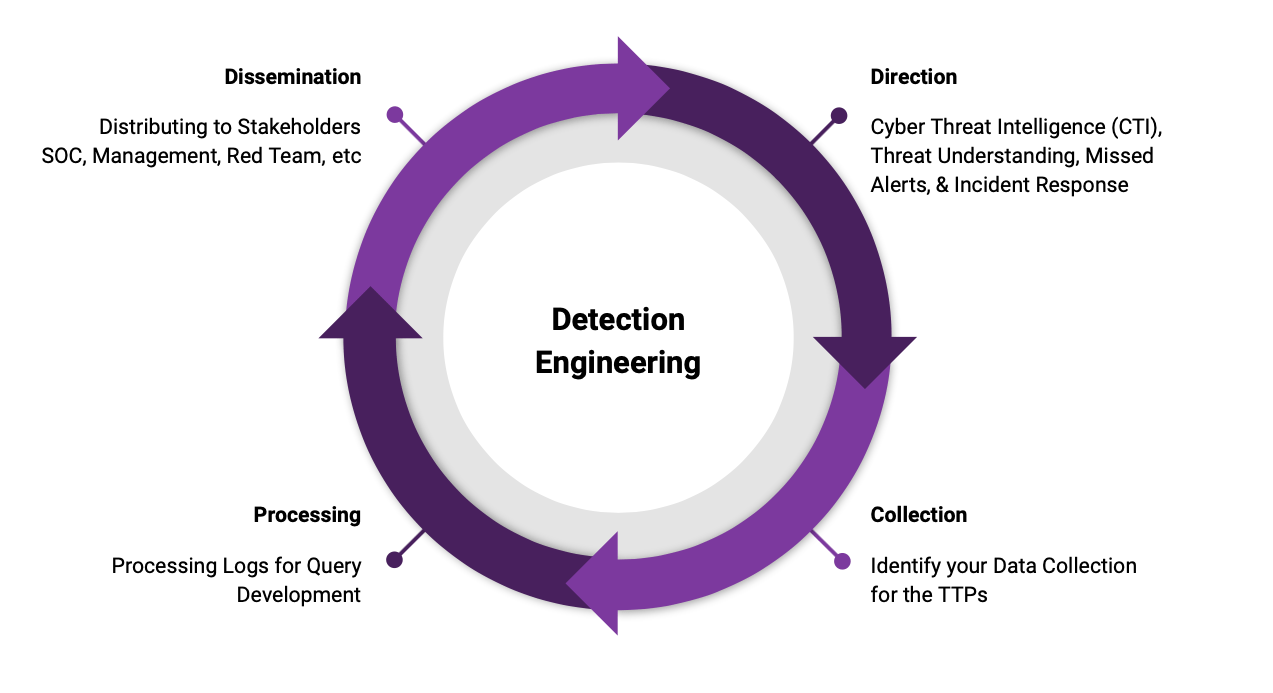

Fonte: SANS

Sebbene l’ingegneria del rilevamento delle minacce sia un termine sempre più popolare nel settore della sicurezza delle informazioni, è ancora un concetto relativamente nuovo nella sua fase di sviluppo. Le informazioni a disposizione sono piuttosto limitate, e non ci sono molti specialisti dedicati a quest’area particolare della cybersecurity. Tuttavia, numerose aziende stanno sperimentando i loro metodi per utilizzare questa teoria e migliorare le loro capacità di rilevamento e risposta.

Uno dei concetti importanti dell’ingegneria del rilevamento è Detection-as-Code (DaC). Essenzialmente, DaC significa che il rilevamento includerà le migliori pratiche di implementazione dell’ingegneria del software utilizzando la moderna pipeline agile CI/CD (integrazione continua e consegna continua).

Quali sono i vantaggi dell’ingegneria del rilevamento?

Gli ingegneri della sicurezza utilizzano il processo DE per creare, testare e ottimizzare i rilevamenti per avvisare i team su qualsiasi attività dannosa e minimizzare gli avvisi di falso positivo. Alcuni vantaggi dell’ingegneria del rilevamento sono i seguenti:

Identificazione dinamica delle minacce: Tecniche avanzate e tattiche aiutano gli ingegneri del rilevamento a identificare i rischi in una fase iniziale del ciclo di vita dell’attacco. Oltre alle tecniche di rilevamento basate su firme classiche, scopre anche minacce dinamiche e sofisticate in tempo reale. Questo approccio proattivo aiuta a individuare i pericoli possibili prima che causino danni seri.

Risposta agli incidenti migliorata: Le attività legate alla risposta agli incidenti sono facilitate dall’automazione e dall’adattabilità impiegate nell’ingegneria del rilevamento. I tempi di risposta più rapidi sono possibili grazie a sistemi automatizzati che possono analizzare e dare priorità rapidamente agli eventi di sicurezza. La capacità di personalizzare le azioni di risposta in base al tipo e al grado delle minacce rilevate consente di ottimizzare gli sforzi di mitigazione degli incidenti.

Riduzione del tempo di permanenza: Il tempo impiegato per rilevare una violazione della sicurezza è noto come tempo di permanenza. Riconoscendo immediatamente e reagendo alle minacce, l’ingegneria del rilevamento cerca di abbreviare il periodo di scoperta delle violazioni. Utilizzando tecniche complete e modificando regolarmente i parametri di rilevamento, le organizzazioni possono ridurre in modo significativo il tempo in cui gli attacchi passano inosservati all’interno delle loro reti.

Migliorata l’intelligence sulle minacce: Utilizzando l’ingegneria del rilevamento, le organizzazioni possono integrare feed di intelligence sulle minacce e fonti di dati nella loro architettura di rilevamento. Questa relazione migliora le capacità di rilevamento fornendo le informazioni più recenti sulle nuove minacce, sui modelli di attacco e sugli indicatori di compromissione. L’uso dell’intelligence sulle minacce può aiutare i team di sicurezza a rimanere all’avanguardia dei rischi emergenti e prendere decisioni informate durante la risposta agli incidenti. Con l’ Uncoder AI di SOC Prime che combina la forza dell’esperienza collettiva del settore e dell’intelligenza aumentata, i team possono esplorare istantaneamente CTI pertinenti, inclusi falsi positivi, triage e configurazione degli avvisi.

Perché l’ingegneria del rilevamento è importante?

Gli analisti della sicurezza lavorano a stretto contatto con avvisi e dati forniti da strumenti di sicurezza come SIEM, EDR e XDR, per rilevare attività sospette e anomale. I principali problemi con queste metodologie di rilevamento sono i seguenti:

I team di sicurezza possono sviluppare metodi di scrittura e indurimento del rilevamento scalabili per identificare rapidamente minacce complesse implementando il DaC. Come il codice applicativo ben scritto, anche il rilevamento dovrebbe essere trattato come codice ben scritto che può essere testato. I team di sicurezza possono fornire avvertimenti migliori e identificare comportamenti malintenzionati controllando il controllo del codice sorgente e revisionandolo con i colleghi.

Caratteristiche di un buon processo di ingegneria del rilevamento

Il processo di ingegneria del rilevamento delle minacce richiede sia buoni strumenti che ottimi contenuti di rilevamento su cui lavorare. Tuttavia, l’ingegneria del rilevamento non riguarda solo query complesse. Anche regole semplici contano fintanto che possono essere salvate, riutilizzate e consentono l’allerta automatica. Un buon processo DE ha molte caratteristiche chiave per identificare e rispondere agli avvisi di sicurezza.

L’intero processo è scomposto in una singola vista grafica dal whitepaper di SANS. Devi costruire la tua strategia e ripeterla continuamente perché l’ingegneria del rilevamento è un processo ciclico. Ecco i componenti essenziali per un processo DE efficace:

Fonte: whitepaper di SANS

Ingegneria del rilevamento: La DE inizia con un’immagine chiara dei dati che un’organizzazione genera. Il passo successivo è valutare le capacità di inventario dell’organizzazione e le fonti di dati per la generazione di eventi. Solo conoscendo le fonti di dati gli ingegneri possono capire le possibilità di rilevamento. L’astuzia qui è trovare un equilibrio tra avere rilevamenti ampi che generano un gran volume di falsi positivi e avere una regola precisa con un alto livello di falsi negativi. Quindi ogni query dovrebbe essere testata per il volume di segnalazione e precisione.

Fase di manutenzione del rilevamento: Dopo aver distribuito qualsiasi regola di rilevamento, devi mantenerla. Come qualsiasi codice richiede aggiornamenti e correzioni di bug, lo stesso vale per le query. Il miglior approccio è generare quanta più retroazione possibile per migliorare collettivamente le capacità di rilevamento di una regola. Da SOC Prime, confidiamo nella difesa cibernetica collettiva poiché avvantaggia l’intero settore.

Intelligenza sulle minacce: L’intelligence sulle minacce è ciò che alimenta l’ingegneria del rilevamento perché potremmo definire il DE come il processo di trasformazione del contesto delle minacce in rilevamenti. L’ingegneria del rilevamento delle minacce non può essere completamente efficiente senza una corretta generazione e raccolta di dati. Ecco perché l’intelligence sulle minacce è integrale per il DE.

Qual è il ruolo di un tool EDR/XDR nell’ingegneria del rilevamento?

The EDR (strumento di rilevamento e risposta degli endpoint) è progettato per proteggere gli endpoint della rete, mentre lo XDR (strumento di Rilevamento e Risposta Estesa) è utilizzato per semplificare la gestione della sicurezza della rete applicando politiche di sicurezza su tutta la rete.

Entrambi gli strumenti, EDR e XDR, funzionano come motori di analisi della sicurezza. Questi strumenti possono rilevare automaticamente le minacce utilizzando conoscenze di rete interne ed esterne e intelligenza sulle minacce. Questi rilevamenti possono anche essere impostati per rispondere automaticamente a determinati eventi, ad esempio, terminazione di un processo (spegnimento di una macchina) o invio di avvisi al team di sicurezza.

Il panorama delle minacce è in costante evoluzione. Le piattaforme EDR/XDR possono contenere un gran numero di regole di rilevamento; sono destinate a fornire una solida base per la maggior parte delle impostazioni. Nessun insieme di regolamenti o regole si applica a tutto. Ecco perché non possiamo fare affidamento solo su quelle regole e standard. Reti e organizzazioni diverse hanno ambienti distinti, e il rilevamento deve conformarsi alla configurazione e alla conformità per ogni caso particolare. I punti chiave che un’organizzazione deve includere nel suo strumento di rilevamento e risposta sono:

, i team sono dotati della struttura di intelligenza aumentata per l’ingegneria del rilevamento avanzato che fonde la potenza di Sigma e ATT&CK e si basa sull’esperienza guidata dai pari per codificare, validare e condividere idee di rilevamento più velocemente e in modo più semplice che mai.

L’intelligence sulle minacce è il processo di raccolta dati per analizzare i motivi e identificare gli obiettivi degli attori delle minacce. Un analista della sicurezza con intelligenza su dati interni ed esterni può costruire buone regole di rilevamento. Le piattaforme di intelligence sulle minacce forniscono nuovi aggiornamenti e feed sugli sviluppi nel panorama delle minacce informatiche. Offrono anche il contesto delle minacce per arricchire e migliorare il processo di rilevamento.

Una corretta ingegneria del rilevamento richiede dati contestuali basati su tattiche, tecniche e procedure (TTPs) descritti nel MITRE ATT&CK® framework or altri framework. Il contesto è essenziale perché semplifica molti processi, poiché gli attaccanti tendono a usare le stesse catene di uccisione. Gli attori delle minacce spesso seguono il percorso di minore resistenza per raggiungere i loro obiettivi. Ecco perché analizzare diversi vettori di attacco è una buona idea quando si tratta di caccia alle minacce e rilevamento.

Anche se gli indicatori più efficaci per il rilevamento sono i TTP (tattiche, tecniche e procedure), indicatori di compromissione (IOC) sono anche importanti nell’ingegneria del rilevamento. Ma gli IOC sono molto meno flessibili delle regole di rilevamento basate sul comportamento. Spesso indirizzi IP, domini e hash non verranno riutilizzati dagli attori delle minacce. Inoltre, se si sta affrontando un exploit sensibile al tempo, gli indicatori di compromissione potrebbero non essere ancora stati pubblicati. Tuttavia, gli IOC sono efficaci per il rilevamento retrospettivo per scoprire se si è stati bersaglio in passato.

Oltre all’ingegneria del rilevamento, le organizzazioni dovrebbero anche sfruttare la caccia alle minacce per rafforzare la loro postura di sicurezza. Senza la caccia alle minacce, il DE non è completo e potrebbe risultare meno efficiente. Concentrarsi sulle minacce conosciute è essenziale, ma questo da solo non può garantire un sistema di difesa completo. Ovviamente, la cybersecurity è il settore in cui la protezione al 100% è solo un mito. Ma più completa è l’approccio, meno vulnerabili finiranno per essere i tuoi sistemi.

Sfruttando il Uncoder AISOC Prime