Buone notizie a tutti!

Dopo una lunga giornata, notte e mattina di studio delle notizie, ricerca e caccia al ransomware #WannaCry ci sono alcune scoperte da condividere. Questo include IOCs di Host e Network, la loro analisi ottenuta con l’aiuto di altri ricercatori e professionisti della sicurezza, la revisione dell’infrastruttura C2 e le sue interazioni con Tor. Per ultimo, ma non meno importante, ci sono alcuni casi d’uso gratuiti di SIEM che possono aiutarti immediatamente a rilevare e iniziare a bloccare il disastro sopra menzionato dall’escalation. E c’è una rapida recensione delle firme SIGMA che ho appena scoperto (Yara per SIEM). Disclaimer: l’obiettivo di questo post è fornire IOCs e indicazioni su come rilevare e bloccare la minaccia ransomware #WannaCry utilizzando strumenti SIEM, OSINT, firewall, proxy/gateway di sicurezza e fare tutto questo nel più breve tempo possibile. Questa non è un’analisi retrospettiva del malware o un articolo mediatico, c’è un grande lavoro fatto in quest’ultimo settore da molte persone già (sapete chi siete, grazie per l’aiuto!)

Analisi Macro

Nel caso abbiate perso l’intera esplosione mediatica sull’epidemia del ransomware worm #WannaCry / #WannaCrypt che ha colpito il mondo venerdì 12th2017, questi 2 articoli di alto livello mi sembrano i più completi e facili da comprendere tra i 40 circa che ho letto finora:forbes.com, blog.qualys.com.

E una registrazione della mappa dell’attacco da MalwareTech che ha preso il controllo di uno dei domini del malware.

Ma perché non Cisco Talos? Ecco il link http://blog.talosintelligence.com/2017/05/wannacry.html, ma quell’articolo è una lunga lettura e solleva domande sulla parte tecnica (leggi per vedere perché). E se stai leggendo questo significa che siamo insieme per risolvere la natura tecnica di questo incidente e impedirne il ripetersi e di attacchi simili in futuro.

Concludendo l’analisi macro, da un collega della sicurezza: “Abbastanza giusto, ma il mio vero punto è che, ora che gli strumenti di hacking della CIA / NSA sono stati divulgati, sono sicuro che accadrà di nuovo… le aziende dovranno essere proattive, interrogare il loro CMDB, e localizzare questi sistemi non supportati, e aggiornarli rapidamente, indurirli disabilitando qualsiasi servizio Windows non essenziale, e sottoporre i più critici ad un test di penetrazione di terze parti… se l’azienda sceglie di ‘accettare il rischio’ (per evitare il costo), è solo giusto che il rischio venga spiegato loro pienamente.”

“Abbastanza giusto, ma il mio vero punto è che, ora che gli strumenti di hacking della CIA / NSA sono stati divulgati, sono sicuro che accadrà di nuovo… le aziende dovranno essere proattive, interrogare il loro CMDB, e localizzare questi sistemi non supportati, e aggiornarli rapidamente, indurirli disabilitando qualsiasi servizio Windows non essenziale, e sottoporre i più critici ad un test di penetrazione di terze parti… se l’azienda sceglie di ‘accettare il rischio’ (per evitare il costo), è solo giusto che il rischio venga spiegato loro pienamente.”

Passiamo alla parte divertente!

IOCs di rete e loro usabilità

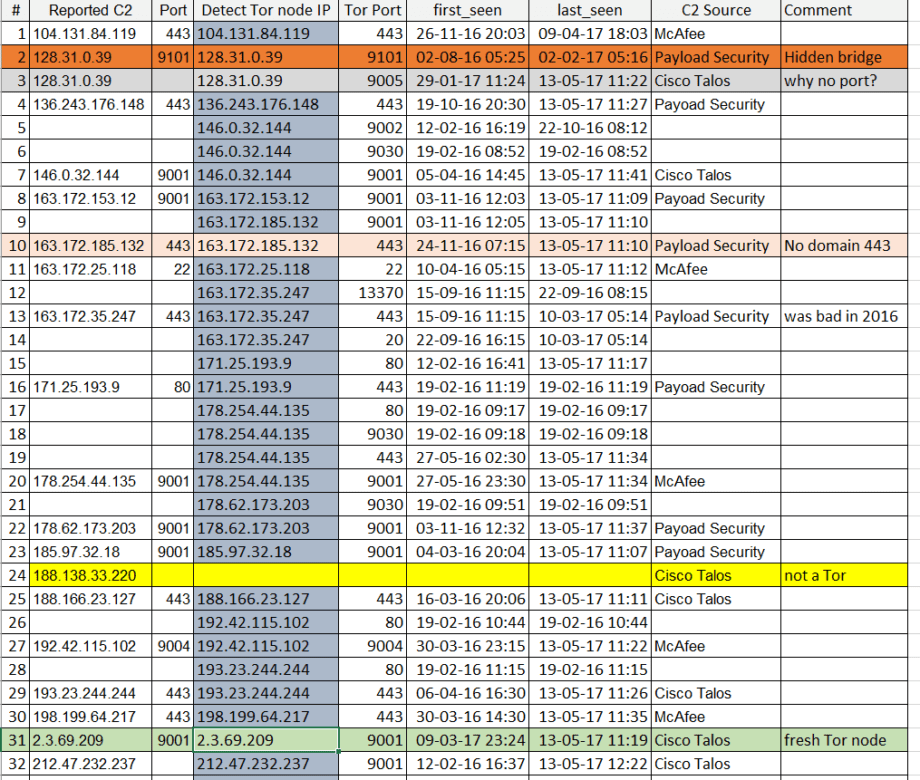

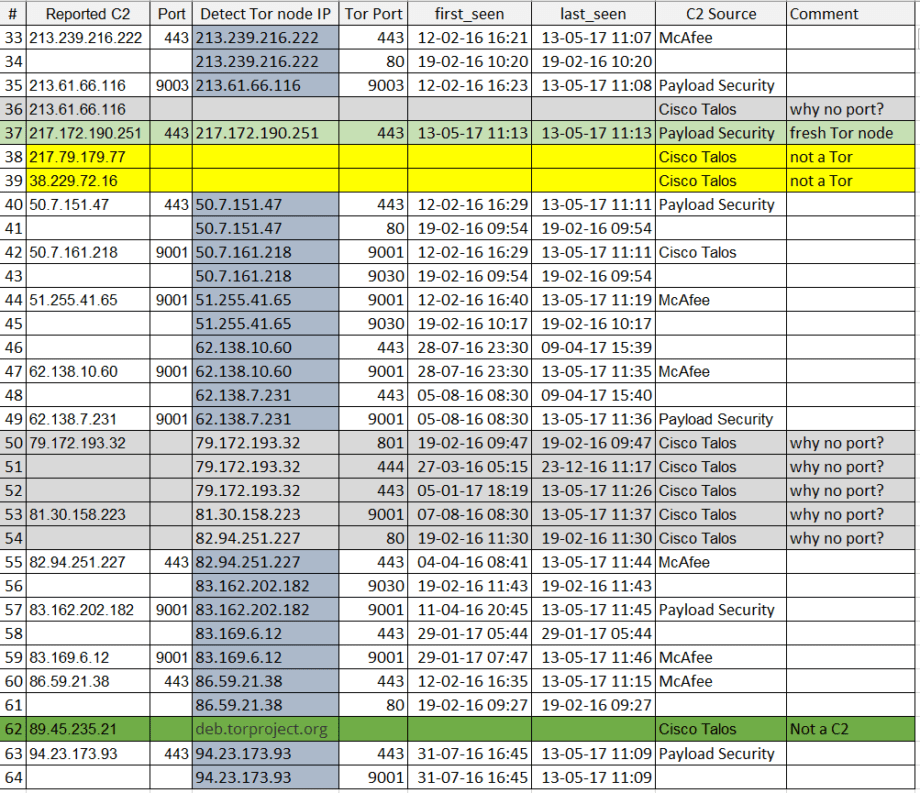

Per quanto riguarda OSINT, siamo stati in grado di scoprire 39 indirizzi IP, a volte con porte, protocolli e commenti. Questo è venuto da McAfee, Cisco Talos e dal campione sandbox di Payload Security. Sappiamo tutti che l’IP di per sé non è una buona #threatintel quindi facciamo un’analisi di ciò che vediamo e come può aiutarci a Rilevare e Bloccare WannaCry / WannaCrypt o qualsiasi cosa che voglia #wannamesswithourproperty. Ogni IP è stato pingato, analizzato via VirusTotal e con il feed DetectTor di SOCPrime. Quest’ultimo è una raccolta di 1,5 anni di attività della rete Tor raccolta in tempo reale. Tabella iniziale per il vostro riferimento.

| IP | Porta | Proto | Fonte | Geo | ASN | Organizzazione | Tipo di Tor | Stato VT |

| 104.131.84.119 | 443 | McAfee | US | 393406 | Digital Ocean | Ex Nodo | Pulito | |

| 128.31.0.39 | 9101 | TCP | Payload Security | US | 3 | MIT | Ex Nodo | Dannoso |

| 128.31.0.39 | Cisco Talos | Yes | Dannoso | |||||

| 136.243.176.148 | 443 | TCP | Payload Security | DE | 24940 | Hetzner Online AG | Ex Nodo | Dannoso |

| 146.0.32.144 | 9001 | Cisco Talos | DE | 24961 | myLoc managed IT AG | Ex Nodo | Dannoso | |

| 163.172.153.12 | 9001 | TCP | Payload Security | GB | ONLINE SAS | Yes | Dannoso | |

| 163.172.185.132 | 443 | TCP | Payload Security | GB | ONLINE SAS | Yes | Dannoso | |

| 163.172.25.118 | 22 | McAfee | GB | Yes | Dannoso | |||

| 163.172.35.247 | 443 | TCP | Payload Security | FR | ONLINE SAS | Uscita, Guardia | Forse pulito | |

| 171.25.193.9 | 80 | TCP | Payload Security | SE | 198093 | Foreningen per i diritti digitali liberi | Nodo di uscita | Dannoso |

| 178.254.44.135 | 9001 | McAfee | DE | 42730 | EVANZO e-commerceGmbH | Ex Nodo | Dannoso | |

| 178.62.173.203 | 9001 | TCP | Payload Security | NL | 200130 | Digital Ocean | Ex Nodo | Dannoso |

| 185.97.32.18 | 9001 | TCP | Payload Security | SE | 44581 | AllTele Allmanna Svenska Telefonaktiebolaget | Ex Nodo | Dannoso |

| 188.138.33.220 | Cisco Talos | DE | 8972 | intergenia AG | Dannoso | |||

| 188.166.23.127 | 443 | Cisco Talos | NL | 202018 | Digital Ocean | Ex Nodo | Dannoso | |

| 192.42.115.102 | 9004 | McAfee | NL | 1103 | SURFnet | Ex Nodo | Dannoso | |

| 193.23.244.244 | 443 | Cisco Talos | DE | 50472 | Chaos Computer Club e.V. | Ex Nodo | Dannoso | |

| 198.199.64.217 | 443 | McAfee | US | 46652 | ServerStack | Ex Nodo | Dannoso | |

| 2.3.69.209 | 9001 | Cisco Talos | FR | 3215 | Orange | Ex Nodo | Pulito | |

| 212.47.232.237 | Cisco Talos | FR | 12876 | Tiscali France | Ex Nodo | Dannoso | ||

| 213.239.216.222 | 443 | McAfee | DE | 24940 | Hetzner Online AG | Ex Nodo | Dannoso | |

| 213.61.66.116 | 9003 | TCP | Payload Security | DE | 8220 | COLT Technology Services Group Limited | Ex Nodo | Dannoso |

| 213.61.66.116 | Cisco Talos | DE | 8220 | COLT Technology Services Group Limited | Ex Nodo | Dannoso | ||

| 217.172.190.251 | 443 | TCP | Payload Security | DE | 8972 | intergenia AG | Ex Nodo | Pulito |

| 217.79.179.77 | Cisco Talos | DE | 24961 | myLoc managed IT AG | Pulito | |||

| 38.229.72.16 | Cisco Talos | US | 23028 | Team Cymru | Dannoso | |||

| 50.7.151.47 | 443 | TCP | Payload Security | US | 174 | FDCservers.net | Ex Nodo | Dannoso |

| 50.7.161.218 | 9001 | Cisco Talos | NL | 174 | FDCservers.net | Ex Nodo | Dannoso | |

| 51.255.41.65 | 9001 | McAfee | FR | 16276 | OVH SAS | Ex Nodo | Dannoso | |

| 62.138.10.60 | 9001 | McAfee | DE | 61157 | Heg mas | Ex Nodo | Dannoso | |

| 62.138.7.231 | 9001 | TCP | Payload Security | DE | 61157 | Heg mas | Ex Nodo | Dannoso |

| 79.172.193.32 | Cisco Talos | HU | 29278 | Deninet KFT | Ex Nodo | Dannoso | ||

| 81.30.158.223 | Cisco Talos | DE | 24961 | myLoc managed IT AG Vserver Netz | Ex Nodo | Dannoso | ||

| 82.94.251.227 | 443 | McAfee | NL | 3265 | XS4ALL Internet BV | Ex Nodo | Dannoso | |

| 83.162.202.182 | 9001 | TCP | Payload Security | NL | 3265 | XS4ALL Internet BV | Ex Nodo | Dannoso |

| 83.169.6.12 | 9001 | McAfee | DE | 20773 | Host Europe GmbH | Ex Nodo | Dannoso | |

| 86.59.21.38 | 443 | McAfee | AT | 3248 | Tele2 Telecommunication GmbH | Ex Nodo | Dannoso | |

| 89.45.235.21 | Cisco Talos | SE | 1653 | SUNET/NORDUnet | Yes | Dannoso | ||

| 94.23.173.93 | 443 | TCP | Payload Security | FR | 16276 | OVH.CZ s.r.o. | Ex Nodo | Dannoso |

Cosa vediamo? 36 su 39 IP o il 92% degli indirizzi C2 segnalati sono, attenzione! Nodi Tor. E 37 IP sono stati segnalati come dannosi da VirusTotal entro giorni o 1,5 mesi dagli incidenti, e questo è l’87%. Ma perché vediamo quasi nessuna porta? Analizziamo ulteriormente, non c’è tempo per disegnare un bel quadro (anche le mie capacità di disegno sono scarse) quindi condividerò 2 immagini di un’altra tabella .XLS:

Cosa succede con le tabelle e i colori? Per citare alcune cose:

Cosa succede con le tabelle e i colori? Per citare alcune cose:

1) C’è solo 1 Hidden Tor Bridge (arancione). Questo significa che l’aggressore era in fretta per lanciare le cose ed è probabilmente un criminale informatico e non un attore APT sponsorizzato dallo stato (a meno che non sia un piano di inganno ultra-sofisticato per fingere di non essere un attore APT). Se confrontiamo questo scoppio con campagne APT serie, i ponti Tor nascosti rendono l’infrastruttura molto più furtiva e più difficile da gestire, anche più costosa.

2) Il trasporto usato su tutti i nodi Tor non è offuscato e non utilizza i moderni Tor meek e Obfs4. Ciò significa che il traffico è relativamente facile da distinguere in un ambiente aziendale, non serve neanche un DPI per farlo.

3) Tutti gli IP segnalati sono stati confrontati con Detect Tor che ha oltre 18 mesi di cronologia di nodi Tor, trasporto e reputazione. Questo ci permette di scoprire le porte utilizzate dai nodi Tor e attribuirle, arricchendo così gli IOCs. Inoltre, puoi trovare nodi freschi (31 e 37), solo 2 su 39 questo significa che non c’era una nuova infrastruttura Tor speciale implementata per l’attacco: è stata usata la rete Tor esistente con domini C2 nascosti dietro il web .onion.

4) Nei C2 riportati 13 porte, ad es. il 33% sono 443 e 13 sono 9001 (porta Tor predefinita) e altre 3 sono porte 900X. Con reti opportunamente segmentate, le connessioni in uscita alla porta 9001 non passeranno da nessun segmento della maggior parte delle aziende. Nel set di dati arricchito stiamo trattando 59 porte, le porte 443 e 9001 costituiscono il 59% di tutte le porte. Vediamo anche 4 degli IP segnalati da Talos che non hanno porte, ma sono attivi al 13.05.17 e abbiamo scoperto le porte.

5) #28, 38 e 39 NON sono nodi Tor, tuttavia sono segnalati come Dannosi da VirusTotal e nessuna porta riportata di nuovo da Talos. Questi sono presumibilmente siti di distribuzione.

6) #62 è un falso positivo segnalato da Talos, poiché conduce a deb.torproject.org e altri sottodomini multipli di torproject che sono abbastanza benigni – ospitano il browser Tor che non li rende un C2 o un sito web dannoso.

Quindi cosa fare con le informazioni su C2? Puoi usarle come IOC codificato per le prossime 1-2 settimane ma la loro precisione diminuirà con il passare delle ore. Ciò che è più importante è che la rete C2 è completamente dietro Tor e creando liste di blocco in tempo reale sul perimetro aziendale e sui dispositivi endpoint possiamo prevenire tutto il traffico C2. Almeno per questa variante del worm ransomware wannacry? dato che le capacità di tunneling DNS non sono state riportate al momento di questa stesura.

IOCs basati su Host:

C’è una firma SIGMA creata dall’autore del progetto Florian Roth su github:github.comCitazione dal sito del progetto: “Sigma è un formato di firma generico e aperto che ti consente di descrivere eventi di log rilevanti in modo diretto. Il formato della regola è molto flessibile, facile da scrivere e applicabile a qualsiasi tipo di file di log. Lo scopo principale di questo progetto è fornire una forma strutturata con la quale i ricercatori o gli analisti possono descrivere i loro metodi di rilevamento una volta sviluppati e renderli condivisibili con altri.

Sigma è per i file di log ciò che Snort è per il traffico di rete e YARA è per i file.

I casi d’uso includono:

- Descrivi il tuo metodo di rilevamento scoperto una volta in Sigma per renderlo condivisibile

- Condividi la firma nell’appendice della tua analisi insieme agli hash dei file e ai server C2

- Condividi la firma nelle comunità di threat intel – ad es. tramite MISP

- Fornisci firme Sigma per comportamenti malevoli nella tua applicazione (messaggi di errore, violazioni di accesso, manipolazioni)

- Integra un nuovo log nel tuo SIEM e controlla il repository Sigma per regole disponibili

- Scrivi un convertitore di regole per il tuo strumento personalizzato di analisi dei log e processa automaticamente nuove regole Sigma

- Fornisci un feed gratuito o commerciale per le firme Sigma”

Stiamo collaborando con il team Sigma per espandere le capacità a più tecnologie SIEM.

Puoi trovare altri IOCs di host sul sandbox di Payload Security qui:hybrid-analysis.comAltri IOCs di host sono in preparazione e saranno inclusi nell’articolo nelle prossime 24 ore.

Mitigazione, alias CryNoMore

- Nessun accesso Tor in entrata o in uscita dalle sedi aziendali. Usa ACL sui FW / NGFW, gateway di sicurezza / proxy e DNS RPZ se hai DNS unix. Puoi ottenere il feed Tor da OSINT o dal nostro UCL, rivedi e registrati quimy.socprime.com/en/ucl/tor/, il caso d’uso è ora gratuito per sempre per tutte le organizzazioni aziendali e del settore pubblico. Questo bloccherebbe la maggior parte della consegna e delle comunicazioni C2.

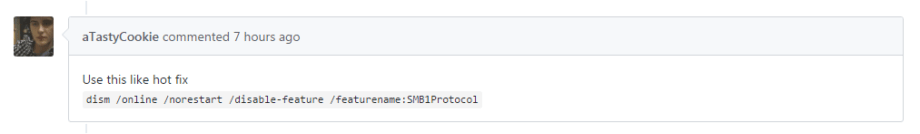

- Hai un sistema operativo MS obsoleto in esecuzione e non puoi applicare patch? Usa questo come una hotfix “dism /online /norestart /disable-feature /featurename:SMB1Protocol” o qualsiasi altro metodo preferito per disabilitare i servizi SMB. Fonte idea:

- Applica la patch MS17-010 se non lo hai già fatto: technet.microsoft.com E applica le patch contro tutti gli exploit rivelati da Shadow Brokers il prima possibile. Hai bisogno di aiuto per valutare il rischio? Scansiona la rete con Qualys, Tenable o qualsiasi cosa che comprenda gli ID CVE. Elenco dei CVE può essere ottenuto qui: https://github.com/misterch0c/shadowbroker

- Hai SMB sul perimetro? Allora probabilmente sei già cifrato 🙁 Usa Shodan per trovare le porte aperte sul tuo perimetro, è gratuito. Sebbene una mappatura e scansione delle porte continue sarebbe meglio, anche il buon vecchio NMAP può fare il lavoro.

- Se verificherai ogni connessione alla porta 443 in uscita con VirtusTotal, molto probabilmente bloccherai >87% del traffico C2 in questo attacco. Pensaci.

- Come regola empirica chiediti questo: perché permetti traffico in uscita verso la porta 9001 comunque? O in effetti verso qualsiasi porta eccetto 80 e 443.

- Blocca tutte le richieste in uscita sulle porte 80 e 443 a indirizzi IP che non risolvono in domini. Puoi essere più creativo e limitare questo con una whitelist dei primi 1M di Alexa ed escludere sottoreti dsl/internet domestico/internet mobile. Se hai un gateway di sicurezza web avanzato, blocca l’accesso a non solo tutti gli URL dannosi ma anche a quelli non categorizzati.

- Stai ancora aprendo allegati email sconosciuti su email che non ti aspettavi? Non farlo. Semplicemente non farlo.

p.s. Le ultime 48 ore sono state un inferno di “divertimento”: prima ho cercato nel mio laptop da cima a fondo il backdoor HP nei driver audio e non ne ho trovato nessuna. Poi si è improvvisamente scoperto che MS17-010 non si era installato correttamente sul mio computer.. Quindi eccoci qui, la transizione dalla vecchia scuola “Fidati ma verifica” al motto Cyber 2.0 di “Non fidarti mai e verifica sempre”. Non è mai stato così giusto, è ora di vivere secondo questo motto.

/Stai al sicuro. E testa i tuoi backup regolarmente.

Credits:

Florian Roth and Tom U. for sharing hosts IOCs, developing and supporting SIGMA initiative for SIEM rules

Aleks Bredikhin for waking up late night and starting the update on ArcSight use case.

If you read this far, here are the links to all mentioned goodies:

ArcSight rule package:at Use Case Library https://ucl.socprime.com/use-case-library/info/403/ e su Protect724: https://www.protect724.hpe.com/docs/DOC-15255Pacchetto Splunk nella Use Case Library https://ucl.socprime.com/use-case-library/info/405/Pacchetto QRadar nella Use Case Library https://ucl.socprime.com/use-case-library/info/404/Firma SIGMA che può essere convertita in Splunk, Elastic e LogPoint: https://github.com/Neo23x0/sigma/blob/master/rules/windows/sysmon/sysmon_malware_wannacrypt.ymlFirma SIGMA che può essere convertita in Splunk, Elastic e LogPoint:github.comRisultati del sandbox di sicurezza Payload con IOCs e indicatori di comportamento: hybrid-analysis.com

Vota/ Condividi/ Commenta/Invita a discutere

CSV: WannaCry_IOCs_fonti pubbliche e VTCSV: WannaCry_IOCs_confronto con il feed Tor