Il collettivo di hacker sostenuto dalla Cina, tracciato come UNC6384, è stato osservato dietro attacchi di cyberspionaggio contro diplomatici nel Sud-Est asiatico e diverse organizzazioni globali, in linea con gli obiettivi strategici di Pechino. La campagna di attacco dirotta il traffico web per distribuire un downloader firmato digitalmente, che porta al dispiegamento di una variante del backdoor PlugX tramite tecniche sofisticate di social engineering e di evasione.

Rilevare gli attacchi UNC6384

Il Rapporto Globale sulle Minacce 2025 di CrowdStrike evidenzia il ritmo crescente delle operazioni informatiche legate alla Cina, registrando un aumento del 150% delle attività sponsorizzate dallo Stato e fino al 300% degli attacchi mirati contro i settori dei servizi finanziari, dei media, della manifattura e industriali. L’ultima campagna di UNC6384 si inserisce in questa tendenza, dimostrando l’espansione delle capacità offensive e la crescente sofisticazione dei gruppi di hacker cinesi.

Registrati alla piattaforma SOC Prime per accedere a un marketplace con oltre 600.000 regole e query di rilevamento, utilizzabili nelle principali soluzioni di analisi della sicurezza. Con threat intelligence nativa IA, threat hunting automatizzato e funzionalità avanzate di detection engineering, la piattaforma SOC Prime fornisce uno stack di rilevamento mirato per aiutare le organizzazioni globali a difendersi dagli attacchi furtivi legati al gruppo UNC6384 sostenuto dalla Cina. Clicca sul pulsante Esplora Rilevamenti per accedere a regole Sigma comportamentali mappate sul framework MITRE ATT&CK®, insieme a IOCs e regole generate dall’IA, compatibili con diverse piattaforme SIEM, EDR e Data Lake.

Per ulteriori contenuti sui TTPs associati a Mustang Panda, un gruppo legato alla Cina che condivide somiglianze con le tattiche e gli strumenti di UNC6384, i difensori possono consultare il Threat Detection Marketplace sotto l’etichetta “Mustang Panda” o utilizzare l’etichetta “APT” per accedere a una copertura più ampia delle minacce di matrice statale.

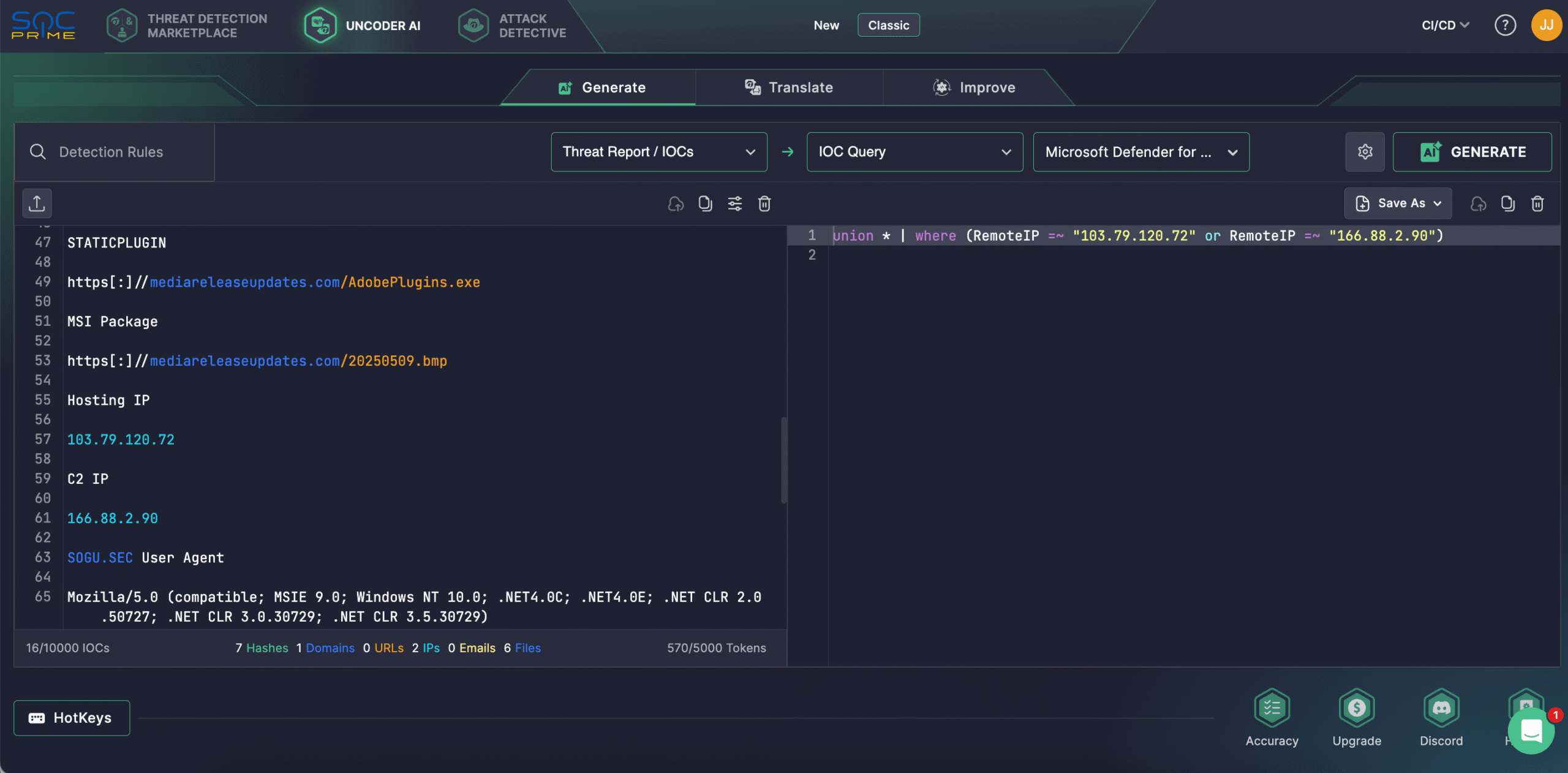

Gli ingegneri della sicurezza possono sfruttare Uncoder AI per accelerare il matching degli IOCs convertendo istantaneamente la threat intelligence del rapporto di Google Threat Intelligence Group in query di hunting personalizzate. In alternativa, Uncoder AI può essere utilizzato per creare algoritmi di rilevamento a partire da report grezzi, prevedere i tag ATT&CK, ottimizzare il codice delle query con l’IA, tradurlo in diversi formati e visualizzare l’Attack Flow relativo all’ultima attività di UNC6384.

Analisi degli attacchi UNC6384

All’inizio della primavera 2025, il Google Threat Intelligence Group (GTIG) ha rivelato attacchi sofisticati attribuiti all’attore UNC6384 legato alla Cina, con un focus primario sui diplomatici nel Sud-Est asiatico e altre organizzazioni a livello globale. UNC6384 mostra TTPs che si sovrappongono a quelli di Mustang Panda (noto anche come BASIN, Bronze President, Camaro Dragon, Earth Preta, Red Lich, Temp.Hex, TA416 o RedDelta). L’operazione ha sfruttato redirezioni captive portal per dirottare il traffico e distribuire STATICPLUGIN, consentendo il caricamento in memoria di una variante di PlugX (alias Korplug) identificata come backdoor SOGU.SEC.

Attivo almeno dal 2008, il malware PlugX è stato ampiamente utilizzato da gruppi di minacce cinesi, incluso Mustang Panda. Ad esempio, nel 2022 Mustang Panda ha condotto una campagna contro enti governativi in Europa, Medio Oriente e Sud America sfruttando PlugX. Sia UNC6384 che Mustang Panda sono stati osservati prendere di mira il settore pubblico del Sud-Est asiatico, distribuendo SOGU.SEC tramite launcher DLL side-loaded e utilizzando un’infrastruttura C2 condivisa.

In questa campagna, la catena di attacco inizia quando il browser della vittima esegue un captive portal hijack per distribuire malware camuffato da aggiornamento di plugin Adobe, sfruttando il controllo captive portal hard-coded di Chrome (www.gstatic[.]com/generate_204). Successivamente, gli attaccanti effettuano redirezioni Adversary-in-the-Middle (AitM) verso un sito controllato dall’avversario, inducendo le vittime a visitare pagine di aggiornamento falsificate ma protette da certificati TLS validi. Da lì, viene distribuito il malware di prima fase STATICPLUGIN, che scarica quindi un pacchetto MSI dallo stesso sito. L’MSI abilita il side-loading della DLL CANONSTAGER, portando infine al caricamento in memoria del backdoor SOGU.SEC. Dal 2023 sono stati osservati oltre due dozzine di campioni firmati, evidenziando la crescente sofisticazione di UNC6384.

Come misure di mitigazione contro i potenziali attacchi UNC6384, il vendor raccomanda di applicare gli aggiornamenti più recenti e difese mirate contro questa attività malevola e altre minacce supportate dalla Cina. Le azioni consigliate includono abilitare la Navigazione Sicura Avanzata in Chrome, mantenere tutti i dispositivi completamente aggiornati e attivare la Verifica in 2 passaggi sugli account.

Poiché i gruppi di hacker cinesi adottano sempre più tattiche furtive per eludere il rilevamento, le organizzazioni sono invitate a rafforzare le difese proattive per identificare le minacce già nelle fasi iniziali dell’attacco e proteggere la propria postura complessiva di cybersicurezza. Affidandosi alla suite completa di prodotti SOC Prime, supportata da competenze avanzate in cybersecurity e dall’IA, che combina automazione, threat intelligence nativa IA e principi di Zero Trust, le organizzazioni globali possono contrastare efficacemente minacce informatiche di qualsiasi livello di sofisticazione.