Il numero crescente di attacchi di phishing richiede un’immediata attenzione da parte dei difensori, sottolineando la necessità di aumentare la consapevolezza sulla cybersecurity e migliorare la cyber igiene dell’organizzazione. A seguito dell’ attacco UAC-0102 che prende di mira gli utenti di UKR.NET, un altro collettivo di hacker tracciato come UAC-0198 sfrutta il vettore di attacco phishing per colpire gli enti statali ucraini e distribuire massivamente il malware ANONVNC (MESHAGENT) per ottenere accesso non autorizzato ai dispositivi compromessi.

Rileva attacchi di phishing UAC-0198

Durante il terzo anno di una guerra a piena scala tra Ucraina e Russia, le forze avversarie hanno intensificato le loro attività malevole, spesso sfruttando il phishing come vettore di attacco primario. L’ultimo avviso CERT-UA sottolinea un attacco UAC-0198, impiegando tattiche di phishing per colpire enti statali ucraini con il malware ANONVNC (MESHAGENT).

Per aiutare i professionisti della sicurezza a identificare gli ultimi attacchi UAC-0198, la Piattaforma SOC Prime per la difesa cibernetica collettiva aggrega un insieme di regole Sigma dedicate, elencate di seguito:

Nome file breve (tramite cmdline)

Questa regola del team SOC Prime aiuta a identificare file malevoli usando nomi di file brevi (ad es. 1.doc, 1.dll, 12.exe). Il rilevamento è compatibile con 20 formati SIEM, EDR e Data Lake ed è mappato al framework MITRE ATT&CK®, affrontando la tattica dell’Elusione Difensiva con Masquerading (T1036) come tecnica principale.

Binari/Scripts sospetti in Location Autostart (tramite file_event)

Questa regola aiuta a rilevare attività malevole associate alla configurazione delle impostazioni di sistema per eseguire automaticamente un programma o script all’avvio o accesso del sistema per mantenere la persistenza o ottenere privilegi di livello superiore sui sistemi compromessi. La regola è compatibile con 24 tecnologie SIEM, EDR e Data Lake ed è mappata al MITRE ATT&CK affrontando la tecnica di Esecuzione Autostart Boot o Logon, con Chiavi di Registro Run / Cartella di Avvio (T1547.001) come sottotecnica principale.

Possibile Infiltrazione/Esfiltrazione di Dati su Servizi Non Aziendali (tramite dns)

Gli avversari possono esfiltrare dati trasferendoli, inclusi i backup di ambienti cloud, a un altro account cloud che controllano. L’affidamento all’ambiente circostante può richiedere l’implementazione di misure di filtraggio aggiuntive per prevenire falsi positivi. Questa regola Sigma consente ai difensori di rilevare possibile infiltrazione o esfiltrazione di dati su servizi non aziendali. Il rilevamento può essere utilizzato in 20 tecnologie SIEM, EDR e Data Lake native per facilitare il rilevamento delle minacce cross-platform. La regola è mappata al MITRE ATT&CK affrontando la tattica di Comando e Controllo, con Trasferimento Strumento di Ingresso (T1105) e Esfiltrazione su Servizi Web (T1567) come tecniche principali.

Per esaminare lo stack di contenuti dedicato, i professionisti della sicurezza possono premere il pulsante Esplora Rilevamenti sotto e accedere immediatamente all’elenco delle regole. Inoltre, i difensori cibernetici possono accedere a contenuti di rilevamento più mirati esplorando il Threat Detection Marketplace utilizzando i tag personalizzati “CERT-UA#10647” e “UAC-0198”.

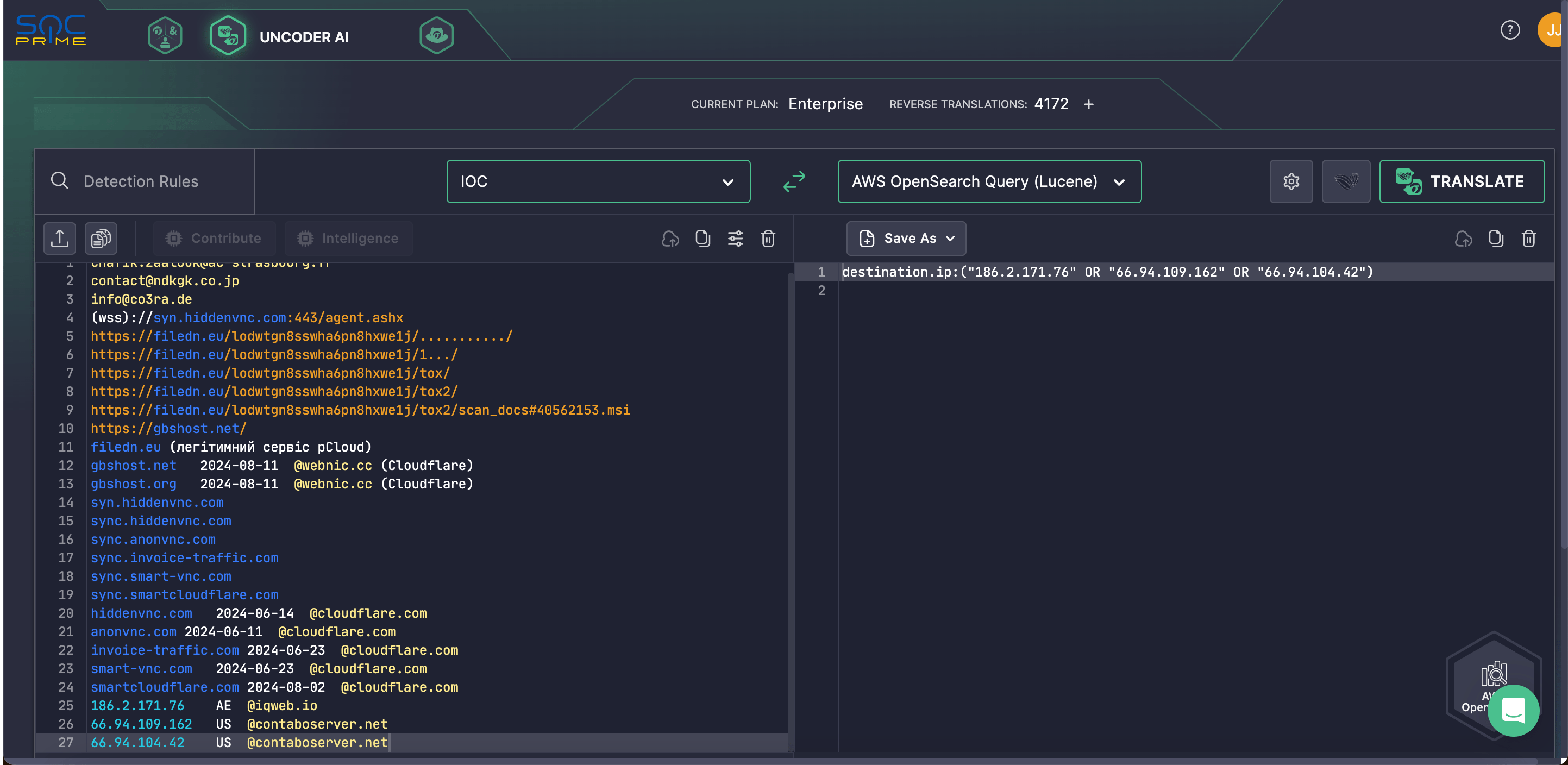

I team di sicurezza possono anche fare affidamento su Uncoder AI per semplificare il matching degli IOC basato su intelligence delle minacce dall’ CERT-UA#10647 avviso per convertire senza problemi gli IOC forniti in query ottimizzate per le prestazioni che sono pronte per essere eseguite nell’ambiente di caccia selezionato.

Analisi Attacco UAC-0198 Diffusione Malware ANONVNC (MESHAGENT)

Il 12 agosto 2024, CERT-UA ha rilasciato un nuovo avviso CERT-UA#10647 notificando alla comunità globale dei difensori cibernetici un attacco di phishing in corso che prende di mira gli enti statali ucraini. Il collettivo di hacker UAC-0198 dietro questa campagna diffonde massivamente email di spear-phishing impersonando il Servizio di Sicurezza dell’Ucraina. CERT-UA ha già identificato oltre 100 computer compromessi, compresi quelli operativi all’interno di agenzie governative statali e locali in Ucraina.

Le email malevole contengono un link per scaricare un file denominato “Documents.zip.” Una volta cliccato, il link scarica un file MSI, che a sua volta innesca l’installazione del software malevolo ANONVNC (MESHAGENT). Quest’ultimo consente accesso non autorizzato e nascosto al sistema bersaglio, diffondendo così ulteriormente l’infezione.

ANONVNC presenta un file di configurazione identico a quello del malware MESHAGENT. Il fatto che il codice sorgente di MESHAGENT sia pubblicamente disponibile su GitHub suggerisce che il codice utilizzato in questo attacco possa essere stato adattato da esso. Di conseguenza, i ricercatori di CERT-UA si riferiscono temporaneamente al malware scoperto come ANONVNC, con “MESHAGENT” tra parentesi per evidenziare le sue somiglianze con l’esemplare malevolo corrispondente.

Gli attacchi di phishing recentemente identificati stanno causando scalpore nell’arena delle minacce cyber almeno da luglio 2024 e potrebbero avere una portata geografica più ampia. Al 1° agosto 2024, sono stati trovati oltre mille file EXE e MSI nelle directory del servizio file pCloud legate alla campagna in corso da parte di UAC-0198.

I rischi crescenti degli attacchi di phishing attribuiti alle attività malevole di UAC-0198, che possono estendersi oltre l’Ucraina, evidenziano l’urgente necessità di potenziare le capacità di difesa cibernetica su una scala più ampia. SOC Prime gestisce la più grande e principale piattaforma al mondo per la difesa cibernetica collettiva basata su intelligence delle minacce globali, crowdsourcing, zero-trust e IA, consentendo ai team di sicurezza di difendersi in modo proattivo dalle minacce emergenti di qualsiasi scala e sofisticazione, massimizzando l’efficacia delle risorse.