Subito dopo la campagna di phishing contro l’Ucraina che diffonde Remcos RAT un’altra operazione offensiva basata su un toolkit avversario simile si presenta sulla scena. Alla fine di dicembre 2023, i ricercatori di Trendmicro hanno riportato a CERT-UA file sospetti legati al settore militare inviati attraverso una serie di nuovi attacchi di phishing contro l’Ucraina. L’attività dannosa scoperta, mirata alle Forze Armate dell’Ucraina, impersona il processo di reclutamento della Terza Brigata d’Assalto Separata e delle Forze di Difesa Israeliane. Le azioni offensive attribuite al gruppo UAC-0184 si basano sull’uso del Reverse SSH tunneling e mirano a infettare l’infrastruttura bersaglio con, another offensive operation relying on a similar adversary toolkit comes to the scene. At the end of December 2023, Trendmicro researchers reported CERT-UA about suspicious military-related files sent through a series of new phishing attacks against Ukraine. The uncovered malicious activity aimed at the Armed Forces of Ukraine impersonates the recruitment process of the Third Separate Assault Brigade and the Israel Defense Forces. The offensive actions attributed to the UAC-0184 group rely on the use of Reverse SSH tunneling and are aimed at infecting the targeted infrastructure with Remcos RAT.

Analisi dell’Attacco UAC-0184

Il 22 dicembre 2023, Trendmicro ha informato CERT-UA della nuova attività avversaria scoperta contro l’Ucraina che coinvolge esche di phishing legate al settore militare. Basandosi sui dettagli ricevuti, il 6 gennaio 2024, CERT-UA ha rilasciato un nuovo avviso CERT-UA#8386 coprendo un’operazione di phishing che si maschera come il processo di reclutamento collegato alla Terza Brigata d’Assalto Separata e alle Forze di Difesa Israeliane.

Non oltre novembre 2023, gli avversari hanno applicato Signal per distribuire archivi dannosi contenenti file LNK. L’esecuzione di questi ultimi avvia una catena di infezioni che porta alla distribuzione di Remcos RAT. Come risultato di un attacco che utilizza il Reverse SSH tunneling, gli avversari possono ottenere un accesso remoto non autorizzato alle istanze colpite.

I suddetti file di scorciatoia contengono un comando offuscato per il caricamento e l’esecuzione di un file HTA tramite mshta.exe, che contiene codice offuscato. A sua volta, il codice VBScript esegue un comando PowerShell destinato a decrittare, decomprimere e avviare uno script PowerShell dannoso. Quest’ultimo garantisce il caricamento e l’esecuzione di campioni di malware, nonché di un file esca in formato PDF o DOCX. È degno di nota che i nomi e il contenuto di queste esche di phishing siano legati al settore militare.

Nonostante l’uso di strumenti disponibili pubblicamente da parte degli aggressori, l’attività offensiva scoperta può essere considerata un cluster separato di minacce informatiche ed è legata al gruppo di hacking UAC-0184.

Rileva gli Attacchi UAC-0184 Coperti nell’Avviso CERT-UA#8386

Un crescente volume di campagne dannose che prendono di mira l’Ucraina e spesso si basano su strumenti di hacking disponibili pubblicamente dà il via libera a molti collettivi per utilizzare l’arena delle minacce informatiche ucraine come un campo di battaglia per ulteriori attacchi di maggiore sofisticazione. Per aiutare i difensori a rilevare efficacemente gli attacchi collegati al gruppo UAC-0184 e coperti nel nuovo avviso CERT-UA#8386, SOC Prime Platform cura un batch di regole Sigma basate sul comportamento pertinenti.

Premi Esplora Rilevamenti per esplorare l’intera collezione di algoritmi per il rilevamento degli attacchi UAC-0184. Esplora MITRE ATT&CK® e riferimenti CTI, o raggiungi metadati più attuabili direttamente a portata di mano.

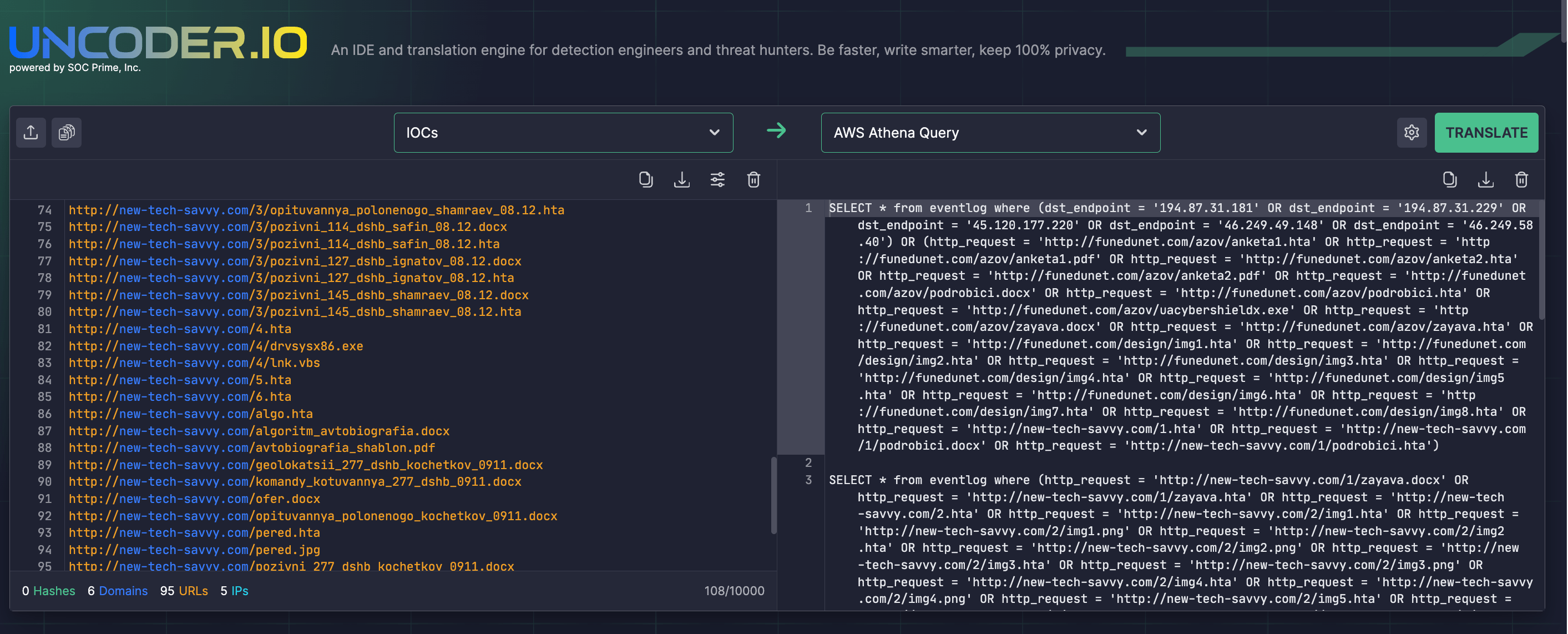

Cerca gli IOCs associati agli attacchi UAC-0184 e elencati nell’ avviso CERT-UA#8386 tramite lo strumento open-source Uncoder IO che permette di generare istantaneamente l’intel sulle minacce in query IOC personalizzate pronte per essere eseguite nel tuo ambiente SIEM o EDR.

Contesto MITRE ATT&CK

L’uso di MITRE ATT&CK fornisce un’insight dettagliato nel contesto della più recente campagna offensiva associata a UAC-0184. Si rimanda alla tabella sotto per visualizzare il set completo di regole Sigma dedicate che affrontano le tattiche, tecniche e sottonaine ATT&CK corrispondenti. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell (T1059.003) Command and Scripting Interpreter: Visual Basic (T1059.005) Persistence Boot or Logon Autostart Execution (T1547) System Binary Proxy Execution (T1218) Hide Artifacts: Hidden Windows (T1564.003) Discovery Software Discovery: Security Software Discovery (T1518.001)