The UAC-0099 collettivo di hacking, che ha lanciato attacchi mirati di cyber-spionaggio contro l’Ucraina dalla seconda metà del 2022, riemerge nell’arena delle minacce informatiche. Il team CERT-UA ha osservato un aumento delle attività malevole del gruppo durante novembre-dicembre 2024 contro enti governativi ucraini utilizzando il vettore di attacco phishing e diffondendo il malware LONEPAGE.

Rileva Attacchi UAC-0099 Coperti nell’Allerta CERT-UA#12463

I crescenti volumi di cyber-spionaggio campagne contro le agenzie governative in Ucraina e i suoi alleati emergono come un aspetto significativo dell’attuale panorama delle minacce informatiche. La più recente allerta CERT-UA#12463osserva un insieme di nuove operazioni di raccolta di informazioni mirate alle organizzazioni del settore pubblico ucraino e sottolinea la necessità di elevare le difese per ridurre i rischi di infezioni tramite lo sfruttamento della vulnerabilità CVE-2023-38831 e la distribuzione del malware LONEPAGE.

Clicca Esplora Rilevamenti per raggiungere l’elenco curato di contenuti SOC per il rilevamento dell’attacco UAC-0099 coperto nell’allerta CERT-UA corrispondente, che si concentra sulle operazioni avversarie del gruppo nel novembre e dicembre 2024. Tutti i rilevamenti sono mappati al framework MITRE ATT&CK® e offrono contesto pertinente alle minacce informatiche per migliorare la ricerca delle minacce, compresi CTI e altri metadati chiave. I team di sicurezza possono anche sfruttare le capacità di traduzione automatica e convertire il codice di rilevamento in oltre 30 formati SIEM, EDR e Data Lake per soddisfare le loro specifiche esigenze di sicurezza.

Gli ingegneri della sicurezza possono inoltre esplorare le TTP legate agli attacchi di cyber-spionaggio dell’attore accedendo alla suite di rilevamento completa tramite il tag “UAC-0099” basato sull’identificatore di gruppo.

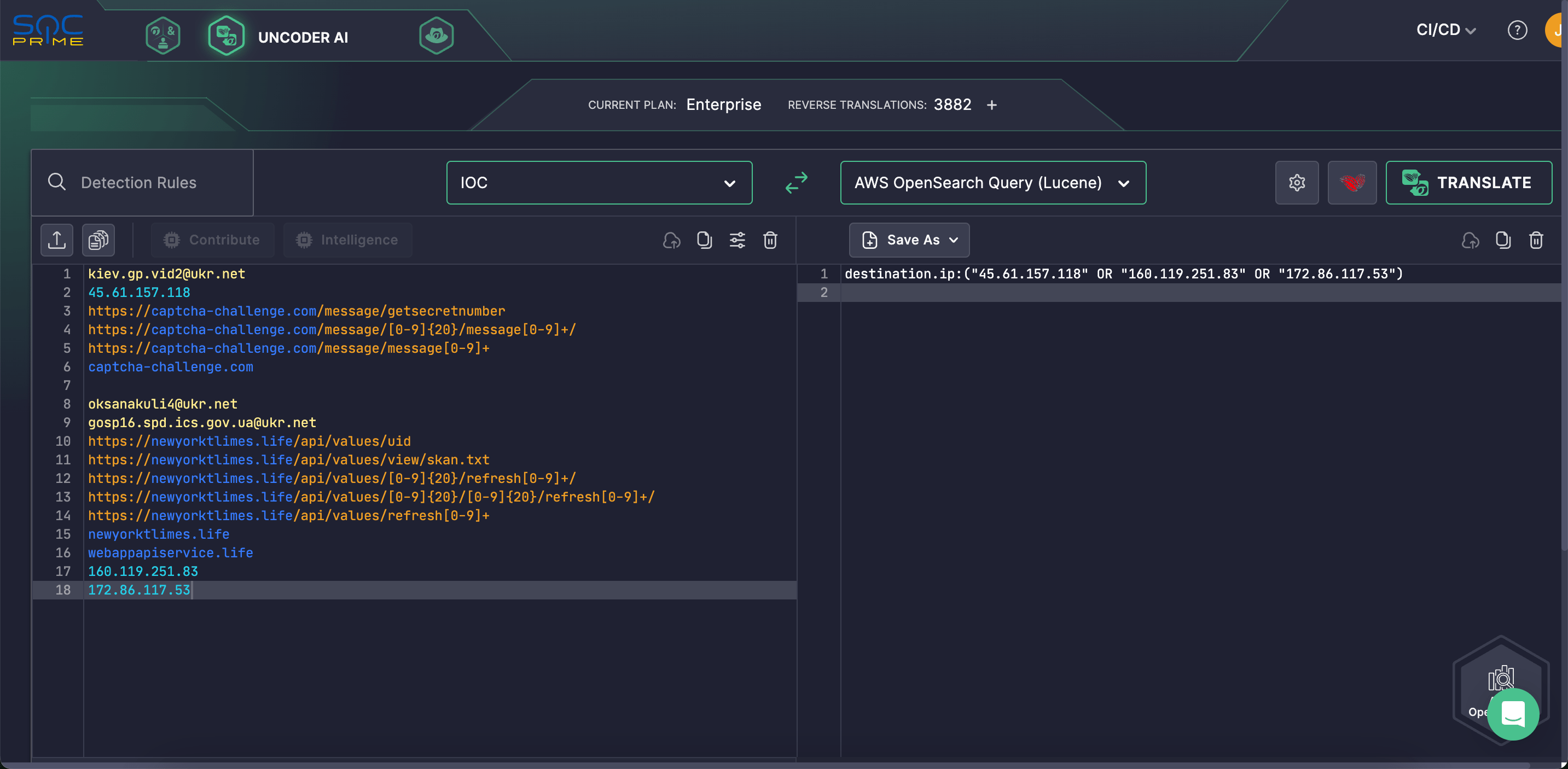

Inoltre, i team possono accelerare il packaging degli IOC e la caccia retrospettiva delle TTP del gruppo. Sfrutta Uncoder AI per convertire istantaneamente gli IOC dalla più recente ricerca CERT-UA in query di caccia curate compatibili con più formati linguistici.

Analisi degli Attacchi UAC-0099

Il 14 dicembre 2024, CERT-UA ha emesso un nuovo avviso tracciato come allerta CERT-UA#12463 notificando ai team di sicurezza un aumento dell’attività di cyber-spionaggio da parte degli attori UAC-0099. Tra novembre e dicembre 2024, gli avversari hanno lanciato una serie di cyber-attacchi mirati a enti statali, tra cui dipartimenti forestali, istituzioni forensi, fabbriche e altre agenzie del settore pubblico in Ucraina.

Gli attaccanti hanno applicato i loro comuni schemi comportamentali tramite email di phishing contenenti allegati sotto forma di archivi doppi con file LNK o HTA. Alcuni di questi archivi includevano anche un exploit per la nota vulnerabilità di WinRAR CVE-2023-38831. Dopo un compromesso riuscito, il malware LONEPAGE viene eseguito sulle macchine colpite, permettendo l’esecuzione di comandi. Questo malware esegue comandi PowerShell malevoli per infettare il sistema e trasmettere dati rubati al server tramite una richiesta HTTP POST.

Nel giugno 2023, il gruppo UAC-0099 è stato anche osservato dietro una campagna a lungo termine contro i media ucraini e le agenzie governative finalizzata alla raccolta di informazioni. In quelle operazioni di cyber-spionaggio, gli attaccanti hanno utilizzato similmente email di phishing con allegati malevoli e, in alcuni casi, hanno sfruttato la stessa vulnerabilità critica nel software WinRAR per distribuire il malware LONEPAGE.

Nonostante le somiglianze nel toolkit offensivo utilizzato dagli avversari, i ricercatori hanno osservato cambiamenti nelle TTP del gruppo nell’ultima campagna. In particolare, LONEPAGE era precedentemente implementato come file VBS memorizzato in una delle directory di sistema. Nel dicembre 2024, la funzionalità descritta è stata eseguita utilizzando due file—un file crittografato con 3DES e un’applicazione .NET progettata per decrittografare questo file ed eseguire il codice PowerShell risultante in memoria.

Gli avversari continuano a rimanere sotto il radar e garantiscono la resilienza dell’infrastruttura abusando dei servizi di Cloudflare. L’ampliamento della portata delle campagne di cyber-spionaggio di UAC-0099, insieme ai suoi metodi, strumenti e obiettivi in evoluzione, evidenza la necessità critica di una maggiore vigilanza informatica per contrastare efficacemente l’adattabilità del gruppo. Sfruttando la piattaforma SOC Prime per la difesa informatica collettiva, le organizzazioni possono prevenire proattivamente attacchi di qualsiasi scala per rafforzare la propria postura di sicurezza informatica senza cedere i dati.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK aiuta i team di sicurezza a ottenere approfondimenti dettagliati sulle TTP di UAC-0099 utilizzate in una campagna di cyber-spionaggio contro l’Ucraina e trattate nel più recente report CERT-UA. Fare riferimento alla tabella sottostante per visualizzare l’insieme completo di regole Sigma che affrontano le tattiche, le tecniche e le sotto-tecniche pertinenti di ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Scheduled Task/Job (T1053) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Obfuscated Files or Information (T1027) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

System Binary Proxy Execution (T1218) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Automated Exfiltration (T1020) | |