Solo un paio di settimane fa, CERT-UA ha sensibilizzato la comunità globale dei difensori informatici su una campagna di cyber-spionaggio in corso che prende di mira l’Ucraina e le organizzazioni dell’Asia Centrale legate al gruppo UAC-0063.

All’inizio di giugno, i ricercatori di CERT-UA hanno emesso un altro avviso che copre l’attività di cyber-spionaggio a lungo termine che sfrutta principalmente il vettore di attacco via email e prende di mira enti governativi ucraini e agenzie di modifica con l’obiettivo di raccogliere informazioni. Il collettivo di hacker dietro questi attacchi informatici, identificato come UAC-0099, sta conducendo operazioni di cyber-spionaggio mirate contro l’Ucraina dalla seconda metà del 2022.

Analisi dell’Attività di Cyber-Spionaggio UAC-0099

L’ultimo avviso CERT-UA#6710 copre l’attività dannosa in corso attribuita al gruppo di hacker UAC-0099 che prende di mira il governo ucraino e le agenzie mediatiche. Durante il periodo del 2022—2023, gli attori delle minacce hanno ottenuto accesso remoto non autorizzato a dozzine di computer collegati alle organizzazioni ucraine tentando di raccogliere informazioni dai sistemi compromessi.

Secondo i ricercatori, gli attori delle minacce distribuiscono massivamente il link malevolo, eseguibili, archivi e file di documenti HTML via email e messenger che, una volta avviati, possono infettare i sistemi presi di mira con il malware LONEPAGE. Quest’ultimo è un malware basato su PowerShell che comunemente applica codice JavaScript o VBScript per scaricare il file “upgrade.txt” dal server remoto e successivamente eseguire comandi PowerShell dannosi per compromettere il sistema e inviare i dati rubati al server tramite una richiesta HTTP POST.

Inoltre, gli avversari possono scaricare altri ceppi malevoli sull’ambiente colpito, come il ladro di informazioni THUMBCHOP per i browser Chrome e Opera, un keylogger CLOGFLAG, insieme al software TOR e SSH per creare un servizio nascosto per l’accesso remoto al computer compromesso. Inoltre, nella fase di risposta all’incidente, i ricercatori CERT-UA hanno scoperto altri campioni di malware basati su GO, come SEAGLOW e OVERJAM.

Basandosi sull’indagine, è stato osservato che gli hacker UAC-0099 si muovevano lateralmente dall’ambiente compromesso, mentre scansionavano la rete informatica locale, compromettevano account privilegiati e guadagnavano accesso ai sistemi informativi aziendali.

Per aiutare le organizzazioni a mitigare la minaccia, i difensori informatici raccomandano di limitare la capacità di eseguire alcuni componenti legittimi sulle workstation degli utenti, inclusi wscript.exe, cscript.exe, powershell.exe, mshta.exe, che possono essere sfruttati dagli avversari.

Rilevamento della Campagna di Cyber-spionaggio UAC-0099 Trattata nell’Avviso CERT-UA#6710

Per aiutare le organizzazioni a rilevare attività potenzialmente dannose associate all’attività di cyber-spionaggio UAC-0099, la piattaforma SOC Prime per la difesa informatica collettiva offre una vasta raccolta di regole Sigma pertinenti. Per semplificare la ricerca dei contenuti, i professionisti della sicurezza possono filtrare le rilevazioni utilizzando i tag personalizzati corrispondenti “CERT-UA#6710” e “UAC-0099” basati sull’avviso CERT-UA e l’identificatore del gruppo.

Premi il pulsante Esplora Rilevazioni qui sotto per accedere all’elenco completo delle regole Sigma dedicate che rilevano l’ultima campagna UAC-0099. Tutte le regole sono allineate al framework MITRE ATT&CK® v12, arricchito con un contesto di minaccia informatica dettagliato, e compatibile con oltre 28 soluzioni SIEM, EDR e XDR per soddisfare esigenze di sicurezza specifiche.

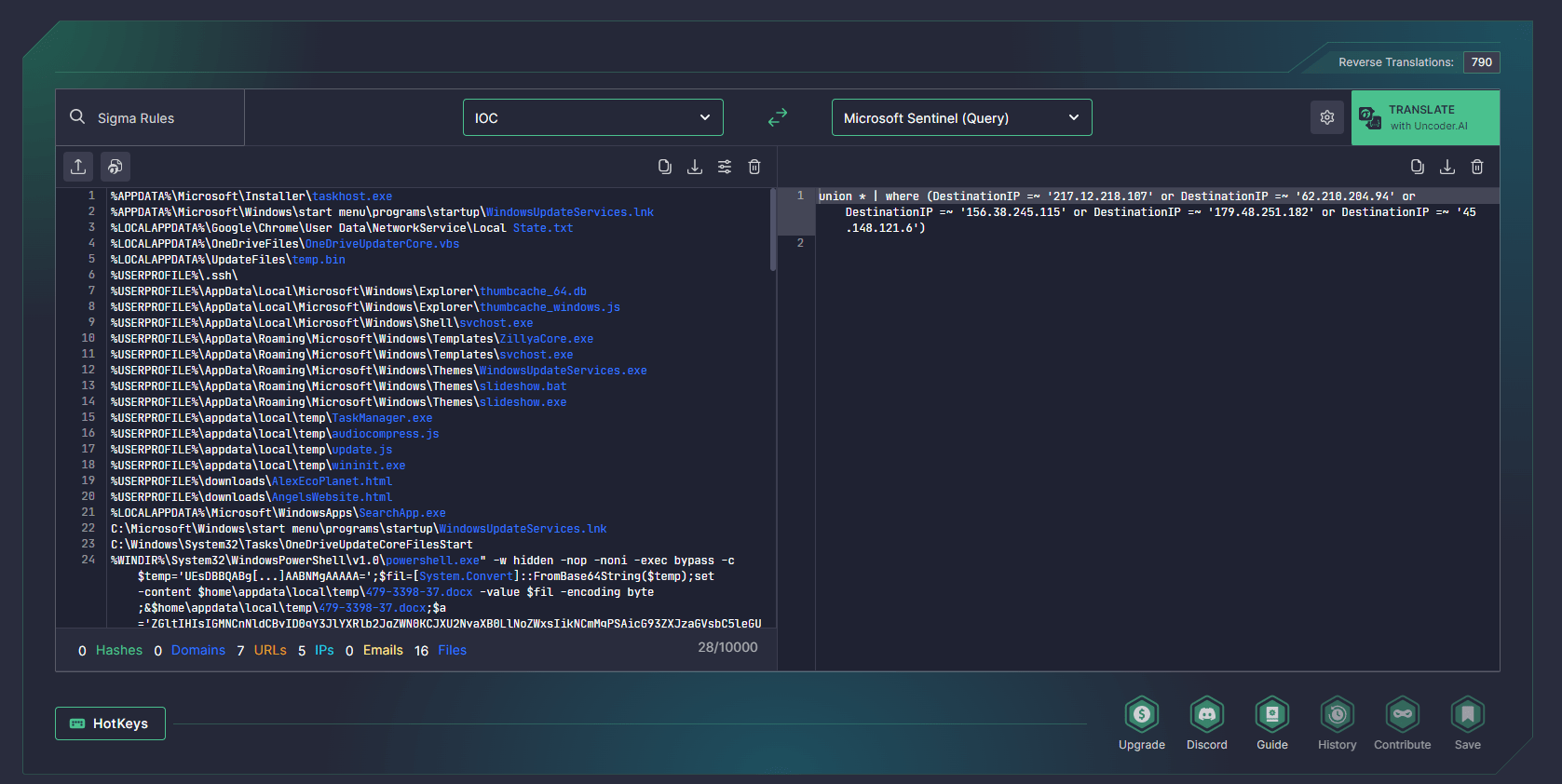

I team SOC possono potenziare la loro velocità di caccia alle minacce cercando indicatori di compromissione associati all’attività di cyber-spionaggio UAC-0099 con l’aiuto di Uncoder AI. Basta incollare il file, host o rete IOC forniti da CERT-UA nello strumento e selezionare il tipo di contenuto della richiesta target per creare immediatamente query IOC ottimizzate per le prestazioni pronte per essere eseguite nell’ambiente scelto.

Contesto MITRE ATT&CK

Per rivedere un contesto più ampio dietro gli ultimi attacchi di cyber-spionaggio UAC-0099 trattati nell’avviso CERT-UA#6710, tutte le regole Sigma correlate sono etichettate con ATT&CK v12 affrontando le tattiche e tecniche rilevanti: Tactics Techniques Sigma Rule Initial Access Phishing (T1566) Defense Evasion System Script Proxy Execution (T1216) Hide Artifacts (T1564) Masquerading (T1036) System Binary Proxy Execution (T1218) Execution Command and Scripting Interpreter (T1059) Scheduled Task/Job (T1053) Discovery System Information Discovery (T1082) System Network Configuration Discovery (T1016) Persistence Boot or Logon Autostart Execution (T1547) Command and Control Ingress Tool Transfer (T1105)