Dallo scoppio della guerra su vasta scala in Ucraina, i difensori informatici hanno identificato i crescenti volumi di campagne di cyber-spionaggio mirate alla raccolta di informazioni dai corpi statali ucraini.

Il 22 maggio 2023, i ricercatori CERT-UA hanno emesso un nuovo avviso avvertendo la comunità globale dei difensori informatici di una campagna di cyber-spionaggio in corso che prende di mira il sistema d’informazione e comunicazione di uno dei corpi statali ucraini. In questi attacchi, gli hacker diffondono un paio di e-mail falsificate facendo passare il mittente per l’Ambasciata della Repubblica del Tagikistan in Ucraina utilizzando il vettore d’attacco email. L’attività avversaria è attribuita al gruppo di hacking di cyber-spionaggio tracciato come UAC-0063, noto anche per colpire organizzazioni in Asia Centrale, Israele e India.

Analisi degli Attacchi di Cyber-Spionaggio di UAC-0063 Coperta nell’Avviso CERT-UA#6549

L’ultimo avviso CERT-UA#6549 riferisce della campagna di cyber-spionaggio in corso che prende di mira i corpi statali ucraini collegati all’attività degli attori di minaccia UAC-0063. Secondo i ricercatori, questo collettivo di hacker è sotto i riflettori nell’arena malevola dal 2021, svolgendo principalmente attività di intelligence informatica mirata e attività sovversive. Nell’ultima campagna, gli avversari hanno sfruttato un vettore d’attacco email per indurre le vittime ad aprire un allegato con una macro malevola o a seguire un link diretto al documento malevolo per la raccolta d’intelligence.

La catena d’infezione è innescata dal download di un documento e dall’attivazione di una macro malevola, che porta alla creazione e apertura di un file DOCX. Quest’ultimo contiene anche una macro che ne crea un’altra destinata a generare il file malevolo “SoftwareProtectionPlatform” identificato come un loader VBScript codificato HATVIBE, insieme a un’attività programmata per il suo lancio.

Ulteriori indagini hanno rivelato che il 25 aprile 2023, i sistemi compromessi sono stati infettati anche da software malevolo aggiuntivo, inclusi il keylogger LOGPIE e il backdoor CHERRYSPY, con quest’ultimo destinato a eseguire codice Python ricevuto dal server remoto. Gli attori della minaccia hanno applicato meccanismi avanzati di crittografia e offuscamento del codice, inclusi PyArmor e Themida, per la protezione anti-analisi. Inoltre, gli attaccanti hanno sfruttato il ladro di file C++ STILLARCH per la ricerca e l’esfiltrazione di file, elaborando ad esempio i risultati del keylogger LOGPIE.

Basandosi sull’analisi di schemi di comportamento simili e file correlati, il gruppo di cyber-spionaggio UAC-0063 ha messo gli occhi anche su organizzazioni in Asia centrale, tra cui Kazakistan, Kirghizistan e Mongolia, nonché su aziende israeliane e indiane.

Per ridurre la superficie di attacco, i ricercatori CERT-UA raccomandano di configurare restrizioni sugli account utente rilevanti per l’uso di “mshta.exe” e il lancio di Windows Script Host e dell’interprete Python.

Rilevamento dell’Attività Malevola Associata alla Campagna di Cyber-Spionaggio UAC-0063

Con l’aumento dei volumi di campagne di cyber-spionaggio che prendono di mira l’Ucraina e i suoi alleati, i difensori informatici richiedono la fonte dell’intelligence e dei contenuti di rilevamento pertinenti per resistere proattivamente alle intrusioni supportate dalla Russia. Per aiutare le organizzazioni a identificare tempestivamente la potenziale attività malevola, SOC Prime cura un lotto di regole Sigma che affrontano strumenti, tecniche e procedure degli avversari trattati nelle indagini CERT-UA. Tutti i rilevamenti sono compatibili con oltre 25 soluzioni SIEM, EDR e XDR e mappati al MITRE ATT&CK framework v12 per aiutare i team SOC a semplificare le procedure di indagine e caccia alle minacce.

Premi il Esplora Rilevamenti pulsante qui sotto per esplorare il set di regole Sigma mirato a rilevare l’ultima campagna di UAC-0063. Per semplificare la ricerca dei contenuti, la Piattaforma SOC Prime supporta il filtro tramite il tag personalizzato “CERT-UA#6549” e un tag più ampio “UAC-0063” basato sugli identificatori di avviso e di gruppo.

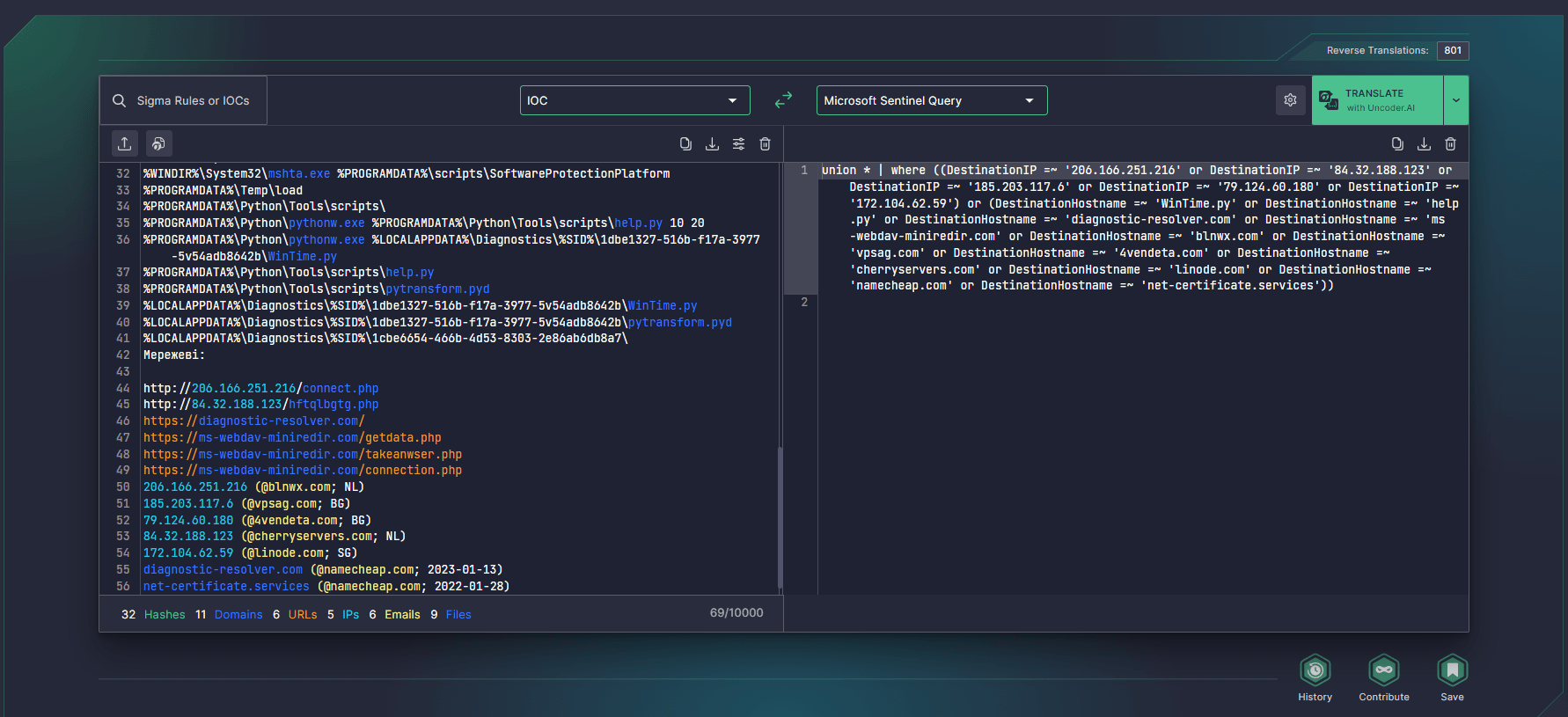

Per semplificare l’indagine sulle minacce, i difensori informatici possono anche cercare indicatori di compromesso (IoC) pertinenti associati all’ultima campagna UAC-0063 utilizzando Uncoder.IO. Basta incollare l’archivio, l’host o la rete IoC forniti da CERT-UA nello strumento per creare istantaneamente query IoC ottimizzate per le prestazioni pronte per essere eseguite nell’ambiente scelto.

Contesto MITRE ATT&CK

Per approfondire il contesto dietro la campagna malevola di UAC-0063, tutte le regole Sigma sopra menzionate sono etichettate con ATT&CK v12 affrontando le tattiche e tecniche pertinenti: