Dall’invasione su vasta scala dell’Ucraina da parte della Russia, le forze offensive dell’aggressore hanno lanciato migliaia di attacchi informatici mirati contro l’Ucraina. Una delle minacce più persistenti appartiene al famigerato gruppo di cyber-spionaggio noto come UAC-0010 (Armageddon). Questo articolo fornisce una panoramica dell’attività avversaria del gruppo contro l’Ucraina sfruttando ampiamente il vettore di attacco phishing a partire da luglio 2023 sulla base della corrispondente ricerca CERT-UA.

Descrizione dell’attacco di UAC-0010 (Armageddon APT)

Con volumi sempre crescenti di attacchi informatici miranti i funzionari ucraini e volti a danneggiare l’infrastruttura IT critica delle organizzazioni, i difensori stanno implementando mezzi efficaci per prevenire, identificare e rimediare tempestivamente alle minacce correlate. Secondo le indagini CERT-UA, Armageddon alias Gamaredon anche identificato come UAC-0010 rimane una delle minacce più persistenti in prima linea sul fronte informatico ucraino con attività di cyber-spionaggio contro le forze di sicurezza e difesa dell’Ucraina come obiettivo avversario chiave. Si ritiene che ex-funzionari del Dipartimento principale della Sicurezza della Crimea, che hanno violato il giuramento militare e hanno iniziato a servire il Servizio di Sicurezza Federale russo nel 2014, siano dietro le campagne offensive del gruppo.

In base agli incidenti investigati, il numero di dispositivi infettati all’interno dei sistemi informativi e di comunicazione delle organizzazioni del settore pubblico ucraino potrebbe ammontare a diverse migliaia di elementi. UAC-0010 utilizza principalmente la distribuzione tramite email o i messanger Telegram, WhatsApp e Signal come vettore di attacco iniziale sfruttando account già compromessi. Uno dei mezzi più frequenti di compromissione iniziale è inviare un archivio che contiene un file HTM o HTA malevolo agli utenti mirati. Aprire il file attira la generazione di un archivio che contiene un file di collegamento, il quale innesca una catena di infezione.

Per la distribuzione di malware, Armageddon APT sfrutta dispositivi di archiviazione dati removibili vulnerabili, file legittimi, inclusi quelli LNK, e modelli modificati di Microsoft Office Word, che consentono agli hacker di infettare qualsiasi documento generato sui sistemi mirati aggiungendo le macro corrispondenti.

In ulteriori fasi dell’attacco, gli avversari sono in grado di rubare file e dati sensibili degli utenti tramite GammaLoad o GammaSteel malware. Come risultato dell’infezione, il dispositivo vulnerabile può contenere oltre 100 file compromessi. Inoltre, nel caso in cui, dopo la pulizia del registro del sistema operativo o la rimozione di file e attività programmate, uno dei file infetti rimanga sul sistema colpito, è altamente probabile che il computer cada vittima di un’infezione ricorrente. A partire da luglio 2023, UAC-0010 utilizza comandi PowerShell per effettuare esfiltrazione di dati ed esecuzione di codice da remoto e l’utilità Anydesk per l’accesso remoto in tempo reale.

Gli avversari stanno continuamente arricchendo le loro capacità offensive mirate all’evasione dei rilevamenti e al bypass della protezione di sicurezza. Ad esempio, applicano uno specifico scenario PowerShell per bypassare l’autenticazione a due fattori. Per evitare l’uso del sottosistema DNS, applicano servizi Telegram di terze parti per identificare gli indirizzi IP dei server di gestione e tendono a cambiare gli indirizzi IP dei nodi di controllo intermedi più volte al giorno.

Come misure di mitigazione potenziali, i ricercatori CERT-UA raccomandano di imporre restrizioni al lancio di determinate utilità sul sistema dell’organizzazione, come mshta.exe, wscript.exe, cscript.exe e powershell.exe. I dispositivi che applicano Starlink per stabilire una connessione Internet potrebbero essere più esposti alle minacce attribuibili all’attività malevola di UAC-0010.

Rilevamento delle campagne ongoing di UAC-0010 alias Armageddon APT russo contro l’Ucraina

Il crescente numero di operazioni offensive lanciate dal gruppo di hacker UAC-0010 collegato alla Russia richiede l’immediata attenzione dei difensori in cerca di modi per aiutare l’Ucraina e i suoi alleati a contrastare efficacemente gli attacchi dell’aggressore. La piattaforma SOC Prime per la difesa informatica collettiva cura un elenco completo di regole Sigma per il rilevamento proattivo degli attacchi UAC-0010 filtrato dal tag rilevante “UAC-0010”.

Per approfondire gli avvisi verificati sopra menzionati e le query di ricerca, premere il pulsante Esplora Rilevamenti e scegliere le regole Sigma che corrispondono alle vostre esigenze di sicurezza attuali e che coprono le fonti di log specifiche della vostra organizzazione. Tutti gli algoritmi di rilevamento sono allineati con il MITRE ATT&CK framework v12 affrontando i TTP appropriati e possono essere utilizzati in dozzine di tecnologie SIEM, EDR e XDR utilizzate nella vostra organizzazione.

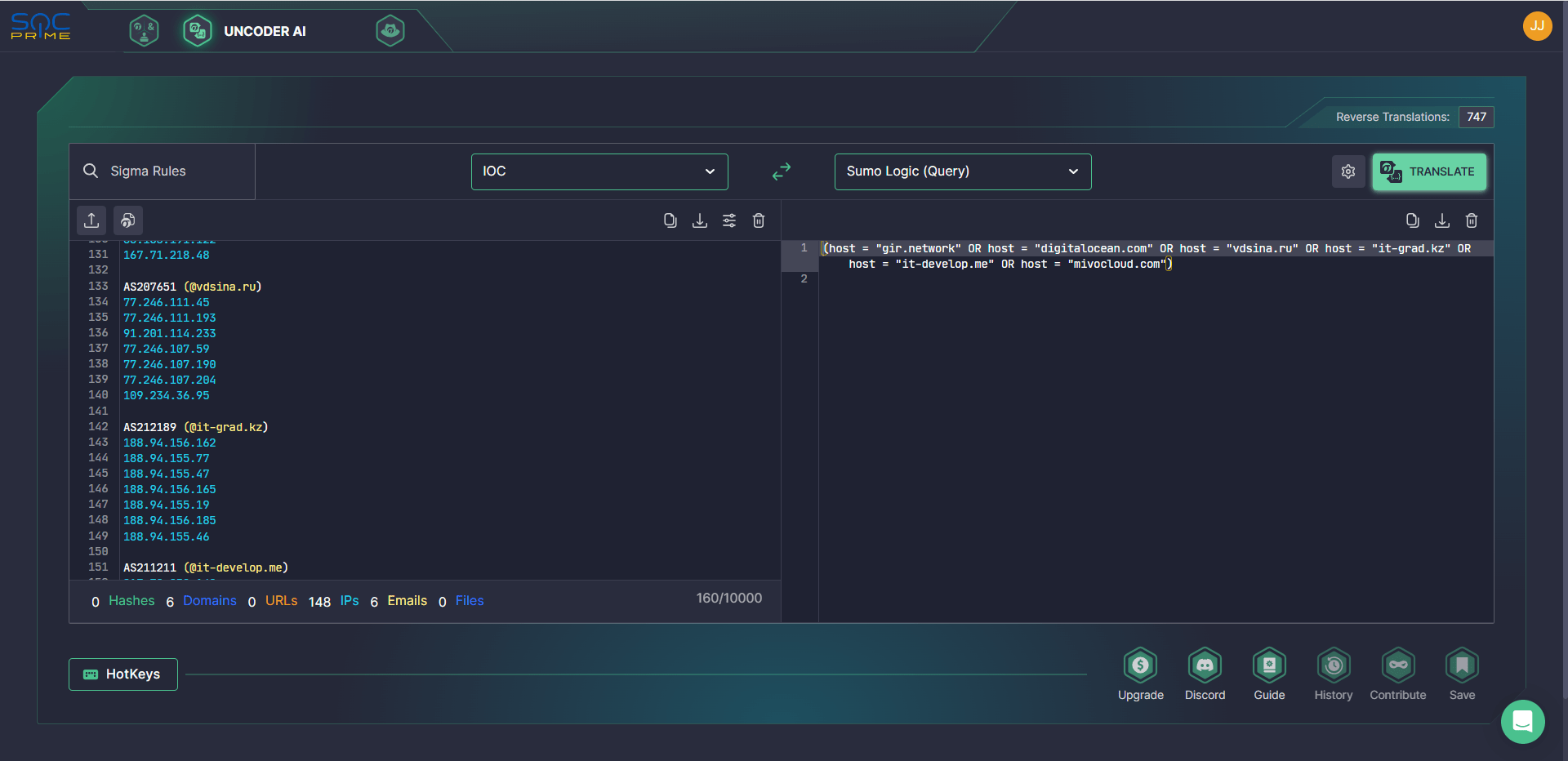

I difensori possono anche eseguire ricerche istantanee sfruttando indicatori di compromissione relativi alle minacce UAC-0010 elencati nel rapporto corrispondente di CERT-UA e in SOC Prime’s Uncoder AI che consente ai team di creare query personalizzate di IOC in pochi clic e lavorare automaticamente con esse nell’ambiente SIEM o EDR selezionato.

Registratevi per SOC Prime Platform per scegliere gli strumenti su misura per il vostro attuale percorso di difesa informatica. Esplora la più grande collezione al mondo di regole Sigma per minacce esistenti e emergenti con il Marketplace di Rilevamento di Minacce, approfondisci il contesto di minaccia informatica dietro il contenuto selezionato, regola i rilevamenti al tuo schema dei dati personalizzato e traducli al volo nel formato linguistico di tua scelta con Uncoder AI, oppure valida l’intero stack di rilevamento in pochi secondi per identificare senza problemi i punti ciechi nella tua copertura di rilevamento ed eseguire scansioni di minacce basate sulle tue priorità di contenuto.