Subito dopo l’identificazione del ransomware BQTLOCK distribuito tramite un modello RaaS completo, i ricercatori di sicurezza hanno individuato un’altra importante operazione di ransomware. Un gruppo precedentemente sconosciuto, denominato The Gentlemen, ha rapidamente attirato l’attenzione grazie all’uso di strumenti altamente specializzati e a ricognizioni approfondite per colpire infrastrutture critiche in oltre 17 regioni e in diversi settori. La loro campagna combina l’abuso di driver legittimi, la manipolazione delle Group Policy, strumenti anti-AV personalizzati, compromissione di account privilegiati e canali cifrati di esfiltrazione dati.

Rilevamento del ransomware Gentlemen

Nel primo trimestre del 2025, Check Point ha osservato un aumento degli attacchi ransomware del 126% rispetto all’anno precedente, con le organizzazioni che affrontavano in media 275 incidenti al giorno. Il rapporto “State of Ransomware 2025” di Sophos evidenzia i principali fattori alla base di questi attacchi: il 40,2% delle organizzazioni colpite non disponeva di competenze interne sufficienti, il 40,1% presentava lacune di sicurezza non identificate e il 39,4% soffriva di personale o capacità limitate, risultando vulnerabile a minacce sempre più sofisticate.

Con l’emergere continuo di nuove varianti di ransomware come Gentlemen, i difensori informatici devono fare affidamento su contenuti di rilevamento tempestivi e di alta qualità e su strumenti di cybersecurity avanzati per tenere il passo con un panorama di minacce in rapida evoluzione.

Registrati sulla piattaforma SOC Prime per ottenere threat intelligence tempestiva e contenuti di rilevamento operativi, supportati da una suite completa di prodotti per l’ingegneria di rilevamento AI-driven, threat hunting automatizzato e rilevamento avanzato delle minacce. Clicca sul pulsante Esplora Rilevamenti qui sotto per accedere a una raccolta selezionata di regole Sigma progettate per identificare e rispondere alle attività del ransomware Gentlemen.

Tutte le regole sulla piattaforma SOC Prime sono compatibili con più soluzioni SIEM, EDR e Data Lake e sono mappate al framework MITRE ATT&CK®. Inoltre, ogni regola include metadati dettagliati, come riferimenti CTI, timeline degli attacchi, raccomandazioni per il triage e altro ancora.

In alternativa, i difensori informatici possono applicare il tag più ampio “Ransomware” per accedere a una gamma più ampia di regole di rilevamento che coprono attacchi ransomware a livello globale.

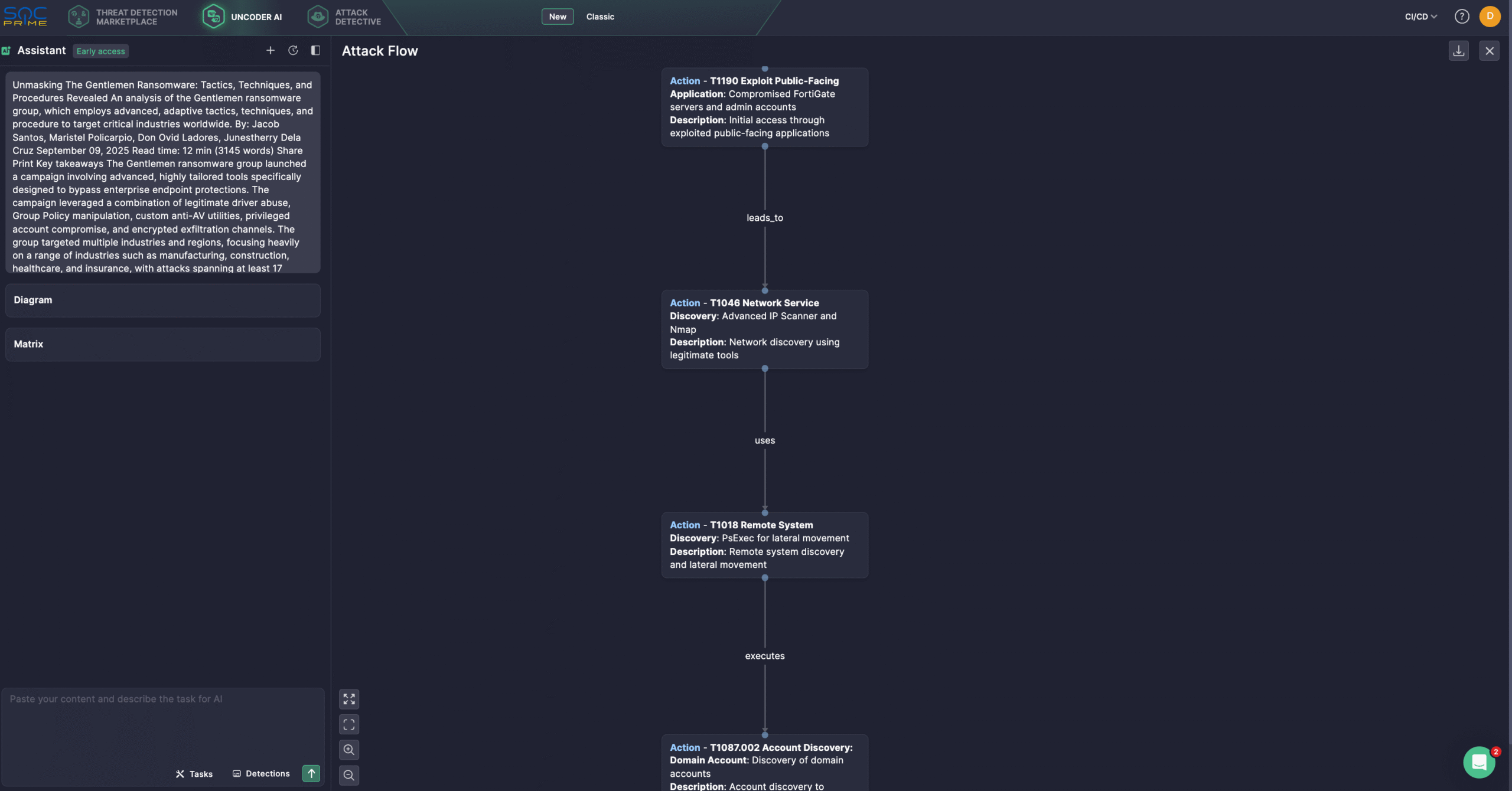

Gli esperti di sicurezza possono velocizzare le indagini sulle minacce utilizzando Uncoder AI, un IDE privato e co-pilot per l’ingegneria del rilevamento. L’ultimo aggiornamento di Uncoder AI introduce una nuova modalità AI Chat Bot e strumenti MCP per aiutare i difensori informatici a gestire in modo completo i compiti di rilevamento. È possibile inserire prompt personalizzati in qualsiasi lingua o scegliere attività predefinite tramite un’interfaccia basata sul dialogo. Ad esempio, i difensori informatici possono usare l’ultimo rapporto di Trend Micro sul ransomware Gentlemen per generare il flusso di attacco con un solo clic.

Analisi del ransomware Gentlemen

Ad agosto 2025, i ricercatori di Trend Micro hanno indagato una nuova campagna di ransomware condotta dal gruppo emergente e precedentemente sconosciuto The Gentlemen. Gli avversari hanno rapidamente fatto sentire la loro presenza nel panorama delle minacce compromettendo sistematicamente ambienti aziendali e dimostrando capacità operative avanzate. In particolare, il gruppo di ransomware Gentlemen ha adattato i propri strumenti a metà campagna, evolvendo da utility anti-AV generiche a varianti altamente mirate, dimostrando versatilità e persistenza.

Gentlemen ha preso di mira principalmente organizzazioni nei settori manifatturiero, costruzioni, sanitario e assicurativo, conducendo attacchi in almeno 17 paesi. Ha inoltre sfruttato account di dominio privilegiati per distribuire il ransomware e sviluppato tecniche di evasione sofisticate per bypassare le difese di sicurezza e mantenere la persistenza.

Il gruppo probabilmente ha sfruttato servizi esposti su Internet o credenziali compromesse per ottenere un punto d’appoggio. I primi segni di ricognizione di rete, come l’uso di Advanced IP Scanner, indicano una strategia di accesso deliberata e premeditata piuttosto che un’esplosione opportunistica. Gli avversari hanno usato lo strumento per mappare l’infrastruttura e sondare Active Directory, prestando particolare attenzione agli account di amministratori di dominio e aziendali, così come a gruppi privilegiati personalizzati come itgateadmin.

È stato eseguito uno script batch (1.bat) per enumerare più di 60 account utente nel dominio, e gli attaccanti hanno inoltre interrogato sia gruppi amministrativi standard sia gruppi legati alla virtualizzazione (ad esempio, VMware), segnalando la preparazione per movimenti laterali in ambienti ibridi.

Per aggirare inizialmente le difese, il gruppo ha distribuito All.exe insieme a ThrottleBlood.sys, sfruttando un driver firmato legittimo per terminare a livello kernel processi di sicurezza protetti. Dopo aver riconosciuto i limiti di questo approccio, il gruppo di ransomware Gentlemen ha condotto una ricognizione dettagliata delle protezioni endpoint esistenti e ha iniziato a usare PowerRun.exe per l’elevazione dei privilegi, tentando di disabilitare i servizi di sicurezza. Successivamente hanno introdotto uno strumento personalizzato (Allpatch2.exe) progettato per terminare processi degli agenti di sicurezza, dimostrando la capacità di adattare le tecniche all’ambiente della vittima. Per muoversi lateralmente, gli avversari hanno utilizzato PsExec e manipolato chiavi critiche del registro per indebolire le difese di autenticazione e accesso remoto. Hanno mantenuto accesso persistente al C2 tramite strumenti remoti legittimi, dimostrando competenza nell’integrare tecniche “living-off-the-land” con utilità personalizzate di evasione.

Il ransomware Gentlemen mira aggressivamente e arresta servizi critici legati a backup, database e operazioni di sicurezza per massimizzare l’impatto. Termina sistematicamente processi tramite comandi specifici e va oltre, eseguendo ulteriori comandi per ostacolare i tentativi di recupero e l’analisi forense. Come ultimo passo, distribuisce uno script batch di pulizia che introduce un breve ritardo con un comando ping, elimina il binario del ransomware e poi si cancella, assicurando che tutte le tracce vengano rimosse al termine del processo di crittografia.

La campagna ransomware Gentlemen illustra l’evoluzione rapida delle minacce moderne, combinando tecniche avanzate con operazioni persistenti e mirate. L’uso di strumenti personalizzati per l’evasione, l’adattamento ai controlli di sicurezza esistenti e lo sfruttamento di componenti sia legittimi che vulnerabili permette al gruppo di bypassare efficacemente le difese a strati. Il focus sulle infrastrutture critiche e l’impiego della doppia estorsione evidenziano la crescente tendenza a passare dai ransomware generici ad attacchi altamente mirati, aumentando notevolmente le sfide per rilevamento, prevenzione e risposta. Poiché il gruppo sfrutta sistemi esposti su Internet e VPN, applicare il modello Zero Trust è fondamentale per bloccare l’accesso iniziale e contenere l’impatto potenziale. Come possibili contromisure, le organizzazioni dovrebbero limitare e monitorare attentamente l’accesso alle condivisioni dei domain controller, isolare automaticamente gli host che mostrano segnali di exploit dei driver o attività anti-AV, applicare accesso privilegiato a tempo con de-escalation automatica, rilevare query massicce di Active Directory e modifiche di gruppo, e implementare tecniche di inganno sui file share critici per intercettare tempestivamente attività di ricognizione. SOC Prime cura una suite completa di prodotti per la protezione aziendale basata su AI, con capacità automatizzate, threat intelligence in tempo reale e principi Zero Trust, aiutando le organizzazioni globali a rafforzare le difese su larga scala.