Gli esperti di sicurezza hanno scoperto una nuova Strela Stealer campagna, che sfrutta una nuova iterazione di malware per il furto delle credenziali email. In questa campagna, la versione aggiornata del malware è arricchita con funzionalità migliorate ed è ora in grado di raccogliere i dati di configurazione del sistema tramite l’utility “system info”. Inoltre, Strela Stealer ha ampliato i suoi obiettivi oltre la Spagna, l’Italia e la Germania per puntare all’Ucraina.

Rilevamento degli attacchi Strela Stealer

Ogni giorno, vengono rilevati circa 560.000 nuovi pezzi di malware, secondo Statista. Questo evidenzia la superficie di attacco in continua crescita, che rappresenta una sfida significativa per i difensori della cybersecurity. Per superare le minacce informatiche e rilevare gli attacchi malevoli in tempo, i difensori informatici possono fare affidamento su SOC Prime Platform offre un’intera suite di prodotti per la rilevazione avanzata delle minacce e la caccia.

Per affrontare gli ultimi attacchi di Strela Stealer, SOC Prime Platform offre un set curato di rilevamenti arricchiti con CTI. Clicca su Explore Detections qui sotto e accedi immediatamente alle regole di rilevamento pertinenti, mappate al framework MITRE ATT&CK® e compatibili con oltre 30 tecnologie SIEM, EDR e Data Lake.

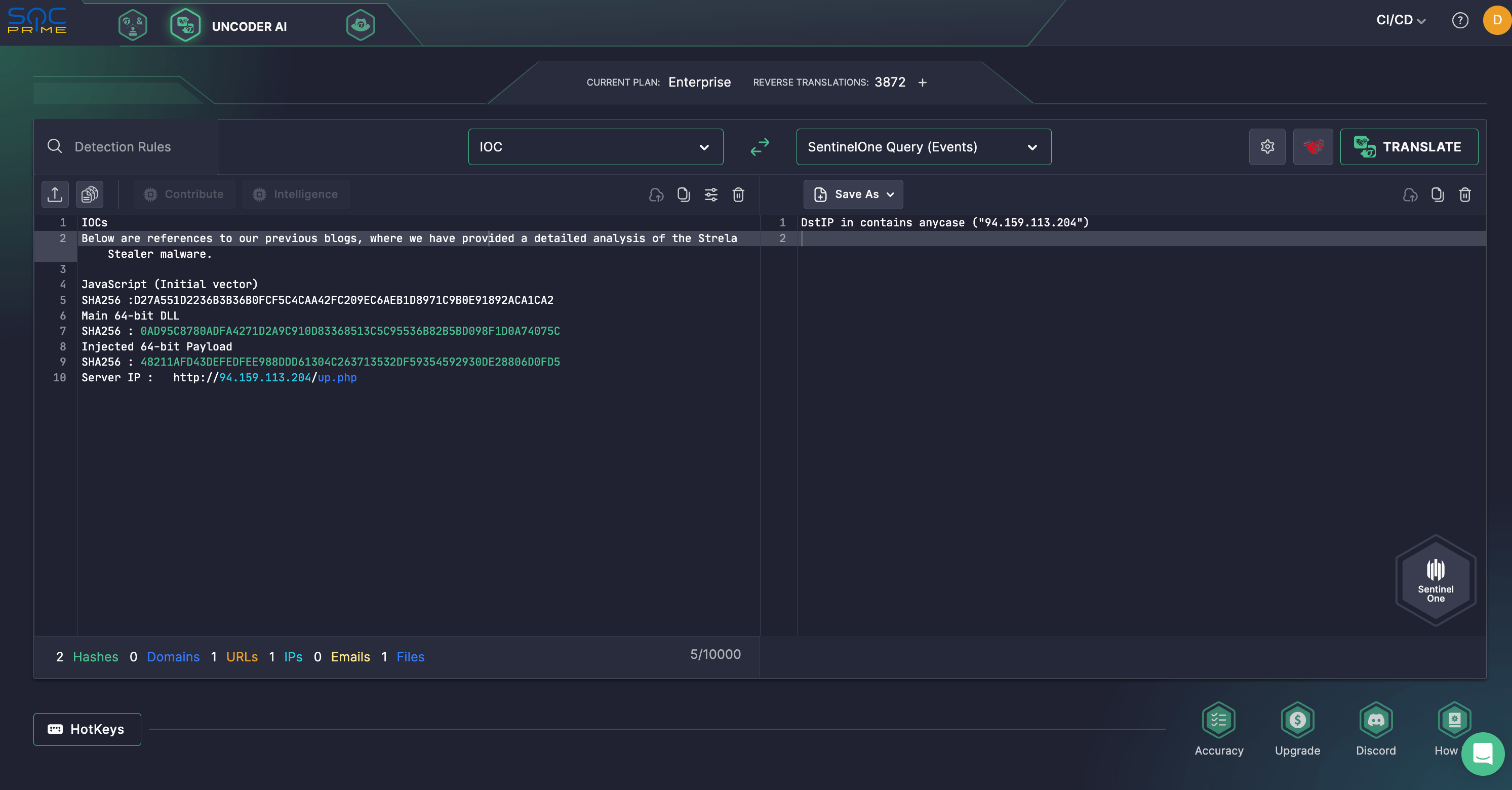

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI per impacchettare senza problemi gli IOCs ed eseguire analisi retrospettive delle TTP degli avversari. Converte istantaneamente gli IOCs dalla corrispondente ricerca di SonicWall in query curtailizzate compatibili con i vari linguaggi SIEM, EDR e Data Lake.

Analisi degli attacchi Strela Stealer: Nuova Campagna Contro l’Ucraina

Il team dei SonicWall Capture Labs ha seguito il malware Strela Stealer, che è rimasto attivo per tutto il 2024. Nei primi di novembre 2024, il ceppo malevolo si è diffuso tramite email di phishing che sono emerse in una campagna discreta che ha preso di mira gli utenti dell’Europa Centrale e Sud-Occidentale. Ha sfruttato JavaScript offuscato e WebDAV per bypassare le difese di sicurezza tradizionali mentre continua a evolversi e perfezionare le sue capacità offensive per rimanere inosservata mentre esfiltra furtivamente dati sensibili.

È stata recentemente identificata una nuova iterazione di Strela Stealer con aggiornamenti notevoli. Il malware sta ora espandendo anche la sua portata al di là della Spagna, Italia e Germania e prende di mira l’Ucraina.

Il flusso d’infezione inizia con JavaScript inviati in allegati email archiviati. Quando eseguito, attiva uno script PowerShell che esegue una DLL da una posizione di rete condivisa tramite Regsvr32.exe, evitando lo storage su disco. Questo metodo furtivo garantisce che la DLL malevola venga eseguita direttamente dalla posizione di rete.

La DLL a 64 bit nella variante più recente di Strela Stealer funge da caricatore per il suo payload, con il core codificato memorizzato nella sua sezione dati. Il malware decripta il file armato tramite XOR personalizzato. Questa variante migliorata di Strela Stealer mostra capacità avanzate di offuscamento con codice superfluo e numerose istruzioni di salto, ostacolando l’analisi anti-malware.

La DLL decripta il payload, risolve gli import necessari ed esegue quest’ultimo, con RCX puntato all’ingresso del payload. Sia la DLL wrapper che il payload includono metodi di offuscamento simili, che indicano i più sofisticati aggiornamenti in questa nuova variante.

Il payload iniettato, che funge da eseguibile a 64 bit, utilizza l’API “GetKeyboardLayoutList” per controllare i layout di tastiera installati, terminando se non ne trova corrispondenze. Originariamente mirato a rubare le credenziali email da Outlook e Thunderbird, l’iterazione aggiornata del malware ora raccoglie anche i dati di configurazione di sistema utilizzando l’utility “system info”. L’output viene quindi salvato in un file temporaneo, criptato e inviato al server tramite una richiesta POST. I dati rubati vengono esfiltrati dopo la crittografia, e il malware si aspetta una risposta “OK” dal server.

La crescente minaccia di Strela Stealer è contraddistinta da tecniche avanzate di offuscamento che le permettono di operare senza lasciare tracce sul disco, rendendo la rilevazione più difficile, insieme alla sua espansione in Ucraina oltre le regioni europee, il che richiede una maggiore vigilanza cibernetica. SOC Prime Platform per la difesa cibernetica collettiva fornisce alle organizzazioni tecnologie all’avanguardia per sovrastare le minacce cibernetiche rafforzando le difese e costruendo una posizione di sicurezza informatica robusta.