Circa una settimana fa abbiamo ricevuto questa informazione da uno dei nostri partner “Stiamo vedendo arrivare delle email di phishing nel nostro ambiente (interno a interno)” insieme alla condivisione di un campione di email con noi. Oggi analizzeremo i recenti attacchi di phishing mirati alle aziende Fortune 500 e Global 2000 soprannominati “Stealthphish” volti a compromettere le email aziendali (BEC) e ingannare i specialisti finanziari facendogli trasferire denaro a conti sbagliati. Questo incidente è stato compiuto dallo stesso attore descritto nel rapporto IBM X-force IRIS del 21 febbraio: https://securityintelligence.com/ibm-x-force-iris-uncovers-active-business-email-compromise-campaign-targeting-fortune-500-companies/ Senza ulteriore indugio, immergiamoci nei dettagli tecnici sull’infrastruttura e sui meccanismi di attacco, estraiamo alcuni IOC e tentiamo un’attribuzione.

Iniziamo con il frammento dell’intestazione dell’email:

X-MS-Exchange-Organization-AuthMechanism: 04

IP di origine: [154.118.XXX.YYY]

Allocazione dinamica per clienti LTE

CittàLagos

NomeNigeria

L’ASN è lo stesso degli IP dal rapporto sopra. Due URL a cui l’email veniva reindirizzata:

hXXps://arcadiansilverspring[.]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[.]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Indirizzi IP associati:

184[.]173[.]132[.]214

50[.]2[.]225[.]147

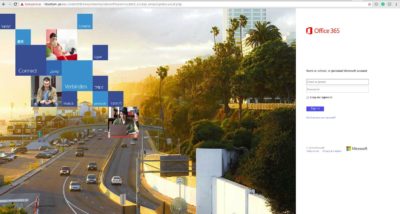

libertym[dot]us sembra essere un dominio recentemente hackerato: Sta ospitando una pagina di accesso phishing di Office365 per il furto di credenziali. In questo caso, c’è almeno un avviso del certificato SSL in cima alla pagina che potrebbe fermare un utente vigile.

Sta ospitando una pagina di accesso phishing di Office365 per il furto di credenziali. In questo caso, c’è almeno un avviso del certificato SSL in cima alla pagina che potrebbe fermare un utente vigile. Il dominio libertym[.]us è stato elencato come malevolo il 16 febbraio, quindi era relativamente facile da rilevare.

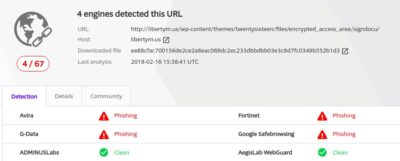

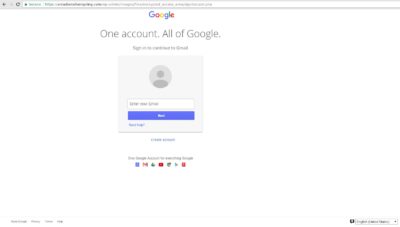

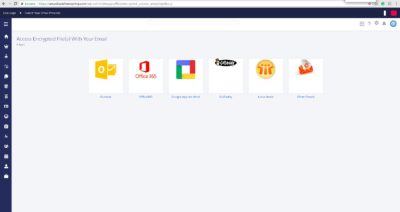

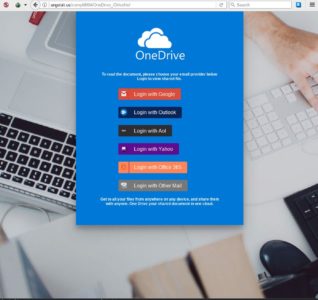

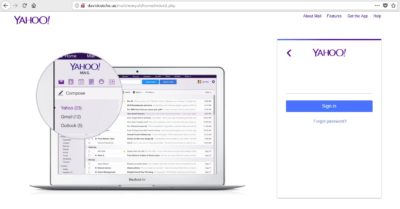

Il dominio libertym[.]us è stato elencato come malevolo il 16 febbraio, quindi era relativamente facile da rilevare. Un dominio più pericoloso hXXps://arcadiansilverspring[dot]com è stato anch’esso recentemente hackerato e ha un SSL adeguatamente implementato. Questo ci serve come buon esempio che un HTTPS verde da solo != fiducia o sicurezza. In questo esempio, le pagine di phishing per Google Apps e DocuSign sono simili a quelle che abbiamo visto in precedenza, quindi questo è un altro collegamento a Stealthphish. Schermate degli URL di phishing:

Un dominio più pericoloso hXXps://arcadiansilverspring[dot]com è stato anch’esso recentemente hackerato e ha un SSL adeguatamente implementato. Questo ci serve come buon esempio che un HTTPS verde da solo != fiducia o sicurezza. In questo esempio, le pagine di phishing per Google Apps e DocuSign sono simili a quelle che abbiamo visto in precedenza, quindi questo è un altro collegamento a Stealthphish. Schermate degli URL di phishing:

Il dominio è rimasto non elencato per un po’ di tempo anche mentre l’attacco era in corso.

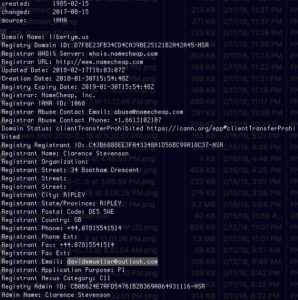

Il dominio è rimasto non elencato per un po’ di tempo anche mentre l’attacco era in corso. Al giorno d’oggi la situazione è un po’ migliorata: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionInizialmente abbiamo eseguito un Whois sul primo dominio malevolo che ci ha indicato davidwmueller[at]outlook[.]com alias Clarence Stevenson:

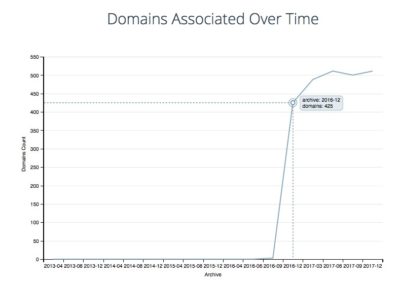

Al giorno d’oggi la situazione è un po’ migliorata: https://www.virustotal.com/#/url/cc38768a899bd34a208a5cb15f84a9b139d1703b1c7477774e9eb73740e5af5c/detectionInizialmente abbiamo eseguito un Whois sul primo dominio malevolo che ci ha indicato davidwmueller[at]outlook[.]com alias Clarence Stevenson: Un reverse whois sull’email di davidwmueller utilizzando alcuni degli strumenti disponibili gratuitamente trova oltre 500 domini che sono stati registrati da dicembre 2016.

Un reverse whois sull’email di davidwmueller utilizzando alcuni degli strumenti disponibili gratuitamente trova oltre 500 domini che sono stati registrati da dicembre 2016. I domini scoperti sembrano tentativi di typosquatting o anche siti web legittimi piuttosto che DGA:

I domini scoperti sembrano tentativi di typosquatting o anche siti web legittimi piuttosto che DGA:

• mobile-india.us

• hextracoin.us

• nikemail.us

• tipclub.us

• travelworld123.com

• treasurea.us

• app-android.us

• jumail.us

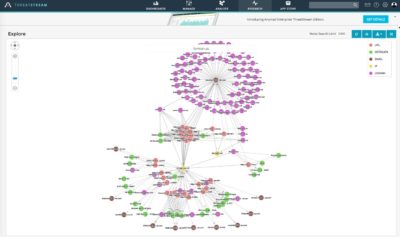

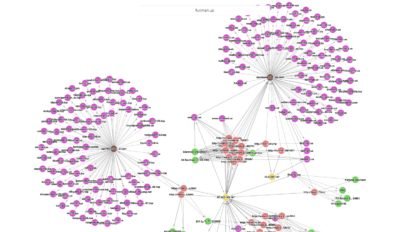

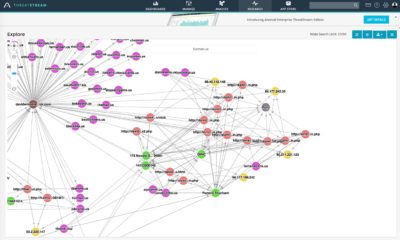

Molti dei domini sono rimasti inattivi e alcuni di essi erano già scaduti al tempo dell’attacco, quindi abbiamo deciso di rivedere manualmente l’OSINT e filtrare il rumore: Le cose sono diventate più interessanti una volta esaminati i nostri risultati in Anomali ThreatStream:

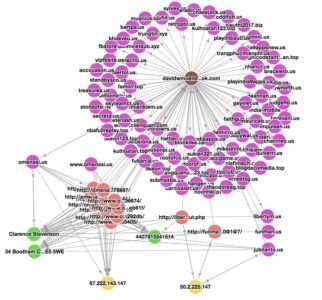

Le cose sono diventate più interessanti una volta esaminati i nostri risultati in Anomali ThreatStream: Aggiungendo alcune informazioni Whois all’indirizzo davidwmueller[at]outlook[.]com insieme alla ricerca di Clarence Stevenson nei dati di ThreatStream:

Aggiungendo alcune informazioni Whois all’indirizzo davidwmueller[at]outlook[.]com insieme alla ricerca di Clarence Stevenson nei dati di ThreatStream: Ora diamo un’occhiata a ciò che si nasconde dietro quegli URL e domini (non provateci a casa!):

Ora diamo un’occhiata a ciò che si nasconde dietro quegli URL e domini (non provateci a casa!):

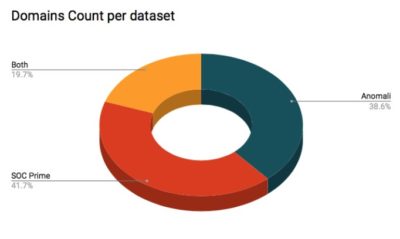

Stealthphish sta chiaramente prendendo di mira anche O365, OneDrive, Google Apps e Yahoo Mail. Come passo successivo, abbiamo verificato ulteriormente i 500+ domini utilizzando l’OSINT e alcune delle nostre fonti proprietarie di informazioni sulle minacce, quindi abbiamo abbinato il nostro dataset con ThreatStream. Di conseguenza, abbiamo confermato un totale di 528 domini legati all’attacco con 204 elencati in ThreatStream, 220 in SOC Prime e 104 in entrambi i feed:

Stealthphish sta chiaramente prendendo di mira anche O365, OneDrive, Google Apps e Yahoo Mail. Come passo successivo, abbiamo verificato ulteriormente i 500+ domini utilizzando l’OSINT e alcune delle nostre fonti proprietarie di informazioni sulle minacce, quindi abbiamo abbinato il nostro dataset con ThreatStream. Di conseguenza, abbiamo confermato un totale di 528 domini legati all’attacco con 204 elencati in ThreatStream, 220 in SOC Prime e 104 in entrambi i feed: È ora di esaminare gli IP in ThreatStream e vedere se ci sono ulteriori collegamenti:

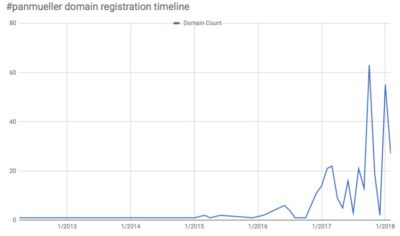

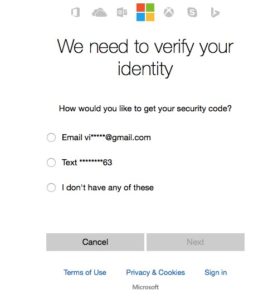

È ora di esaminare gli IP in ThreatStream e vedere se ci sono ulteriori collegamenti: Abbiamo trovato nuovi nomi (identità rubate o pseudo) e 10 indirizzi Gmail in più da utilizzare nelle nostre ricerche di Whois e informazioni sulle minacce. Non vediamo nemmeno molto contesto sugli IP OSINT trovati, il che significa che non sono ancora stati usati in attacchi attivi (non sono ancora un IOC). A questo punto abbiamo provato a verificare le misure di sicurezza di base dell’account outlook di PanMueller (PAN sta per Phishing Attack Nigeria e si traduce anche come “Sig.” in ucraino, quindi è stato usato dai nostri ricercatori come nome interno).

Abbiamo trovato nuovi nomi (identità rubate o pseudo) e 10 indirizzi Gmail in più da utilizzare nelle nostre ricerche di Whois e informazioni sulle minacce. Non vediamo nemmeno molto contesto sugli IP OSINT trovati, il che significa che non sono ancora stati usati in attacchi attivi (non sono ancora un IOC). A questo punto abbiamo provato a verificare le misure di sicurezza di base dell’account outlook di PanMueller (PAN sta per Phishing Attack Nigeria e si traduce anche come “Sig.” in ucraino, quindi è stato usato dai nostri ricercatori come nome interno). Abbiamo 10 account Gmail da esaminare, cominciamo da quello che sembra simile all’email di backup: vip01667790762[at]gmail[.]com

Abbiamo 10 account Gmail da esaminare, cominciamo da quello che sembra simile all’email di backup: vip01667790762[at]gmail[.]com Continuando ad arricchire tutte le email nel nostro grafico, notiamo anche nguyenthilinh110591[at]gmail.com con molti domini collegati:

Continuando ad arricchire tutte le email nel nostro grafico, notiamo anche nguyenthilinh110591[at]gmail.com con molti domini collegati: Cominciamo a vedere domini protetti da WhoisGuard e registrazioni private. Sembra però che il nostro PanMueller non fosse così preoccupato di nascondere la sua identità quando registrava massivamente domini. Cerchiamo di scoprire chi c’è dietro l’account vip01667790762[at]gmail.com e davidwmueller[at]outlook[.]com semplicemente cercando su Google:

Cominciamo a vedere domini protetti da WhoisGuard e registrazioni private. Sembra però che il nostro PanMueller non fosse così preoccupato di nascondere la sua identità quando registrava massivamente domini. Cerchiamo di scoprire chi c’è dietro l’account vip01667790762[at]gmail.com e davidwmueller[at]outlook[.]com semplicemente cercando su Google:

Sembra che il nostro PanMueller non sia un genio del male che ha pianificato un attacco di dominio mondiale per 2,5 anni, ma una persona che non è molto preoccupata per la sua sicurezza informatica personale. Vende servizi VPN, hosting rapido e registrazioni di domini, generalmente non è esattamente un’attività criminale. Ancora di più, elenca pubblicamente il suo numero di cellulare sulla pagina Facebook insieme all’usarlo nella sua email di registrazione di domini. O è stato hackerato o è stato abbastanza determinato a pianificarlo davvero tutto e ottenere 7.681 follower/amici nel processo. Il comportamento di PanMueller è anche molto diverso dagli ultimi sviluppi di questa campagna. Il dominio “arcadiansilverspring” semplicemente non si adatta! PanMueller utilizzava domini registrati a buon mercato sotto nomi fittizi e informazioni mantenute aperte. Nel frattempo StealthPhish ha chiaramente dimostrato capacità di hackerare siti web legittimi che utilizzano WordPress (un recente bug nella versione 4.9.3 con aggiornamenti automatici disabilitati potrebbe risuonare un campanello) e i loro domini sono nascosti dietro i servizi di WhoisGuard. Sebbene abbiamo scoperto la maggior parte dell’infrastruttura dell’attaccante c’è ancora un pool di domini che rimane nell’ombra. E quelli sono i domini hackerati con legittimi certificati SSL che rappresentano una minaccia molto maggiore. Scoprire questi domini è un compito adeguato per qualsiasi cacciatore di minacce, analista SOC e SIEM là fuori, quindi ci prepareremo per aiutare con il giusto contenuto di rilevamento delle minacce.

Sembra che il nostro PanMueller non sia un genio del male che ha pianificato un attacco di dominio mondiale per 2,5 anni, ma una persona che non è molto preoccupata per la sua sicurezza informatica personale. Vende servizi VPN, hosting rapido e registrazioni di domini, generalmente non è esattamente un’attività criminale. Ancora di più, elenca pubblicamente il suo numero di cellulare sulla pagina Facebook insieme all’usarlo nella sua email di registrazione di domini. O è stato hackerato o è stato abbastanza determinato a pianificarlo davvero tutto e ottenere 7.681 follower/amici nel processo. Il comportamento di PanMueller è anche molto diverso dagli ultimi sviluppi di questa campagna. Il dominio “arcadiansilverspring” semplicemente non si adatta! PanMueller utilizzava domini registrati a buon mercato sotto nomi fittizi e informazioni mantenute aperte. Nel frattempo StealthPhish ha chiaramente dimostrato capacità di hackerare siti web legittimi che utilizzano WordPress (un recente bug nella versione 4.9.3 con aggiornamenti automatici disabilitati potrebbe risuonare un campanello) e i loro domini sono nascosti dietro i servizi di WhoisGuard. Sebbene abbiamo scoperto la maggior parte dell’infrastruttura dell’attaccante c’è ancora un pool di domini che rimane nell’ombra. E quelli sono i domini hackerati con legittimi certificati SSL che rappresentano una minaccia molto maggiore. Scoprire questi domini è un compito adeguato per qualsiasi cacciatore di minacce, analista SOC e SIEM là fuori, quindi ci prepareremo per aiutare con il giusto contenuto di rilevamento delle minacce.

Ritornando al grafico abbiamo provato a cercare su ogni elemento meta-dati che ThreatStream potesse trovare e abbiamo trovato un risultato particolarmente interessante relativo a “Pamela Touchard”: Pamela ci ha portato al famigerato Pony. Forse PanMueller era solo un prestanome e ha venduto la sua roba alle persone sbagliate? Alcune informazioni brevi dal bollettino Anomali Threat su Pony:

Pamela ci ha portato al famigerato Pony. Forse PanMueller era solo un prestanome e ha venduto la sua roba alle persone sbagliate? Alcune informazioni brevi dal bollettino Anomali Threat su Pony:

“Pony è un password stealer e un loader. Un loader è un programma che scarica malware aggiuntivo per compromettere ulteriormente il sistema. Pony è ampiamente disponibile come codice sorgente e tramite più forum hacker. Pony è spesso ospitato su hosting a prova di bomba con infrastruttura in Russia e Ucraina. Pony è strettamente associato con Chanitor/Hancitor e Neverquest/Vawtrak. Pony ha colpito milioni di vittime in tutto il mondo.”

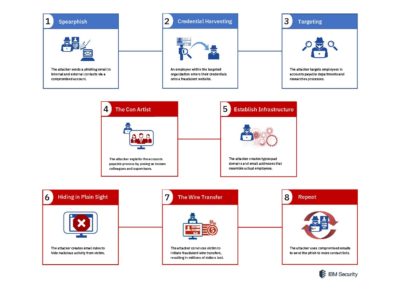

Ci sono circa 4000+ indicatori di compromissione associati all’uso di Pony da parte del CyberCrimine con 250+ URL freschi solo nel 2018. Per approfondire ulteriormente questa questione consiglio di seguire https://ui.threatstream.com/tip/7073 and https://ui.threatstream.com/search?status=active&value__re=.*pony.*Possiamo concludere che Stealthphish è la campagna di phishing su scala globale organizzata dal Cyber Crimine con risorse significative. L’attore opera in modo furtivo e si nasconde in piena vista utilizzando account email aziendali compromessi (noto anche come #BEC), sfruttando i filtri email per mascherare l’attività da vittime hackerate e impersonando attentamente gli individui hackerati che lavorano in posizioni finanziarie e contabili delle aziende Fortune 500 e Global 2000.

Fonte immagine originale: IBM SecurityGli obiettivi della campagna Stealthphish sono di sfruttare l’ingegneria sociale per ingannare il personale responsabile delle operazioni finanziarie a trasferire denaro ai cyber criminali mascherandolo come operazione legittima. Potremmo non aver ancora visto la fine del gioco di questo attore. Il compromesso o l’uso improprio dei domini di PanMueller (e degli account?) ha dato a Stealthphish una quantità senza precedenti di domini per il harvesting delle credenziali. Questi domini non sono elencati o addirittura contrassegnati come puliti nella maggior parte degli OSINT, intelligence commerciale sulle minacce. Non vengono registrati di recente, esclusi dagli elenchi malware come VirusTotal e persino dalle risorse dedicate anti-phishing come OpenPhish e PhishTank. Inoltre, non è coinvolto malware nella fase iniziale dell’attacco e Stealthphish si è procurata una vasta infrastruttura “pre-IOC”. Inoltre, se esaminiamo attentamente i domini, vediamo che è lontano da un caso tipico di DGA (algoritmi di generazione di domini) per evitare i moderni rilevamenti basati sull’apprendimento automatico. E come sappiamo una volta ottenute le credenziali Stealthphish sfrutta gli account email aziendali per fondere le azioni di phishing con le comunicazioni aziendali legittime (Living off the land 2.0: servizi email cloud). Con tutto questo combinato vediamo un attacco eseguito con cura che eviterà la maggior parte delle difese phishing odierne.

È altamente raccomandato di inserire nella blacklist qualsiasi connessione agli IOC forniti di seguito e aggiungerli alle liste di sorveglianza nelle tecnologie di rilevamento che avete. Inoltre, l’integrazione stretta di qualsiasi intelligence sulle minacce relativa a Pony siano essi URL o hash è di grande importanza.

Nel frattempo stiamo contribuendo con tutte le nostre scoperte ad Anomali ThreatStream così come a finalizzare il contenuto per il nostro Threat Detection Marketplace. https://ipinfo.io/AS37340AS36873 https://ipinfo.io/AS36873TLP:WHITE Indicatori di Compromissione (IOC):IP:184[.]173[.]132[.]214

50[.]2[.]225[.]147

67[.]222[.]143[.]147

50[.]2[.]225[.]167Dominio:aamape[dot]com

angelalt[dot]us

app-android[dot]us

davidcutche[dot]us

getartifa[dot]top

hextracoin[dot]us

jumail[dot]us

libertym[dot]us

likeviet[dot]top

mobile-india[dot]us

nhacsan[dot]pro

nikemail[dot]us

omenaxi[dot]us

passethus[dot]com

ribbinkx[dot]xyz

tintuc36h[dot]com

tipclub[dot]us

travelworld123[dot]com

treasurea[dot]usURL:hXXps://arcadiansilverspring[dot]com/wp-admin/images/files/encrypted_access_area/signdocu/

hXXp://libertym[dot]us/wp-content/themes/twentysixteen/files/encrypted_access_area/signdocu/

Tutti gli altri IOC non sono ancora per la divulgazione pubblica e coinvolgono 528+ domini (324+ scoperti da SOC Prime), 120+ IP insieme a email compromesse. Siamo nel processo di distribuzione insieme al contenuto di rilevamento tramite https://my.socprime.com/en/tdm/ and https://ui.threatstream.com/Link al contenuto di rilevamento delle minacce SIEM:

ArcSight QRadar e Splunk https://tdm.socprime.com/login/Un ringraziamento speciale va a uno dei nostri partner per aver condiviso i 77 domini sospetti iniziali e il campione di email che ha aiutato a velocizzare l’indagine – grazie amico, sei grande!

Questo rapporto è offerto dalla Divisione Vader

/Stay safe