La privacy è un valore fondamentale quando si parla di sicurezza digitale. Il ritmo dinamico dell’evoluzione della cybersecurity sottolinea l’importanza della protezione della privacy, che implica la salvaguardia dell’identità dell’utente e il mantenimento dei dati privati, sicuri e protetti online. In questo articolo del blog, vorrei condividere la mia esperienza acquisita in oltre 20 anni nel settore e come CISO in SOC Prime.

Negli ultimi 7 anni in SOC Prime, abbiamo trovato i nostri modi per comunicare con i clienti, raccogliere feedback e combinare prodotti e servizi nella giusta proporzione scalabile. Mentre forniamo servizi professionali SIEM e co-gestiti per aziende Fortune 500 e Global 2000, abbiamo osservato molti approcci abilmente applicati da ingegneri della cybersecurity in varie organizzazioni e settori che sono riusciti a costruire meccanismi di rilevamento adeguati nonostante le risorse limitate a loro disposizione. Facciamo un’analogia con la storia manifatturiera per spiegare la causa principale delle preoccupazioni sulla privacy e i modi per affrontarle.

L’umanità ha trovato il modo giusto di produrre beni come risultato di una lunga storia di tentativi ed errori. Questo viaggio è iniziato con beni fatti a mano solo per il consumo personale, seguito dalla produzione di beni destinati alla vendita nei mercati medievali, fino a raggiungere la produzione su larga scala per il mercato di massa attraverso processi produttivi automatizzati.

Riprendendo questa analogia, in termini di sviluppo dei contenuti nel campo della cybersecurity, la maggior parte delle imprese si trova ancora nell’età del bronzo, producendo contenuti internamente non sincronizzati con le minacce attuali. Ci sono diverse ragioni per questo. Innanzitutto, la difficoltà ruota attorno alla proprietà, poiché è difficile veramente possedere qualcosa in una grande impresa. Pertanto, è piuttosto impegnativo assumersi la responsabilità di una decisione sbagliata. Un’altra sfida riguarda l’assunzione e il mantenimento di esperti maturi, sia a causa di una carenza di talenti di circa 3 milioni di persone, sia perché i migliori esperti spesso avanzano verso attività specializzate. Ad esempio, un esperto con solide competenze nella ricerca di malware e nel reverse engineering è probabile che transiti verso un fornitore di EDR, quindi richiede un grande sforzo tenerli internamente. Il budget limitato e il tempo limitato per lo sviluppo dei contenuti è un altro ostacolo.

Infine, quando si tratta di sfide nello sviluppo dei contenuti, le preoccupazioni sulla privacy rimangono un problema. Tutte le opzioni eccetto lo sviluppo di contenuti in-house richiedono l’accesso da parte di terzi ai dati sensibili dell’organizzazione. Nel contempo, tutti i tipi di log e telemetria provenienti da applicazioni edge, cloud, SaaS e “gioielli della corona” contengono dati sensibili che sono frequentemente soggetti a regolamenti e possono contenere spesso la proprietà intellettuale dell’azienda. Poiché questi dati di solito finiscono nei silos SIEM, analisi dei log e EDR, spesso l’accesso è privilegiato e illimitato. Tuttavia, le opzioni disponibili nel mercato odierno che affrontano questa sfida richiedono di fornire pieno accesso a una terza parte. Se quella terza parte è un MSSP o MDR ben consolidato, le preoccupazioni sulla privacy sono meno urgenti, ma abbastanza spesso lo sviluppo dei contenuti viene esternalizzato a fornitori di terze parti tipo startup che hanno poche dozzine di persone nel team, comprese posizioni non ingegneristiche, che si sforzano di proteggere i dati di una compagnia Fortune-100 “come fossero i loro”.

Per organizzazioni come enti governativi o agenzie federali, è quasi impossibile approvare tale accesso da parte di terzi ai dati sensibili. Qui cercherò di gettare un po’ di luce sulle preoccupazioni esistenti sulla privacy e dimostrare che la rivoluzione industriale nello sviluppo dei contenuti si è effettivamente verificata. La privacy non è più un ostacolo allo sviluppo di algoritmi di rilevamento, inclusi i processi automatizzati.

Innanzitutto, facciamo un passo indietro e concordiamo sui termini per essere sulla stessa lunghezza d’onda. Un avviso, segnale o rilevamento — come lo si chiama — per sua natura è composto da una regola di rilevamento o query di caccia (algoritmo) applicata a log, telemetria, informazioni API (dati) con un determinato risultato (esito).

Introduzione al nostro modello di maturità nello sviluppo dei contenuti

Per realizzare una regola di alta qualità dal punto di vista della privacy, dovresti avere accesso a una piattaforma SIEM / EDR / XDR / Data Analytics / Log Analytics / Threat Hunting (d’ora in avanti, Piattaforma), nonché a una fonte di dati e a un esito di avviso. Non esistono preoccupazioni sulla privacy finché non si pianifica di coinvolgere una terza parte. Analizzando un ampio insieme di regole su una varietà di nostri clienti, comprese le loro modalità uniche di elaborazione degli avvisi, abbiamo costruito il seguente modello di maturità dello sviluppo dei contenuti, che aiuta a spiegare come SOC Prime mitiga i rischi sulla privacy. Questo modello contiene quattro fasi di maturità nello sviluppo dei contenuti. Più alta è la fase, più maturo è il processo di sviluppo dei contenuti, così come dal punto di vista della protezione della privacy:

- Sviluppo dei contenuti attraverso servizi di consulenza. Questa fase comporta la raccolta di log da infrastrutture live, trovando schemi sospetti, descrivendoli come regole, query o ricette di Machine Learning (ML) nel formato specifico della Piattaforma, e implementando questi elementi di contenuto nella stessa infrastruttura. Ciò richiede accesso ai log grezzi, regole, query e avvisi attivati nella Piattaforma del cliente. Normalmente, a questo stadio, lo sviluppo di contenuti di rilevamento viene fornito dai servizi di consulenza.

- Sviluppo dei contenuti tramite servizi co-gestiti. Questa fase si concentra sull’analisi di log/eventi tipici negli ambienti di laboratorio, simulando le minacce e gli attacchi più recenti per catturare schemi di attacco nei log. Implica anche la creazione di regole di rilevamento in tempo reale, query di caccia alle minacce o ricette ML sul lato del cliente, controllando i risultati e ottimizzando regole/query. Eseguire queste operazioni richiede accesso a regole/query e avvisi attivati nella Piattaforma del cliente. Normalmente, a questo stadio, lo sviluppo di contenuti di rilevamento viene fornito dai servizi co-gestiti.

- Modello di sviluppo crowdsourcing con un ciclo di feedback. Questa fase rappresenta il modello di sviluppo crowdsourcing, che coinvolge centinaia di ingegneri e ricercatori di sicurezza esterni in tutto il mondo, analizzando i log negli ambienti di laboratorio, descrivendo regole o query utilizzando il linguaggio universale supportato da vari SIEM, EDR o altri tipi di piattaforme di analisi dei log, nonché implementando automaticamente queste regole o query attraverso diverse infrastrutture utilizzando un insieme predefinito di personalizzazioni. Raccogliere il feedback dei clienti per garantire il miglioramento continuo di regole/query è cruciale in questa fase, che richiede di ottenere accesso a regole/query (facoltativo*), comprese statistiche anonimizzate e aggregate sugli avvisi attivati nella Piattaforma del cliente.

- Modello di sviluppo crowdsourcing senza un ciclo di feedback. A questo stadio, lo sviluppo di contenuti di rilevamento raggiunge il massimo grado di maturità. È possibile sviluppare contenuti cross-tool per vari SIEM, EDR o altri tipi di piattaforme di analisi dei log senza ricevere feedback continuo dai clienti. Questo stadio somiglia molto al terzo, ma l’accuratezza delle regole o delle query dipende dal feedback già raccolto da vari clienti per un lungo periodo di tempo per un ampio set di diverse regole/query. Il feedback del cliente è altamente apprezzato, ma non richiesto. Questo stadio richiede accesso a regole/query (facoltativo*) nella Piattaforma del cliente.

facoltativo* — l’accesso non è richiesto se il cliente distribuisce manualmente gli elementi di contenuto.

La prima fase del modello di maturità nello sviluppo dei contenuti descritta è la più suscettibile ai rischi sulla privacy. Oltre alle preoccupazioni sulla privacy del cliente, lo sviluppo dei contenuti nella prima fase solleva ulteriori sfide con i diritti di proprietà intellettuale (IP), poiché i contenuti realizzati nell’infrastruttura del cliente basati sui log del cliente appartengono solo al cliente. Queste sfide spiegano chiaramente perché i prodotti e servizi di SOC Prime non possono essere forniti nella fase meno matura e più vulnerabile alla privacy. SOC Prime può operare nella seconda fase fornendo servizi co-gestiti, ma il modello di sviluppo crowdsourcing disponibile nella terza e quarta fase offre maggiore maturità e consapevolezza della privacy. Il massimo grado di maturità nello sviluppo dei contenuti raggiunto nella quarta fase è ciò che distingue SOC Prime da altri fornitori di cybersecurity. Abbiamo già raccolto feedback dei clienti per un periodo significativo di tempo, permettendoci di essere meno dipendenti dal ciclo di feedback dei clienti.

Per approfondire le preoccupazioni sulla privacy, spiegherò ora come mitighiamo i rischi sulla privacy generali per i nostri clienti illustrando gli esempi dei prodotti principali e delle funzionalità di SOC Prime. Inizierò da Uncoder.IO, uno dei progetti pionieri di SOC Prime e altamente notevole dal punto di vista della privacy.

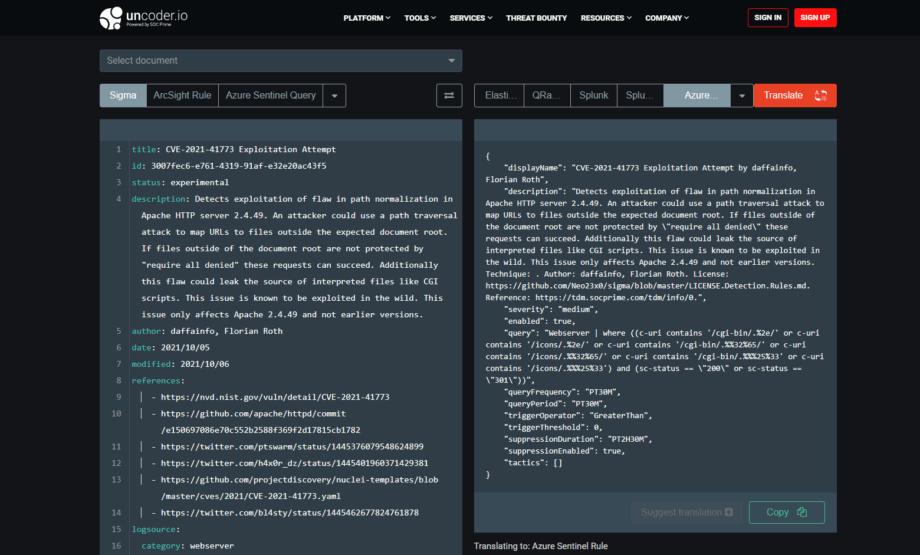

Uncoder.IO

Uncoder.IO è il motore di traduzione Sigma online per ricerche salvate SIEM, query, filtri, richieste API, che aiuta gli Analisti SOC, i Cacciatori di Minacce e gli Ingegneri di Rilevamento a convertire le rilevazioni nel formato SIEM o XDR selezionato al volo.

Applichiamo le seguenti migliori pratiche del settore per garantire la protezione della privacy dei dati per tutti gli utenti che lavorano con Uncoder.IO:

- Completamente anonimo: nessuna registrazione, nessuna autenticazione, nessun log

- Tutti i dati sono mantenuti basati su sessione, archiviati in memoria, nessun salvataggio su dischi server

- Riavvio completo ogni 24 ore

- Architettura basata su microservizi

- Basato sul progetto verificato dalla comunità “sigmac”

- Hosting su Amazon AWS

- Dati a riposo cifrati utilizzando uno standard del settore, algoritmo di crittografia AES-256

- Dati in transito cifrati utilizzando protocollo di crittografia TLS 1.2

- Valutazione complessiva A+ secondo Qualys SSL Labs

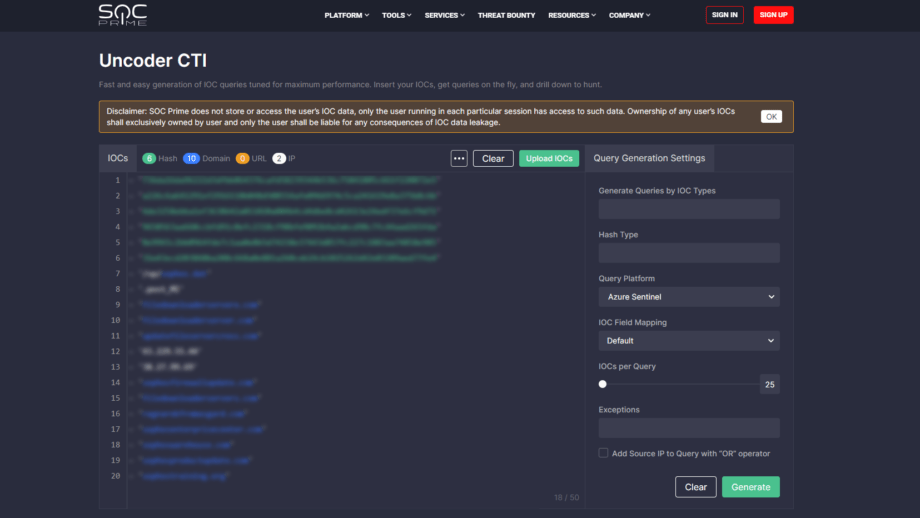

Uncoder CTI

Uncoder CTI e la sua versione pubblica, CTI.Uncoder.IO, sono strumenti di conversione online che facilitano e velocizzano il threat hunting basato su IOC. Con Uncoder CTI, gli specialisti della Threat Intelligence e i Cacciatori di Minacce possono facilmente convertire gli IOC in query di caccia personalizzate pronte per essere eseguite nel SIEM o XDR selezionato.

A differenza di una piattaforma standard di Threat Intelligence (TIP), Uncoder CTI consente di acquisire IOC da qualsiasi feed o sorgente. Proprio come Uncoder.IO, Uncoder CTI è stato progettato pensando alla privacy. Solo l’utente che esegue ciascuna sessione Uncoder CTI ha accesso ai propri dati IOC. SOC Prime non raccoglie alcun IOC né i loro log, e nessuna terza parte ha accesso a questi dati.

Uncoder CTI affronta le preoccupazioni sulla privacy come segue:

- Completamente anonimo: nessuna registrazione, nessuna autenticazione, nessun log IOC, nessuna raccolta IOC

- Tutti i dati sono mantenuti basati su sessione, archiviati in memoria, nessun salvataggio su dischi server

- Riavvio completo ogni 24 ore

- Architettura basata su microservizi

- Hosting su Amazon AWS

- Basato sul progetto verificato dalla comunità “sigmac”

- Le traduzioni Sigma vengono eseguite su microservizi dedicati e non vengono salvate in nessuna fase

- Tutte le conversioni sono gestite in RAM (Random Access Memory) per garantire alte prestazioni, scalabilità e privacy

- La piattaforma analizza gli IOC localmente nell’ambiente del browser dell’utente, nessun IOC viene inviato al lato server Uncoder CTI

- La piattaforma restituisce query pronte all’uso direttamente al tuo browser tramite un canale criptato

- I dati a riposo sono cifrati utilizzando uno standard del settore, algoritmo di crittografia AES-256

- I dati in transito sono cifrati utilizzando il protocollo di crittografia TLS 1.2

- Il report CTI non lascia il tuo ambiente locale (il tuo computer e browser)

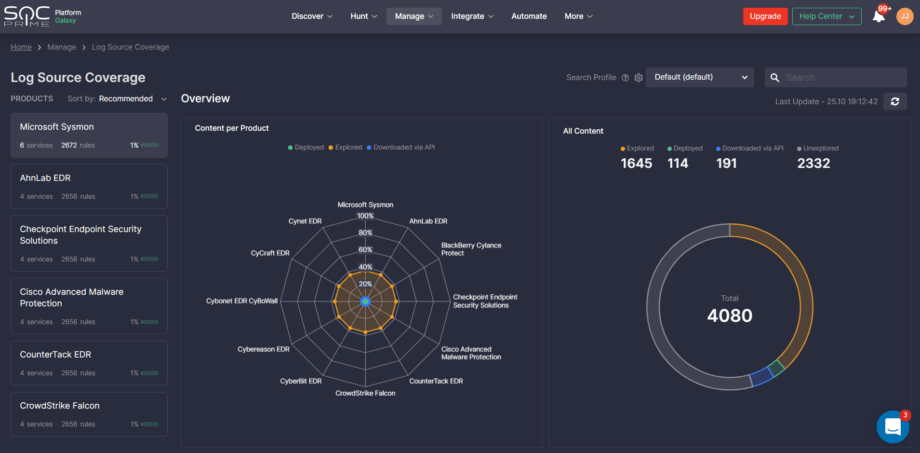

Copertura Log Source e MITRE ATT&CK

La prima piattaforma al mondo per la difesa cibernetica collaborativa, la caccia alle minacce e la scoperta fornisce ai professionisti della sicurezza strumenti di gestione per monitorare l’efficacia del rilevamento delle minacce e la copertura dei dati utilizzando SIEM o XDR.

La copertura della fonte di log visualizza come le fonti di log specifiche dell’organizzazione sono coperte dal contenuto SOC del Threat Detection Marketplace, il che consente di monitorare e orchestrare l’intero programma di rilevamento delle minacce per l’azienda. La copertura MITRE ATT&CK® mostra i progressi attuali nell’affrontare tattiche, tecniche e sotto-tecniche ATT&CK basate sui contenuti di rilevamento esplorati o distribuiti.

Sia la copertura della fonte di log sia quella MITRE ATT&CK® sono progettate per mitigare i rischi sulla privacy con i seguenti mezzi di protezione delle informazioni:

- Nessun accesso di terze parti ai dati dell’utente elaborati dalla piattaforma Detection as Code

- I dati a riposo sono cifrati utilizzando uno standard del settore, algoritmo di crittografia AES-256

A breve, abiliteremo l’esportazione dei dati di copertura nei formati CSV e JSON compatibili con il MITRE ATT&CK Navigator . Questa funzionalità è utile per gli operatori di sicurezza che lavorano offline in Excel o con lo strumento basato sul web MITRE ATT&CK Navigator ..

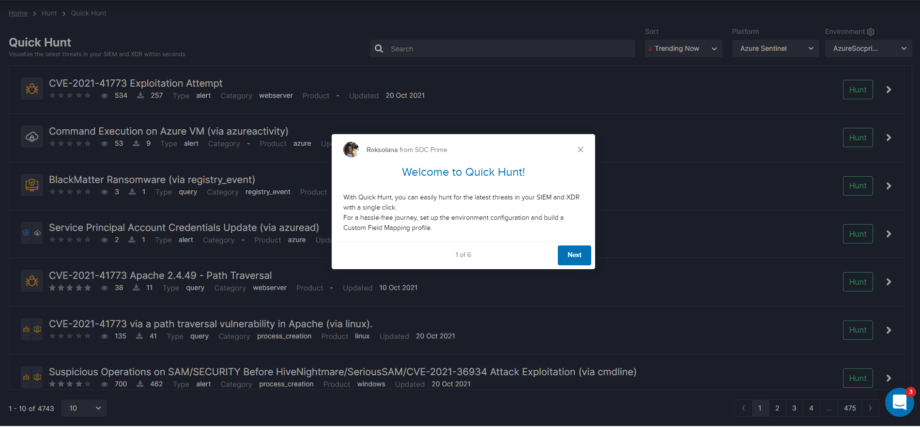

Caccia rapida

Caccia rapida aiuta i Cacciatori di Minacce a visualizzare e cacciare le minacce più recenti nel loro SIEM & XDR con un solo clic. La caccia rapida è stata progettata secondo le migliori pratiche di protezione della privacy, in particolare:

- Tutte le query di caccia vengono avviate durante la sessione del browser esistente

- I dati in transito sono cifrati utilizzando il protocollo di crittografia TLS 1.2

- Il feedback dell’utente è completamente anonimo e fornito esclusivamente a scelta dell’utente

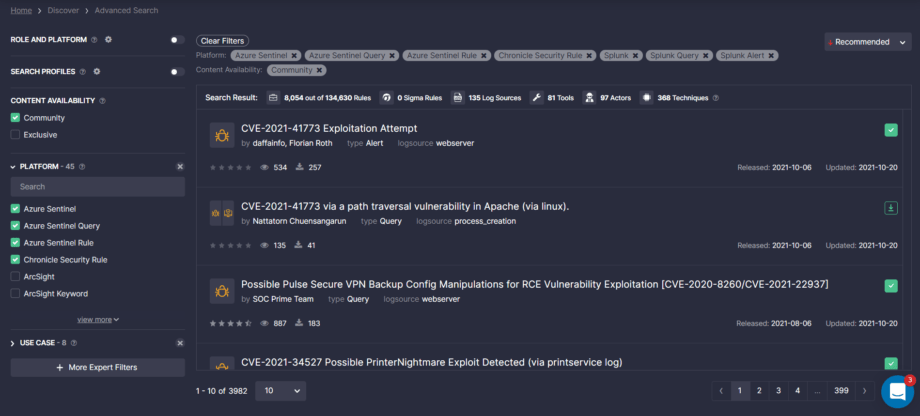

Threat Detection Marketplace

Il primo Marketplace per il rilevamento delle minacce basato su premio per i contenuti SOC aggrega i contenuti di rilevamento delle minacce basati su Sigma più aggiornati da oltre 300 ricercatori e li fornisce nativamente tramite abbonamento a oltre 20 piattaforme SIEM e XDR. Il Threat Detection Marketplace di SOC Prime contiene più di 130.000 rilevazioni allineate con il framework MITRE ATT&CK e continuamente aggiornate. Per adattare la ricerca dei contenuti al ruolo di sicurezza e alle esigenze dell’utente, il Threat Detection Marketplace di SOC Prime offre una varietà di impostazioni di personalizzazione e filtri configurati all’interno del profilo utente. Tuttavia, questa personalizzazione del profilo utente basata sul motore di raccomandazione è facoltativa.

Il Threat Detection Marketplace di SOC Prime aderisce alle seguenti migliori pratiche per garantire la protezione della privacy dei dati:

- Password monouso (OTP)

- Autenticazione a due fattori (2FA)

- Accessi, visualizzazioni e cronologie di download sono memorizzate su server analitici dedicati

- Log di sicurezza (traccia di audit)

- Hosting su Amazon AWS

- Protezione con firewall per applicazioni web (WAF)

- I dati a riposo sono cifrati utilizzando uno standard del settore, algoritmo di crittografia AES-256

- I dati in transito sono cifrati utilizzando il protocollo di crittografia TLS 1.2

- Valutazione complessiva A+ secondo Qualys SSL Labs

Gestione continua dei contenuti

Il modulo di Gestione Continua dei Contenuti (CCM) potenziato dalla piattaforma Detection as Code di SOC Prime trasmette contenuti SOC compatibili direttamente nell’ambiente dell’utente. Il modulo CCM fornisce automaticamente i contenuti di rilevamento più rilevanti in tempo reale, liberando i team di sicurezza per dedicare più tempo alla sicurezza e meno tempo alla caccia. Per abilitare la consegna e la gestione dei contenuti in tempo reale e restare al passo, il modulo CCM è stato costruito seguendo l’approccio proattivo verso la pratica di sviluppo del flusso di lavoro CI/CD.

Il modulo CCM mitiga i rischi sulla privacy nel seguente modo:

- Nessun dato di log raccolto dall’ambiente SIEM, EDR o XDR

- SOC Prime ha solo informazioni su quali regole sono in esecuzione e le loro frequenze di successo

- Nessun dato utente, nessuna informazione su IP o host viene raccolta tramite CCM

- Script API open source, facile da leggere e verificare

- I dati a riposo sono cifrati utilizzando uno standard del settore, algoritmo di crittografia AES-256

- I dati in transito sono cifrati uzzando il protocollo di crittografia TLS 1.2

Per riassumere, vorrei concentrarmi sui punti più cruciali relativi all’approccio di SOC Prime alla privacy che coprono tutti i controlli tecnici sopra elencati e la loro efficacia verificata da un audit indipendente. Raggiungere la conformità SOC 2 Tipo II convalida che SOC Prime ha tutti i controlli tecnici sopra menzionati in atto per le sue soluzioni di cybersecurity, le procedure operative aziendali e l’infrastruttura tecnica. Tutti i progetti sono gestiti dal team interno di SOC Prime, garantendo nessun accesso di terze parti alla piattaforma Detection as Code di SOC Prime. La crittografia dei dati utilizzando standard del settore e migliori pratiche, come l’algoritmo di crittografia AES-256 per la crittografia dei dati a riposo e il protocollo di crittografia TLS 1.2 per i dati in transito, illustra l’impegno di SOC Prime per la sicurezza e la privacy dei dati.

Per esplorare in dettaglio come adattiamo l’imperativo della privacy in SOC Prime, si prega di consultare https://my.socprime.com/privacy/.