Il panorama della cybersecurity è in continua evoluzione e comprendere scenari di attacco complessi è ora fondamentale per proteggere le organizzazioni. Uno degli strumenti più efficaci per visualizzare e simulare attacchi informatici è Attack Flow v3.0.0.

Sviluppato come un progetto open-source dal MITRE Center for Threat-Informed Defense, Attack Flow consente ai team di cybersecurity di modellare sequenze di azioni dell’avversario, chiamate flussi di attacco, che portano a incidenti di sicurezza. Concentrandosi sulle relazioni tra tattiche, tecniche e procedure (TTP), il framework offre un modo strutturato, guidato dall’intelligence, per comprendere e difendersi dalle minacce informatiche.

Attack Flow va oltre l’analisi delle singole tecniche in isolamento. Illustrando come gli attaccanti concatenano le tecniche, i difensori possono anticipare i percorsi degli attacchi, identificare le vulnerabilità prima che vengano sfruttate e migliorare la postura complessiva di sicurezza.

La piattaforma di rilevamento AI-Native di SOC Prime supporta completamente Attack Flow v3.0.0. Utilizzando un modello LLM RAG e MITRE ATT&CK® framework, può generare automaticamente flussi di attacco dai report delle minacce utilizzando l’intelligenza artificiale. Questo riduce il tempo necessario per comprendere gli attacchi e aiuta a tradurre sequenze complesse in logica di rilevamento. Integrato con la telemetria e le regole di rilevamento, mette in evidenza lacune e priorità di minacce in modo efficace.

Combinando l’automazione guidata dall’IA con Attack Flow v3.0.0, SOC Prime fornisce ai team di sicurezza la possibilità di anticipare le minacce, migliorare le difese e rispondere più velocemente agli attacchi informatici avanzati.

Cos’è Attack Flow v3.0.0?

Attack Flow v3.0.0 è un linguaggio e un set di strumenti per descrivere e visualizzare sequenze di comportamenti avversari, costruito sul framework MITRE ATT&CK. Permette ai team di cybersecurity di modellare come gli attaccanti concatenano tecniche offensive per raggiungere i loro obiettivi, catturando l’intera sequenza di azioni dall’accesso iniziale, al movimento laterale e alla persistenza fino all’impatto finale. Visualizzando queste sequenze, i difensori ottengono una comprensione più profonda di come le tecniche interagiscono, come alcuni comportamenti preparano altri e come gli avversari gestiscono l’incertezza o si riprendono da un fallimento.

Al suo cuore, Attack Flow è un framework strutturato e leggibile dalle macchine che offre sia chiarezza operativa che analitica. Rappresenta l’attacco attraverso una combinazione di componenti chiave:

- Flusso: la sequenza complessiva di azioni e risultati.

- Azioni: comportamenti o tecniche specifiche dell’avversario, ciascuna con un nome e una descrizione.

- Asset: sistemi, dati o enti influenzati dalle azioni, includendo opzionalmente dettagli come stato o configurazione.

- Proprietà: informazioni contestuali che descrivono le caratteristiche o gli effetti delle azioni e degli asset.

- Relazioni: collegamenti che definiscono come le azioni e gli asset si influenzano reciprocamente all’interno del flusso.

Combinando la precisione leggibile dalle macchine con la rappresentazione visiva, Attack Flow rende più comprensibile, comunicabile e utilizzabile il comportamento complesso degli attacchi. Questo approccio aiuta le organizzazioni a rispondere a domande critiche: Quali asset sono più a rischio? Come si muovono gli attaccanti attraverso le reti? Quali mitigazioni interromperanno efficacemente le catene di attacco? Infine, Attack Flow v3.0.0 fornisce ai difensori intuizioni attuabili che vanno oltre l’intelligence threat intelligence, abilitando strategie di difesa proattive, adattive e guidate dall’intelligence.

Per cosa è Attack Flow?

Attack Flow v3.0.0 è progettato per qualsiasi professionista della cybersecurity che desideri comprendere come operano gli avversari, valutare il potenziale impatto sulla propria organizzazione e determinare come migliorare più efficacemente la propria postura difensiva. Attack Flow supporta diversi ruoli nella cybersecurity convertendo comportamenti complessi degli attaccanti in intuizioni attuabili. Il suo scopo principale è aiutare i team a comprendere, anticipare e mitigare l’attività avversaria in diversi contesti operativi.

È particolarmente prezioso per:

- Analisti di Threat Intelligence per tracciare il comportamento degli avversari attraverso campagne, incidenti e attori delle minacce.

- Team SOC (Blu) per valutare le difese, simulare attacchi e dare priorità alle mitigazioni.

- Responder agli Incidenti per ricostruire attacchi, identificare lacune e migliorare i piani di risposta.

- Team Rosso e Viola per emulare realisticamente il comportamento degli avversari utilizzando flussi modellati.

- Manager ed Esecutivi per visualizzare l’impatto aziendale senza dettagli tecnici complessi.

Il framework facilita la comunicazione tra team creando una rappresentazione condivisa, visiva e leggibile dalle macchine degli attacchi. I membri del SOC possono vedere come i controlli difensivi interagiscono con le sequenze degli attaccanti, gli esecutivi possono comprendere i rischi aziendali in termini di asset impattati o perdite finanziarie potenziali, e i team IT possono dare priorità ai miglioramenti della sicurezza basandosi su percorsi di attacco effettivi.

Quali sono i casi d’uso di Attack Flow?

Attack Flow v3.0.0 offre valore pratico in diversi domini. Alcuni dei casi d’uso più impattanti includono quelli menzionati di seguito.

Threat Intelligence

Concentrandosi sulle azioni degli attaccanti piuttosto che sugli IOCs facilmente alterabili, i team di intelligence sulle minacce producono intuizioni più affidabili, basate sui comportamenti. Gli esempi di MITRE Attack Flow consentono agli analisti di tracciare le sequenze degli avversari a livello di incidente, campagna o attore della minaccia. I formati leggibili dalle macchine garantiscono che i flussi possano essere condivisi tra le organizzazioni e integrati nello stack di sicurezza esistente per il rilevamento e la risposta.

Difensive Posture

I team blu utilizzano MITRE Attack Flow per valutare e migliorare le difese simulando scenari di attacco realistici. Analizzando le sequenze di TTP, i difensori possono identificare le lacune di copertura, dare priorità alle strategie di mitigazione e rafforzare i controlli di sicurezza basandosi sul comportamento degli attaccanti osservato. Questo consente miglioramenti mirati piuttosto che controlli generali.

Risposta agli Incidenti

I responder agli incidenti possono utilizzare MITRE Attack Flow per comprendere come si sono svolti gli attacchi e dove le difese hanno avuto successo o fallito. Questo aiuta nelle revisioni post-azione, documentando gli incidenti e migliorando le strategie di risposta future.

Caccia alle Minacce

I cacciatori di minacce possono utilizzare esempi di MITRE Attack Flow per identificare modelli ricorrenti di TTP nei loro ambienti. Questo aiuta a guidare le indagini, costruire linee temporali dettagliate e supportare lo sviluppo delle regole di rilevamento.

Emulazione degli Avversari

I team rosso e viola possono utilizzare il framework per progettare esercitazioni di emulazione dell’avversario realistiche. Utilizzando esempi di MITRE Attack Flow, possono modellare sequenze di TTP per garantire test di sicurezza precisi ed efficaci.

Comunicazione Esecutiva

I flussi di attacco trasformano attività tecniche complesse in narrazioni visive per la leadership, aiutando gli stakeholder non tecnici a comprendere l’impatto degli attacchi e prendere decisioni informate sulle risorse, strumenti e politiche.

Analisi del Malware

Gli analisti possono documentare i comportamenti osservati durante l’analisi statica, dinamica e l’ingegneria inversa. Gli esempi di MITRE Attack Flow possono aiutare a illustrare i risultati, migliorando la creazione di report, la creazione di rilevamenti e i miglioramenti difensivi.

Come iniziare?

Per usare Attack Flow in modo efficace, i team dovrebbero iniziare familiarizzando con il framework MITRE ATT&CK, poiché i flussi di attacco sono costruiti direttamente sulla sua tassonomia di tattiche, tecniche e procedure (TTP). Una solida comprensione di ATT&CK garantisce che i flussi riflettano accuratamente il comportamento reale degli avversari.

Successivamente, i team dovrebbero esplorare il progetto Attack Flow v3.0.0 per comprendere il linguaggio, la struttura e le migliori pratiche per l’applicazione nella vita reale. Questo fornisce una base per costruire e interpretare i flussi di attacco in modo efficace.

Risorse aggiuntive per iniziare includono:

- Esplorare il corpus di esempi di Attack Flow forniti dal MITRE Center for Threat-Informed Defense.

- Utilizzare l’open-source Attack Flow Builder per creare flussi in un ambiente basato su browser.

- Sfruttare la Piattaforma SOC Prime, che può aiutare a generare automaticamente i flussi di attacco dai report delle minacce utilizzando Uncoder AI, o consentire ai team di esaminare i flussi costruiti dalle minacce reali nel Mercato delle Rilevazioni delle Minacce.

Per una comprensione tecnica più approfondita, gli sviluppatori e gli utenti avanzati possono fare riferimento alla specifica del linguaggio, guida per sviluppatori, eil repository GitHub, che forniscono dettagli completi per estendere, integrare o personalizzare Attack Flow per casi d’uso specializzati.

Elementi strutturali fondamentali di Attack Flow v3.0.0

Attack Flow v3.0.0 si basa su diversi oggetti chiave per rappresentare il comportamento degli avversari:

- Azioni: Tecniche avversarie che formano la sequenza di eventi.

- Asset: Sistemi, account o dati influenzati dalle azioni.

- Condizioni: Chiarire le dipendenze o i nodi decisionali.

- Operatori: Definire le relazioni logiche tra i percorsi (E/OR).

- Oggetti STIX aggiuntivi: Arricchire i flussi con indicatori, processi e contesti.

Questi elementi lavorano insieme per rappresentare il successo, il fallimento, i rami e i percorsi di attacco paralleli, fornendo sia intuizioni operative che strategiche.

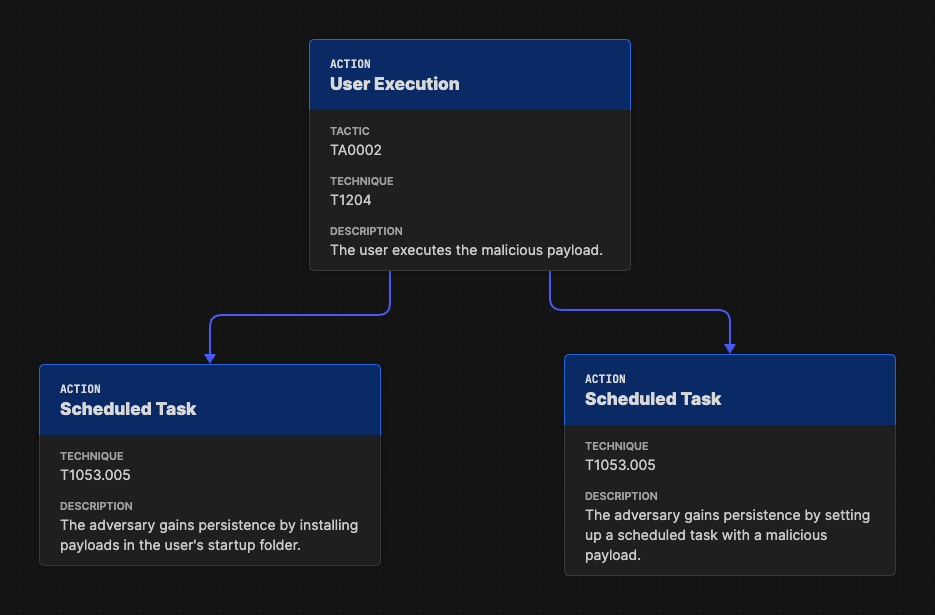

Percorsi di attacco paralleli

Gli attaccanti raramente seguono un percorso unico. I percorsi di attacco paralleli modellano situazioni in cui sono disponibili più tecniche per lo stesso obiettivo. Ad esempio, dopo un accesso iniziale, un attaccante potrebbe tentare due diversi metodi di persistenza; nessuno dei due dipende dall’altro. Questi percorsi mostrano vie alternative senza implicare un’esecuzione simultanea.

Modellare percorsi paralleli aiuta i difensori a identificare punti critici e lacune di copertura. L’attacco Flow permette ai difensori di simulare scenari “what-if”, confrontare l’efficacia delle mitigazioni e comprendere meglio la divergenza dell’attacco. A livello di incidente, i percorsi paralleli rappresentano tecniche reali tentate, mentre a livello di campagna, riassumono il comportamento attraverso più eventi.

Visualizzazione di più tecniche di persistenza utilizzate da un avversario. L’esempio è tratto dalla documentazione di Attack Flow v3.0.0 dal MITRE Center for Threat-Informed Defense.

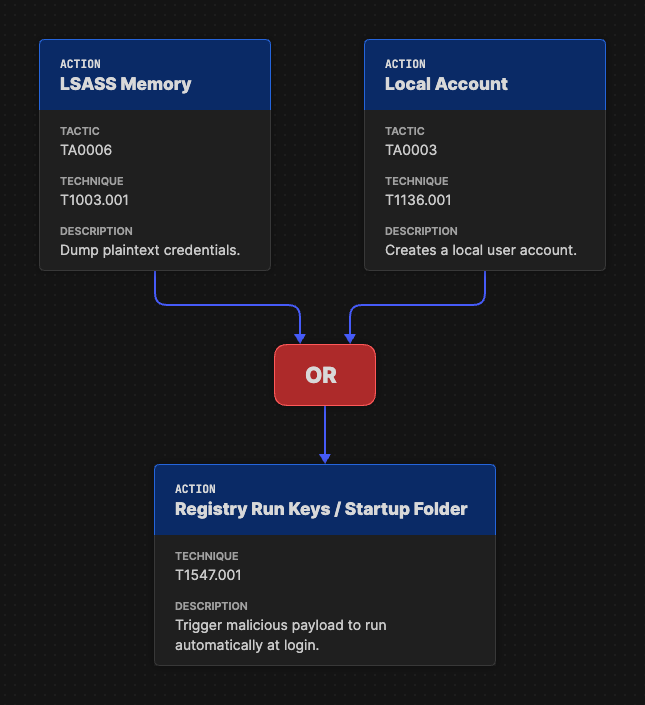

Oggetti Operatori

Gli oggetti operatori definiscono come più percorsi di attacco si uniscono o interagiscono, consentendo ai difensori informatici di rappresentare la struttura logica delle decisioni dell’avversario. Quando un Attack Flow si dirama in diversi percorsi di attacco paralleli, gli operatori riuniscono quei percorsi per mostrare come il successo o il fallimento di una o più azioni influenzano ciò che accade dopo.

Ci sono due tipi principali di operatori:

- OR: L’attacco continua se any di percorsi in ingresso va a buon fine. Ad esempio, se un avversario utilizza due diverse tecniche per passare a un altro account utente, l’operatore OR indica che il successo in una delle due tecniche abilita il passo successivo.

- AND: L’attacco procede solo se all percorsi collegati vanno a buon fine, illustrando casi in cui più precondizioni devono essere soddisfatte prima che un’azione possa avvenire.

Utilizzare gli operatori fornisce chiarezza in esempi complessi di Attack Flow di MITRE, aiutando i difensori a comprendere le dipendenze e le relazioni logiche tra le tecniche di attacco.

L’operatore OR indica che l’attaccante può utilizzare una delle due tecniche distinte per passare a un account utente locale. L’esempio è tratto da documentazione di Attack Flow v3.0.0 dal MITRE Center for Threat-Informed Defense.

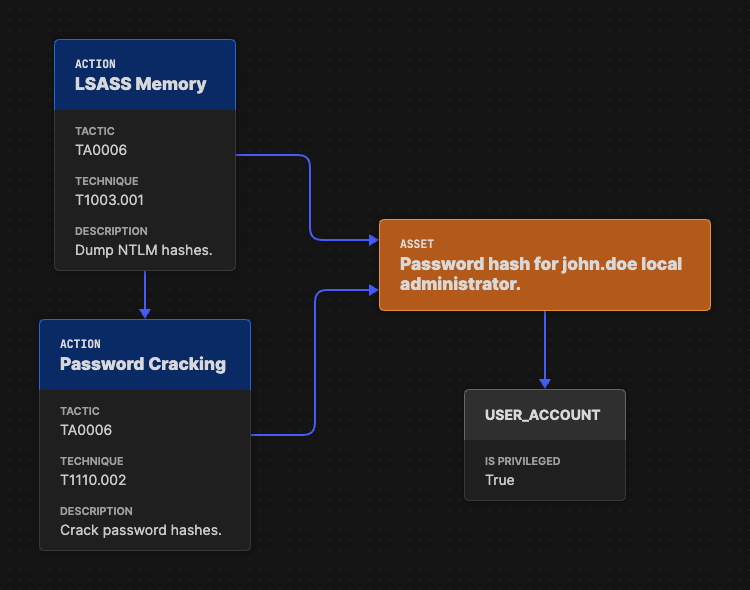

Oggetti Asset

Gli oggetti asset rappresentano i sistemi, i dati o gli enti che vengono colpiti durante un attacco. Ogni azione all’interno di un flusso colpisce o dipende da determinati asset, fornendo un contesto cruciale su come i comportamenti dell’avversario influenzino l’ambiente. Collegando Azioni ad Asset, gli analisti possono vedere non solo cosa ha fatto un attaccante, ma su cosa quelle azioni hanno impattato e perché hanno avuto valore.

Ad esempio, se un attaccante esegue un dumping della memoria LSASS, l’asset corrispondente potrebbe essere un certo hash di password estratto dalla memoria di sistema. Successivamente, quando l’avversario utilizza quell’hash per il cracking delle credenziali o il movimento laterale, lo stesso asset resta collegato a quelle azioni, mostrando visivamente e logicamente la progressione della compromissione.

Gli asset svolgono un ruolo vitale nell’illustrare le dipendenze tra le tecniche di attacco, evidenziando quali sistemi o punti dati sono critici all’interno della rete di un’organizzazione. Mappando queste relazioni, gli oggetti asset trasformano azioni astratte dell’avversario in intuizioni concrete e specifiche dell’ambiente.

Un asset definisce come le azioni influenzano lo stato dell’ambiente o si basano sul suo stato attuale. L’esempio è tratto da documentazione di Attack Flow v3.0.0 dal MITRE Center for Threat-Informed Defense.

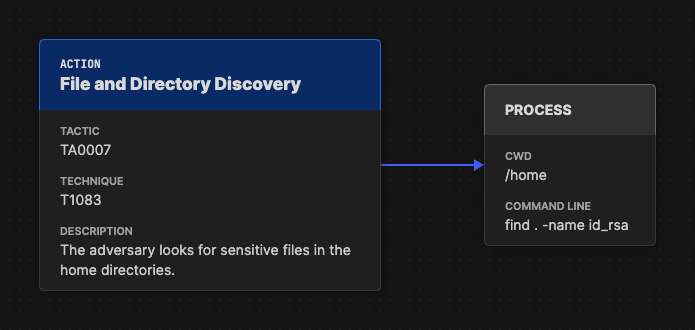

Oggetti STIX Aggiuntivi

Attack Flow v3.0.0 è costruito sullo standard STIX (Structured Threat Information Expression), che permette agli analisti di arricchire i loro modelli di attacco con un’ampia gamma di dettagli contestuali e tecnici. Mentre gli oggetti core di Attack Flow, come Azioni, Asset e Condizioni, catturano la sequenza di comportamenti avversari, gli oggetti STIX aggiuntivi portano profondità e chiarezza a quelle narrazioni.

Gli oggetti STIX possono includere indicatori di compromissione (IOCs), come hash di file, domini o indirizzi IP, nonché entità come processi, account utente o famiglie di malware. Ad esempio, un oggetto processo potrebbe descrivere come una tecnica di scoperta di file è stata eseguita durante un’intrusione, collegando l’attività di sistema osservabile direttamente al comportamento dell’avversario.

Questa integrazione rende Attack Flow altamente adattabile per le operazioni reali di cybersecurity. Incorporando oggetti STIX, gli analisti possono correlare intelligence comportamentale con artefatti forensi, dati di rilevamento o contesto di vulnerabilità, tutto all’interno dello stesso flusso strutturato.

L’oggetto processo cattura i dettagli tecnici di come l’azione è stata eseguita. L’esempio è tratto da documentazione di Attack Flow v3.0.0 dal MITRE Center for Threat-Informed Defense.

Come può Attack Flow aiutare i tuoi processi?

Attack Flow accelera il modo in cui i team trasformano narrazioni incidentali grezze in decisioni operative. Convertendo le sequenze di comportamento avversario in un formato visivo e leggibile dalle macchine, riduce il tempo necessario per interpretare il comportamento delle campagne e mette in evidenza le relazioni logiche tra tecniche, prerequisiti e risultati. Quella chiarezza rende più veloce l’estrazione di lezioni e l’azione su di esse.

Potenziare gli sforzi di ingegneria del rilevamento, Attack Flow traduce TTP concatenati in logica di rilevamento precisa, rendendo più facile scrivere regole che cercano sequenze di comportamento piuttosto che indicatori di compromissione. Quando i flussi sono cross-referenziati con telemetria e avvisi, i difensori possono rapidamente valutare la copertura, individuare lacune e affinare i rilevamenti per chiudere i punti ciechi più importanti.

Attack Flow abilita anche la difesa proattiva. Visualizzando catene di attacco complete emerge i punti critici dove un singolo controllo può fermare più percorsi e rivela collegamenti deboli che gli attaccanti sfruttano. Questo sposta la pianificazione difensiva dal patching reattivo degli IOCs all’indurimento strategico di asset e controlli che ostacolano intere classi di attacchi.

Attack Flows potenzia team interfunzionali fornendo un linguaggio comune: analisti SOC, cacciatori di minacce, team rosso, proprietari del rischio ed esecutivi leggono lo stesso flusso, ma a livelli di dettaglio diversi. Ad esempio, un esecutivo può vedere due percorsi di risultato (perdita di criptovaluta vs. esfiltrazione di dati su larga scala) e prendere decisioni di investimento basate sull’impatto aziendale, mentre un analista vede le tecniche esatte e gli asset da dare priorità per rilevamento e mitigazione.

Attack Flow eccelle anche per l’apprendimento post-azione e l’emulazione dell’avversario. I difensori informatici possono ricostruire incidenti per comprendere perché le difese hanno fallito e cosa ha funzionato; questo guida miglioramenti mirati (ad esempio, indurendo una dashboard Kubernetes o adattando una regola di rilevamento a un comportamento specifico di accesso al cluster). I team rossi usano i flussi per costruire piani di emulazione ad alta fedeltà o per riprodurre sequenze incidentali utilizzando lo stesso ordine di azione e asset, anche quando mancano dettagli di basso livello.

Pro e contro dell’utilizzo di Attack Flow v3.0.0

Attack Flow v3.0.0 fornisce un modo strutturato, visivo e leggibile dalle macchine per modellare il comportamento degli avversari, offrendo vantaggi chiari e alcune limitazioni.

Vantaggi:

- Accelera la comprensione delle minacce convertendo attacchi complessi in sequenze logiche e attuabili.

- Migliora l’ingegneria del rilevamento traducendo TTP concatenati in regole di rilevamento precise e basate sul comportamento.

- Supporta la difesa proattiva identificando punti critici, asset critici e lacune di copertura.

- Migliora la comunicazione tra team e con gli esecutivi, offrendo una visione condivisa e comprensibile degli attacchi.

- Facilita l’analisi degli incidenti, la revisione post-azione e l’emulazione ad alta fedeltà degli avversari.

- Compatibile con STIX e altri standard di intelligence strutturata, consentendo l’integrazione con strumenti e telemetria esistenti.

- L’integrazione della piattaforma SOC Prime consente ai team di generare automaticamente Attack Flows dai report delle minacce utilizzando Uncoder AI, o di sfruttare flussi reali dal Mercato delle Rilevazioni delle Minacce, accelerando l’adozione e riducendo lo sforzo manuale.

Limitazioni:

- Richiede familiarità con il framework MITRE ATT&CK e un’immersione approfondita nel progetto Attack Flow v3.0.0.

- I flussi di attacco complessi possono essere difficili da interpretare.

- La modellazione ad alta fedeltà dipende dalla qualità e dalla completezza dell’intelligence; dati incompleti possono limitare l’accuratezza.

- I team devono adottare una mentalità orientata al comportamento, superando i flussi di lavoro tradizionali, il che può richiedere formazione.

Sebbene Attack Flow v3.0.0 abbia una curva di apprendimento, i benefici superano lo sforzo. Combinando la modellazione strutturata, la rappresentazione visiva e gli strumenti guidati dall’IA come quelli forniti da Piattaforma SOC Prime, le organizzazioni ottengono intuizioni attuabili che si estendono oltre gli indicatori statici, migliorando la comprensione delle minacce, l’ottimizzazione del rilevamento e la collaborazione tra team per le operazioni di cybersecurity moderne.

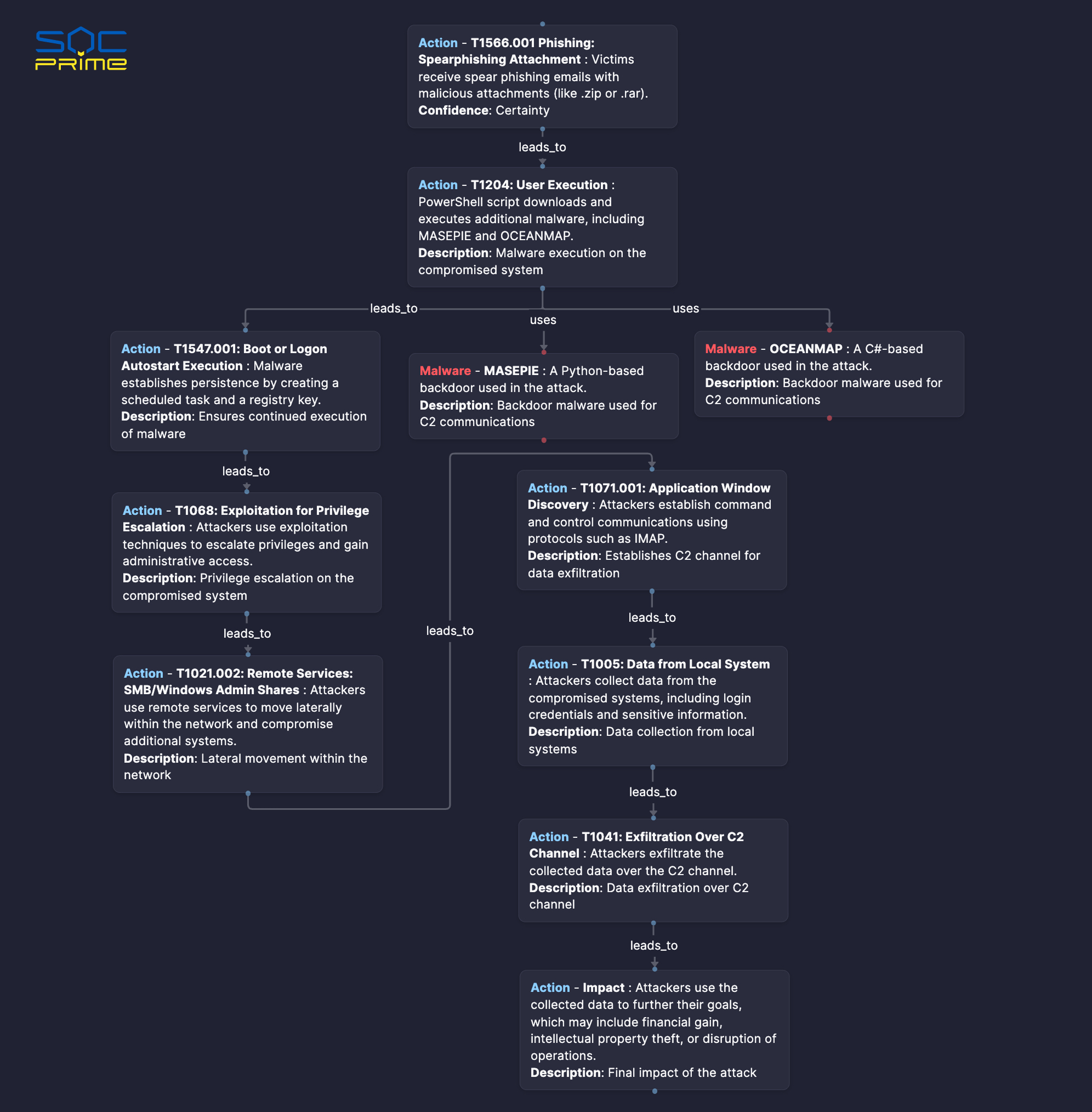

Questo flusso di attacco è stato generato automaticamente nel Piattaforma SOC Prime utilizzando Uncoder AI, basato sul APT28: Dalla compromissione iniziale alla creazione della minaccia del controller di dominio entro un’ora (CERT-UA#8399) report di minaccia.