Il collettivo di hacker motivato finanziariamente tracciato come UAC-0006 torna nell’arena delle minacce informatiche sfruttando il vettore di attacco phishing e distribuendo il malware SmokeLoader. Secondo l’ultimo avviso di cybersecurity CERT-UA, gli attori delle minacce distribuiscono massicciamente email di phishing sfruttando gli account compromessi con l’oggetto email correlato alle finanze e utilizzando un allegato ZIP dannoso per distribuire malware sui sistemi presi di mira.

Analisi degli attacchi phishing UAC-0006 che diffondono SmokeLoader

Il 5 maggio 2023, i ricercatori di cybersecurity CERT-UA hanno emesso un nuovo avviso CERT-UA#6613 che copre le campagne avversarie in corso di un noto gruppo di hacker motivato finanziariamente conosciuto come UAC-0006. Sfruttando l’archivio dannoso allegato alle email di phishing, gli attori delle minacce distribuiscono i malware SmokeLoader campioni sui sistemi compromessi. L’archivio è un file poliglotta contenente un’esca documentale e un codice JavaScript, che scarica e avvia il file eseguibile portable.exe tramite PowerShell. Quest’ultimo avvia il malware SmokeLoader per diffondere ulteriormente l’infezione.

Il collettivo di hacker UAC-0006 dietro la campagna in corso è stato sotto i riflettori nell’arena delle minacce informatiche dal 2013 fino a luglio 2021. Il gruppo utilizza comunemente caricatori di file JavaScript nella fase iniziale dell’attacco. I tipici modelli comportamentali avversari coinvolgono l’accesso ai servizi bancari remoti, il furto di credenziali di autenticazione, come password, chiavi o certificati, e l’esecuzione di pagamenti non autorizzati, ad esempio, eseguendo il bot HVNC direttamente dai sistemi compromessi.

Le misure di mitigazione raccomandate che aiutano a minimizzare la minaccia includono il blocco del Windows Script Host sui computer potenzialmente compromessi. Per abilitare questa configurazione di mitigazione, i ricercatori CERT-UA suggeriscono di aggiungere la proprietà “Enabled” con tipo DWORD e valore “0” al ramo del registro {HKEY_CURRENT_USER,HKEY_LOCAL_MACHINE}SoftwareMicrosoftWindows Script HostSettings.

Rilevamento della diffusione del malware SmokeLoader da parte del gruppo UAC-0006 e coperto nell’avviso CERT-UA#6613

Con il volume e la sofisticazione sempre crescenti degli attacchi phishing lanciati da attori affiliati alla Russia contro entità ucraine, le organizzazioni richiedono una fonte di contenuti di rilevamento affidabile per resistere proattivamente a possibili intrusioni. La piattaforma Detection as Code di SOC Prime aggrega un elenco di regole Sigma curate che affrontano le TTP degli avversari coperti nelle indagini CERT-UA. Tutto il contenuto di rilevamento è compatibile con oltre 28 soluzioni SIEM, EDR e XDR e mappato al framework MITRE ATT&CK v12.

Premi il pulsante Esplora Detenzioni qui sotto ed esplora il contenuto di rilevamento dedicato che identifica l’ultima campagna SmokeLoader da parte di UAC-0006. Tutte le regole sono arricchite con metadati pertinenti, incluse le referenze ATT&CK e link CTI. Per semplificare la ricerca del contenuto, la piattaforma SOC Prime supporta il filtro tramite il tag personalizzato “CERT-UA#6613” e un tag più ampio “UAC-0006” basato sugli identificatori di avviso e gruppo.

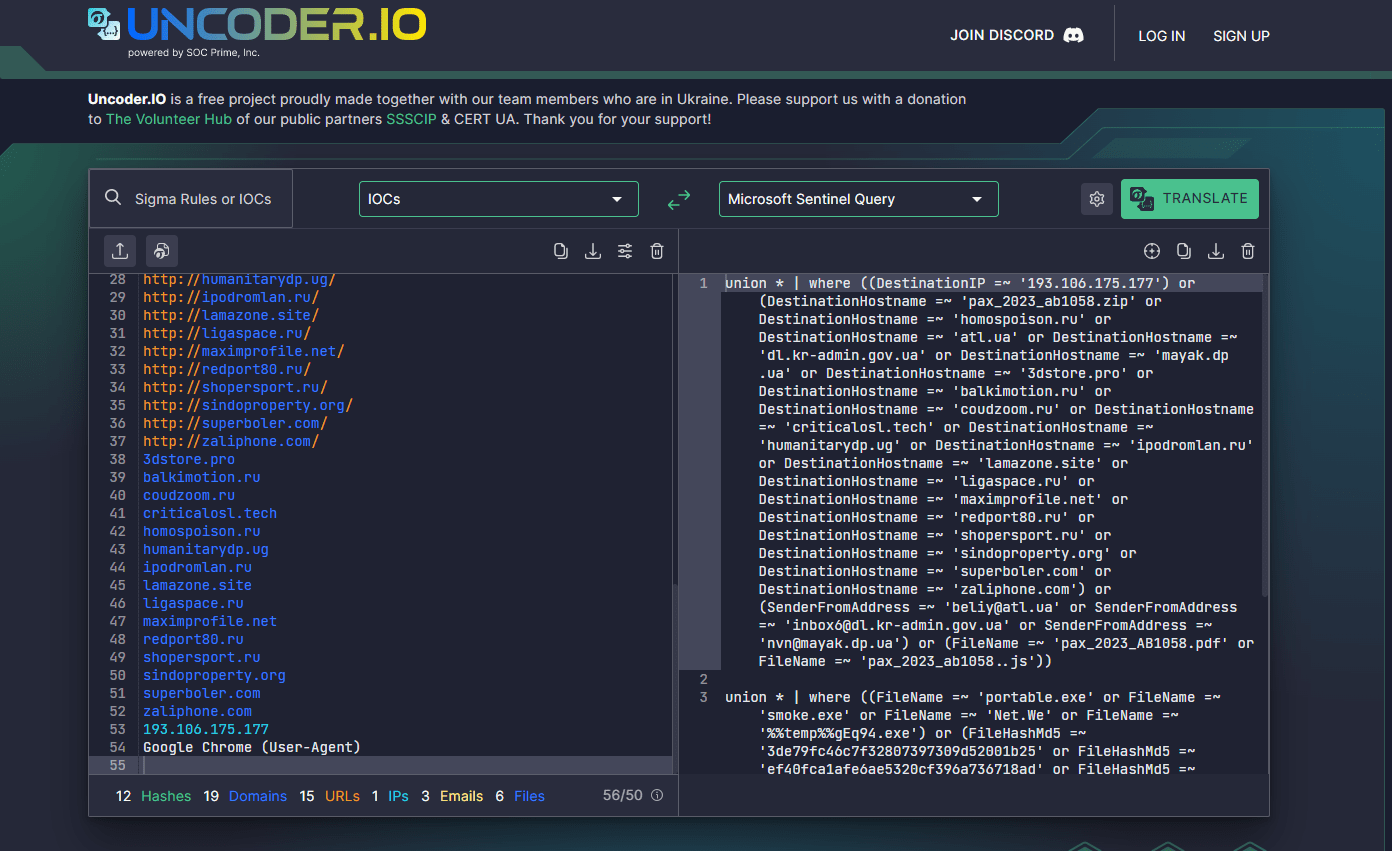

I professionisti della sicurezza possono anche semplificare le loro operazioni di caccia alla minaccia cercando IoC collegati all’ultima campagna UAC-0006 contro organizzazioni ucraine utilizzando Uncoder.IO. Basta incollare gli IoC elencati nell’ultima relazione CERT-UA nello strumento e convertirlo facilmente in una query ottimizzata in termini di prestazioni in pochi secondi.

Contesto MITRE ATT&CK

Per approfondire il contesto dietro gli attacchi phishing UAC-0006 in corso che utilizzano il malware SmokeLoader, tutte le regole Sigma sopra menzionate sono etichettate con ATT&CK v12 affrontando le tattiche e le tecniche pertinenti: