Il nefasto malware SmokeLoader riemerge nell’arena delle minacce informatiche prendendo di mira aziende taiwanesi in diversi settori industriali, inclusi manifatturiero, sanitario e IT. Tipicamente utilizzato come downloader per distribuire altri campioni dannosi, nell’ultima campagna di attacco, SmokeLoader esegue l’attacco direttamente recuperando i plugin dal suo server C2.

Rileva il malware SmokeLoader

Quasi 100 milioni nuovi ceppi dannosi sono stati rilevati solo nel 2024, evidenziando il panorama delle minacce in costante crescita. Per superare le minacce esistenti ed emergenti, i professionisti della sicurezza possono affidarsi alla piattaforma SOC Prime per la difesa informatica collettiva offrendo la più grande libreria mondiale di algoritmi di rilevamento supportati da soluzioni innovative per il rilevamento avanzato delle minacce, la caccia alle minacce automatizzata e l’ingegneria del rilevamento guidata dall’IA.

Per accedere a uno stack dedicato di regole Sigma rivolto agli ultimi attacchi SmokeLoader che prendono di mira le organizzazioni taiwanesi, clicca sul Esplora rilevamenti pulsante qui sotto. Tutti i rilevamenti sono allineati con MITRE ATT&CK® e forniscono un contesto di minaccia informatica approfondito per una ricerca delle minacce semplificata, incluso CTI e altri metadati rilevanti. Gli ingegneri della sicurezza possono anche convertire il codice di rilevamento in oltre 30 formati SIEM, EDR e Data Lake che corrispondono alle loro esigenze di sicurezza.

Inoltre, i difensori informatici potrebbero approfondire tattiche, tecniche e procedure (TTP) associate agli attacchi SmokeLoader esplorando regole di rilevamento rilevanti accessibili nel Threat Detection Marketplace cercando i tag “AndeLoader” e “SmokeLoader”.

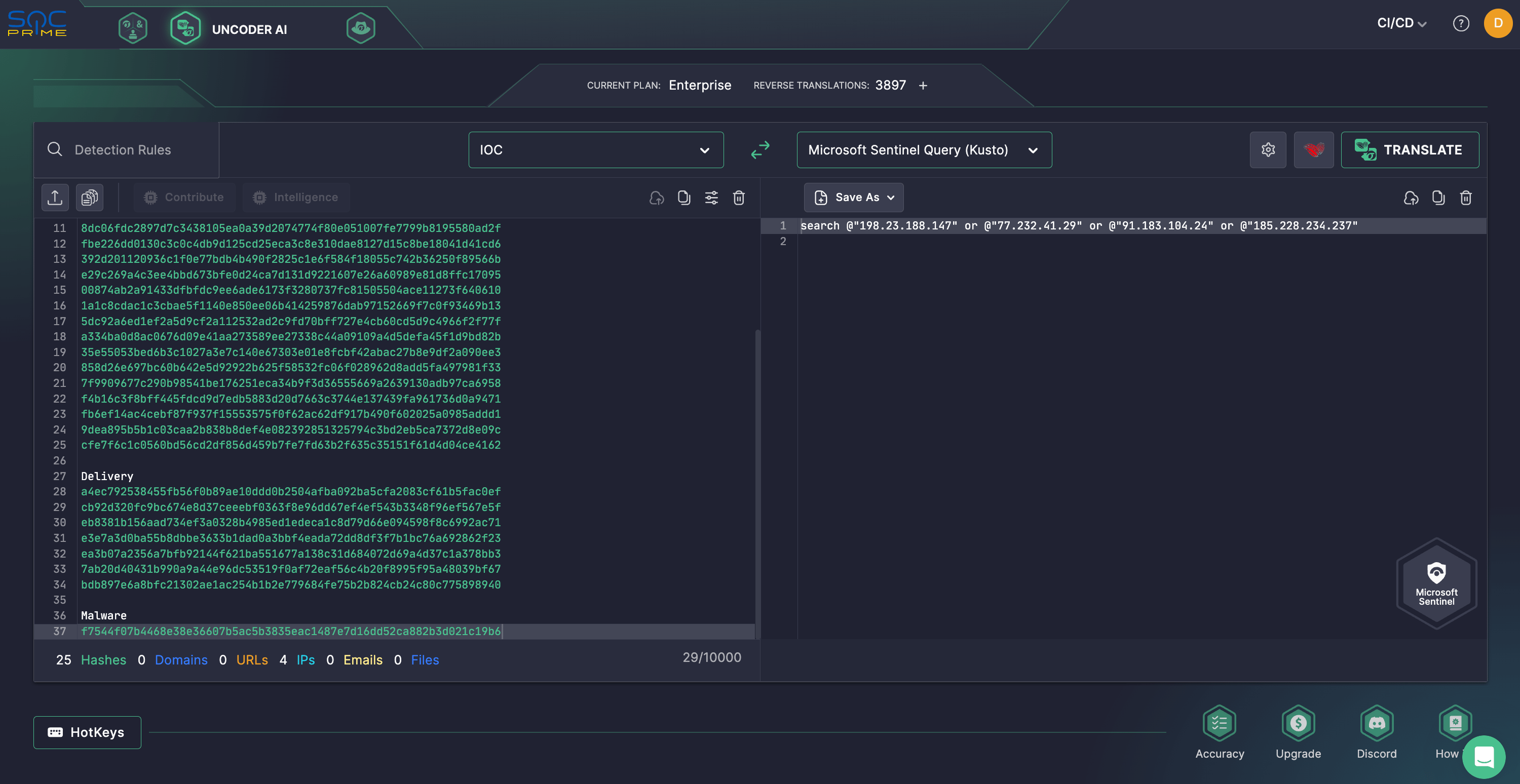

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI per semplificare il packaging degli IOC e l’analisi retrospettiva del TTP degli avversari riscontrati negli attacchi SmokeLoader. Converti istantaneamente gli IOC dalla ricerca corrispondente di Fortinet in query personalizzate compatibili con vari linguaggi SIEM, EDR e Data Lake. by Fortinet into tailored queries compatible with various SIEM, EDR, and Data Lake languages.

Analisi degli attacchi SmokeLoader

I ricercatori di FortiGuard Labs hanno recentemente scoperto una nuova campagna avversaria contro le organizzazioni taiwanesi sfruttando il malware SmokeLoader. SmokeLoader, che è emerso nel panorama delle minacce informatiche nel 2011, è stato notoriamente noto per la sua adattabilità e le sue sofisticate capacità di evasione del rilevamento. Il malware è anche noto per la sua architettura modulare, che gli consente di eseguire vari attacchi. Funzionando tipicamente come downloader per altri campioni dannosi, nell’ultima campagna offensiva che distribuisce il malware SmokeLoader, quest’ultimo assume un ruolo più attivo lanciando l’attacco stesso e recuperando i plugin dal suo server C2.

Il famigerato loader appartiene al toolkit avversario del finanziariamente motivato gruppo UAC-0006, che è stato ampiamente utilizzato in molte campagne di phishing contro l’Ucraina durante il 2023-2024.

Il flusso di infezione nell’ultima campagna contro Taiwan inizia con un’email di phishing che consegna un allegato Microsoft Excel. Quando aperto, l’allegato arma vulnerabilità note in Microsoft Office, come CVE-2017-0199 e CVE-2017-11882, per installare un loader di malware noto come Ande Loader, che successivamente distribuisce SmokeLoader sui sistemi colpiti.

SmokeLoader comprende due componenti chiave: uno stager e un modulo principale. Il ruolo dello stager è decrittare, decomprimere e iniettare il modulo principale nel processo explorer.exe. Il modulo principale poi prende il controllo, garantendo la persistenza, stabilendo la comunicazione con l’infrastruttura C2 ed eseguendo comandi. Nella campagna recentemente osservata, il malware utilizza vari plugin capaci di estrarre credenziali di accesso, informazioni FTP, indirizzi email, cookie e altri dati sensibili da applicazioni come browser web, Outlook, Thunderbird, FileZilla e WinSCP.

L’elevata adattabilità di SmokeLoader sottolinea la necessità per i difensori di rimanere vigili, anche quando si trattano malware ben noti. Per affrontare queste sfide, SOC Prime offre un pacchetto completo di prodotti per l’ingegneria del rilevamento basata sull’IA, la caccia alle minacce automatizzata e il rilevamento avanzato delle minacce, aiutando i team di sicurezza a contrastare proattivamente gli attacchi informatici di qualsiasi scala e sofisticazione.