Scopo

Lo scopo di questo articolo è di evidenziare i vantaggi dell’utilizzo di rilevamenti basati su SIGMA rispetto a quelli basati su IOC.

Introduzione

Indicatori di Compromissione (IOC) – IP, domini, hash, nomi di file, ecc, come riportati dai ricercatori di sicurezza, vengono interrogati contro i sistemi e i SIEM per individuare intrusioni. Questi indicatori funzionano contro attacchi noti e hanno una durata utile breve e sono più utili quando esaminati retrospettivamente. Questo perché man mano che gli indicatori vengono bruciati nei report, il malware e l’infrastruttura per cui sono stati creati vengono facilmente modificati.

SIGMA, d’altra parte, ci consente di scrivere e condividere regole che si situano ovunque nella “Piramide del Dolore” di David Bianco e di scrivere rilevamenti basati su TTP/Comportamenti per malware che non sono ancora stati creati ma che utilizzano comportamenti noti. Queste regole SIGMA sono indipendenti dalla piattaforma e, come per gli IOC, la loro utilità dipende dai dati raccolti. Inoltre, comprendendo e rilevando come si comportano gli attori delle minacce, possiamo scrivere rilevamenti che funzioneranno su malware non ancora creato concentrandosi su TTP/Comportamenti.

Piramide del Dolore | IOC vs SIGMA

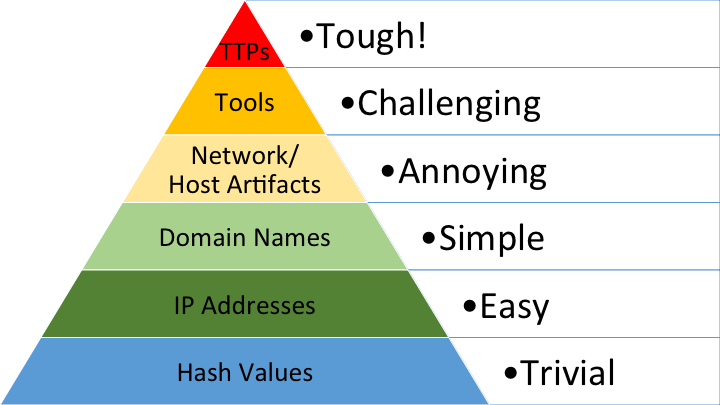

Come analisti possiamo utilizzare la Piramide del Dolore per valutare la qualità del contenuto di rilevamento in relazione a quanto facilmente un avversario può adattarsi per superarli.

Piramide del Dolore di David Bianco

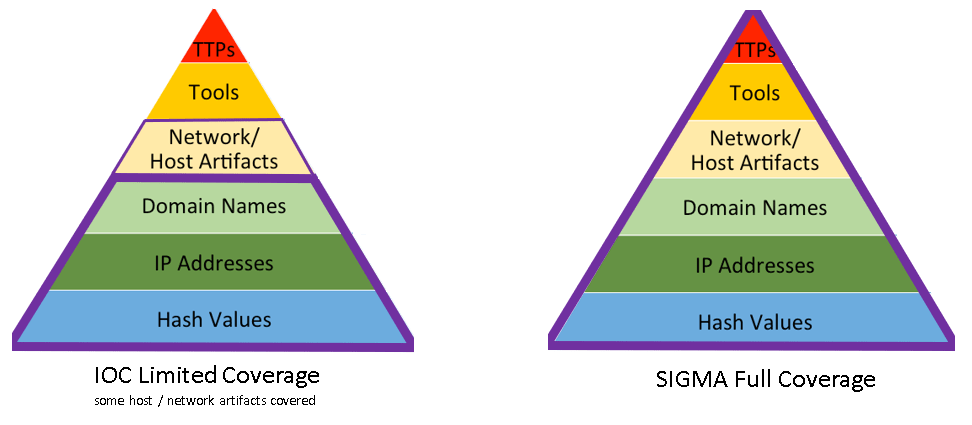

Nei diagrammi sottostanti, ho mappato dove si collocano i feed basati su IOC rispetto alla copertura di SIGMA.

Copertura IOC vs. Copertura SIGMA

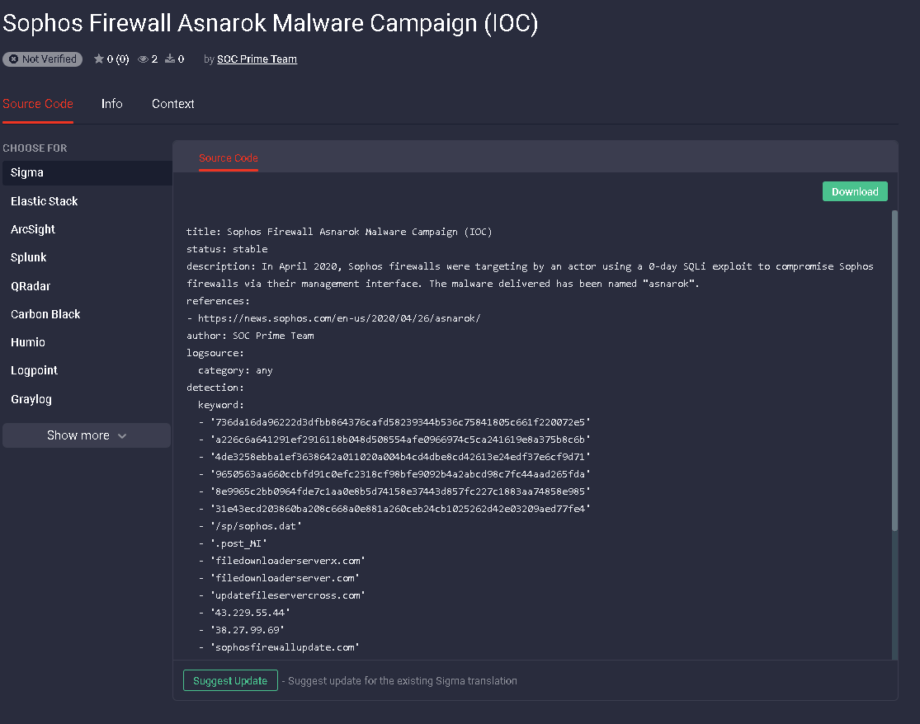

SIGMA permette ai difensori di scrivere contenuti per qualsiasi sorgente di dati o piattaforma di backend (SIEM e altre). Questo include dati basati su IOC come IP e Hash. Ad esempio, qui sotto c’è una regola SIGMA che rileverà gli IOC rilasciati per la campagna di aprile 2020 campagna Asnarok contro i firewall Sophos come riportato da Sophos.

Regola IOC per la Campagna Sophos di Asnorok (Link alla regola in TDM)

Tuttavia, come esploreremo nella prossima sezione, il vero potere di SIGMA risiede in come consente agli analisti di esprimere rilevamenti basati su TTP/Comportamenti che possono essere condivisi e implementati facilmente come i dati basati su IOC.

Esempio COVID-19

Come riportato da molte autorità, gli attacchi mirati sono continuati durante il COVID-19, includendo attacchi ransomware contro i fornitori di assistenza sanitaria nonostante alcuni criminali abbiano promesso di “fermare” tali attacchi durante questo periodo critico. Inoltre, i gruppi ransomware hanno utilizzato il COVID-19 e soggetti correlati (come il lavoro da casa) come esche di phishing.

Gli attacchi ransomware devono essere identificati e risolti prima che avvenga la crittografia. Tipicamente, con gli attacchi ransomware contro l’infrastruttura di un’organizzazione il tempo per la crittografia è solo di pochi giorni al massimo.

Fortunatamente, i ricercatori di sicurezza di tutto il mondo si sono uniti in molteplici sforzi per combattere le truffe e i phishing legati al COVID-19, inclusi i ransomware. Molti di questi sono focalizzati sulla rivelazione dell’infrastruttura dell’avversario e su come smantellarla, o riportando gli IOC da utilizzare dalla comunità di sicurezza. Uno sforzo lodevole che ha ricevuto molta attenzione sono gli IOC forniti dalla Cyber Threat Coalition, un gruppo di ricercatori che ha rilasciato una grande quantità di IOC basati su URL, IP, Domini e hash gratuitamente.

Tuttavia, gli Indicatori in queste forme hanno una durata limitata e sono meglio implementati con logiche più avanzate che rilevano TTP/Comportamenti. In SOC Prime forniamo questo contenuto di rilevamento sotto forma di regole SIGMA.

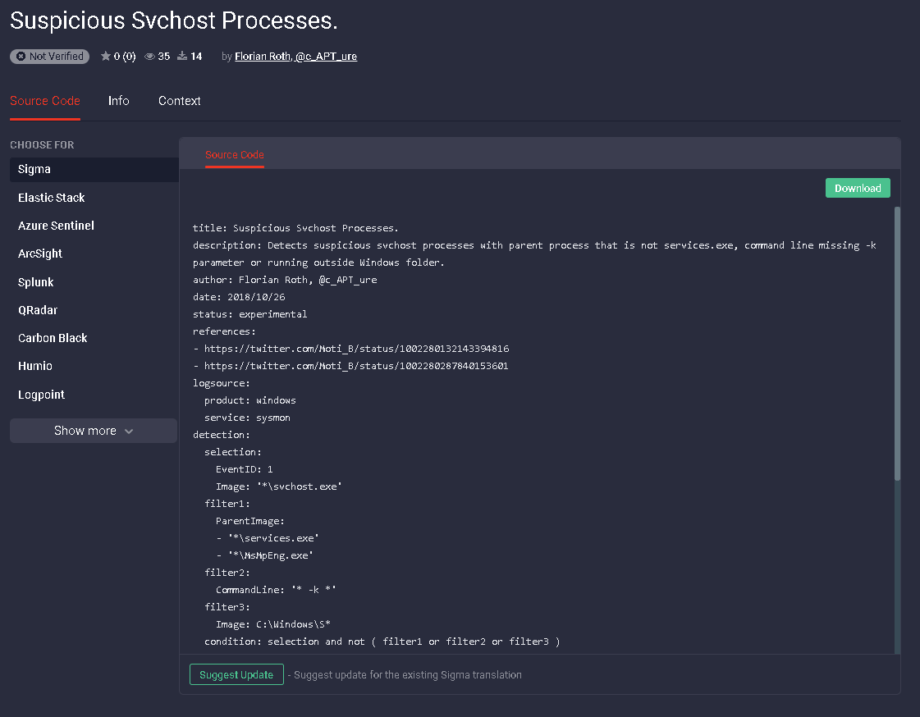

Ad esempio, il 14 aprile 2020 Unità 42 di Palo Alto ha riportato un attacco ransomware utilizzando il COVID-19 come esca. Una tecnica utilizzata dai criminali prevedeva di mascherare (T1036) il loro malware come svchost.exe (un binario comune di Windows, usato per ospitare servizi). Questo è un TTP/Comportamento comune usato da molti attori delle minacce e un TTP/Comportamento che possiamo rilevare usando SIGMA.

Una Regola SIGMA scritta da Florian Roth è disponibile dal 2018 per rilevare il masquerading del malware come svchost.exe.

Regola SIGMA per il rilevamento della mascherata svchost in TDM (Link alla regola in TDM)

Quindi, come difensori non dobbiamo aspettare elenchi di hash, IP o domini per rilevare minacce sui nostri sistemi. Invece, avendo un feed di regole SIGMA da ricercatori che si concentrano sui comportamenti, possiamo rilevare questo tipo di attacco malware prima che fosse mai concepito.

Informazioni su SOC Prime e TDM

SOC Prime fornisce contenuti SIGMA sia gratuiti che esclusivi. Il contenuto della comunità sotto forma di regole SIGMA è disponibile per chiunque utilizzi un account gratuito. Per i fornitori di assistenza sanitaria, SOC Prime offre accesso gratuito ai contenuti premium durante l’epidemia di COVID-19.

Crea un account gratuito qui:

https://tdm.socprime.com

Inoltre, molte regole sono disponibili nel repository pubblico SIGMA disponibile qui: https://github.com/Neo23x0/sigma

META

Pubblicato – Maggio 2020

Ultimo aggiornamento – 6 maggio 2020