Scopo

Lo scopo di questo post del blog è introdurre le metriche (Dolore, Azionabilità, Impatto SIEM e Gravità) che sono state introdotte nel Threat Detection Marketplace di SOC Prime.

Introduzione

Il Threat Detection Marketplace di SOC Prime migliora le operazioni di sicurezza con contenuti di rilevamento di qualità.Come con tutta la tecnologia difensiva, distribuire tutti i contenuti possibili “out of the box” non è consigliabile, e scegliere quali contenuti forniscono il massimo valore può talvolta essere difficile. Con le nuove metriche Impatto SIEM, Dolore, Azionabilità e Gravità, SOC Prime spera che decidere quali regole siano adatte diverrà più semplice.

Tuttavia, queste metriche non riflettono direttamente la qualità di un elemento di contenuto. Una regola può potenzialmente avere un punteggio basso nella maggior parte delle metriche ma essere comunque un rilevamento di qualità.

- Impatto SIEM: È l’impatto prestazionale previsto su un SIEM

- Dolore: Il punteggio riflette dove la regola si colloca sulla piramide del dolore. Regole con punteggi di dolore più alti sono ideali per i cacciatori di minacce e gli operatori L3.

- Azionabilità: Quanto è ovvia la triage. Un alto punteggio di azionabilità riflette che un analista L1 sarà in grado di capire rapidamente i passi successivi. Una regola con bassa azionabilità può richiedere passaggi avanzati come la forensica della memoria, il contatto con il proprietario dell’account o l’esecuzione di molte ricerche aggiuntive.

- Gravità: Quanto è critica la revisione di eventuali avvisi causati da questa logica. Questo deriva dal campo livello SIGMA.

Dolore, Azionabilità e Gravità sono fornite dall’analista che ha creato la regola in un tentativo di riflettere sulle qualità della regola stessa. SOC Prime rivede tutti i contenuti e può regolare i valori basandosi sulla nostra esperienza e sul feedback dei clienti. L’impatto SIEM è attualmente assegnato tramite mezzi semi-automatizzati, e questo sarà completamente implementato in futuro.

Nelle sezioni seguenti descriverò come questi elementi sono valutati e trattati all’interno del Threat Detection Marketplace.

Ottenere le metriche

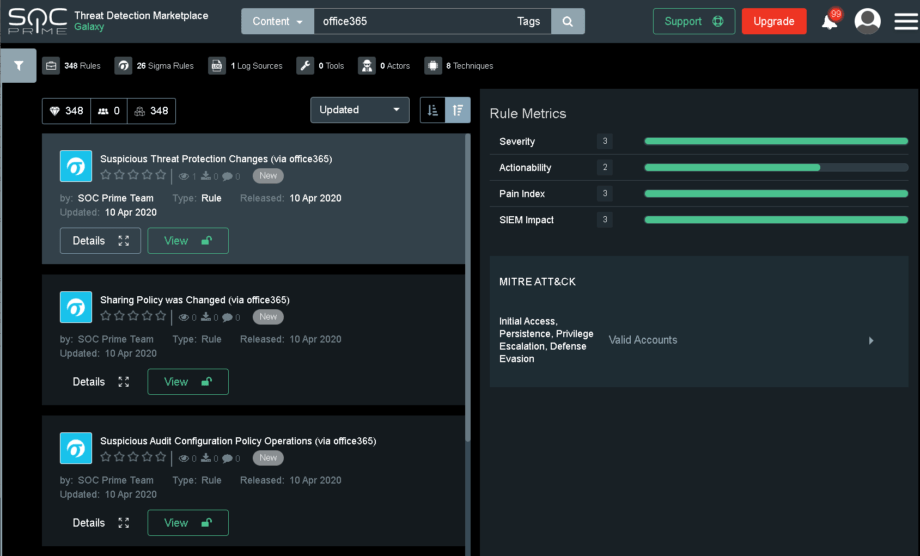

Quando si seleziona una regola nel pannello di ricerca, le metriche sulla regola verranno visualizzate sul lato destro dello schermo. Queste metriche saranno disponibili per i contenuti della comunità e esclusivi.

Impatto SIEM (1 – 3, più alto è meno impattante)

L’impatto SIEM è l’impatto previsto sul sistema contro cui verrà eseguita la regola.

I SIEM sono sistemi di analisi che richiedono enormi quantità di potenza computazionale per ottenere un esito positivo. Questo rende il compito di regolare ogni bit e byte della configurazione SIEM una routine quotidiana. Chi ha passato anni nel SIEM e nell’ingegneria del rilevamento o è familiare con le migliori pratiche regex sa che una regola con una dichiarazione event=/.*threat.*/ è una regola ‘affamata’. Aggiungi una di queste in una grande installazione di produzione e potresti sperimentare una lentezza nella ricerca. Aggiungi un centinaio, e anche un sistema distribuito inizierà a perdere prestazioni. Abbiamo osservato vari fornitori di SIEM fornire dichiarazioni affamate in formazione come pratica ottimale, per sottolineare quanto sia facile trovare minacce. Tuttavia, in produzione è importante creare regole efficienti in termini di costi ed è esattamente per questo che abbiamo introdotto questa metrica.

Con l’aumentare della complessità della regola e della quantità di rumore nella fonte dei dati, il punteggio di impatto SIEM sarà inferiore.

| Punteggio | Logica | Ragionamento |

| – | il messaggio contiene “a” O “b” O “c” O “d” O “e” O “f” O “g” O “h” O “i” O “j” O “k” O “l” O “m” O “n” O OP “o” O “p” O “q” O “r” O “s” O “t” O “u” O “v” O “w” O “x” O “y” O “z” O “1” O “2” O “3” | Questa regola non sarebbe accettata poiché è troppo impattante. |

| 1 | utente = “*$” E (la riga di comando contiene “TVqAA”) (la riga di comando contiene “http://” O la riga di comando contiene “https://” O la riga di comando contiene “ftp” O la riga di comando contiene “file:\\”) | Molta richiesta di caratteri jolly/contenuto |

| 2 | eventid=4688 E la riga di comando contiene “scrobj.dl” | L’uso di contiene aumenta il carico sul SIEM. |

| 3 | eventid:5140 E nomecondivisione:Admin$ | La corrispondenza esatta sui campi è ottimale dal punto di vista delle prestazioni |

_

Dolore (1 – 3, più alto è più comportamentale/più difficile da aggirare)

Il punteggio di Dolore è un’astrazione di dove la regola si colloca sulla Piramide del Dolore di David Bianco e quanto facilmente la logica è aggirabile. Più la regola è comportamentale e meno è probabile che venga aggirata, più alto sarà il punteggio di dolore. Le regole comportamentali sono generalmente migliori per la caccia alle minacce e spesso possono essere più rumorose o richiedere cose come il conteggio delle pile per essere efficaci. Le regole basate su IOC dovrebbero causare meno rumore ma possono essere molto rare da attivarsi o utili solo per l’analisi storica. Il meccanismo di logging disabilitato o completamente sviato non è preso in considerazione con questo punteggio (cioè strumenti come ghost in the logs)

| Punteggio | Logica | Ragionamento |

| 1 | destinazione.ip=”1.1.1.1″ E destinazione.porta=53 | Questo è un rilevamento basato su IP, gli IP possono essere facilmente modificati. |

| 2 | eventid=4688 E la riga di comando contiene “scrobj.dl” | Questo è un rilevamento comportamentale ma scrobj.dll può essere rinominato per evitare questo rilevamento. |

| 3 | eventid:5140 E nomecondivisione:Admin$ | Se qualcuno si connette a una condivisione amministrativa su Microsoft questo registro non è facilmente aggirabile. |

_

Azionabilità (1 – 3, più alto è più ovvio)

Il punteggio di Azionabilità rifletterà quanto la regola sia “digeribile”. Spesso, questo è un riflesso diretto della stessa fonte del log. Più contesto è disponibile nella fonte originale del log, più alto sarà probabilmente il punteggio di azionabilità. Ancora una volta, questo si basa sui dati dell’allerta stessa. L’azionabilità di tutte le regole nel tuo ambiente può aumentare notevolmente tramite automazione e orchestrazione. Questo non è preso in considerazione.

| Punteggio | Logica | Ragionamento |

| 1 | destinazione.ip=”1.1.1.1” E destinazione.porta=53 | A seconda della fonte dei dati questo allerta potrebbe essere molto difficile da gestire. Spesso regole come questa si attivano su host che non sono gestiti (rete guest, ecc.). Inoltre, DHCP può introdurre complessità nell’identificare l’host colpevole. |

| 2 | eventid:5140 E nomecondivisione:Admin$ | L’ID evento Windows 5140 fornirà il nome utente e il nome host/ip che ha accesso a una condivisione. Tuttavia, sarà probabilmente necessaria un’ulteriore ricerca per identificare se questo è il risultato di un compromesso. |

| 3 | eventid=4688 E la riga di comando contiene “scrobj.dl” | L’ID evento Windows 4688 fornisce molto contesto immediatamente utile per un analista. È probabile che identificare un possibile compromesso sia possibile semplicemente visualizzando questo allerta. |

Gravità (1 – 3, più alto è un allerta più critico)

La gravità è un’astrazione dei livelli SIGMA (basso, medio, alto e critico).

| Punteggio | Livello SIGMA | Ragionamento |

| 1 | Low | Si prega di consultare: https://github.com/Neo23x0/sigma/wiki/Guida-alla-Creazione-di-Regole |

| 2 | Medio | |

| 3 | Alto & Critico |

Conclusione

Trovare una corrispondenza per i contenuti appropriati alle tue esigenze dovrebbe essere il più semplice possibile. Introducendo le metriche Impatto SIEM, Dolore, Azionabilità e Gravità, SOC Prime spera di aiutare a far combaciare i contenuti sviluppati dai nostri sviluppatori del Programma Threat Bounty con i requisiti della tua operazione difensiva.

Se hai un team interno di ingegneria del rilevamento, raccomandiamo che implementino questi concetti e li catturino come metrica durante la creazione di contenuti difensivi.

Meta

Pubblicato – Aprile 2020

Ultimo aggiornamento – 15 Aprile 2020

Autori – Adam Swan (@acalarch) | Andrii Bezverkhyi (@andriinb)