La ricerca si basa sull’analisi di prove OSINT, prove locali, feedback delle vittime degli attacchi e metodologia MITRE ATT&CK utilizzata per l’attribuzione degli attori. SOC Prime desidera esprimere gratitudine ai ricercatori di sicurezza indipendenti e alle aziende specializzate in sicurezza che hanno condiviso i report di reverse engineering e l’analisi degli attacchi sulle fonti pubbliche e sui loro blog aziendali. Da parte nostra, condividiamo questo breve rapporto sull’attribuzione delle TTP così come il contenuto del rilevatore di minacce SIEM per ArcSight, QRadar e Splunk.

Sintesi Esecutiva

Bad Rabbit è un’epidemia globale di ransomware worm che si è verificata il 24 ottobre 2017 e ha colpito un elevato numero di organizzazioni in diversi settori, principalmente nei paesi CIS e APAC.

Il rapporto forense di Cisco Talos afferma che il primo download iniziale è stato osservato intorno alle 08:22 UTC del 2017-10-24. SOC Prime è stata informata dell’attacco da una delle organizzazioni di trasporto in Ucraina alle 10:12 UTC del 2017-10-24. Al momento l’organizzazione era già criptata, quindi concordiamo sul fatto che la prova più conclusiva dell’esecuzione dell’attacco sia quella riportata da Talos: 08:22 UTC.

Al 2017-10-25 08:24 UTC non ci sono prove pubbliche che l’attacco sia di natura APT. Tuttavia è stato eseguito in parallelo con un altro attacco Ransomware: il ransomware Loky ha colpito lo stesso utilizzando allegati email malevoli come vettore di consegna e sfruttando una vulnerabilità in Microsoft Word DDE. Mentre diversi ricercatori hanno sottolineato somiglianze con NotPetya attack we strongly disagree with this statement as TTP attribution clearly shows that threat actor is not the same. Unless other evidence is presented the attack should be considered a Cyber Crime activity and not a state sponsored attack. However, we have seen the same pattern of launching a decoy attack to cover up for APT operation during NotPetya in June 2017.

Since attack has worm capabilities and distributes quickly it is highly advised to deploy proactive threat detection controls in SIEM technologies and deploy temporary vaccination configurations on Windows host systems.

Nome della minaccia: Bad RabbitAlias: Discoder / Win32/Diskcoder.D / Trojan-Ransom.Win32.Gen.ftl / DangerousObject.Multi.Generic / PDM:Trojan.Win32.GenericTipo di minaccia: RansomwareTipo di attore: Cyber CrimeLivello di minaccia: AltoImpatto per geo: Russia, Ucraina, Bulgaria, Turchia, Giappone, Romania, Germania.Impatto per settore: Trasporti e al dettaglio (principalmente in Ucraina), settore dei media (principalmente in Russia)Vettore di infezione: Download drive-by, javascript malevolo su siti web infettiRisorse IT colpite: sistema operativo Windows.APT correlato: nessuna attribuzione conclusiva può essere fornita a causa della mancanza di prove.

Attribuzione degli Attori della Minaccia e Analisi delle TTP

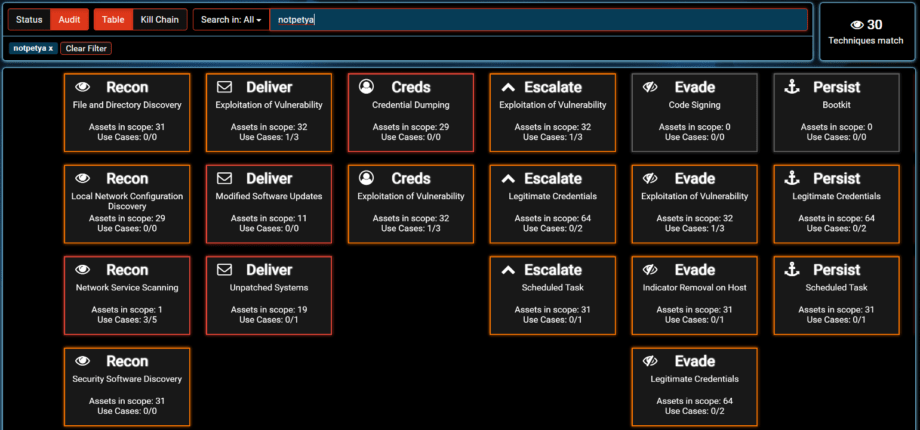

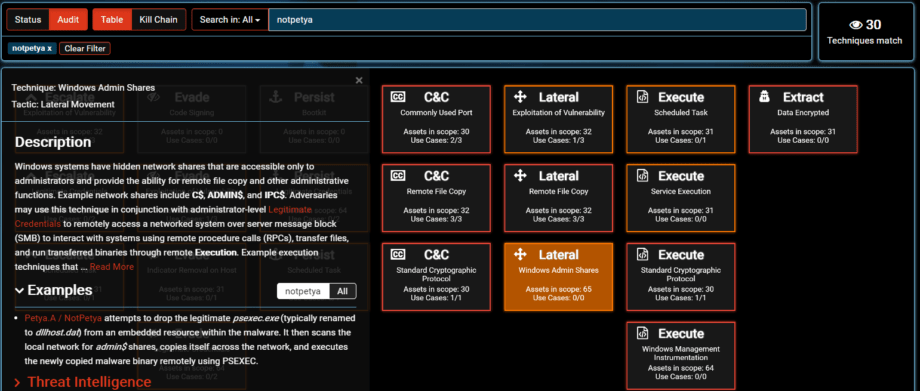

Diverse aziende di ricerca hanno dichiarato la somiglianza dell’attacco Bad Rabbit con NotPetya. Pensiamo che questo sia ancora un altro problema di PR e promozione mediatica e molti esperti di sicurezza che agiscono in modo indipendente per catturare “la prossima grande minaccia”. Al 2017-10-25 08:24 UTC non ci sono prove tecniche pubbliche che l’attacco Bad Rabbit sia un APT o abbia TTP simili a NotPetya e Sandworm. Inoltre, diverse società di ricerca hanno riportato che c’è una sovrapposizione del codice sorgente del 13% del componente ransomware di Bad Rabbit e NotPetya, il che non è sufficiente per individuare la somiglianza poiché NotPetya aveva grandi somiglianze di codice con il ransomware Petya per agire come diversivo e distrazione. È chiaro che il codice ransomware di Petya e NotPetya è disponibile per più attori. Diamo uno sguardo più da vicino alle TTP di NotPetya sfruttando la metodologia MITRE ATT&CK e un modello di minaccia personalizzato di SOC Prime SVA AI: L’attore dietro NotPetya ha usato 30 tecniche per eseguire l’attacco.

L’attore dietro NotPetya ha usato 30 tecniche per eseguire l’attacco.

Differenze tra le TTP di Bad Rabbit e NotPetya:

- Vettore di attacco alla catena di fornitura (aggiornamenti software modificati di M.E.Doc)

- Vulnerabilità EternalBlue (Bad Rabbit non la usa)

- Rimozione degli indicatori sull’host (svuotando MS EventLog. Bad Rabbit non lo fa)

- PsExec non è usato da Bad Rabbit per l’Amministrazione delle Condivisioni Windows nel Movimento Laterale

- Le credenziali hardcoded sono usate da Bad Rabbit e non usate da NotPetya

- Le credenziali legittime ottenute da NotPetya erano gestite da C2. Questo permetteva all’attaccante di utilizzare account specifici di Active Directory per il Movimento Laterale come l’account di servizio Microsoft SCCM.

Somiglianza dibattuta:1. Il bootkit è ampiamente utilizzato in NotPetya come tecnica “firma” dell’attore Sandworm per la distruzione dei dati AKA “funzionalità wiper” (nelle campagne BlackEnergy) e per crittografare irreversibilmente i dati al momento dell’avvio, equivalente anche alla distruzione dei dati (nella campagna NotPetya). Bad Rabbit non ha un bootkit completo in quanto posiziona solo l’avviso ransomware nel bootloader.

Per elaborare ulteriormente il dibattito useremo una citazione da Bleeping Computer

Per quanto riguarda Bad Rabbit, il ransomware è un cosiddetto disk coder, simile a Petya e NotPetya. Bad Rabbit cripta prima i file sul computer dell’utente e poi sostituisce il MBR (Master Boot Record). Una volta che Bad Rabbit ha fatto il suo lavoro, riavvia il PC dell’utente, che risulta bloccato nella nota di riscatto del MBR personalizzato. La nota di riscatto è quasi identica a quella utilizzata da NotPetya, nell’epidemia di giugno.

La differenza chiave qui è che NotPetya effettivamente crittografava i dati con il Bootkit al momento dell’avvio e modificava l’MFT come tecnica aggiuntiva per crittografarli a livello di sistema operativo (caratteristica originale di Petya). Bad Rabbit sostituisce solo lo schermo di avvio. Il design simile dello schermo è facilmente falsificabile.Somiglianza delle TTP di Bad Rabbit e NotPetya:

- Utilizzo della stessa versione di Mimikatz per il Dumping delle Credenziali

- Utilizzo delle condivisioni SMB per il Movimento Laterale

- Utilizzo di WMI per il Movimento Laterale

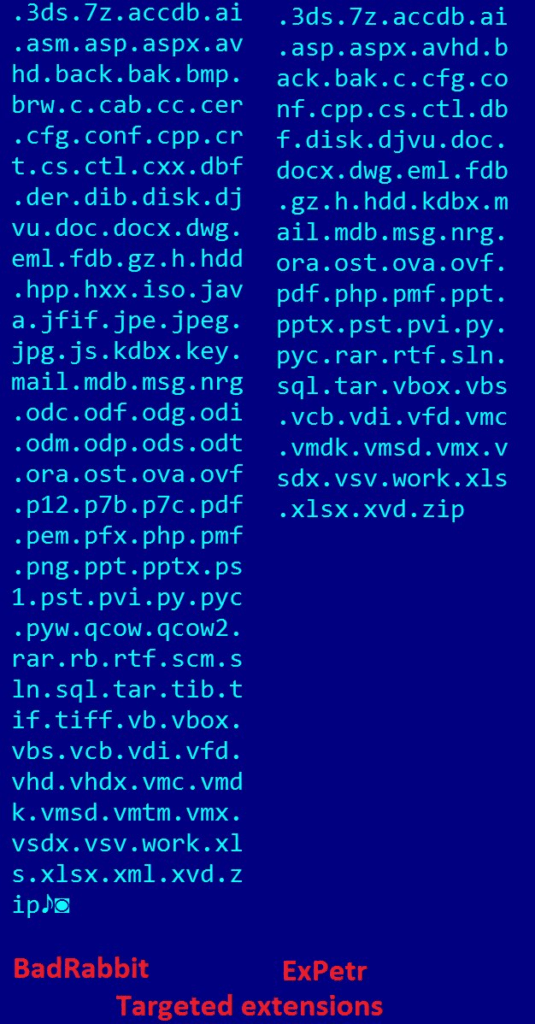

Inoltre, le estensioni dei file mirate sono significativamente diverse in Bad Rabbit rispetto a NotPetya: il ransomware tipico mira a più file (Bad Rabbit) mentre attacchi APT che usano ransomware come tecnica di Cancellazione dei File puntano a file specifici. C’è anche un dibattito sul vettore di infezione come attacco Waterhole da sito web hackerato. Il pezzo che non si adatta è che i siti hackerati non sono nemmeno nella top-100 della popolarità nei paesi colpiti.

C’è anche un dibattito sul vettore di infezione come attacco Waterhole da sito web hackerato. Il pezzo che non si adatta è che i siti hackerati non sono nemmeno nella top-100 della popolarità nei paesi colpiti.

Prevenzione: vaccini basati su host e protezione di rete

Controlli di Protezione di ReteBlocca l’accesso di rete a 185.149.120[.]3 sui dispositivi di livello perimetrale

Blocca tutti gli URL infetti sui gateway web di sicurezza / proxy.Vaccinazione basata su hostIl file scaricato denominato install_flash_player.exe deve essere avviato manualmente dalla vittima. Per operare correttamente necessita di privilegi amministrativi elevati che tenta di ottenere utilizzando il prompt standard UAC. Se avviato, salverà la DLL malevola come C:Windowsinfpub.dat e la avvierà usando rundll32.

- Disattiva il servizio WMI dove possibile come misura di mitigazione temporanea

- Crea i seguenti file C:Windowsinfpub.dat e C:Windowscscc.dat e RIMUOVI TUTTI I PERMESSI (ereditarietà) da questi file.

Indicatori di Compromissione

IP’s

| IP | Fonte |

| 185.149.120[.]3 | https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| HashOfFile | NomeFile | Fonte |

| 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6 | cscc.dat | http://blog.talosintelligence.com |

| 16605a4a29a101208457c47ebfde788487be788d | https://www.welivesecurity.com | |

| 1d724f95c61f1055f0d02c2154bbccd3 | infpub.dat | https://securelist.com |

| 2f8c54f9fa8e47596a3beff0031f85360e56840c77f71c6a573ace6f46412035 | http://blog.talosintelligence.com | |

| 301b905eb98d8d6bb559c04bbda26628a942b2c4107c07a02e8f753bdcfe347c | http://blog.talosintelligence.com | |

| 3d05f09fb436c0e4dea85a8c6a12d47502016795df6ea5c8844da1655f1657b4 | dispci.exe | https://www.virustotal.com |

| 413eba3973a15c1a6429d9f170f3e8287f98c21c | https://www.welivesecurity.com | |

| 4f61e154230a64902ae035434690bf2b96b4e018 | page-main.js | https://www.welivesecurity.com |

| 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 | infpub.dat | http://blog.talosintelligence.com |

| 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da | http://blog.talosintelligence.com | |

| 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 | cscc.dat | https://www.welivesecurity.com |

| 7217fae6f3634cde7d54eba3858e8958eb1e5e85e2c36d968818cdce75a3fae9 | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 79116fe99f2b421c52ef64097f0f39b815b20907 | infpub.dat | https://www.welivesecurity.com |

| 80c336a30aa746f5a05a21056e36328b9527c4ace59cd9e2fbb5211e87e5841d | Invoice_file_06565.doc | https://www.hybrid-analysis.com |

| 84ac3d2f1ca70bc83149bec52b00009639e9006f941caed3ca83e4e8e47f64bd | https://www.hybrid-analysis.com | |

| 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 | dispci.exe | https://www.hybrid-analysis.com |

| 8fd96bb2ce94146f1b0271d18ba52f176d4ebf8fabd275f1d16d59ed9d91d2da | https://www.hybrid-analysis.com | |

| afeee8b4acff87bc469a6f0364a81ae5d60a2add | dispci.exe | https://www.welivesecurity.com |

| b14d8faf7f0cbcfad051cefe5f39645f | dispci.exe | https://securelist.com |

| de5c8d858e6e41da715dca1c019df0bfb92d32c0 | install_flash_player.exe | https://www.welivesecurity.com |

| fbbdc39af1139aebba4da004475e8839 | install_flash_player.exe | https://securelist.com |

Nomi dei Task Pianificati

| Nome del Task | Fonte |

| viserion_ | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| rhaegal | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

| drogon | http://blog.talosintelligence.com/2017/10/bad-rabbit.html |

Riferimenti Esterni

1. https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/

2. https://securelist.com/bad-rabbit-ransomware/82851/

3. http://blog.talosintelligence.com/2017/10/bad-rabbit.html

4. https://gist.github.com/roycewilliams/a723aaf8a6ac3ba4f817847610935cfb

5. https://gist.github.com/Belorum/7b57e925a0bcc6ed6a72b6af07006ace

6. https://www.hybrid-analysis.com/sample/8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93?environmentId=100

7. https://www.hybrid-analysis.com/sample/99b695b3d2ce9b0440ce7526fea59f7a4851d83d9a9d9a6cf906417068bc7524?environmentId=100

8. https://twitter.com/craiu/status/922911496497238021

9. https://blog.qualys.com/news/2017/10/24/bad-rabbit-ransomware

10. https://threatprotect.qualys.com/2017/10/24/bad-rabbit-ransomware/?_ga=2.71482960.293546626.1508923179-346340547.1500997518

11. https://analyze.intezer.com/#/analyses/d41e8a98-a106-4b4f-9b7c-fd9e2c80ca7d

12. https://www.bleepingcomputer.com/news/security/bad-rabbit-ransomware-outbreak-hits-eastern-europe/