Nell’analisi di oggi, vogliamo evidenziare il contenuto fornito dai membri del Programma di Ricompensa per Minacce che aiuterà le soluzioni di sicurezza a rilevare Saefko RAT, trojan Ursa, e una serie di ceppi di ransomware in rapida diffusione.

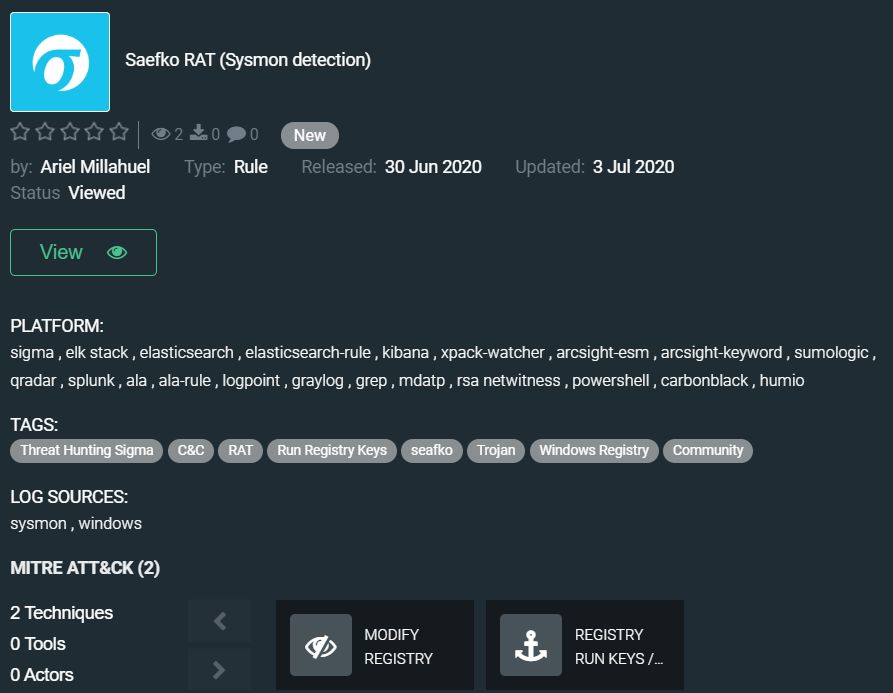

Il Saefko RAT è un trojan di accesso remoto relativamente nuovo scritto in .NET che è stato individuato per la prima volta a metà del 2019. Il Saefko RAT crea una chiave di avvio per eseguire il malware al login, ottenendo così la persistenza nel sistema infetto. Successivamente, recupera la cronologia del browser Chrome alla ricerca di specifiche attività come carte di credito, affari, social media, giochi, criptovalute e acquisti. Dopodiché, il trojan invia i dati raccolti al suo server C&C e riceve ulteriori istruzioni per fornire informazioni sul sistema. Saefko RAT raccoglie una serie di dati tra cui screenshot, video, registri dei tasti premuti, ed è anche capace di scaricare carichi aggiuntivi sulla macchina compromessa. Questa minaccia può essere rilevata utilizzando la regola inviata da Ariel Millahuel: https://tdm.socprime.com/tdm/info/pzThUunC2GRh/h6ULBXMBPeJ4_8xcW1GX/?p=1

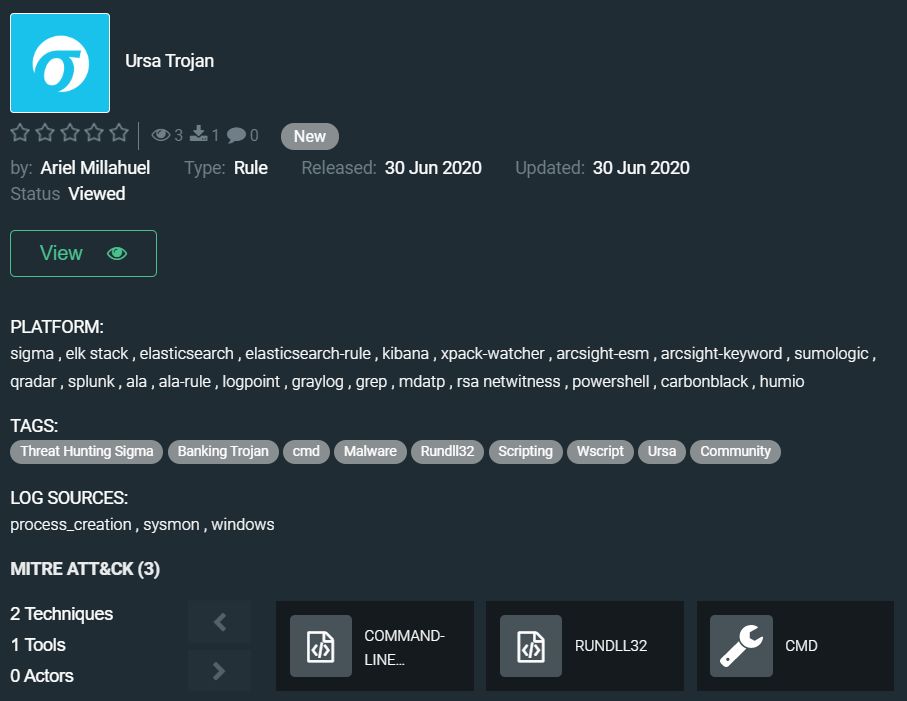

Successivamente, vogliamo considerare un’altra regola di Ariel che aiuta a rilevare il trojan Ursa, l’ultimo campione del quale è stato scoperto la scorsa settimana. Il malware è stato diffuso sotto le sembianze di un falso installatore di Adobe Flash e durante l’installazione esegue msiexec.exe e WScript.exe per eseguire uno script VBS malevolo che installa il trojan Ursa. Puoi trovare la regola di caccia alle minacce della community qui: https://tdm.socprime.com/tdm/info/asMDB1Q6aq2d/0KUIBXMBPeJ4_8xcSk9v/?p=1

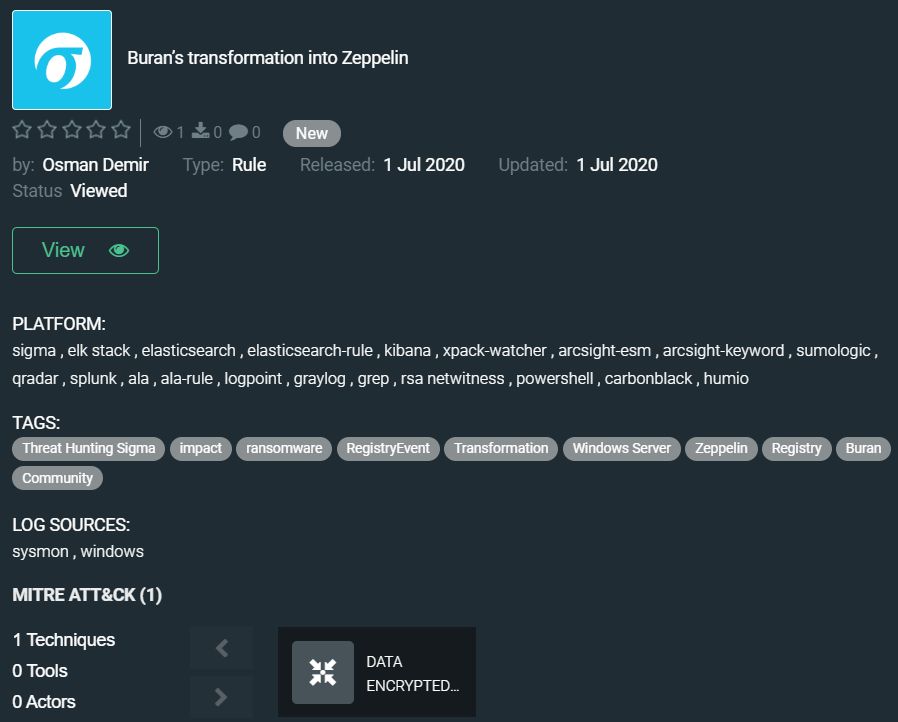

Ora, passiamo al contenuto per il rilevamento di ransomware. Osman Demir ha pubblicato una regola la scorsa settimana per individuare il ransomware Zeppelin, una nuova variante della famiglia di ransomware Buran. Il ransomware Buran è emerso all’inizio di maggio 2019 e continua a proliferare fino ad oggi. In soli 9 mesi, questo ransomware ha rilasciato oltre 5 aggiornamenti cambiando il suo codice e i vettori di attacco per rimanere furtivo e causare più danni. Zeppelin ransomware è stato individuato per la prima volta alla fine del 2019, raggiunge le reti delle organizzazioni principalmente attraverso email di phishing. Queste email contengono documenti abilitati a macro che avviano il download e l’esecuzione del file ransomware sulla macchina della vittima. Inoltre, altri campioni di Zeppelin sono stati distribuiti tramite malvertising progettate per indurre le vittime a cliccare su annunci falsi che attivano il download del file malevolo. Infine, Zeppelin, come altri ransomware, utilizza software di desktop remoto pubblico via interfacce web per controllare a distanza la macchina della vittima ed eseguire il ransomware. La regola della community è disponibile su Threat Detection Marketplace: https://tdm.socprime.com/tdm/info/Ovf0s4ss56b6/KoD_CXMBQAH5UgbBxfdB/?p=1

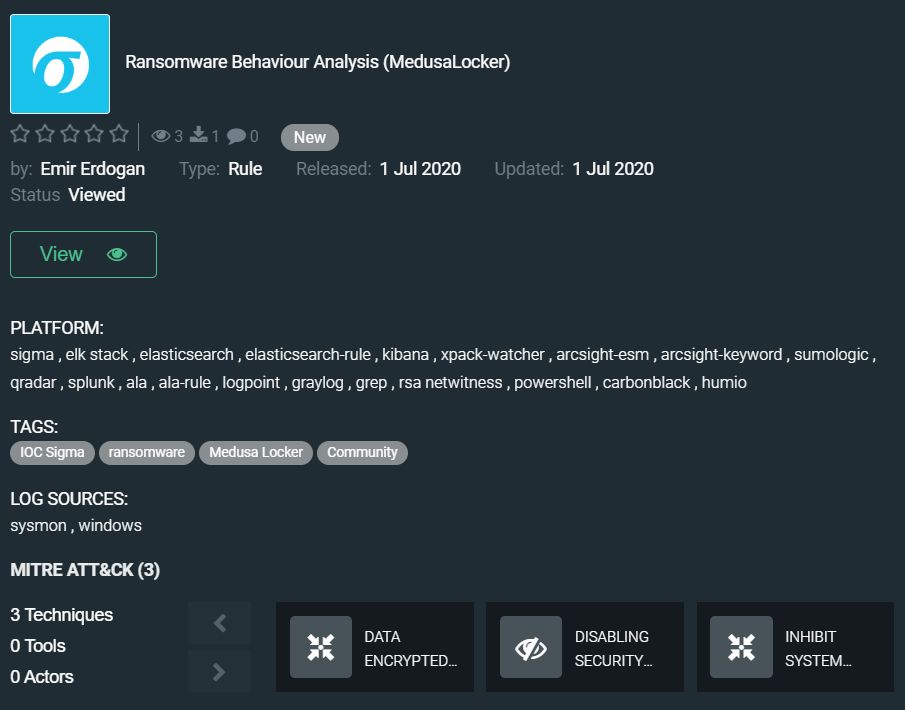

La seguente regola rilasciata da Emir Erdogan ti aiuterà a scoprire il comportamento del ransomware MedusaLocker con le tecniche di evasione uniche per le famiglie di ransomware. MedusaLocker è stato individuato per la prima volta a settembre 2019, e gli avversari utilizzano un file batch per evadere il rilevamento. Il file batch malevolo che accompagna il payload del ransomware contiene un comando che modifica il registro di Windows per rimuovere Windows Defender quando il computer viene avviato in modalità provvisoria senza rete (Modalità Minimale). Quindi aggiunge MedusaLocker come servizio e lo configura per eseguire a ogni avvio in modalità provvisoria Minimale. Dopo aver configurato l’ambiente di modalità provvisoria in modo che possa funzionare senza interferenze. I file batch configurano il prossimo avvio del computer per funzionare in modalità provvisoria Minimale e riavviano il computer in silenzio. La regola di Analisi Comportamentale del Ransomware (MedusaLocker) è qui: https://tdm.socprime.com/tdm/info/Z1vqspJZLMJn/D335CXMBSh4W_EKGZcUP/?p=1

In conclusione, vi presentiamo un’altra regola rilasciata da Emir che rileva il ransomware Hidden Tear. Questo IOC Sigma è basato su campioni di malware scoperti questa settimana. Hidden Tear ransomware non è una nuova minaccia, e il contenuto per il suo rilevamento è già stato pubblicato in uno dei nostri passati sommari. Questo ransomware open-source rimane pericoloso anche cinque anni dopo che il suo codice è apparso nel repository di GitHub, e nuove versioni di Hidden Tear continuano ad essere attivamente utilizzate in ambienti selvaggi. Puoi scaricare il contenuto di rilevamento per la tua soluzione di sicurezza al seguente link: https://tdm.socprime.com/tdm/info/J9TxSVXj3U1d/pKj2CXMBPeJ4_8xc9Fxr/?p=1

Le regole hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tattiche: Esecuzione, Persistenza, Evasione delle Difese, Movimento Laterale, Comando e Controllo, Impatto.

Tecniche: Modifica Registro di Sistema (T1112), Chiavi di Avvio / Cartella Avvio Registro (T1060), Interfaccia a Riga di Comando (T1059), Rundll32 (T1085), Dati Criptati per Impatto (T1486), Disabilitazione Strumenti di Sicurezza (T1089), Inibizione Recupero Sistema (T1490), Copia Remota di File (T1105)

Attendi il prossimo sommario tra una settimana.

Stai al sicuro!