Oggi è sabato, il che significa che è il momento per il nostro prossimo Digest delle Regole, in cui vi parleremo di contenuti interessanti per il rilevamento malware rilasciati questa settimana. E sì, prestiamo nuovamente particolare attenzione alle regole che i partecipanti al Threat Bounty Program hanno pubblicato.

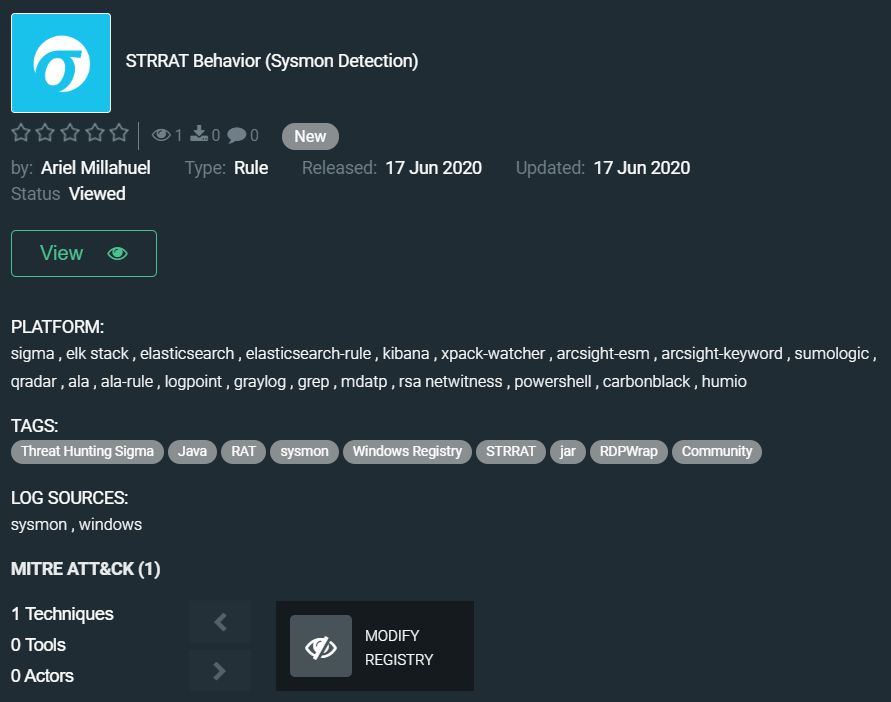

Iniziamo con la regola pubblicata da Ariel Millahuel, che aiuta le soluzioni di sicurezza a rilevare il trojan STRRAT: https://tdm.socprime.com/tdm/info/TO2qaXt0OvI5/m3zowXIBPeJ4_8xcBtsy/?p=1

STRRAT è un Trojan di Amministrazione Remota basato su Java che può rubare credenziali di accesso salvate nei browser e nei client email, installare RDPWrap, registrare i tasti premuti e controllare remotamente i sistemi operativi Windows infetti. Questo RAT è un’opzione relativamente nuova in circolazione e i ricercatori l’hanno individuata in attacchi mirati agli utenti tedeschi.

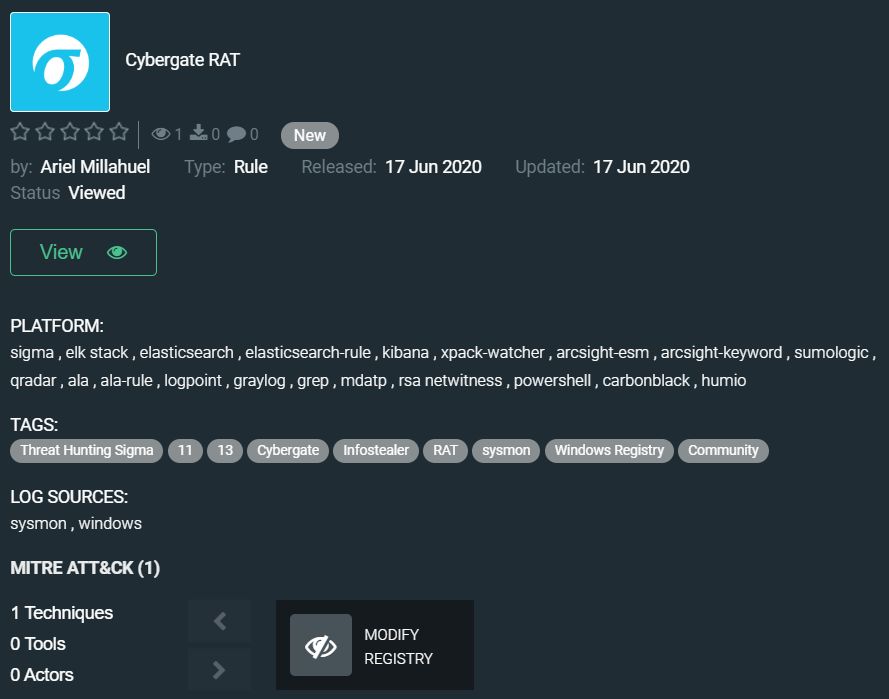

La seguente regola di Ariel consente di scoprire un altro Remote Access Trojan – Cybergate RAT: https://tdm.socprime.com/tdm/info/nGtxqmlkgv1h/eHzlwXIBPeJ4_8xc9to-/?p=1

CyberGate – è un potente RAT completamente configurabile e stabile codificato in Delphi che è continuamente in sviluppo. Permette agli attaccanti di controllare completamente il sistema bersaglio. Le funzionalità includono interazione con la shell di comando, cattura di schermate, cattura audio/video, registrazione dei tasti, nonché caricamento/scaricamento di file dal sistema bersaglio. Ci sono diverse versioni di CyberGate, ognuna delle quali può includere diverse caratteristiche. La maggior parte delle versioni sono utilizzate per rubare password, file, registrare audio e scattare foto usando la webcam, e installare ed eseguire codice malevolo.

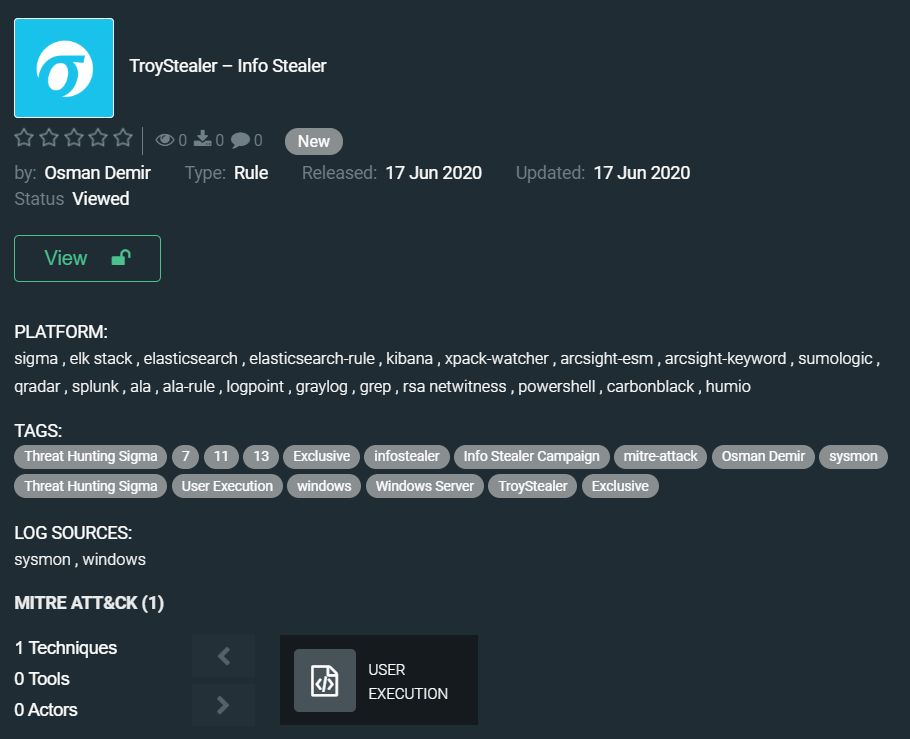

E un altro nuovo malware nel nostro digest è TroyStealer, le cui tracce possono ora essere rilevate utilizzando l’esclusiva regola di caccia alle minacce inviata da Osman Demir: https://tdm.socprime.com/tdm/info/B2QA4hvraxSW/5VL5wXIBSh4W_EKGolsc/?p=1

TroyStealer è un malware progettato per rubare informazioni di accesso, come nomi utente e password memorizzate nei browser web, che invia a un altro sistema tramite email. Registra anche i tasti premuti dall’utente, che possono rivelare informazioni sensibili. Questo info-stealer è stato osservato mentre veniva distribuito tramite campagne di spam per email. Le lettere ingannevoli che diffondono questo malware erano mirate agli utenti portoghesi.

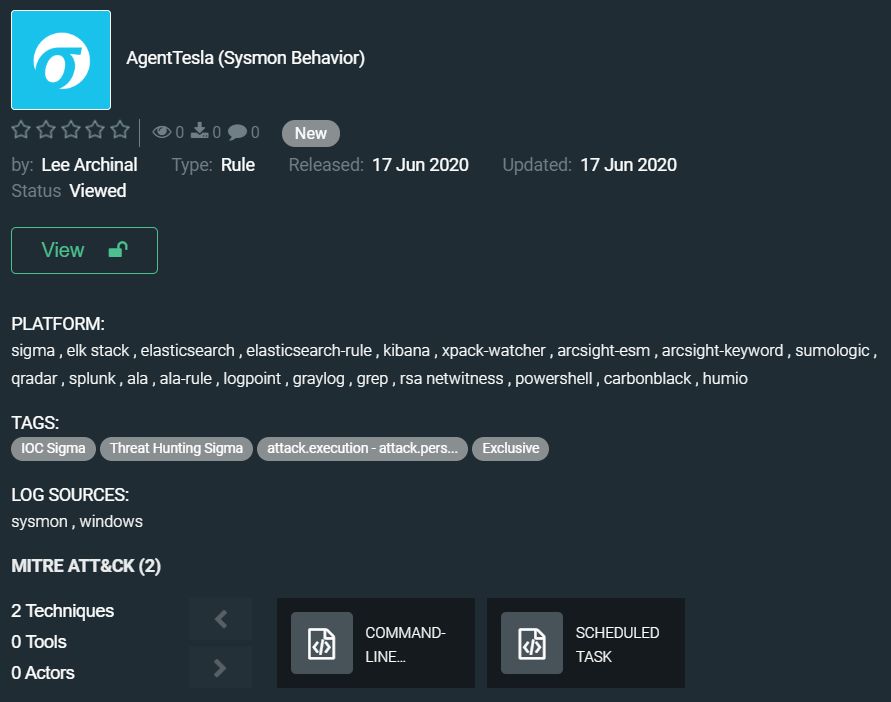

Ulteriormente nel nostro digest c’è contenuto per rilevare malware che è stato utilizzato a lungo e con successo in attacchi in tutto il mondo. La nuova regola da Lee Archinal rileva le caratteristiche di AgentTesla attraverso un foglio Excel che utilizza macro: https://tdm.socprime.com/tdm/info/2klZjmsPzzhF/VXz0wXIBPeJ4_8xc2uNg/?p=1

Il mese scorso, questo malware è stato utilizzato nell’attacco di phishing COVID-19 mirato ai fornitori medici. AgentTesla è un malware commerciale modulare basato su .Net che viene spesso utilizzato dagli attaccanti per raccogliere dati sensibili da diverse applicazioni e credenziali WiFi. I truffatori amano usarlo preparandosi agli attacchi Business Email Compromise.

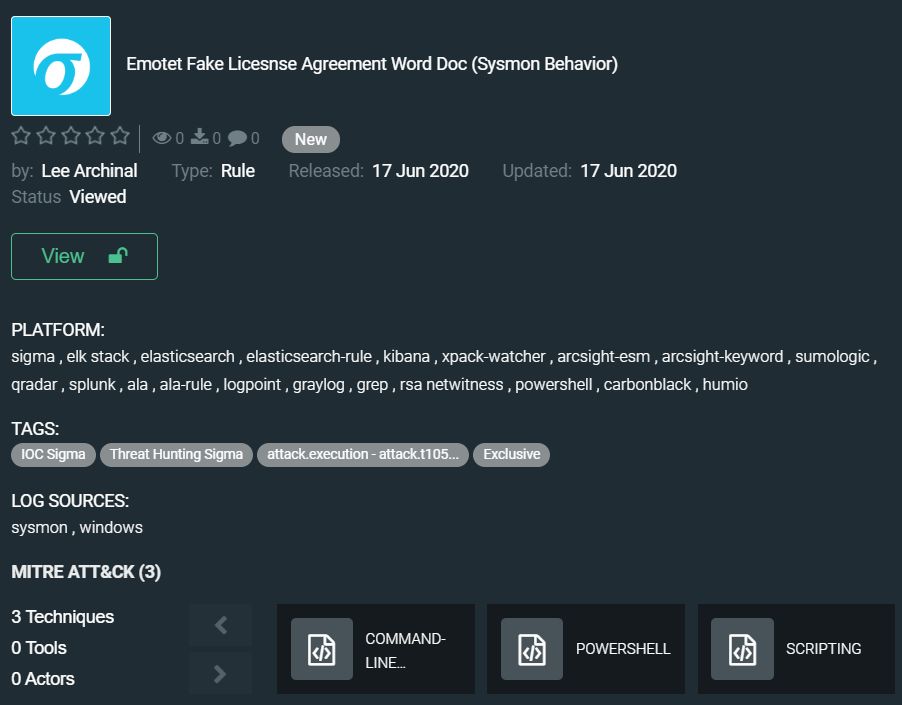

E l’ultima regola per oggi è stata anch’essa creata da Lee Archinal. Lee ha creato la regola basandosi su documenti esca recentemente analizzati che diffondono il malware Emotet. Questo Sigma esclusivo aiuta a individuare le caratteristiche di un’infezione Emotet tramite un documento Microsoft Word: https://tdm.socprime.com/tdm/info/GhSEQiFPVoOx/qVXpwXIBQAH5UgbB8X7z/?p=1

Parlare di questo malware probabilmente non ha molto senso. Emotet è il nemico numero uno per qualsiasi organizzazione poiché con il suo aiuto pericolosi criminali informatici specializzati nel furto e nella crittografia dei dati entrano nella rete. Sembra che la pandemia di COVID19 abbia fatto rinunciare gli operatori del botnet Emotet alla loro vacanza estiva, quindi i ricercatori osservano regolarmente nuove campagne per diffondere questo malware.

Le regole hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tattiche: Evasione della Difesa, Esecuzione, Persistenza, Escalation dei Privilegi, Evasione della Difesa

Tecniche: Modifica Registro (T1112), Esecuzione Utente (T1204), Interfaccia a Riga di Comando (T1059), Attività Programmata (T1053), PowerShell (T1086), Scripting (T1064)

Aspettate il prossimo digest e non dimenticate di registrarvi ai colloqui settimanali sulle notizie in pausa sulla cybersecurity: https://my.socprime.com/en/weekly-talks/