SOC Prime porta alla tua attenzione un piccolo riassunto delle ultime regole della community sviluppate dai partecipanti al programma Threat Bounty (https://my.socprime.com/en/tdm-developers).

Il riassunto include 5 regole che aiutano a rilevare Trojan e Ransomware Hidden Tear. In futuro, continueremo a pubblicare tali selezioni di contenuti per rilevare specifici attori di minaccia o exploit popolari.

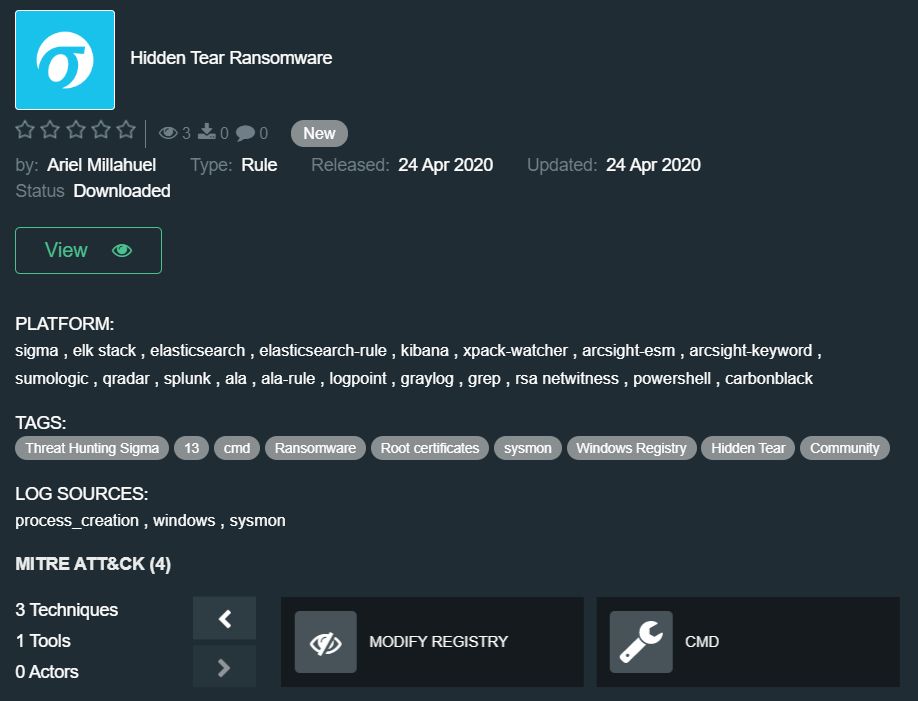

Ransomware Hidden Tear di Ariel Millahuel – https://tdm.socprime.com/tdm/info/K6UvKXunM7lJ/

Il ransomware Hidden Tear è un progetto open-source disponibile su GitHub dal 2015. Basandosi su questo codice, gli avversari hanno creato numerosi campioni di ransomware, che sono attivamente utilizzati in attacchi da ‘giocatori di seconda categoria’. Il ransomware continua a essere una delle maggiori minacce informatiche per le aziende, e qualsiasi attacco riuscito porterà alla criptazione dei dati, interruzione delle operazioni e perdite finanziarie.

Piattaforme supportate: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fonti log richieste: process_creation, windows, sysmon

La regola copre le seguenti tecniche secondo la metodologia MITRE ATT&CK®: Interfaccia da riga di comando (T1095), Installare il certificato principale (T1130), Modificare il Registro di Sistema (T1112)

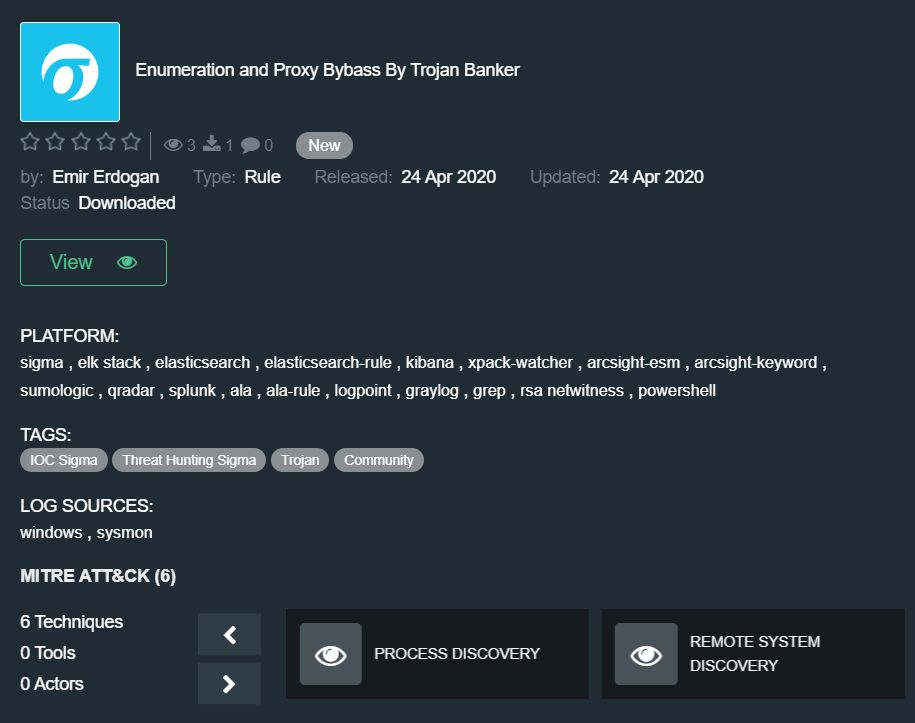

Enumerazione e Bypass Proxy Da Trojan Banker di Emir Erdogan – https://tdm.socprime.com/tdm/info/jEyi2VylBLJY/

Questa regola aiuta a rilevare l’attività di Trojan Banker su una macchina infetta e a prevenire la perdita di dati o l’installazione ulteriore di malware aggiuntivi.

Piattaforme supportate: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fonti log richieste: windows, sysmon

La regola copre le seguenti tecniche secondo la metodologia MITRE ATT&CK®: Interfaccia da riga di comando (T1059), Scoperta di condivisioni di rete (T1135), Scoperta di processi (T1057), Scoperta di sistemi remoti (T1018), Scoperta di informazioni di sistema (T1082), Scoperta della configurazione di rete di sistema (T1422)

Malware LatentBot di Ariel Millahuel – https://tdm.socprime.com/tdm/info/gL01KDZRPL07/

LatentBot è un Trojan multi-modulare scritto in Delphi utilizzato in attacchi dalla metà del 2013. I suoi autori hanno implementato diversi strati di offuscamento e un meccanismo unico di esfiltrazione, rendendo LatentBot molto efficace nell’infettare organizzazioni, principalmente nei settori dei servizi finanziari e assicurativi.

Piattaforme supportate: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Carbonblack, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fonti log richieste: windows, sysmon

La regola copre le seguenti tecniche secondo la metodologia MITRE ATT&CK®: Installare il certificato principale (T1130), Modificare il Registro di Sistema (T1112)

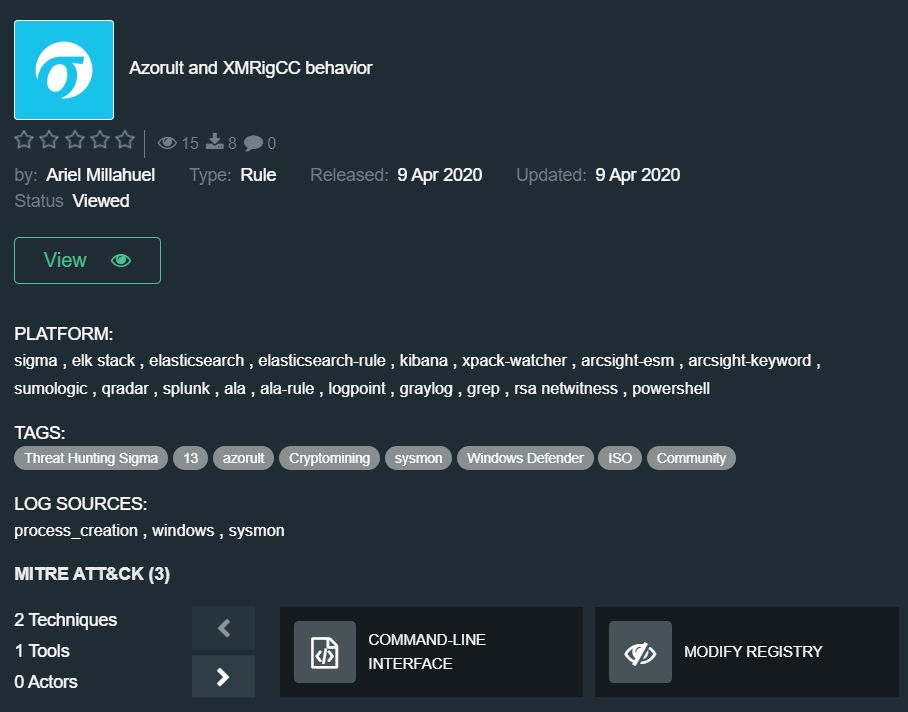

Comportamento Azorult e XMRigCC di Ariel Millahuel – https://tdm.socprime.com/tdm/info/itC7LOXsrKbf/

La regola rileva un nuovo comportamento Azorult che tenta di scaricare una variante del miner di criptovaluta XMRigCC. L’infostealer Azorult è stato scoperto nel 2016, può rubare credenziali, cronologia di navigazione, cookie e altro ancora. Gli aggressori utilizzano anche Azorult come downloader di altri malware.

Piattaforme supportate: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fonti log richieste: process_creation, windows, sysmon

La regola copre le seguenti tecniche secondo la metodologia MITRE ATT&CK®: Interfaccia da riga di comando (T1095), Modificare il Registro di Sistema (T1112)

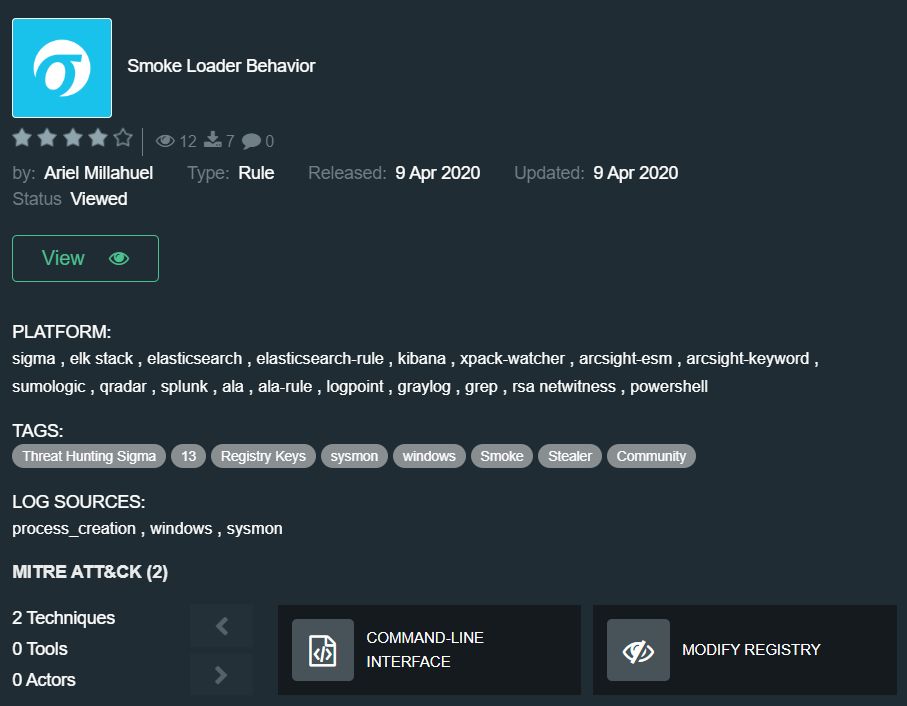

Comportamento Smoke Loader di Ariel Millahuel – https://tdm.socprime.com/tdm/info/ApdAHZWWtgd4/

La regola scopre comportamento Smoke Loader via riga di comando e sysmon. Smoke Loader è un caricatore modulare geo-targeting utilizzato dai cybercriminali dal 2011 per installare backdoor, ransomware, miner di criptovaluta, ladri di password, malware PoS, trojan bancari, ecc. Ha diversi moduli per architettura a 32 e 64 bit che consentono di acquisire credenziali da browser e programmi di posta. Smoke Loader è noto per la sua flessibilità che lo rende ancora più ingannevole e auto-protettivo.

Piattaforme supportate: Azure Sentinel Query, Azure Sentinel Rule, ArcSight Rule, ArcSight Keyword, Elasticsearch, Elastic Rule, Graylog, Regex Grep, Kibana, Logpoint, Windows PowerShell, QRadar, RSA NetWitness, Sigma, Splunk, Sumo Logic, X-Pack Watcher

Fonti log richieste: process_creation, windows, sysmon

La regola copre le seguenti tecniche secondo la metodologia MITRE ATT&CK®: Interfaccia da riga di comando (T1095), Modificare il Registro di Sistema (T1112)