Questa settimana, le regole per rilevare malware e attività APT, sia del nostro team che dei partecipanti del programma di ricompense SOC Prime Threat Bounty Program sono finite sotto i riflettori. Nei resoconti, cerchiamo di attirare la vostra attenzione su regole interessanti pubblicate nell’ultima settimana.

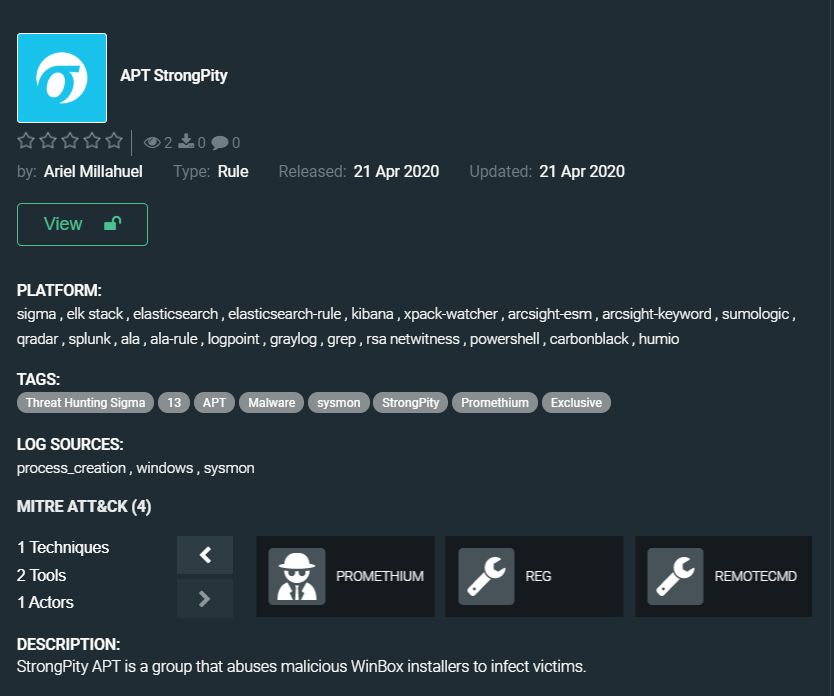

APT StrongPity di Ariel Millahuel

https://tdm.socprime.com/tdm/info/lC2OEeruDxdg/fos3nHEB1-hfOQir9NI-/?p=1

L’APT StrongPity (aka Promethium) sfrutta installatori avvelenati di software legittimi per infettare le vittime, e questa regola esclusiva aiuta a scoprire tale comportamento. Il gruppo APT ha condotto campagne di cyber spionaggio almeno dal 2012, attaccando bersagli principalmente in Europa e Nord Africa. L’attività di spionaggio di StrongPity è estremamente difficile da tracciare; nei loro attacchi, gli avversari usano malware modulari firmati, e sono anche noti per sfruttare le vulnerabilità zero-day.

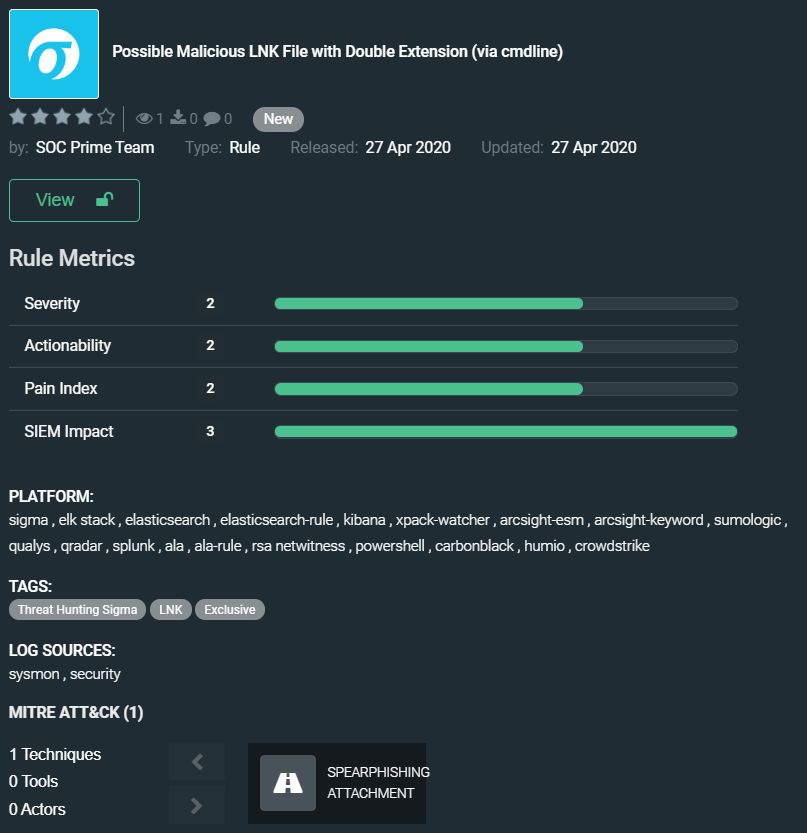

LNK File Possibilmente Malevolo con Doppia Estensione (via cmdline) di SOC Prime Teamhttps://tdm.socprime.com/tdm/info/lwTxvspCLlJF/Mwm5vHEBAq_xcQY4MuED/?p=1

Abbiamo evidenziato una regola simile sotto la voce Regola della settimana, e crediamo che l’abuso delle doppie estensioni sia una minaccia seria per gli utenti Windows. Questa regola scopre l’uso sospetto dell’estensione LNK usata per scopi malevoli tanto quanto l’EXE. Il file LNK è meno sospetto per le soluzioni antivirus, e se l’utente lo apre, uno script scaricato da remoto potrebbe essere eseguito, e questo è uno dei modi più economici per gli avversari di infettare la loro vittima.

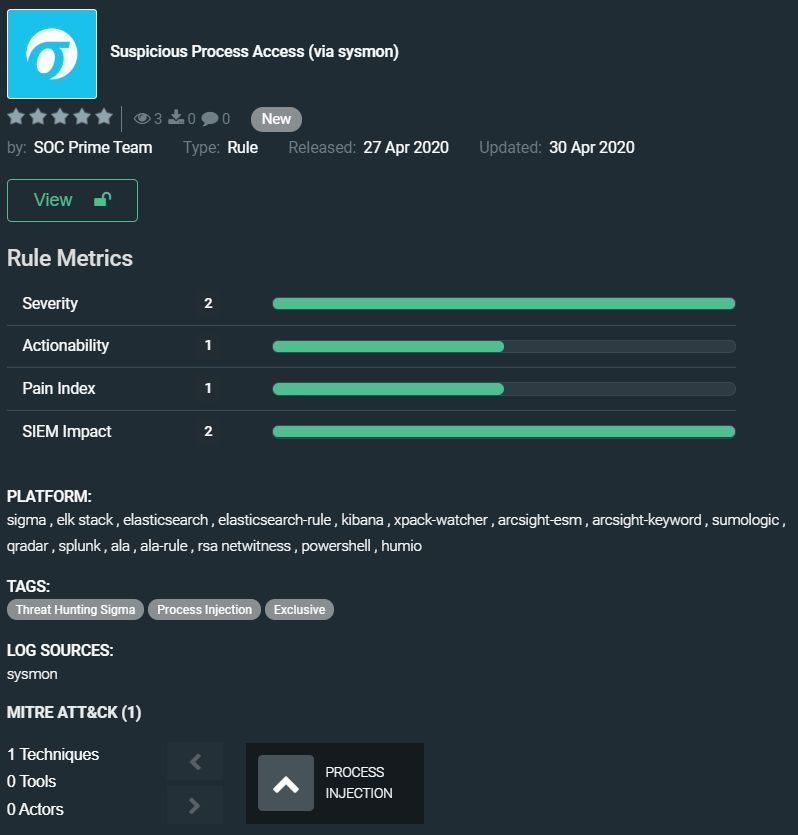

Accesso a Processi Sospetto (via sysmon) di SOC Prime Teamhttps://tdm.socprime.com/tdm/info/S34YfAqmYUYv/oIstvXEB1-hfOQiro-2_/?p=1

Questa regola traccia accessi sospetti da luoghi inusuali ai processi di sistema che possono indicare attività malevole sul sistema. Tali attività dovrebbero essere indagate; per evitare falsi positivi, è necessario controllare ogni evento e costruire una whitelist.

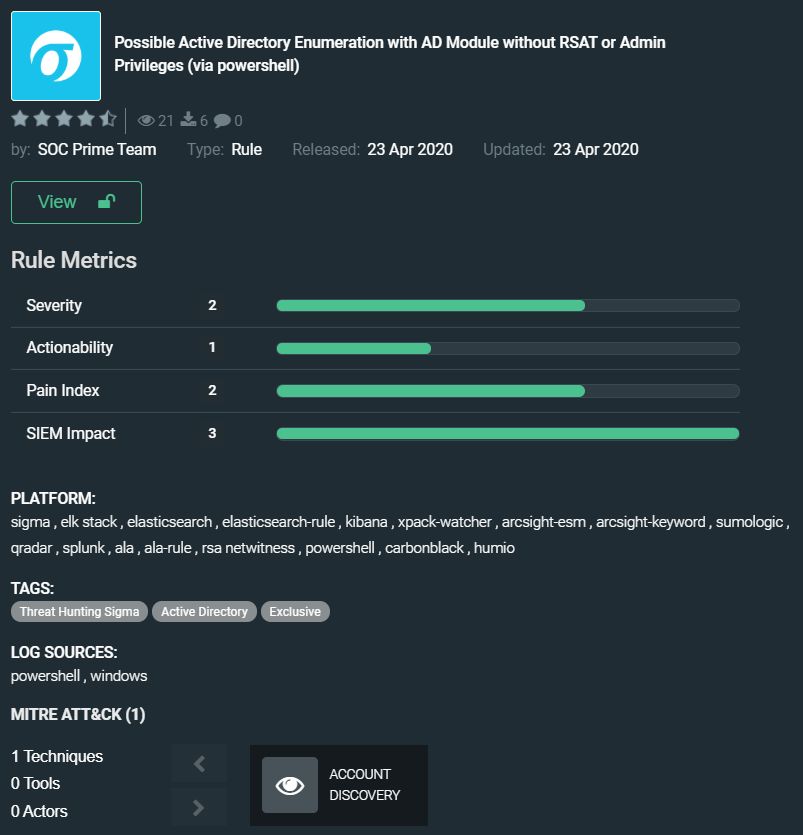

Possibile Enumerazione Active Directory con Modulo AD senza RSAT o Privilegi Amministrativi (via powershell) di SOC Prime Team https://tdm.socprime.com/tdm/info/dsqELFx5ckXR/OsJb0G0BEiSx7l0HXZMS/?p=1

Gli avversari possono semplicemente prelevare la DLL dal sistema con RSAT e caricarla sul sistema che vogliamo enumerare (che non ha RSAT installato) e semplicemente importare quella DLL come modulo. Con questa regola, puoi rilevare questo in modo tempestivo e scoprire attacchi informatici nelle fasi iniziali.

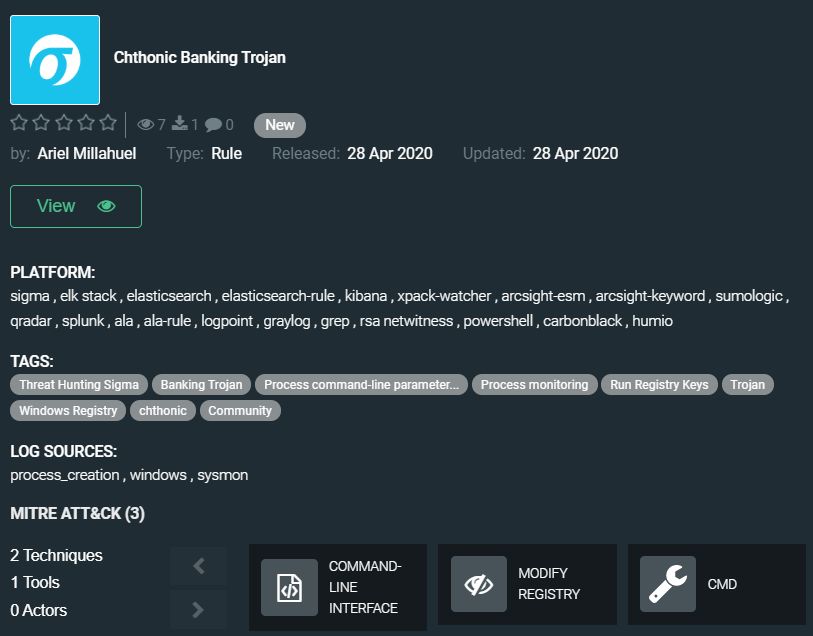

Trojan Bancario Chthonic di Ariel Millahuel

https://tdm.socprime.com/tdm/info/LBnEPGjxVeGO/j-bEwHEBv8lhbg_ijYGH/?p=1

La regola rileva una nuova istanza di Chthonic che è una variante di Zeus e apparentemente il trojan è un’evoluzione di ZeusVM, sebbene abbia subito una serie di cambiamenti significativi. Chthonic utilizza lo stesso crittografo dei bot Andromeda, lo stesso schema di crittografia dei Trojan Zeus AES e Zeus V2, e una macchina virtuale simile a quella utilizzata in ZeusVM e nel malware KINS.

Le regole di questa collezione hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

Le regole sono collegate alle seguenti Tattiche e Tecniche di MITRE ATT&CK:

Tattiche: Accesso Iniziale, Esecuzione, Escalation dei Privilegi, Evasione dalla Difesa, Scoperta.

Tecniche: Spearphishing Attachment (T1193), Modifica del Registro (T1112), Iniezione di Processo (T1055), Scoperta degli Account (T1087), Interfaccia della Riga di Comando (T1059)

Inoltre, vogliamo ricordarvi che questa settimana c’è stato un aggiornamento importante al Threat Detection Marketplace, inclusa l’aggiunta di supporto per due nuove piattaforme – Humio e CrowdStrike – e traduzioni per esse. Ad oggi, il numero di regole disponibili sulla piattaforma ha superato le 57.000!