A maggio 2022, i manutentori del ransomware Cuba sono riemersi segnando il loro rumoroso ingresso nell’arena delle minacce informatiche sfruttando un nuovo Trojan di accesso remoto personalizzato chiamato ROMCOM (o RomCom) RAT.

Il 22 ottobre 2010, CERT-UA ha avvisato la comunità globale di difensori informatici delle campagne di phishing in corso che prendono di mira funzionari ucraini con il mittente della e-mail che si maschera come Stato Maggiore delle Forze Armate dell’Ucraina. Le e-mail di phishing contengono un link a una risorsa web esterna che offre di scaricare un allegato esca, che attiva una catena di infezione e distribuisce il backdoor maligno RomCom sui sistemi compromessi. Secondo i modelli di comportamento specifici, che includono l’uso di tecniche e strumenti comuni agli avversari come il backdoor RomCom sopra menzionato, l’attività malevola può essere attribuita al gruppo Tropical Scorpius alias UNC2596, noto anche per essere dietro la distribuzione del Cuba Ransomware.

Attività Malevola di Tropical Scorpius alias UNC2596/UAC-0132: Analisi degli Attacchi Informatici Coperti dagli Avvisi CERT-UA#5509

A partire da maggio 2022, un’ondata di nuove campagne avversarie che distribuiscono il ransomware Cuba ha causato scalpore nell’arena delle minacce informatiche con attacchi mirati legati al collettivo di hacker Tropical Scorpius (secondo lo schema di denominazione Unit42). In questi attacchi, i famigerati manutentori del ransomware Cuba hanno sfruttato nuove TTP e strumenti avversari più avanzati, inclusa una nuova famiglia di malware denominata ROMCOM (o RomCom) RAT e hanno armato lo strumento ZeroLogon per sfruttare la CVE-2020-1472 vulnerabilità.

I manutentori del ransomware Cuba anche identificati come UNC2596 da Mandiant sono stati al centro dell’attenzione dal 2019. Nel 2021, il gruppo è riemerso diffondendo malware SystemBC nelle loro campagne avversarie, insieme ad altri famigerati operatori di RaaS, tra cui DarkSide e Ryuk.

Il team CERT-UA ha recentemente emesso un avviso CERT-UA#5509 che avverte degli attacchi informatici in corso che diffondono e-mail di phishing mirate alle agenzie governative ucraine. La catena di infezione viene attivata seguendo un link a una pagina web esterna che contiene un allegato malevolo. La pagina web include una notifica che attira gli utenti compromessi ad aggiornare il loro software PDF Reader. Cliccando sul pulsante con il falso aggiornamento del software, il sistema scarica un file eseguibile, che porta alla decodifica e al lancio del file malevolo “rmtpak.dll” identificato come backdoor RomCom.

Secondo l’analisi dei modelli di comportamento degli avversari, l’attività malevola può essere attribuita agli operatori del ransomware Cuba tracciati come Tropical Scorpius alias UNC2596 o UAC-0132 (da CERT-UA).

Rilevamento del Backdoor RomCom Diffuso da UAC-0132 e Collegato agli Operatori del Ransomware Cuba

Gli attacchi in corso da parte di Tropical Scorpius alias UNC2596 che prendono di mira gli enti statali ucraini illustrano che le campagne avversarie lanciate da questo famigerato collettivo di hacker rappresentano ancora una minaccia significativa. Accoppiato con una vasta gamma di strumenti avanzati e tecniche avversarie sofisticate, l’attività malevola del gruppo richiede una reattività ultrarapida dai difensori informatici. Per aiutare le organizzazioni a identificare tempestivamente la presenza malevola del backdoor RomCom utilizzato negli ultimi attacchi degli attori della minaccia che si trovano anche dietro la distribuzione del ransomware Cuba, la piattaforma SOC Prime ha rilasciato un set di pertinenti regole Sigma. Tutti i contenuti di rilevamento sono disponibili per una ricerca semplificata tramite due tag personalizzati basati sull’identificatore del gruppo “UAC-0132” e “CERT-UA#5509” secondo l’avviso corrispondente di CERT-UA.

Fai clic sul pulsante Esplora Rilevamenti per ottenere le regole Sigma per il rilevamento proattivo dell’attività malevola UAC-0132. Tutti gli algoritmi di rilevamento sono allineati con MITRE ATT&CK® e sono arricchiti con un contesto di minacce informatiche completo, incluse link CTI rilevanti, mitigazioni, binari eseguibili e metadati più azionabili. Insieme alle regole Sigma, i team possono immediatamente accedere alle traduzioni delle regole per le soluzioni SIEM, EDR e XDR leader del settore.

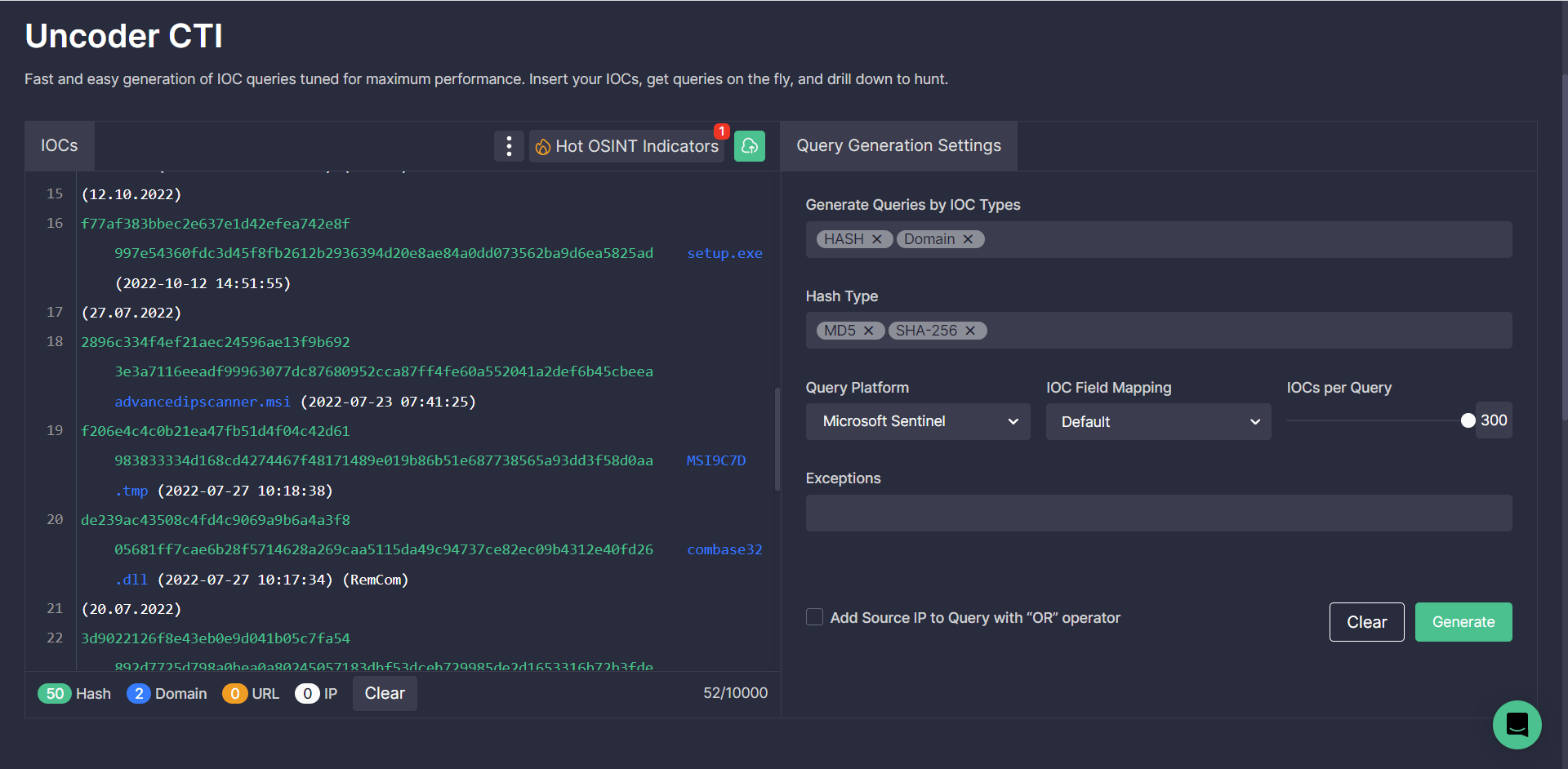

Inoltre, i professionisti della sicurezza informatica possono cercare IOCs associati all’attività malevola degli attori della minaccia UAC-0132 coperta nell’avviso CERT-UA#5509. Sfruttando Uncoder CTI, i team possono generare istantaneamente query personalizzate IOC pronte per l’esecuzione nell’ambiente SIEM o XDR selezionato.

Contesto MITRE ATT&CK®

Per approfondire il contesto MITRE ATT&CK relativo all’attività malevola degli attori della minaccia Tropical Scorpius alias UNC2596 (UAC-0132) che prendono di mira gli enti statali ucraini con il backdoor RomCom, consulta la tabella sottostante. Tutte le regole Sigma all’interno dello stack di rilevamento sopra menzionato sono allineate con il framework MITRE ATT&CK® che affronta le corrispondenti tattiche e tecniche:Contesto MITRE ATT&CK®