Gli avversari sfruttano frequentemente strumenti di gestione remota nelle loro campagne offensive, come il software Remote Utilities, che è stato utilizzato negli attacchi informatici contro l’Ucraina, compresi quelli legati ai nefandi UAC-0050 attori. CERT-UA ha emesso un nuovo avviso avvertendo i difensori di una campagna di phishing in corso contro agenzie governative e organizzazioni del settore della difesa, con allegati dannosi contenenti i collegamenti di configurazione del Remote Desktop Protocol (RDP) come mezzo per ottenere accesso remoto alle reti prese di mira. L’attività avversaria correlata è collegata al gruppo di hacker UAC-0215 e probabilmente espanderà il suo scopo geografico oltre l’Ucraina.

Rileva gli attacchi ‘Rogue RDP’ da UAC-0215 coperti nell’avviso CERT-UA#11690

Gli avversari migliorano costantemente le loro tattiche offensive testando nuovi approcci dannosi contro l’Ucraina e i suoi alleati. Con il crescente raggio e la sofisticazione degli attacchi, i difensori informatici dovrebbero essere equipaggiati con contenuti di rilevamento curati per affrontare potenziali intrusioni nelle fasi più precoci. La piattaforma SOC Prime per la difesa informatica collettiva equipaggia i team di sicurezza con un’ampia gamma di rilevamenti per sventare attacchi informatici coperti dagli avvisi CERT-UA.

Clicca Esplora i rilevamenti per raggiungere la collezione dedicata di regole Sigma mappate al framework MITRE ATT&CK®, arricchite con informazioni personalizzate, e convertibili in oltre 30 formati linguistici SIEM, EDR e Data Lake.

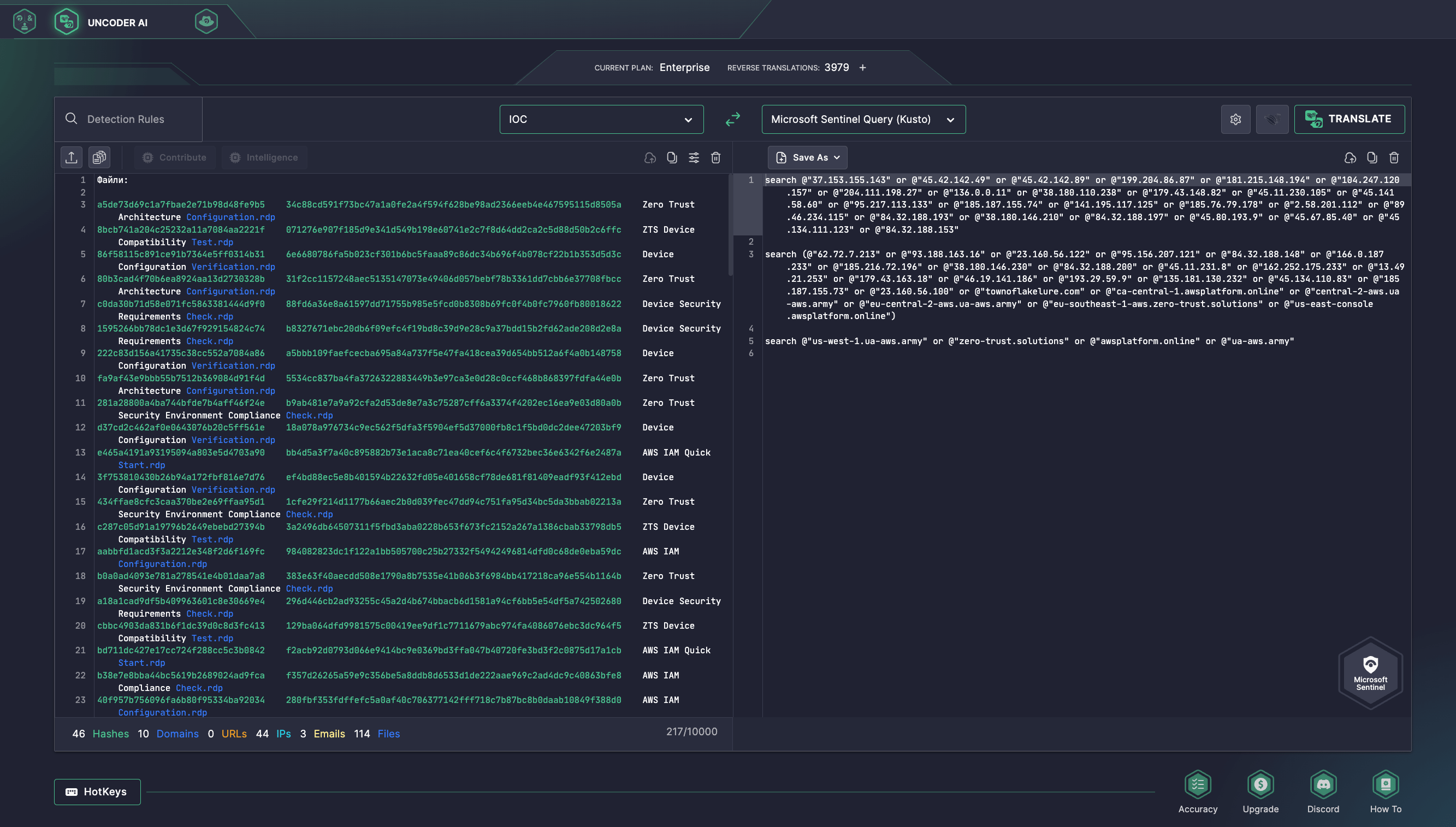

Inoltre, i difensori informatici possono fare affidamento su Uncoder AI per cercare istantaneamente IOC di file, rete o host relativi all’attività UAC-0050 e UAC-0006 forniti nell’avviso CERT-UA#11690. Incolla gli IOC in Uncoder AI e convertili automaticamente in query di ricerca ottimizzate per le prestazioni pronte per essere eseguite nell’ambiente scelto.

Analisi dell’attacco ‘Rogue RDP’

Il 22 ottobre 2024, il team CERT-UA ha ricevuto informazioni riguardanti la distribuzione massiccia di email di phishing tra le autorità governative, principali imprese industriali e unità militari trattate nell’ultimo avviso CERT-UA#11690. Queste email coinvolgevano temi di richiamo, come l’integrazione con i servizi Amazon e Microsoft e l’implementazione dell'”Architettura Zero Trust” (ZTA).

Le email di phishing sopra menzionate contenevano file di configurazione con estensione .rdp come allegati. Quando eseguiti, questi file avviavano una connessione RDP in uscita al server dell’avversario. In base ai parametri del file RDP, la connessione RDP stabilita può non solo concedere accesso a dischi locali, risorse di rete, stampanti, porte COM, dispositivi audio e appunti, ma anche potenzialmente creare condizioni tecniche per lanciare software o script di terze parti sul computer compromesso.

I ricercatori CERT-UA presumono che l’attività dannosa attuale attribuita al gruppo di hacker UAC-0215 si estenda su una vasta gamma geografica, basandosi sulle informazioni provenienti da organizzazioni correlate in altri paesi.

La ricerca indica che l’infrastruttura per l’operazione avversaria in corso è stata sotto preparazione almeno da agosto 2024. Per mitigare i rischi degli attacchi ‘Rogue RDP’, CERT-UA suggerisce misure come il blocco dei file ‘.rdp’ al gateway di posta elettronica, la limitazione degli utenti nell’esecuzione di questi file, la configurazione di firewall per limitare mstsc.exe nel fare connessioni RDP alle risorse Internet e l’impostazione di criteri di gruppo per disabilitare il reindirizzamento delle risorse tramite RDP.

Facendo affidamento su l’intero pacchetto di prodotti di SOC Prime per l’ingegneria della rilevazione potenziata dall’intelligenza artificiale, la caccia alle minacce automatizzata e il rilevamento avanzato delle minacce, le imprese globali attraverso diversi settori industriali possono combattere efficacemente le sfide della cybersicurezza moderna e ridurre la superficie di attacco con il team e gli strumenti di sicurezza a loro disposizione.

Contesto MITRE ATT&CK

Utilizzare MITRE ATT&CK fornisce un’idea approfondita del contesto della campagna malevola in corso tracciata sotto l’identificativo UAC-0215 e coperta nell’avviso CERT-UA#11690. Esplora la tabella sottostante per raggiungere un elenco completo di regole Sigma dedicate che corrispondono alle tattiche, tecniche e sottotecniche rilevanti di ATT&CK.