Introduzione

Molti team di difesa informatica utilizzano MITRE ATT&CK per avanzare nella maturità della loro capacità di rilevamento e risposta. L’arsenale degli strumenti EDR del team di difesa, i log degli eventi e gli strumenti di triage stanno tutti aprendo la storia di ciò che sta accadendo sugli endpoint. Tuttavia, le anomalie sono normali e questi avvisi e fonti di dati devono essere esaminati per procedere con le azioni di risposta o il filtraggio. Il progetto ATT&CK fornisce ai difensori un database di conoscenze e risorse che possono essere utilizzati come strumenti per comprendere gli attacchi e quindi le regole e i metodi per il rilevamento. Utilizzare ATT&CK per questa riflessione personale ti aiuterà ad avanzare nel mondo della cybersicurezza.

Requisiti

Un laboratorio che esegue almeno un host Windows 7 o Windows 10 è essenziale per il progresso personale di ogni difensore. Andare avanti senza pratica in un ambiente di laboratorio isolato porterà solo a una comprensione superficiale delle tecniche. Non è consigliabile utilizzare un computer non isolato per testare le tecniche degli avversari. Consiglio vivamente, almeno, di aumentare le impostazioni di registrazione predefinite (powershell, linea di comando dei processi, ecc.), installare e configurare sysmon e avere procmon sempre in esecuzione.

Come può aiutare ATT&CK?

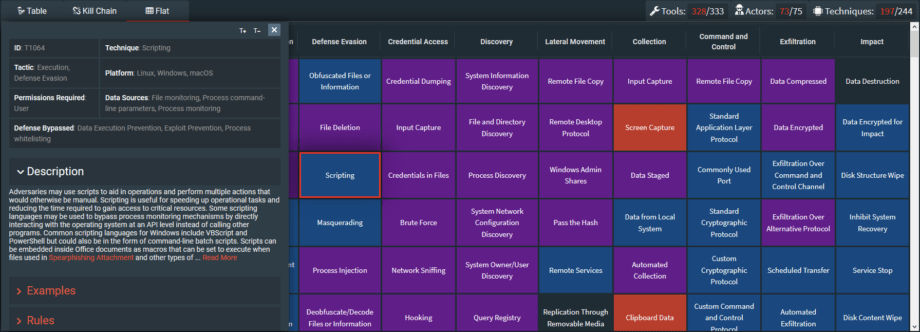

Spesso definito dalla comunità come un “framework”, i creatori di ATT&CK lo definiscono un “database di conoscenze”. ATT&CK è stato creato per tracciare le tecniche degli attaccanti che verrebbero utilizzate nelle emulazioni di avversari. Il “CK” in ATT&CK sta per “Conoscenza Comune”. Ogni tattica e tecnica coperta nel database di conoscenze ATT&CK è tenuta da MITRE come qualcosa che ogni difensore dovrebbe conoscere.Prima di iniziareÈ necessario identificare un luogo in cui tenere le proprie note su ogni tecnica. Un modo semplice per scaricare ogni tecnica in un formato adatto per prendere appunti è tramite il MITRE ATT&CK Navigator che ha la capacità di scaricare la matrice in un formato xlsx per Excel. Inoltre, SOC Prime fornisce una visualizzazione facile da navigare della matrice ATT&CK tramite il Threat Detection Marketplace, disponibile gratuitamente.Attack Navigator:

https://mitre-attack.github.io/attack-navigator/enterprise/

Threat Detection Marketplace:

https://tdm.socprime.com/att-ck/

Ecco alcuni suggerimenti per le note da prendere:

Ecco alcuni suggerimenti per le note da prendere:

- Scrivi la tua descrizione della tecnica.

- Tieni una copia del codice POC.

- Tieni una copia delle firme scritte o delle idee per il rilevamento.

- Tieni una copia (o un link) agli strumenti open source utili nell’indagine della tecnica dopo la compromissione.

- Tieni traccia delle risorse più utili che hai identificato per ogni tecnica.

- Tieni traccia degli esperti che hai trovato più influenti per la tua comprensione.

Linee guida generali

1. Identifica una tecnica dalla matrice ATT&CKIl metodo più rapido e semplice per utilizzare ATT&CK per l’auto-progresso è iniziare a immergersi in ogni tecnica e tattica elencata nella matrice ATT&CK da sinistra a destra. Questo approccio di forza bruta ti porterà attraverso ogni tecnica, tuttavia potrebbe non essere il più efficiente per garantire che tu stia maturando rapidamente nelle aree che contano di più.

Ecco alcune realtà delle tecniche ATT&CK che dovrebbero influenzare il modo in cui ti approcci all’uso per guidare l’apprendimento:

- Alcune tecniche sono più difficili da comprendere e attuare rispetto ad altre; non vuoi essere sopraffatto da tecniche complicate.

- Alcune tecniche sono molto specifiche e altre sono “ampie”; espanderò su questo più avanti.

- Alcune tecniche sono più comunemente utilizzate dagli avversari rispetto ad altre. Ad esempio, le tecniche che sfruttano .NET sono diventate più comuni poiché i team di difesa informatica hanno una migliore postura contro gli attacchi powershell.

Fortunatamente Travis Smith di Tripwire ha rilasciato una matrice ATT&CK personalizzata basata sulla sua esperienza didattica che può essere utilizzata per identificare metodi più facili rispetto a quelli più difficili. Non aver paura di saltare e tornare su una tecnica se trovi che alcune tecniche siano più difficili da comprendere.

Post sul blog di Travis Smith:

[https://www.tripwire.com/state-of-security/mitre-framework/using-attck-teacher/]

Personalizzazione dell’Attack Navigator di Travis Smith:

[https://github.com/TravisFSmith/mitre_attack/tree/master/teaching]

Nota: Ricorda che poiché ATT&CK evolve, queste matrici personalizzate potrebbero diventare obsolete.

2. Leggi la pagina delle tecniche ATT&CKOgni tecnica elencata in ATT&CK è generalmente più complessa del riepilogo di ~1.000 parole fornito da MITRE. Ad esempio, “drive by compromise” elencato come prima tecnica nella parte superiore sinistra della matrice è una tecnica molto ampia. Esistono molti metodi che si adattano a questa tecnica, come il targeting delle estensioni, i bug del browser o i bug del sistema operativo. Il rilevamento e la comprensione di questi metodi possono differire notevolmente. Ad esempio, rilevare un file flash dannoso è diverso dal rilevare javascript dannoso. Un exploit flash è probabilmente contenuto nel formato SWF e probabilmente implica l’analisi dell’actionscrip mentre un exploit basato su javascript è un file di testo semplice e probabilmente mira al motore javascript del browser.

Il materiale fornito da MITRE su ogni pagina ATT&CK è una buona introduzione alla tecnica. Generalmente ti fornirà il linguaggio tecnico e informazioni sufficienti per guidarti in ulteriori ricerche. Per molte tecniche, leggere la descrizione ATT&CK probabilmente ti fornirà più domande che risposte. Questo è positivo.Cose a cui pensare:Mentre leggi la pagina delle tecniche ATT&CK, dovresti tenere a mente quanto segue:

- Quali sostantivi mi sono vaghi?

a. Es. Cos’è “Actionscript”. - Quanti avversari sono elencati come utilizzatori di questa tecnica?

a. In generale, più avversari sono elencati e più comune e facile potrebbe essere sfruttare la tecnica. - Quanto è specifica questa tecnica?

a. Alcune tecniche sono così specifiche che potrebbero non richiedere molta ricerca aggiuntiva come una tecnica ampia. - Quali strumenti offensivi sono elencati come associati a questa tecnica e sono open source o disponibili per il test?

3. Studiare le risorse (Ricerca)Per ogni tecnica, ci sono una moltitudine di risorse situate in fondo alla pagina. Generalmente, le risorse copriranno i rapporti su quando gli avversari hanno utilizzato la tecnica in passato. Queste risorse potrebbero o meno entrare nei dettagli tecnici della tecnica. La migliore risorsa che potrebbe essere elencata sotto la tecnica sarà generalmente il rapporto originale di ricerca offensiva o il post su un blog.Cose a cui pensare:Mentre leggi le risorse dovresti tenere a mente quanto segue:

- Quali sostantivi mi sono vaghi?

a. Es. Cos’è “Actionscript”. - Gli autori di questa pubblicazione hanno pagine su github, post su blog, un account twitter, ecc.

- Quali strumenti offensivi sono elencati come associati a questa tecnica e sono open source o disponibili per il test?

- C’è codice POC disponibile?

- Quali meccanismi di prevenzione e rilevamento vengono avanzati dal ricercatore? Riferiscono esplicitamente la tecnica?

- Quali strumenti o tecniche sono disponibili per rilevare questa tecnica dopo la compromissione?

- Ho coperto tutti gli aspetti di questa tecnica? Ci sono metodi aggiuntivi di questa tecnica che non ho coperto?

4. Risorse aggiuntive (Ricerca)Poiché ATT&CK è un database di conoscenze comune, esistono molte risorse da ricercatori che non sono necessariamente legate ad ATT&CK. Le risorse possono aggregare esempi specifici di tecnica, identificare rilevamenti specifici e pubblicare ricerche su tecniche offensive.

Ecco alcune delle mie risorse preferite che coprono le tecniche degli avversari in ATT&CK e molti collegamenti ad ulteriori risorse:Progetto Living of the Land Binaries and Scripts:

https://github.com/LOLBAS-Project/LOLBAS

Sito web e blog di Sean Metcalf:

https://adsecurity.org/

Threat-Hunter Playbook di Roberto Rodriguez:

https://github.com/Cyb3rWard0g/ThreatHunter-Playbook

Poster del SANS:

https://digital-forensics.sans.org/community/posters

Blog di Casey Smith:

http://subt0x11.blogspot.com/

Blog di Adam Hexacorn:

http://www.hexacorn.com/blog/Fortunatamente per noi, molte di queste tecniche sono state spiegate anche dai ricercatori di sicurezza alle conferenze nel corso degli anni. Ecco alcuni classici:Difendersi dagli attacchi PowerShell – Lee Holmeshttps://www.youtube.com/watch?v=LNlxGXGJPl8Abuso della Strumentazione di Gestione Windows – Matt Graeberhttps://www.youtube.com/watch?v=0SjMgnGwpq8Progettare backdoor DACL di Active Directory – Andy Robbins e Will Schroederhttps://www.youtube.com/watch?v=ys1LZ1MzIxECose a cui pensare:Vedi Passo 3.5. Condurre un’emulazione (Emulare)

Nota: Non scaricare strumenti di emulazione a meno che tu non possieda la rete o abbia un permesso esplicito. Gli strumenti di emulazione vengono spesso segnalati dagli antivirus e possono contenere exploit.Emulare una tecnica in un laboratorio isolato è fantastico. Il codice Proof of Concept (POC) fornisce ai difensori una finestra per padroneggiare la comprensione di un attacco. Esistono molti script di emulazione gratuiti e codice POC e questi strumenti forniscono una finestra sulla tecnica sotto forma di codice semplificato. Eseguire semplicemente il codice e osservare il risultato non è sufficiente. È necessario tentare di esaminare il POC riga per riga per comprendere la tecnica. Inoltre, i log catturati naturalmente dal sistema operativo, sysmon e procmon devono essere rivisti. In alcuni casi, catturare ulteriori dati con strumenti come Wireshark, debugger, monitor API, dump di memoria, ecc. può essere utile. Inoltre, l’esecuzione di strumenti forensici dopo l’emulazione (come quelli resi disponibili da Eric Zimmerman) può essere vantaggiosa a seconda della tecnica.

Scrivere e testare il rilevamento di quella tecnica è un altro ottimo modo per comprendere l’attacco e i limiti e il contesto della segnalazione di quell’evento. Oggi, molte regole vengono condivise tramite SIGMA un formato di firma open source per i SIEM.

SOC Prime fornisce il Threat Detection Marketplace che comprende sia emulazioni che regole per la maggior parte delle tecniche in ATT&CK. Puoi creare un account gratuitamente e accedere a molte regole gratuitamente (https://tdm.socprime.com/login/).

Alcune tecniche possono essere incredibilmente difficili da comprendere o replicare senza una formazione avanzata ed esperienza. È normale, anche dopo aver condotto una emulazione, compreso, o anche scritto il proprio codice; di non comprendere completamente cosa stia accadendo. Se sei arrivato fin qui e hai domande persistenti, contattare direttamente i mentori o i ricercatori potrebbe essere utile.Cose a cui pensare:Mentre leggi le risorse dovresti tenere a mente quanto segue:

- Posso cambiare / modificare il POC per aggirare il rilevamento?

- Ci sono POC aggiuntivi disponibili che rientrano in questa tecnica ma utilizzano un metodo diverso?

Limitazioni

TempoIl tempo che intercorre dalla scoperta o dalla richiesta di una nuova tecnica per essere pubblicata alla tecnica pubblicata può richiedere diversi mesi. Alternative come seguire i ricercatori su twitter sono ottimi modi per restare al passo con il gioco. Tuttavia, separare il segnale dal rumore con la valanga di informazioni che viene condivisa può essere un compito arduo.ProfonditàNon tutti gli argomenti applicabili alla cybersicurezza sono coperti dalle tecniche ATT&CK. Ad esempio, probabilmente non si imparerà sui dettagli degli exploit basati su use-after-free. Guardare altri framework e database di conoscenze come il Common Weakness Enumeration di MITRE può aiutare in questo caso.