A seguito della divulgazione di CVE-2024-1086, un difetto di escalation dei privilegi del kernel Linux attivamente sfruttato nelle campagne di ransomware, è emersa un’altra vulnerabilità critica che consente agli aggressori di bypassare l’autenticazione e condurre ulteriori operazioni dannose.

Nel 2025, Gladinet è stata presa di mira da attori di minacce, segnalata per vulnerabilità critiche nei suoi prodotti attivamente sfruttati in natura. Una zero-day in Gladinet CentreStack e Triofox (CVE-2025-30406) ha consentito l’esecuzione di codice remoto tramite una gestione delle chiavi crittografiche difettosa. Successivamente, è stato osservato CVE-2025-11371 su istanze patchate, permettendo agli aggressori di recuperare chiavi macchina da Web.config e forgiare payload ViewState che bypassano i controlli di integrità, innescando una deserializzazione insicura lato server e l’esecuzione di codice remoto tramite il difetto precedente.

Più recentemente, i ricercatori di Mandiant di Google hanno individuato una terza vulnerabilità critica in Triofox (CVE-2025-12480), che consente agli aggressori di bypassare l’autenticazione per creare account amministrativi e distribuire strumenti di accesso remoto utilizzando la funzione antivirus della piattaforma.

Rileva Tentativi di Sfruttamento di CVE-2025-12480

I cybercriminali stanno sfruttando sempre più le vulnerabilità come principale porta d’accesso ai sistemi. Il rapporto Threat Landscape 2025 di ENISA mostra che lo sfruttamento ha rappresentato oltre un quinto (21,3%) dei vettori di accesso iniziale, con il 68% di questi incidenti seguiti da distribuzione di malware. Combinato con oltre 42.000 nuove vulnerabilità registrate da NIST quest’anno, le tendenze illustrano una pressione incessante sui team di cybersecurity. Ogni sistema non patchato è un potenziale punto d’ingresso, rendendo essenziale una rilevazione precoce per prevenire compromissioni su larga scala.

La vulnerabilità recentemente identificata CVE-2025-12480 in Triofox di Gladinet evidenzia questa crescente minaccia, sottolineando l’importanza di difese proattive per stare al passo con gli attacchi moderni.

Registrati ora per la piattaforma SOC Prime per accedere a un’ampia collezione di contenuti di rilevazione curati e intelligenza sulle minacce nativa dell’IA, aiutando il tuo team a superare le campagne offensive che sfruttano CVE-2025-12480. Premi il pulsante Esplora Rilevamenti qui sotto per immergerti direttamente in uno stack di rilevamento pertinente.

Inoltre, puoi utilizzare il tag “UNC6485” per cercare più contenuti che affrontano la tattica, la tecnica e la procedura (TTP) degli avversari relativi all’attività del cluster di minacce dietro questi attacchi. Per un più ampio ventaglio di contenuti SOC per il rilevamento dello sfruttamento delle vulnerabilità, gli ingegneri della sicurezza possono applicare anche il tag “CVE”.

Tutte le regole sono compatibili con più formati SIEM, EDR e Data Lake e mappate al quadro MITRE ATT&CK® . Inoltre, ciascuna regola è arricchita con link CTI , cronologie degli attacchi, configurazioni di audit, raccomandazioni per il triage e altro contesto rilevante.

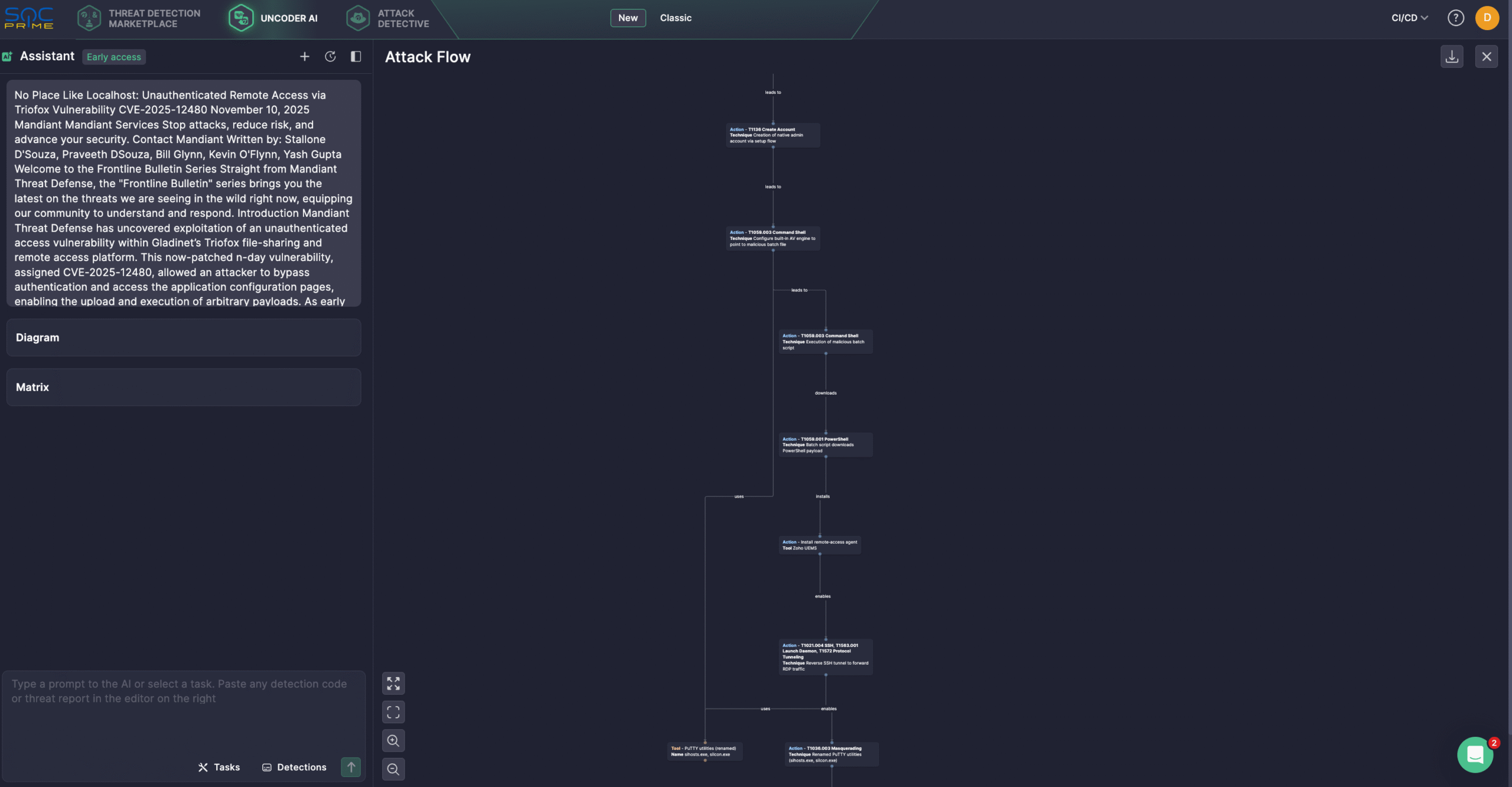

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI, un IDE e co-pilota per l’ingegneria della rilevazione. Con Uncoder, i difensori possono convertire istantaneamente gli indicatori di compromesso (IOC) in query di caccia personalizzate, creare codice di rilevamento da rapporti di minacce grezze, generare diagrammi di Attack Flow, abilitare la previsione dei tag ATT&CK, sfruttare l’ottimizzazione delle query guidata dall’IA e tradurre i contenuti di rilevazione su più piattaforme. Ad esempio, i cyber difensori possono generare il diagramma di Attack Flow basato sull’ultimo studio di Google Mandiant in pochi secondi.

Analisi di CVE-2025-12480

Il 10 novembre 2025, Google’s Mandiant Threat Defense ha pubblicato un’analisi approfondita di of CVE-2025-12480 (punteggio CVSS 9.1), una vulnerabilità zero-day nella piattaforma Triofox di condivisione file e accesso remoto di Gladinet. La vulnerabilità è stata attivamente armata dal gruppo di hacker tracciato come UNC6485 già dal 24 agosto 2025, consentendo agli aggressori di bypassare l’autenticazione ed eseguire codice dannoso con privilegi a livello di sistema.

I ricercatori di Mandiant hanno riferito che UNC6485 ha sfruttato la vulnerabilità CVE-2025-12480 in Triofox per accedere a pagine di configurazione protetta. Utilizzando queste pagine, gli aggressori hanno creato un account amministrativo nativo chiamato Cluster Admin attraverso il processo di impostazione. Questo nuovo account è stato quindi sfruttato per caricare ed eseguire file dannosi tramite la funzione antivirus della piattaforma.

La funzione antivirus consente agli utenti di specificare un percorso arbitrario per l’antivirus selezionato. Poiché questo processo configurato viene eseguito sotto l’account SYSTEM , gli aggressori potrebbero eseguire script arbitrari con pieni privilegi di sistema. In questo caso, gli avversari hanno utilizzato lo script batch centre_report.bat, che ha scaricato un installer Zoho Unified Endpoint Management System (UEMS) da 84.200.80[.]252 e ha distribuito strumenti di accesso remoto come Zoho Assist e AnyDesk.

L’attacco è iniziato con una manipolazione astuta degli header HTTP host. Cambiando l’header host in “localhost“, gli aggressori hanno abusato della funzione CanRunCriticalPage() , che ha fidato impropriamente dell’HTTP host senza verificare l’origine della richiesta. Ciò ha consentito l’accesso remoto a pagine che avrebbero dovuto essere ristrette e lo spoofing dell’indirizzo IP di origine degli aggressori. Una volta ottenuto l’accesso, gli aggressori hanno utilizzato l’account Cluster Admin per eseguire script dannosi tramite il percorso di configurazione antivirus.

Per evadere il rilevamento, UNC6485 ha scaricato strumenti come Plink e PuTTY per stabilire un tunnel SSH crittografato verso un server di comando e controllo (C2) sulla porta 433, abilitando infine il traffico RDP in entrata per un accesso remoto persistente.

La vulnerabilità ha colpito Triofox v16.4.10317.56372 ed è stata risolta nella v16.7.10368.56560. Gli utenti sono fortemente incoraggiati ad aggiornare immediatamente alla versione patchata. I passaggi di mitigazione per CVE-2025-12480 includono anche l’audit di tutti gli account amministrativi per eventuali voci non autorizzate, la revisione e la verifica delle configurazioni antivirus e il monitoraggio del traffico SSH in uscita non usuale per rilevare eventuali compromissioni in corso. Inoltre, per stare al passo con gli aggressori e rilevare proattivamente i tentativi di sfruttamento delle vulnerabilità, i team di sicurezza possono fare affidamento sull’intera suite di prodotti SOC Prime supportata da IA, capacità di automazione e intel sulle minacce in tempo reale, rafforzando le difese dell’organizzazione su larga scala.